すべての個人・法人が

ランサムウェアの標的となっています

ランサムウェアによる被害の状況についてお聞かせください。

最初に申し上げておきたいのが、ランサムウェアによる攻撃はすべての個人・法人が標的となっているということです。図1

企業のセキュリティ対策状況全般について、当社が実施した調査では、官公庁・民間企業を含めた従業員99名以下の組織の51.8%、2社に1社が、何らかのウイルス感染やサーバーへの被害があったと回答しています。それらの被害のうち、2014年に発生した大手通信教育会社の情報漏洩事案のように、漏洩したデータが悪用されたことによる顧客との関係悪化といった2次・3次被害が出ていると回答したのは24.5%、4社に1社にのぼりました。情報システムご担当者や経営者の皆さまには、中小企業に限定してもこれだけの被害が発生しているということを知っていただきたいと思います。

図1ランサムウェア(Ransomware)とは?

ランサムウェアとは、感染したPCをロックしたりファイルを暗号化したりすることによって使用不能にしたのち、復旧と引き換えに「身代金」を要求する不正プログラムです。

脅威内容

- スパムメールや改ざんした正規サイトから脆弱性を攻撃する不正サイトへ誘導され、ランサムウェアに感染

- ランサムウェアが活動開始すると、感染PCの特定機能を無効化し操作不能にしたり、データファイルを暗号化し利用不能にするといった活動が行われる

- PCを感染前の状態に復旧することと引き換えに金銭の支払いを要求する画面が表示される

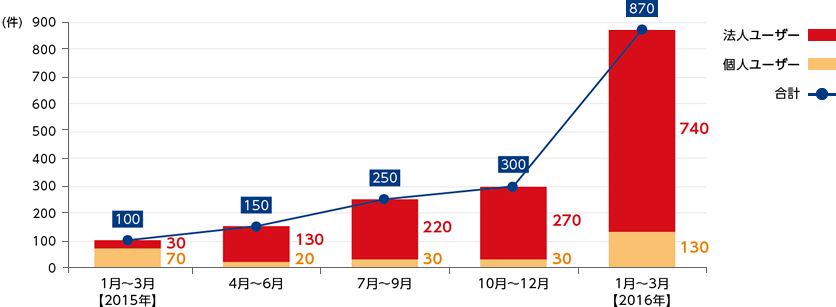

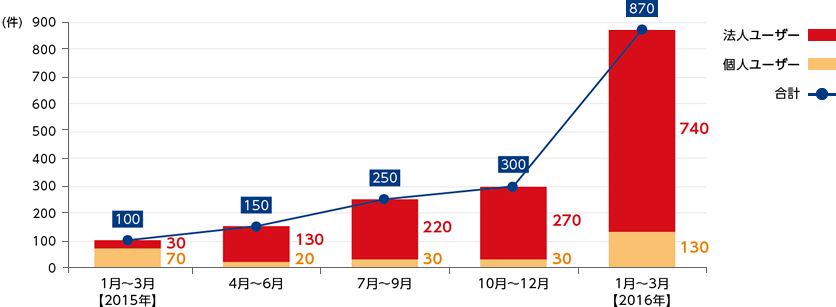

2015年から日本でも被害が増えているランサムウェアですが、当社にも「重要なデータを暗号化されてしまい困っている」という問い合わせが増加しています。2016年1~3月の被害件数はすでに2015年1年間の合計を上回っており、まさに猛威を振るっています。図2

ランサムウェアは、2015の3月ごろまではどちらかと言えば個人を中心に狙うサイバー攻撃でした。しかし、4月以降法人ユーザーの被害比率が増加しています。図3に示しているとおり、明らかに法人を狙っているとわかる要素がいくつかあります。

家庭の個人用PCの場合、Wi-Fi接続していても基本的にネットワークを構築するということは少ないので、データの保存も内蔵か外付けのハードディスクというのが主流です。一方、法人ではネットワーク環境が構築され、複数台のサーバーにさまざまな業務データが保存されており、そこには事業の根幹にかかわるようなデータも存在します。ランサムウェアはクライアントPC上のデータも暗号化することはもちろんですが、犯罪者はアクセスできるネットワーク上の共有リソースを探しだし、手当たり次第に暗号化していきます。このような手法は、明らかに法人を狙い撃ちしていると言える要因の一つです。

情報システム部門の方だけではなく、すべての従業員の方々にこういった犯罪が存在していて、「身近に迫っている」ということをご理解いただきたいと思います。

図2ランサムウェア被害報告件数推移

トレンドマイクロの個人・法人向けサポートセンターへのランサムウェアに関する問い合わせ数(日本)

トレンドマイクロの個人・法人向けサポートセンターへのランサムウェアに関する問い合わせ数(日本)

図3なぜ法人での被害が拡大しているのか?

ランサムウェアが巧妙化

- 「正規サイト汚染」、「偽装メール」などWebを利用した侵入経路で完全に防ぐのが難しい

- 暗号化キーを不正サーバーから取得するため、データ復旧が困難に

ネットワーク共有を狙った攻撃が一般化

- ネットワーク共有上のデータも手当たり次第に暗号化されて被害が深刻化しやすい

法人を利益を得やすい標的として認識

- 法人の方が重要度や機密性が高いデータを持つ

- 法人の方が受け取れる身代金の額が大きい

重要なのは

いかに被害を最小限に抑えるか

「サイバー攻撃は中小企業には関係ない」と考えられている方が依然として多いようですが、実際の被害状況はどうでしょうか?

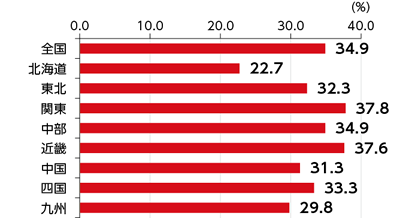

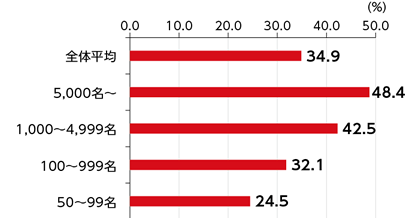

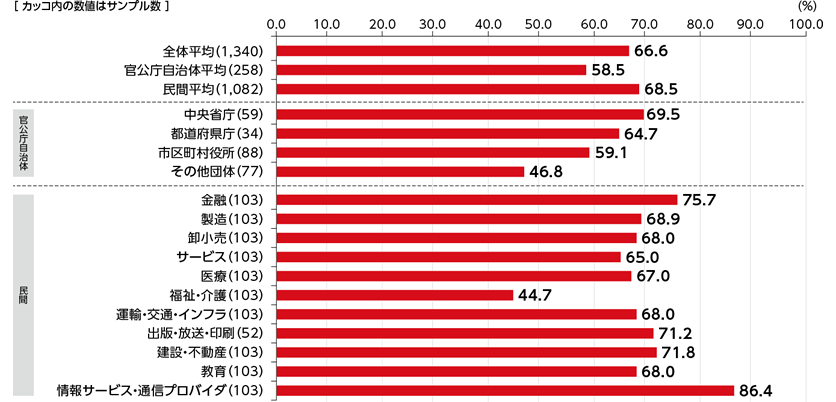

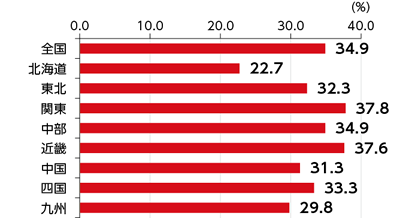

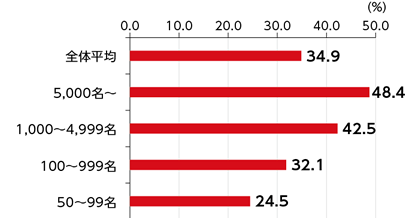

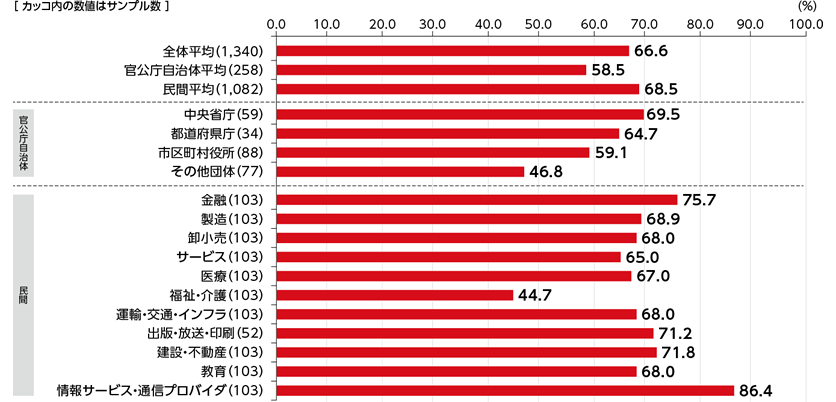

サイバー攻撃で狙われるのは有名企業や官公庁、または首都圏の会社ばかりだと思われている方が多いのですが、それは都市伝説と言ってもいいくらいの誤った認識です。私どもの調査データからも、実際には会社の規模や業種、所在地に関係なく狙われていることがわかります。図4

調査結果を分析していると、過去に何らかの被害に遭ったと回答する割合が多いのは、比較的対策が進んでいる組織だという傾向があります。これは逆に、本当は数字には表れていないところに危険が潜んでいるのではないかとも推察されます。対策が遅れている組織では、「うちには盗まれて困る情報はない」「盗まれたとしてもそんなに影響はない」「うちの会社は狙われない」とおっしゃることが多いのですが、これも間違った認識です。従業員の個人情報や取引先の情報など、どんな組織でも盗まれたら困る情報はいくらでもあるはずです。このような情報セキュリティに関する誤った認識は早急に撲滅していかなければなりません。

図4サイバー攻撃は会社規模や業種、所在地に関係なく狙われる

サイバーセキュリティ事故の被害発生状況

- 地域別被害発生率

- 規模別被害発生率

業種別セキュリティインシデント発生率

出典:2015年6月トレンドマイクロ実施「組織におけるセキュリティ対策実態調査 2015年版」

出典:2015年6月トレンドマイクロ実施「組織におけるセキュリティ対策実態調査 2015年版」

ランサムウェアでは身代金の支払いが話題になりますが、実態についてお聞かせください。

個人をターゲットにした場合、身代金の要求額は多くても3~4万円程度ですが、法人をターゲットとすることで身代金の要求額も跳ね上がっています。2016年2月、ランサムウェアの被害に遭ったアメリカの病院は、日本円で約180万円の身代金を攻撃者に支払いました。ランサムウェアの被害を受け、医療システム自体が使用不能となり診療に支障を来しただけでなく、人命にかかわる事態となったため、やむを得ず支払ったとされています。

身代金については、犯罪者へ資金を提供することになるため「絶対に払うべきではない」という意見や、事業継続を考慮して少しでもデータが元に戻る可能性があるならば「支払うことはやむを得ない」という両論があります。これは非常に難しい問題で、被害が自分の身に降りかかったときどう判断するのかという視点で考える必要があります。別の病院の事例では、身代金を支払ったにもかかわらず復旧できたのは一部のデータのみで、その後再び身代金を要求されています。そのほかにも、データが復旧したように見せかけて、実は完全には復旧できていないという事例が多くあります。セキュリティ対策ツールをご提供する私どもから言えるのは、「犯罪者の資金源になるため支払うべきではない」ということに加え、「身代金を払ってもデータが完全に復旧する保証はない」ということです。ランサムウェアによる攻撃は、身代金目的の誘拐と同じだと考えてください。

トレンドマイクロにも、「もしも被害に遭ったら身代金は払うべきなのか」というお問い合わせが多数寄せられていますが、被害に遭う前から身代金のことを考える前に、「被害に遭わないためにはどうするべきか」ということに資金や組織内のリソースを使っていただきたいと考えています。ランサムウェアの被害については、身代金の支払いに注目が集まりますが、それよりも、万が一の事態に備えて重要なデータは定期的にバックアップを取るなど、いかに被害を最小限に抑えるかということを検討してください。

被害に遭ってしまった場合の対処で重要なことをお聞かせください。

図5に記載している「国内における被害事例②」の企業は、「CryptoLocker」と言われる凶悪なランサムウェアにより、クライアントPC上のデータだけでなく、ファイルサーバー上のデータが暗号化されてしまいました。この企業では被害発生直後からデータの復旧に奔走され、ようやく一段落したと思われたのもつかの間、再び被害に見舞われ、二度三度もランサムウェアの被害に遭っています。

なぜ何度も同じ被害に遭遇してしまったのか。それは、感染原因を特定し対処していなかったためです。データとシステムを復旧することには注力されたのですが、感染原因を放置してしまったことで、立て続けに被害に遭ってしまったわけです。感染原因を調べるためにはログの解析が必要です。詳細な原因の把握にはデジタルフォレンジック※1調査が必要となりますが、これは専門的な知識が必要となるため、ほとんどのケースで調査を外部委託されます。しかし、企業によっては費用面の懸念から、調査を断念される組織もあります。

もし、そのように調査が難しい状況なら、主な侵入経路であるメールやWebサイトへのアクセスに対して対策を講じることが必須です。このところ増加しているメールによる侵入では、不正プログラムをメールに添付して、受信者に添付ファイルを開かせて感染させるタイプのものが主流です。ある程度ITリテラシーが高い従業員の方であれば、添付ファイルの拡張子が「.exe」になっているなど不審なファイルであることを判断できると思います。しかし、メールの不審点に気づけない従業員の方々のために、はじめからそういったメールにできる限り触れることがない環境を作る(受信者に判断させる機会自体を減らす)ことが重要です。

※1 デジタルフォレンジック

犯罪捜査や法的紛争などで、PCなどの電子機器に残る記録を収集・分析し、その法的な証拠性を明らかにする手段や技術。

図5近年起きた被害の一例

国内における被害事例①

2015年7月:商業施設運営会社

- 国内初の法人ランサムウェア被害公表事例

- 社内PC2台が暗号化型ランサムウェアに感染

- 社内サーバー上のファイルが閲覧不能に

国内における被害事例②

2015年:国内製造業

- スパムメールの大量送信でプロバイダ停止

- 業務端末とファイルサーバー上のデータがCryptoLockerにより暗号化される

- 再度ランサムウェアに感染し、ファイルが復旧不能に

海外における被害事例①

2016年1月:イスラエルの電力会社

- ネットワーク内にランサムウェアが侵入した結果、2日間ネットワークが使用不能になり業務に影響

- 極寒による過去最高の電力消費量が発生するなかで被害が発生

- 生活インフラ、社会的影響を与えかねない事例

海外における被害事例②

2016年2月:アメリカの病院

- ランサムウェアによりネットワークアクセス不能に

- 急患対応が不可能になり紙・ペンで診療記録 システム復旧に10日間を要す

- 全システム復旧のため、要求された40ビットコイン(約17,000ドル、約180万円)の支払いを公表

ランサムウェアの被害を防ぐにはどのような対策を行えばいいのでしょうか?

ランサムウェアなどのサイバー攻撃は100%防ぐことが難しいため、侵入されたことにいかに早く気づいて対応できるかが肝となります。侵入の痕跡を早期に発見できる対策の導入もぜひご検討いただきたいのですが、自分たちで運用するのが難しい場合には、外部の監視サービスを活用するという方法もあります。当社でもサービスを請け負っていますので、お問い合わせいただければと思います。

サイバー攻撃対策においてもっとも重要な考え方は、「この製品を導入したから、またはこの対策を行っているから絶対に大丈夫」と言える対策はないということです。さまざまな対策を複合的に行う多層防御でリスクを減らしていくしかありません。情報セキュリティ対策は0か100かではなく、いかにリスクを少なくしていけるかです。例えば、住宅の防犯対策でも、ピッキングされにくい鍵を使った上で2箇所に鍵をかけたり、複層の窓ガラスにさらにシャッターを取りつけたりするのと同じです。

また、サイバー犯罪者は人の心の隙を狙ってくるため、従業員の方々にランサムウェアのような犯罪が存在することの周知も重要です。この話をすると、「従業員教育に必要な資料やツールを作るためのリソースが足りない」とおっしゃる方もいますが、当社やセキュリティにかかわる官公庁の外郭団体などのWebサイトから教材をダウンロードしていただくこともできますので、うまく活用いただければと思います。特別なことをしなくても、朝礼や定例の会議などで「こういう犯罪が起きているから気をつけるように」と伝えるだけでもそれなりの効果は期待できます。組織全体の情報セキュリティ意識の底上げに取り組んでいただきたいです。図6

図6すぐ始められるランサムウェア感染への備え

- 不審なメールの添付ファイル / リンクは開かない

- 定期的に外部メディアにバックアップを取得する

- アプリケーションのアップデートはこまめに行う

- 管理者権限をユーザーに与えない

- OSの標準セキュリティ機能を無効にしない

- セキュリティ対策を強化する