連携ソリューションによる対策の強化巧妙化・高度化する

サイバー攻撃に立ち向かうには

中島 豊 氏

アライドテレシス株式会社

ビジネスデベロップメント部 部長

近年、サイバーセキュリティに関するニュースを見ない日がないほど、サイバー攻撃の脅威が急増しています。ランサムウェアは発生件数の増加に加え、凶悪化・巧妙化が進んでおり、昨年発生したIoTデバイスの脆弱性を悪用した攻撃は、今後も増加していくと予想されます。ネットワーク機器/ソリューションのメーカーとして、セキュリティソリューションの提供にも注力されているアライドテレシス株式会社のご担当者に、巧妙化・高度化するサイバー攻撃についての現状と対策についてお話を伺いました。

専任要員不足を補うセキュリティ対策は

システムによる自動運用が不可欠に

近年の情報セキュリティを取り巻く現状と問題点についてお聞かせください。

今年の5月以降、WannaCryやPetyaによる被害が連日メディアをにぎわしていた影響から、引き続きランサムウェアへの注目度が高いと感じます。このところ、サイバーセキュリティ関連のセミナーへの登壇依頼が増えており、ランサムウェアから組織を守る方法について取り上げてほしいと要望されることが多くなっています。

近年のサイバー攻撃の特徴の一つに、以前から存在している攻撃が変化して「巧妙になっている」ことがあります。今年話題になったランサムウェアの一つにPetyaがありますが、初めてその存在が確認されたのは2016年です。亜種として登場したPetyaは、感染の拡大にWannaCryが使用したWindowsの脆弱性も利用するなど、より悪質に進化を遂げています。

ランサムウェア以外にも、企業・組織を狙う「標的型攻撃」の巧妙化・高度化は急速に進んでいます。2016年10月ごろに登場した遠隔操作型ウイルス「ChChes」は、2015年の日本年金機構からの情報流出に利用された遠隔操作マルウェア「EMDIVI」との類似性も指摘されています。「EMDIVI」との主な違いは、感染端末固有のシステム情報を使用して、内部活動時に用いるファイルを暗号化し、別の環境での調査、解析を困難にすることです。「ChChes」復号鍵の一部と本体をレジストリキーの中に隠ぺいするなど、より巧妙で高度な手法が用いられています。このような巧妙化・高度化した攻撃により、標的型攻撃は「知らない間に情報が引き抜かれ、大きな被害をもたらす」恐ろしい攻撃であることが、近年、広く一般にも浸透してきていると感じています。

残念ながら、攻撃の進化のスピードに防御が追いついていないというのが今の状況です。これにはさまざまな要因がありますが、情報セキュリティを担う人材不足も一因です。近年、人材不足への対策として、サイバーセキュリティ分野の新たな国家資格の制定や、官民共同で人材を育成するための機関である「産業サイバーセキュリティセンター」の新設など、国を挙げて対策を推進しています。2016年には自治体の情報セキュリティ強靱化対策として「自治体情報システム強靱性向上モデル」が整備されました。今年は「医療情報システムの安全管理に関するガイドライン」の更新や、「教育情報セキュリティポリシーに関するガイドライン案」の公表が予定されています。このように、公的な整備が次々と進められていますが、残念ながら少なくとも今後5年間は、企業・組織に対するサイバー攻撃が顕著化し、情報漏洩などのセキュリティ事故は増大すると予想されています。今、このタイミングで新たな対策を実行するかしないかで、攻撃を受けたときの被害状況に歴然とした違いが発生します。対策を強化できない問題点を洗い出し、どのような解決策があるかを検討してください。

大手企業と中小企業におけるセキュリティ対策の現状についてお聞かせください。

ISOやプライバシーマークを取得し、情報システム部門に30名くらいが在籍しているような大手企業では、昨年あたりからCSIRT(Computer Security Incident Response Team)が定着してきたように思います。これまでは、インシデント対応の専門チームであるCSIRTを「ひとまず立ち上げる」ことがCSIRT設置目的の大部分を占めていました。そのため、問題発生時の対策マニュアルが完成した時点で目的を達成してしまった状態の企業・組織が多いと感じていましたが、今年になって一般のメディアでもランサムウェアによる深刻な被害が頻繁に取り上げられるようになったことなどが影響し、あらためて対策強化に取り組まれるチームが増えています。これまで、端末・システム・ネットワークそれぞれに対応したソリューションで個別に行ってきた対策を、ソリューション間での連携による効果に期待した投資が積極的に行われていることも一例です。

中小企業にとってもランサムウェアによる被害が連日報道されたことは、大きな影響がありましたが、それ以上に個人情報保護法が改正されたことのインパクトが大きかったと思います。セキュリティ担当者が1名しかいない、他業務と兼務しているという状況では、既存システムのメンテナンスや運用サポートに忙殺され、セキュリティ対策にまで手が回りません。しかし、改正個人情報保護法では、小規模取扱事業者であっても個人情報保護法の対象となり、違反した場合には罰則が適用されます。情報漏洩対策を強化することが喫緊の課題となった中小企業では、運用の手間がかからないことやコストを意識した対策を模索されています。対策を強化するための人員確保が難しいという状況の打開には、極力人の手をかけず、システムにより自動で運用できる状態にしておく方向での検討を始めてください。

また、サイバー攻撃により情報を漏洩させてしまった場合、セキュリティインシデントを発生させた加害者への罰則の強化が検討されているという話もあります。大手企業は取引先に対し、これまで以上にセキュリティ対策の強化を求めてくると思われます。過去に報告されている大手企業からの情報漏洩事故でも、攻撃の踏み台とされた中小企業のセキュリティ対策に問題があった事例は少なくありません。情報の流出元が大手企業でも、SOC(Security Operation Center)※により原因を調査した結果、マルウェアの感染元が取引先である自社と判明すれば、賠償金を請求されるだけでなく、取引停止という事態も考えられます。しかるべき対策が行われていなかったことによる情報漏洩を起こさないためにも、対策の見直しが急務です。

※ 企業などにおいて情報システムへの脅威の監視や分析などを行う役割や専門組織。

IoTデバイスネットワークにおけるセキュリティ対策の現状についてお聞かせください。

以前は、工場やビルの計装システムの制御機器はインターネットなどには接続されない、IPを利用しない専用システムでした。メンテナンスに利用される端末なども、独自の規格でシステムに接続していました。しかし最近はスマート工場、ビルオートメーションと呼ばれるシステムにはEthernet/IPの通信規格が利用され始め、保守用端末もPCでLAN接続を介して制御するようになりました。さらに、遠隔から接続して運用管理を行う形態も普及しています。利便性が高まり、かつ汎用性の高いハードウェア(端末とネットワーク機器)を利用することにより、専用システムと比べるとコストを抑えられるようになりました。しかし同時に、攻撃者にとっては一般企業へのハッキング技術をベースに計装システムをハッキングできるようになったわけです。

このように、空調、電源、防犯システムなどさまざまな機器をネットワークに接続するIoT化が進んでいますが、システムを稼働することが最優先され、セキュリティ対策は後回しになっている危険な状態でした。しかし最近では、脆弱性のある保守用端末がマルウェアに感染し、システムが稼働停止に追い込まれるといった例が増えてきたこともあり、急激にセキュリティ対策への意識が高まってきています。

そこで、IoTで形成されているシステムでも、セキュリティを強化するために、UTMなどの機器やソフトウェアによる対策が行われ始めています。しかし、制御機器を使用している工場などは、一般企業のようなサイバーセキュリティに関する専門部門が置かれていないため、各セキュリティ機器が発するセキュリティインシデントのアラートやログの解析といった、セキュリティ対策にもっとも重要な作業には手が回らず、「ツールを入れただけ」の状態になっているという問題が新たに発生しています。ログの解析を外部のSOCサービスに委託するという方法もありますが、予算の問題から厳しいという声をよく耳にします。このような環境で全体のセキュリティレベルを向上させるためには、感染端末を検知した場合に、ある程度、自動的にネットワークから遮断するといった被害の拡散防止策が有効であり、求められています。

SDNを導入することで

ネットワーク機器の運用コストを削減

一般の企業・組織におけるSDNの役割についてお聞かせください。

サーバー台数の増減や急激なネットワーク負荷への対応は非常に工数のかかる作業です。データセンターやECサイト事業者などではこれらの作業が頻繁に発生するため、「ネットワーク運用をすべて自動化したい」という要望があり、そこから生まれたのがSDN(Software Defined Network)です。

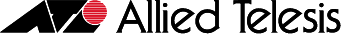

SDNは複数の企業のサービスが同居するマルチテナントのデータセンター向けの技術で、一般の企業・組織には不要だと思われている方も多いと思いますが、私どもの「Secure Enterprise SDN(以下、SES)」は、一般の企業・組織で活用いただくことを想定したSDNです。

一般企業では、ネットワークにアクセスしてくる端末種別がPCやタブレット端末、スマートフォンなど多岐にわたり、それらのアクセス先も一か所ではなく複数存在します。そして企業ネットワークは、企業ユーザーが会社から支給された端末を介して、取引先とのメールのやりとりや部門サーバーなどにアクセスして必要情報を取得するといった業務利用のために存在します。そのやりとりの情報のほとんどは、商談情報、個人情報といった機密情報です。従って、企業のシステム管理者は“だれが”、“どの端末で”、“どこから”、“どの情報”にアクセスしたのかといった管理を行わなければなりません。

これらを実現するには企業アプリケーションとネットワークが情報交換し、動的にアクセス制御できる企業向けのSDNが必要になります。言い換えると、機密情報に対し企業ユーザーが所有する脆弱性のない端末のみをアクセスさせる自動システムが企業向けSDNです。近年、企業では一人が複数の端末を保有するようになり、有線ネットワークだけでなく無線からのアクセスもサポートしなければなりません。企業では、5年前に比べると端末の数は3倍、ネットワークのアクセス口(情報コンセント)は2倍に増えています。ネットワークの運用・管理にかかる手間は5年前の比ではありません。

企業アプリケーションと連動するSDNは、この管理工数を大幅に減らすことができます。さらにセキュリティ機器と情報をリンクさせることで、マルウェアなどの感染端末は自動的に検疫隔離させ、情報インシデントのリスクを低減することも可能です。このサーバーセキュリティ機能は運用工数低減と同じくSDNの大きな魅力です。この点は企業経営者、システム運用管理者にとっては必要不可欠なメリットになるでしょう。

SDNはコストがかかるという印象をお持ちの方もいらっしゃると思います。SDNコントローラーの購入など、確かにある程度の初期投資は必要ですが、弊社の製品は小規模のお客様向けにスイッチ5台くらいからスタートできるプランを低価格でご提供することができます。まずは小規模からスタートし、徐々にスケールアップしていただく段階導入が可能です。大きく差が出るのはネットワーク機器ではなく運用コストです。しかし、企業サーバーへのアクセスと利用ユーザー端末数は絶えず変化するものです。例えば、組織変更や新入社員の入社時期には多くのネットワーク機器に対してチューニングする必要があります。このようなときこそ、SDNコントローラーを企業ネットワークに配置し、自動でチューニングさせることにより、運用コストを大幅に抑えることが可能になります。これも、一般の企業・組織でSDNを導入するメリットの一つだと考えています。

貴社のSESの特長についてお聞かせください。

SESを導入いただくことで、ネットワークの制御や管理など、SDNの標準的な機能によるメリットだけでなく、端末のアクセス制御や、さまざまなセキュリティ製品との連携による「業務の効率化」と「セキュリティ対策の強化」が実現できると考えています。部署ごとに異なるアクセス先の設定やクラウド使用の有無など、端末をネットワークに接続させるためにはさまざまな項目について、確認・設定が必要です。人事異動が発生すれば、異動先の設定に合わせた変更作業も発生します。その都度個々に対応していれば、とても工数がかかってしまいます。

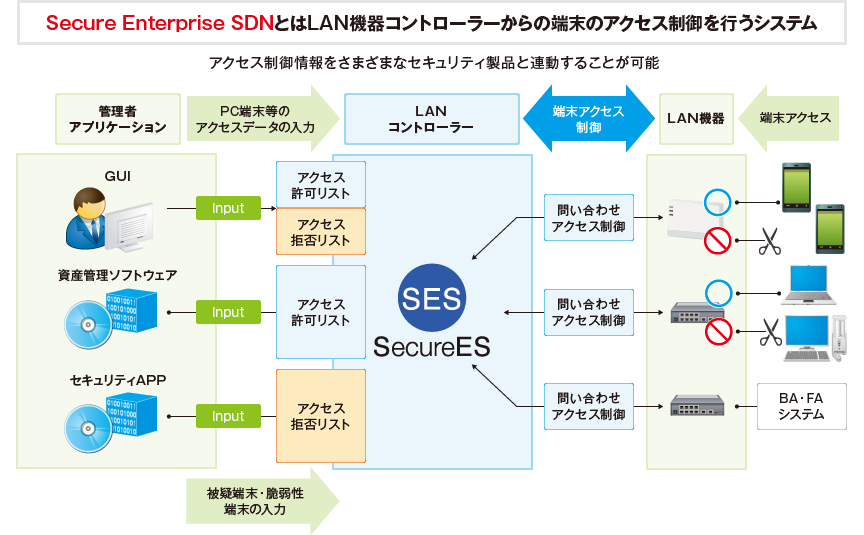

SESは、SKYSEA Client Viewなど、連携している資産管理ツールがすでに導入されている環境であれば、資産管理ツールの情報を取り込んで適切な部署に接続させることができるので、導入時に接続先の設定が不要です。人事異動に伴う変更作業も資産管理ツールで行えば同時に完了するため、大幅な作業負荷軽減につながります。また、社内ネットワークへの接続は、資産管理ツールのエージェントがインストールされている端末のみ許可されるので、セキュリティ面でも安心していただけると思います。

しかし、メンテナンス業者や来客が持ち込んだPCなど、社内ネットワークには接続不可でも、インターネットには接続を許可したいという場合もあるかと思います。そこで、SESはそれらの端末がネットワークに接続されると、ゲスト端末と認識してインターネットには接続できるようにします。このように、必要に応じて接続形態を自動で変更できることも、お客様に大変喜ばれている機能の一つです。

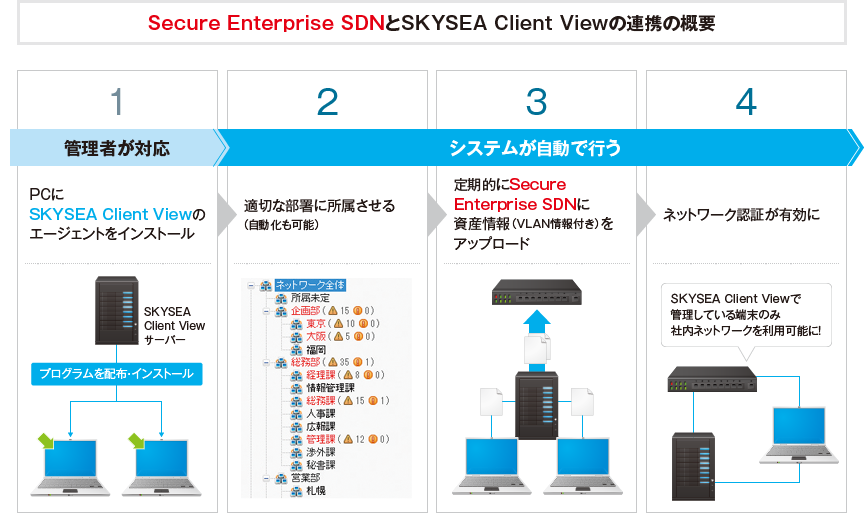

近年発生している情報漏洩の原因は、サイバー攻撃だけではありません。内部不正に起因した発生件数が非常に多く、内部不正への対策が急務です。内部不正に対しては、不正が疑われる操作にいち早く気づくとともに、その端末を素早くネットワークから切り離すことが重要です。SESは、SKYSEA Client Viewのアラート情報をトリガーとしてネットワークからの遮断を実行できます。

SESは資産管理ツールだけでなく、ウイルス対策ソフトウェアやゲートウェイなど、さまざまな製品と連携しています。高度化・巧妙化するサイバー攻撃には多層防御が重要です。連携することで、入口・出口・内部など、それぞれ製品が対応している階層ごとに通信を遮断できるなど、各製品単体での対策以上の効果が期待できると考えています。

SESの今後の展開についてお聞かせください。

数年前から、医療機関のセキュリティ対策強化にSESを活用いただくことに注力しています。海外の記事に、「病院のネットワークは、盗み出す価値のある個人情報の宝庫だ」と書かれていましたが、そのとおりだと思います。実際に病院がターゲットにされていることは、ランサムウェアによって、手術ができない、診療ができないなど、人命が危機にさらされたことが多くのメディアで取り上げられましたので、皆さんもよくご存じだと思います。

病院では、対策の遅れなどからセキュリティが脆弱である場合が多いと言われていますが、ほとんどの端末がネットワークに接続されており、攻撃者にとって価値ある情報が容易に引き出せる状態にあります。病院では、24時間365日稼働する端末が、無線LANに接続されて院内を行き来します。カートに乗せられて看護師さんとともに病室を移動している端末と言えば、多くの方におわかりいただけると思います。SESは、そのようないくつもの無線LANアクセスポイントを行き来する、病院のシステムに適応した仮想ネットワークの割り当てが可能です。医療情報端末とIoT機器に分類される医療端末などを、自動的に仮想ネットワークに割り当てるとともに、使用する時間や場所の指定にも対応しています。

また、今後は小規模環境向けの対応にも注力していく予定です。クラウドサービスを活用し、利用した分だけ支払うサブスクリプション形式を採用することで、小規模環境のお客様のニーズにもお応えしていきたいと考えています。そのほか、ビルのオートメーション化やスマート工場の普及に伴い、IoT機器のセキュリティ強化に対応していかなければいけないと考えています。

SKYSEA Client Viewとの連携についても、勤務時間管理など働き方改革に関連した対応を検討しています。皆さまにもっと便利に活用いただけることを考慮して連携機能を強化していきますので、ぜひご期待ください。

(「SKYSEA Client View NEWS vol.56」 2017年9月掲載)