近年、ランサムウェアによって被害を受ける企業・組織が増え続けていることで、あらためてバックアップシステムの見直しに注目が集まっています。データが暗号化されてしまえば、企業・組織の活動にとって深刻なダメージは避けられません。そこで、マルチクラウドデータ管理におけるグローバルリーダーであり、バックアップベンダーとしても著名なベリタステクノロジーズ合同会社のご担当者に、バックアップソリューション選定のポイントなどについてお話を伺いました。

ベリタステクノロジーズ合同会社 テクノロジーソリューションズ本部

常務執行役員 ディレクター

髙井 隆太 氏 氏

ベリタステクノロジーズ合同会社 テクノロジーソリューションズ本部

テクニカルセールス部 シニアセールスエンジニア

野中 正喬 氏 氏

ベリタスは30年以上データ保護・管理のトップベンダーとして、世界中のお客様に向けてデータ保護・管理に関する課題を解決するソリューションを提供しています。海外・国内問わず、多くのお客様への導入実績があります。評価機関のGartner社から、「エンタープライズ向けバックアップ&リカバリーソフトウェアソリューション」の分野において、18回連続でリーダーズの評価をいただいています。ランサムウェアの脅威が企業全体で拡大し続けるなか、ベリタスはお客様がデータをコントロールし、オンプレミス、オフプレミス、あらゆるクラウド環境においてデータを安心、安全に保護できるソリューションを提供し続けます。

侵入を100%防ぐことが難しい

ランサムウェアへの対抗策とは

ランサムウェアへの

ランサムウェアによる被害が増加していることで、バックアップソリューションをセキュリティ対策と捉えて整備を進める企業・組織が増えていると感じますか?

ランサムウェアが企業・組織に与える影響が顕在化する以前であれば、バックアップの検討は、サーバーやストレージ導入のタイミングに合わせて行われるのが一般的でした。近年は、ランサムウェアが企業活動に与える被害の深刻さから、これまで自社で問題が起きなければセキュリティへの投資を認めなかった経営者の中にも、対策の重要性への理解が広がり、バックアップシステムを見直す動きが加速しています。

一方で、バックアップはこれまでシステム障害、オペレーションミス、災害などによる被害への対策と捉えられてきた側面があり、まだまだセキュリティ対策としての整備が進んでいない現状も。これについては、当社のようなソリューションベンダーがもっと啓発活動をしていかなければと感じています。

サイバー攻撃の侵入を防ぐために行うのがセキュリティ対策だと考えている方がまだまだ多いと感じられているということですね。

はい。セキュリティ対策にどれだけ投資しても、被害を100%防ぐことはできません。侵入されるリスクをゼロにできない以上、被害発生時のビジネスへの影響を最小限に抑える対策の整備が求められます。特に、データを損失してしまうランサムウェアのような攻撃に備えるには、速やかに復旧できるバックアップシステムの整備が重要です。攻撃から素早く復旧することの重要性は、米国の政府機関NIST(National Institute of Standards and Technology)が発行している「NIST サイバーセキュリティフレームワーク(CSF)」にも明記されています。

資料①:サイバーセキュリティフレームワーク(CSF)の構成

NISTが2014年に発行した、サイバーセキュリティに関するフレームワーク。日本の企業・組織の多くが、サイバーセキュリティ対策向上のための指針としている。

災害対策とランサムウェア対策、バックアップに対する考え方の違いについてお聞かせください。

バックアップの目的は、データを損失した際のリスクを管理し事業を守り継続する、いわゆるBCP(Business Continuity Planning)です。トリガーが違うだけで、必要な対策の大半はどちらにも共通します。自然災害では、できるだけ直近のバックアップデータをリストアすることが求められますが、ランサムウェアの場合は、バックアップデータも感染している可能性があるため、できるだけ多くの世代のバックアップが求められるというプラスαの想定が必要です。

2023年7月にコンテナターミナル内で発生したランサムウェア感染は、バックアップデータもランサムウェアに感染することが広く知られるきっかけになりました。同様の事例は増えているのでしょうか?

攻撃を受けてもデータを復元できれば、身代金を支払う必要はありません。そのため、最近では本番環境だけでなく、バックアップデータも狙われるケースが増えています。ブラックマーケットでは、バックアップデータのファイル構造や攻撃に成功するパターンがバックアップソリューションベンダーごとに公開されていますから、セキュリティ面を考慮していない従来のタイプのバックアップシステムでは簡単にバックアップデータも失ってしまいます。

被害に遭われたお客様の多くが、サーバーや各種ストレージなど複数のバックアップ対象を持ち、実際に保存されていましたが、共通しているのは、それらすべてが被害に遭うことはないと考えられていたことです。しかし、攻撃者にとってはバックアップシステムも一つのシステムやデータにすぎません。バックアップシステムに脆弱性があれば、ほかのサーバーと同様に攻撃を受け、バックアップデータを損失しリカバリーもできなくなってしまいます。

実際に被害に遭っているお客様の多くが、バックアップシステムを汎用的なOSにストレージを接続して稼働させていました。この事実からも、今までのバックアップシステムでは、ランサムウェアには対抗できないことがおわかりいただけると思います。いわゆる「標準の構成」で組み上げている環境でセキュリティを高めることは、なかなか容易ではありません。

ランサムウェア対策としてのバックアップシステムを、これから整備される企業・組織に対してはどのような提案をされますか?

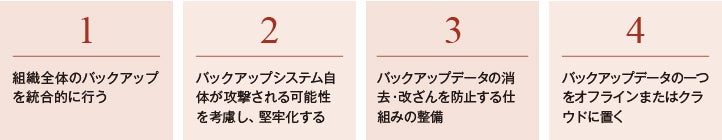

私どもがご提案するのは、主に4つ。まずは、組織全体のバックアップを統合的に行うことです。サーバーやストレージごとにバックアップソリューションが異なれば、部分的にしか戻せない可能性が高まり、期待した効果が得られない可能性もあります。

次に、先ほどもお話ししたバックアップシステム自体が攻撃される可能性の考慮です。これを実現するには、ほぼすべての操作が可能なroot権限を付与しない、多層的なアプローチで保護できるシステムを採用するなど、バックアップシステム自体を堅牢にするしかありません。

さらに、データの消去・改ざんの防止です。侵入されないための対策強化はもちろん、万が一侵入されても、データを保持している期間中は消去・改ざんされないための仕組みを備える必要があります。

最後はバックアップの「3-2-1ルール」でも提唱されている、バックアップデータのうち一つはオフラインに置くことです。オフラインバックアップには、古くからテープが用いられてきましたが、デジタル化が進み組織内のデータ量は以前よりも増えていますから、運用を続けていくのは難しくなっています。

そこで、私どもが推奨しているのがクラウドの活用です。ランサムウェア対策には、2つのバックアップシステムが物理的にも論理的にもつながっていない隔絶された状況(エアギャップ)を疑似的に作り、一方のデータが消えても、もう一方が残っている環境を作ることが必要だと思います。

資料②:ランサムウェア対策としてバックアップシステムを整備する際の要件

バックアップデータの感染対策に絞ると、どのような点に注意するべきでしょうか。

ランサムウェアへの感染発覚後、どの世代のバックアップデータを戻すべきか。これは、いつ侵入されたのかを検出できればすぐにわかることです。しかし、残念ながら侵入時期の検出は難しいといわれています。

そのため、まずバックアップデータは十分な世代のものを確保することが重要です。まずは直近の安全なデータのリストアを検討されるはずですが、十分な世代のものがない場合は安全なデータがすでに存在しない可能性があります。

次に、バックアップデータ自体が安全であることを確認する仕組みが必要です。近年、さまざまなソリューションにAIが取り入れられていますが、バックアップシステムも例外ではありません。ランサムウェアに感染したファイルは、拡張子が変わったり中身が書き換えられたりと、さまざまな変化が起こります。そのため、それまでのトレンドとの違いをAIに比較させれば異常が検知できるようになり、リスクをいち早く検出することが可能です。運用環境やどこまでを異常とみなすのかはお客様ごとに異なり、単なる自動化やパラメータベースでは、バックアップデータを攻撃から守ることはできません。またバックアップデータがマルウェアに感染していないことを確認できる仕組みも必要です。

実際にマルウェアが感染したデータをリストアすれば、2次被害の発生は避けられません。バックアップデータに対して最も注意すべきは、バックアップシステムに侵入されること、およびバックアップしたデータがマルウェアに感染してしまったことですから、バックアップシステム側でもその安全性を確保する仕組みの整備が急務です。

貴社製品「NetBackup」にはどのような特徴がありますか。

まず、世の中に存在するIT環境すべてが対象といっても過言ではないくらい、バックアップ対象が幅広いことです。さらに、「NetBackup」のソフトウェアとハードウェア、OSなどが一体になったアプライアンス製品「NetBackup Flexアプライアンス」の堅牢性は他社製品には負けないと自負しています。

多くの企業・組織がバックアップに求めるランサムウェア対策は、データが書き換えられないことですが、私どもでは「Flex アプライアンス」でこれを実現させました。

また、「NetBackup Flexアプライアンス」は、Linuxシステム用のセキュリティ・アーキテクチャ、SELinux (Security-Enhanced Linux)を適用したセキュリティ強化済みのOSを搭載しています。バックアップ環境では「NetBackup」しか動かせない、外部からはブートできない、root権限を排除するなど、さまざまなセキュリティ対策を施しています。米国政府がITを調達する際の基準を満たすためにさまざまなガイドラインが公開されていますが、「NetBackup Flexアプラアンス」はそれらに準拠した製品です。その堅牢性を評価して、選んでくださるお客様も増えています。

「NetBackup」はAIを用いて毎日収集されるバックアップデータを分析し、バックアップに関するトレンドをお客様ごとの環境に合わせて把握し、いち早く異常を検出します。本番環境にバックアップデータを戻す際には、マルウェアスキャンを実施して、感染がないことを確認して実施します。異常を検知してマルウェアを検出したり、保存されたデータとネットワークに接続されたシステムとの間に要塞化された物理的なスペース(エアギャップ)を作りバックアップに利用する機能などは、ランサムウェア対策として新たに搭載しました。

バックアップに関して、ぜひやっておくべきことはありますか。

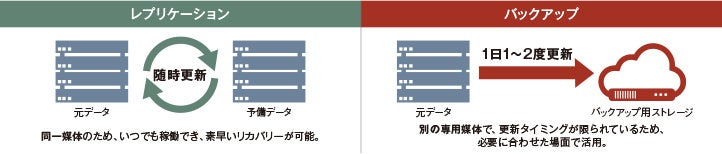

リハーサルの実施です。いざというときスムーズにデータを戻せるよう、リストアやリカバリーのリハーサルを推奨しています。安全性を確保するためにも、バックアップシステムをレプリケーション(複製)して、本番環境に影響を与えずいつでも戻せる環境を作る。これはお金のかかるパターンですが、本番環境に何かあった際、リカバリーできる確証が得られます。

「NetBackup」は、オンプレミスのバックアップデータをクラウドに復旧させるなどさまざまなリカバリーオプションが選べますので、リハーサルも重要度に応じた組み合わせが可能です。リハーサルは導入時に一度だけという企業・組織が多いのではないでしょうか。環境は日々どんどん変わっていきますから、導入時には成功しても今やってみたら同じようにはいかないかもしれません。ぜひ、極力頻度を高めてリハーサルを実施していただけたらと思います。

情報システム部門の皆さまへ、メッセージをお願いします。

以前から、バックアップの必要性を認識し、整備されてきたと思います。しかし、ランサムウェアというリスクがデータ損失発生のトリガーとなった今、災害対策として整備した、とりあえず汎用OSやサーバー、ストレージにバックアップツールを乗せた従来のバックアップシステムでは不十分です。ランサムウェアへの対策が考慮されたバックアップシステムの検討をお願いします。

また、バックアップデータがあっても、いざというときに戻せるのか。体制や環境を含めて、今回の記事が皆さまの組織のバックアップを見直していただくきっかけになれば幸いです。

弊社でもランサムウェア対策は大きな課題です。そこで、今回の取材では、以前勤務していた企業で「NetBackup」を使用していた弊社のインフラエンジニアから、バックアップについての日ごろの疑問や悩みを相談。同様の悩みを抱える皆さまにとって、有益な情報となりましたら幸いです。

Q 以前使用していた経験から、「NetBackup」は、セキュリティ面が優れている印象を持っています。EDR(Endpoint Detection and Response)やXDR(Extended Detection and Response)の代替機能を搭載されているのでしょうか。

ほかの機能や製品を組み合わせるのではなく、ホワイトリストをベースにしています。「NetBackup Appliance」のバックアップ領域にマルウェアが侵入しても、動的なプロセスはすべて限定しているため、攻撃を実行することはできません。また、証明書ベースの信頼ある通信しか認めていないことも、攻撃による被害を受けづらくしています。

Q ランサムウェアに感染したエンドポイントをそのまま使用すれば、ファイルサーバーにも感染の恐れがあります。やはり、バックアップデータへの感染を防ぐためにはバックアップシステムをネットワークから分離するべきでしょうか。

組織全体で一つのITシステム・資産を共有していると考えれば、当然ネットワークから切り離した方が安全です。しかし、リカバリー時にはネットワークに接続しなければならないため、最低限の接続を確保しておく必要があると思います。

また、本番環境でランサムウェア被害など何らかの異常が発生した際、すぐにバックアップシステムでリカバリーすればいいかというと、実はそうでもありません。リカバリーしなければならない問題の発生時、まずやるべきことは原因の追究です。そのため、異常が発生した環境を保全する必要があります。その間にもできるだけ早く業務できる状態に戻すためには、いつでもレプリケーション(複製)が稼働する環境を確保しておき、リカバリーは本番環境と切り離した場所で行う。このパターンは一番ぜいたくではありますが、原因を追究し可能な限り素早く事業を再開するためには必要な対応です。バックアップデータをランサムウェアから守るために、ぜひご検討ください。

資料③:レプリケーションとバックアップの違い

Q Active Directoryと連携した一元管理は非常に便利ですが、バックアップセキュリティを強化するなら、分離するか、別に作るべきでしょうか。

近年、シングルサインオンも一般的になり、Active Directoryと連携してバックアップシステムを運用するケースもあります。しかし、当然のことながらセキュリティの観点では連携させない方が安全という考え方もあり、バックアップシステム専用のActive Directory環境を準備する方法を取り入れる企業・組織も出てきました。セキュリティの強化には、Active Directoryの連携と合わせて、多要素認証を活用するのが有効です。

Q 「NetBackup」にはソフトウェア版もありますが、バックアップ環境のセキュリティを重視するなら、お勧めはアプライアンスですか。

やはり、ランサムウェアへの対策を重視されるのであれば、お勧めするのはアプライアンスです。しかし、それが難しい場合にはLinux ベースのRed Hatを提案しています。

もちろん、Red Hatも攻撃を受けますが、Windowsの比ではありません。Windowsは圧倒的に狙われやすいため、セキュリティを重視する場合の選択肢としてはどうしても最後になってしまいます。

クラウドでは、IaaSにOSを乗せてバックアップ環境を構築する方法と、コンテナサービス上に構築する方法がありますが、よりセキュアな環境を求めるならIaaSよりもアプライアンスに近い非常に堅牢な仕組みを持っているコンテナがお勧めです。

Q 貴社の製品は大規模環境のバックアップに適しているイメージを持っていますが、NASのような小規模なストレージをバックアップする際は、エージェントが必要でしょうか。

「NetBackup」をNASのような数テラバイトのストレージに限定して導入されることはほぼないと思いますが、統合環境の一部としてさまざまなソースを利用されているお客様に向けて、それぞれのソースに合ったバックアップ方法を用意しています。「NetBackup」のアプライアンスには、ユニバーサルシェアという機能があり、これ自体がネットワークファイルシステム(NFS) とWindowsファイル共有として利用が可能な共通インターネットファイルシステム(CIFS)です。これらを利用して「NetBackup Appliance」にデータを取り込みます。機能を実行するために特別なエージェントも必要ありません。Windowsから双方をマウントしてコピーすれば、重複排除やカタログへの記載も行えます。「NetBackup」が対応していない独自OSやアプリケーションがある場合は、とりあえずファイルに起こして出力することでバックアップファイルとして書き込めます。

Q バックアップの「3-2-1ルール」で示される2種類以上の異なる媒体への保存は、弊社でもさまざまな媒体を使用していますが、膨大なデータ量が課題になっていまして……。

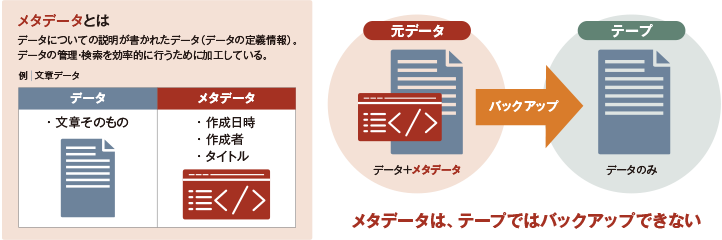

データ量以外にもリストアの際の効率を考えると、戻す必要があるデータだけを戻したいですよね。それには、データの属性や特徴を表すデータ、メタデータが書き込める媒体であり、ランダムにアクセスできる媒体であることが欠かせません。古くからバックアップに使われるテープは、容量単価はいいのですが、重複排除に対応しておらず、ランダムアクセスを行うためのメタデータを保存できないのが難点です。どちらにも対応できることを考慮すれば、やはりバックアップ先としてはクラウドが有力な選択肢ではないでしょうか。

データ量の問題に対しては、クラウド以外の外部メディアへのバックアップであれば、オンプレミスで提供されているAWS S3互換のストレージも候補の一つだと思います。当社でも「NetBackup」専用のストレージもご用意していますので、ぜひご検討ください。

資料④:リストアの効率化に欠かせないメタデータ

Q 今後取り組まなければならないと感じているのが、SaaSのバックアップですが、オンプレミスと同様に考える必要がありますよね。

SaaSも原則は既存のネットワーク環境と同じです。情報システム部門の皆さまはIaaSのバックアップは自分たちに責任があるとすでにご存じだと思いますが、SaaSでも自社で生成したデータやIDの管理責任はお客様にあります。クラウドベンダーごとに文言は異なりますが、サービス約款にしっかり明示されているはずです。サイバー攻撃以外にも、ID管理やオペレーションミス、システムの不具合など、SaaSにもデータ損失のリスクは存在しますが、日本ではまだSaaSのバックアップについて必要性が浸透していません。

Microsoft 365をはじめ、クラウドストレージやチャットツールなど、近年利用する企業・組織が増えているSasSの多くは、バックアップの仕組みを持っていないため、お客様自身で安全なバックアップ環境を担保する必要があります。すでに、当社を含めバックアップベンダー各社がSaaSのバックアップソリューションを提供していますので、バックアップを見直す際に併せてご検討ください。

(「SKYSEA Client View NEWS vol.93」 2023年11月掲載 / 2023年9月取材)