2023年9月からSKYSEA Client Viewを導入いただいている菱機工業株式会社様。同社は2022年11月にランサムウェア被害に遭い、大きな損害を受けたといいます。感染が発覚した当日、社内では何が起こっていたのか。そして、復旧に向けた対応で痛感した、本当に必要なセキュリティ対策とは? 復旧作業を指揮した小川 弘幹 氏にお話を伺いました。

菱機工業株式会社

経営企画部 システム企画課 リーダー

小川 弘幹 氏 氏

菱機工業株式会社

1954年、石川県金沢市で設立。「お客様のビジネスに最適な環境を提供する」をテーマに、空調・給排水設備・消防設備等の設計施工を展開しています。これらの設備の集中監視システムとして「RiCS」なども自社開発。近年は再生可能エネルギー事業なども展開し、経験に基づく確かな施工技術で幅広いニーズに応え続けています。

プリンターから大量出力された脅迫文で

ランサムウェア感染を確信

ランサムウェア感染を

Q ランサムウェアへの感染が発覚した当時の状況について教えてください。

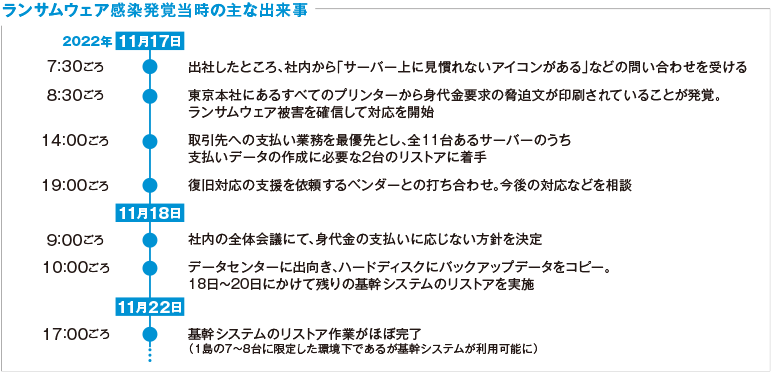

当社の感染が発覚したのは2022年の11月17日で、私が出社した朝の時点で「PCの調子が悪い」といった問い合わせがほかの社員から届いていました。その原因を調べていたところ、ほかの拠点からも続々と「見慣れないアイコンがある」「知らないテキストファイルが作成されている」などの連絡が入り、ランサムウェアに感染しているのではないかと気づいたんです。

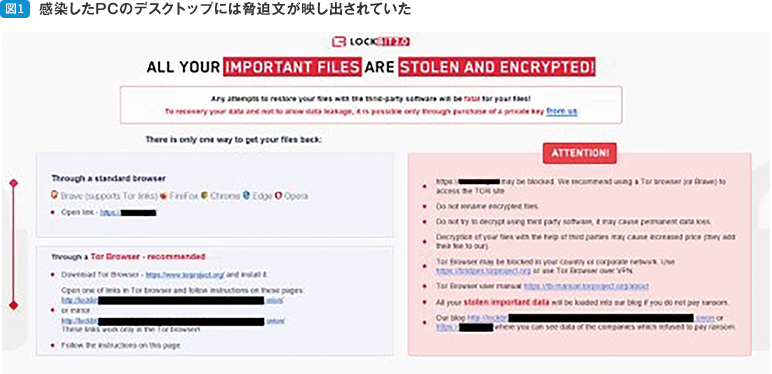

その後、東京本社にあるすべてのプリンターから身代金を要求する脅迫文が大量に出力されていると連絡を受け、感染を確信。脅迫文は印刷されただけでなく改ざんされたフォルダに画像形式で保存されていたり、いくつかのPCではデスクトップの背景に設定されたりしていました。

Q 身代金への対応方針はどのように検討されましたか?

当社が要求された身代金は、決して法外な金額ではありませんでした。おそらく、攻撃者は業績などを事前に調べて「このくらいなら払うだろう」という金額に設定しているのでしょう。

しかし、ここで攻撃者の要求に応じれば「身代金を支払う企業」として今後もターゲットにされるリスクがあります。また、身代金を支払ってもデータが戻ってくる確率は4割程度だとする統計もあり、必ずしもデータが復元できるとは限りません。反社会的勢力への資金提供になってしまうなどの倫理的な問題も加味し、当社は一切の支払いや交渉を行わないことに決めました。

まったく“無傷”のシステムはゼロ、

甚大だった被害の全貌

甚大だった

Q 具体的にはどんな被害があったことがわかっていますか?

Active Directoryに参加するほとんどのサーバーは何かしらの被害を受け、まったく無傷のシステムはゼロという状態でした。さらに、クライアントPC12台、サーバー上の仮想デスクトップPC70台(仮想デスクトップPC総数の約30%)が感染。夜間の侵入だったため、ほとんど電源が落ちていたクライアントPCの感染は少なくて済みましたが、常時電源が入っている状態の仮想デスクトップPCは、OSが起動しなくなるなど大きな被害を受けていました図1。

バックアップデータについても、USB-HDDをバックアップ先にしていたファイルサーバーは暗号化され、復旧できない状態に。暗号化されたファイルを除去すると2%程度しか容量が残らない拠点もありました。一方、NASをバックアップ先にしていたサーバーのうち、東京本社と新潟支店のバックアップデータは奇跡的に無事で、紆余曲折ありながらも比較的短時間で復旧できています。

Q 感染の原因は何だったのでしょうか?

フォレンジック調査によると、11月17日午前1:00ごろにSSL-VPN経由で侵入された形跡がありました。攻撃者はSSL-VPNの脆弱性を突いて侵入し、Active Directoryの特権を奪取。ウイルス対策ソフトウェアを無効化し、6時間程度で数々のファイルを暗号化していったようです。

当時使っていたSSL-VPNは、機器のサポートが終了したため入れ替える予定でした。しかし、これまで利用していたメーカーの製品は納品まで時間がかかると言われ、待っている状況だったんです。使い勝手の面から既存利用メーカーの製品を希望していましたが、納期が遅れるのであれば、別メーカーの製品をすぐさま導入するべきだったと後悔しています。

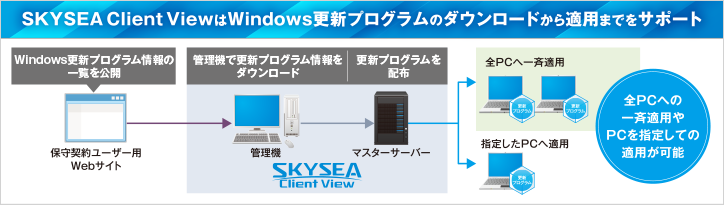

今回の被害では、更新プログラムの確実な適用など脆弱性対策の重要性を、調査会社からも強く指摘されました。とはいえ、すべてを手作業で管理するのは困難ですから、ツールを活用するのがお勧めです。特にSKYSEA Client Viewのような資産管理ツールには、管理が難しいWindows Updateの更新制御や、適用時のネットワーク負荷を軽減できる機能もあるため、脆弱性対策の強化に有用だと思います。

復旧作業では優先順位を定め

取引企業への影響を最小限に

取引企業への

Q 感染がわかってからの初動対応はどのように行いましたか?

ほとんどのシステムが暗号化されてすべての業務がストップするなか、まずは優先して再開させるべき業務を洗い出しました。当社の場合、最優先は感染当日の4日後に迫った取引企業へのお支払いで、これが遅れると数百社に影響が及んでしまいます。そこで、まずはこの支払い業務に関わるシステムの復旧作業を進めていくことになりました。

本来、インシデント対応では被害を受けた範囲を特定し、原因を突き止めてから復旧作業を始めるのが一般的です。しかし、それでは支払いが遅れてしまう懸念があったため、IR(Incident Response)ベンダーに相談の上、フォレンジック対応と並行してサーバーのリストア作業に取り掛かりました。

Q 具体的にはどのように復旧作業を進めていったのでしょうか?

まず基幹システムのサーバー11台のうち、支払いデータの作成に必要なサーバー2台を優先して復旧し、感染発覚当日の11月17日中にはリストアが完了しています。その後、残りの基幹システムの復旧に取り掛かりました。

本社がある石川県のデータセンターに出向き、そこで運用していたサーバーにあるバックアップデータを抽出。その時点ではネットワーク上の安全がまだ確保できていなかったため、ストレージ装置にコピーして物理的に運搬しました。このデータセンターまでは車で40分ほどの距離で、その間に今後の復旧作業について集中して考える時間が作れたことも、冷静さを取り戻すきっかけになったと思います。

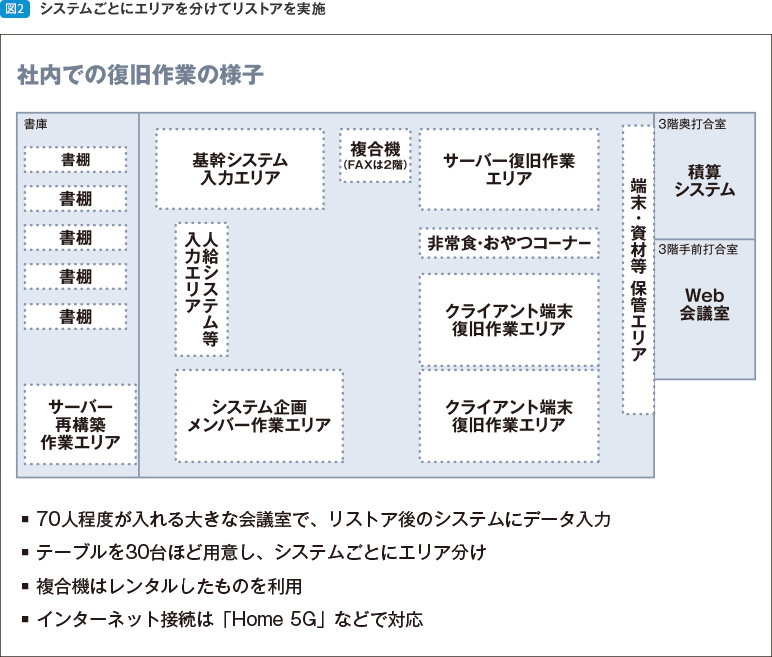

社内では、70人ほど収容できる大部屋を復旧作業の拠点として利用し、PCやサーバーの再構築、基幹システムへの入力などを実施図2。サーバー上にOSをクリーンインストールし、Hyper-Vを使って閉域環境下で復旧作業を進めました。

幸いだったのは、感染したタイミングがPCの入れ替え直後で、以前使っていたPCが残っていたことです。復旧作業ではこの旧PCを代替機として活用し、足りない分はレンタルPCで補うことができました。

Q 読者の皆さまにメッセージをお願いいたします。

実際にランサムウェアに感染した立場からお勧めしたいのは、被害に遭った事業者さん等が公開した報告書を経営層にも共有することです。「もし自社が感染したら」という視点でシミュレーションを行い、止まったら業務に支障が出るシステムや復旧の方法について、具体的に想定しておくことをお勧めします。経験上、システムのリストア作業自体は慣れればそれほど大変ではありません。平常時にリストアのテストを行って備えておけば、万が一のときも安心です。

(「SKYSEA Client View NEWS vol.96」 2024年6月掲載 / 2024年1月取材)