スペシャリストの視点で語るサイバー攻撃の被害公表と脆弱性対策の見直し

今、サイバー攻撃による被害のニュースを目にしない日はなく、毎日どこかの企業・組織がインシデント対応に追われています。被害に遭った企業・組織から、攻撃の実態と実際のインシデント対応が公表されることは、ほかの企業・組織を救うことにつながりますが、公表する企業・組織は増えていません。そこで、「サイバー攻撃被害に係る情報の共有・公表ガイダンス検討会」委員の辻 伸弘 氏と、辻氏とともに「情報セキュリティ事故対応アワード」の審査員を務められている根岸 征史 氏に、公表に関わる現状と企業・組織に求められることについてお話を伺いました。

株式会社インターネットイニシアティブ

セキュリティ本部 セキュリティ情報統括室長

根岸 征史 氏 氏

外資系ベンダー等で、ネットワーク構築、セキュリティ監査、セキュリティコンサルティングなどに従事。2003年IIJ Technologyに入社、セキュリティサービスの責任者として、セキュリティ診断など数多くの案件を担当。

現在は IIJのセキュリティインシデント対応チームに所属し、主にセキュリティ情報の収集、分析、対応にあたっている。2007年よりSANSトレーニングコースのインストラクター、2012年より OWASP Japan Advisory Boardのメンバーでもある。

SBテクノロジー株式会社

サービス統括 セキュリティ&テクノロジー本部

プリンシパルセキュリティリサーチャー

辻 伸弘 氏 氏

大阪府出身。SI企業にてセキュリティ技術者として、セキュリティ製品の構築や、情報システムの弱点を洗い出し修正方法を助言するペネトレーションテスト(侵入テスト)業務に従事。民間企業や官公庁問わず多くの診断実績を持つ。2014年にSBテクノロジー株式会社に転職し、診断事業に携わりながら情報を対外発信するエヴァンジェリストとして活動。現在は、セキュリティリサーチャーとして国内外のサイバーセキュリティに関わる動向を調査・分析し、脅威情報の発信を行う。その他、イベントや勉強会での講演、テレビ・新聞などメディアへの出演、記事や書籍の執筆など、セキュリティに関する情報を発信し、普及・啓発活動に取り組む。

セキュリティリサーチャーになったのは、

難しい話をわかりやすく解説するため

難しい

サイバーセキュリティに興味を持つ人を増やしたい

お二人がセキュリティに携わるようになった経緯をお聞かせください。

辻 氏

学生時代からずっと、就職先はペネトレーションテストをやっている企業と決めていました。その思いを貫き、新卒入社から数えると約12年、ペネトレーションテストやセキュリティ診断をやってきましたが、徐々にそれらを自動化してツールを取り入れる流れになったことで、このままでは自分たちの仕事がなくなっていくという思いが強くなります。私が考えるペネトレーションテストやセキュリティ診断の醍醐味は、対象に疑似的に攻撃を行うフェーズよりも、作成した報告書とご依頼いただいた組織へその内容をご説明する報告会、人間同士のコミュニケーションです。また、お客様から見える私たちの成果もそれしかありません。前述したように対象へのテストは自動化が進み、今後はAIが取り入れられ人でなければ対応できない領域はどんどん狭まっていく一方でしょう。

そこで、人でなければできないことは何かを考え思いついたのが、技術の道を歩んできた人間がサイバー攻撃に関係する難しい話を自身で調査し、わかりやすく解説できれば、喜んでくれる人がいるのではないかということです。例えば、その当時話題になっていたアノニマス。ニュースで流れてくるのは、私が調査して知っている情報とは少し違っていました。独自に調査して知っていることを自分の言葉でわかりやすく伝えれば、サイバーセキュリティに興味を持ってくれる人が増えるのではないか。そんな思いでペネトレーションテストからリサーチに軸足を切り替えて、はや10年がたちました。

根岸 氏

私がセキュリティに携わるようになったのは、約20年前です。前半は、顧客向けのセキュリティ診断やコンサルティング、デジタルフォレンジックに加え、ISMSや個人情報保護のコンサルティングなどマネジメント寄りの業務も担っていました。所属が変わりCSIRTに関わるようになってからは、辻さん同様に広くサイバーセキュリティの今の状況を皆さんに知っていただくための情報発信や、産官学界から集まったボランティアが運営するHardening Projectなどの外部団体の活動にも携わっています。また、このような活動を広く皆さんのためだけでなく、社内に向けても還元したい。ほかの社員とは違うやり方で会社に貢献したいという思いもありました。辻さんと知り合ったのは、このような活動に切り替わったタイミングです。アノニマスやハクティビストなどの活動が盛んになってきた時期で、当時は国内にそれらを調査している人がそれほど多くなかったこともあり、2人で情報交換をしようということに。今では一緒にセミナーに登壇したり、「セキュリティのアレ」というPodcastの配信もやっています。業務でのセキュリティへの関わり方を変えていきたいと考えていたとき、たまたま興味を持って調べていたことがうまくマッチして、現在の活動につながっています。

「セキュリティのアレ」特製ステッカー

根岸氏、辻氏、piyokango氏の3名で運営されているセキュリティのPodcast。2022年に総務大臣奨励賞を受賞。投稿が紹介されたリスナーには辻氏特製のステッカーが贈られる。

「セキュリティのアレ」は私もよく聴かせていただいています。知らない情報の入手だけでなく、本誌の企画の参考にさせていただくこともあります。今のようなPodcastでの配信はいつから始められたのですか?

辻 氏

「セキュリティのアレ」を始めたのは2011年です。きっかけは何となく。当時、日本にはセキュリティを題材にしたPodcastをやっている人がほとんどいなかったということも理由かもしれません。試行錯誤しながら続けているなかで、途中から根岸さんが参加。実は、スタート時と今ではメンバーが違います。2015年から約1年、この間に力を入れていたのが動画配信です。動画コンテンツを作ってはYouTubeやITmediaで配信していましたので、YouTubeには当時の動画が今でも50本くらいは残っていると思います。その後、いろいろあって、もう一度Podcastに戻ってみようということになり、2017年から今のスタイルでお届けしています。

根岸 氏

現在は、セキュリティ事象のファクトをひたすらに追い求めるpiyokango(ピヨカンゴ)さんを加えた3人体制です。このメンバーで配信するようになってから、約7年がたちました。最初は月に一度、実際に集まって収録していましたね。

今はほぼ毎週配信されていますよね。

根岸 氏

コロナ禍で直接会えなくなったので、リモートで収録してみることにしたら、意外とうまくいきまして。毎週、週末に収録しようということになりました。

辻 氏

基本は毎週土曜日に収録しています。

根岸 氏

自分たちが楽しんでやっていることに対して、リスナーの方々から「役に立つ」とか「面白い」という感想が届くことがモチベーションにつながっていますし、続けるうちにどんどん楽しくなって、やめられなくなっています。

気になるワードや知らない専門用語がちょくちょく出てくるので、セキュリティの勉強に活用させていただいています。そういう方、多いのではないでしょうか。

辻 氏

皆さんの役に立つ情報を提供したいと思っているので、知らないことを知るきっかけになっているのはうれしいですね。

2022年には総務大臣奨励賞も受章された「セキュリティのアレ」。ぜひ今後も末永く続けてください。

ここからは今回のメインテーマ、サイバー攻撃によってセキュリティインシデントに見舞われた企業・組織による、情報の共有と公表についてお話を伺っていきたいと思います。

被害を公表した企業・組織を加害者扱いしてはいけない

まずは「共有できる情報」と「公表する情報」に分けること

2023年に「サイバー攻撃被害に係る情報の共有・公表ガイダンス(以下、ガイダンス)」が公開されました。情報システム部門の方々は、サイバー攻撃を受けた企業のインシデント対応にはとても関心が高いと思います。しかし、共有と公表の違いがよくわからないと感じている方も多いのではないでしょうか。

辻 氏

公表も情報の共有に変わりありませんから、言葉遊びのように感じられるかもしれないですね。

根岸 氏

クローズドな範囲での共有なのか、世界中に共有するのか。これまで共有に対する認識は人によって異なっていました。ガイダンスは、共有の意味を示したところに意義があるように感じます。

ガイダンスを読んで、自社とベンダー、調査会社などのインシデント対応に関わるクローズドな範囲で公開するのが共有。全世界に向けて公開するのが公表だと理解したのですが、合っていますか?

辻 氏

大枠は間違っていません。

根岸 氏

知っておいていただきたいのは、まず公開する情報を「共有できる情報」と「公表する情報」に分けておく必要があるということです。攻撃技術情報はできるだけ早く多くの人と共有することで、攻撃を未然に防ぐ効果が高まるため、公開はできるだけ急いだ方がいいでしょう。

一方、被害を受けた企業がインシデント対応の詳細について急いで公開することは、さまざまな面で支障を来します。多くの人への公表は、事態が落ち着いてからで構いません。情報の共有・公表が進まないのは、この二つを切り分けられていないことも一因です。公表のスピードは、何を目的として公開するのかによって大きく変わります。

辻 氏

共有が遅れることによって、残念ながら共有されたタイミングではせっかくの情報が何の役にも立たない可能性もあります。

根岸 氏

共有すべき情報にはタイムリーさが求められるところがありますからね。

サイバー攻撃は犯罪、被害に遭ったら警察へ

被害を受けた企業・組織が警察やベンダー等に報告することで、自動的に共有されるものだと思っていました。

辻 氏

基本は共有されません。問題なのは、被害を受けた企業・組織によって報告された情報が共有されない現在の体制です。報告しなければいけない、可能ならしたほうがいいといった窓口は、警察、監督官庁、IPA(独立行政法人 情報処理推進機構)、ケースによっては個人情報保護委員会などいくつもあって、報告する側にとってはわずらわしく感じます。これでは情報の共有は進みません。この問題について、私はガイドライン作成の議論の場でも訴え続けました。

根岸 氏

確かに、業界団体ごとにチャネルがすべて違うので、1本化してわかりやすくした方がいいですよね。警察も情報を提供してもらいやすくするために、窓口を1本化する動きを進めていますが、サイバー攻撃の被害に遭ったら警察に届けるということ自体がまだまだ浸透していません。

辻 氏

サイバー攻撃も犯罪ですから、被害に遭ったら警察に届ける。実はこれ、当たり前です。

国に届け出先を決めていただけると、おのずと共有が進むのではないでしょうか。

辻 氏

それはあると思います。よく官民連携というキーワードが出てきますが、まずは官官連携が必要ですね。

根岸 氏

個人情報の漏洩など法的に届け出義務があるものは、報告する側にもモチベーションがあります。しかし、義務がなければ届け出るのは面倒なだけで、そもそも自分たちにとってのメリットが感じられません。これが、共有が進まない一番の原因です。本来、共有は報告する側にもされる側にもメリットがあるべきです。例えば、辻さんが知らない情報を私が知っているとします。それを辻さんに共有すれば、辻さんにとってのメリットになりますよね。また、伝えた情報に関連する私が知らない話を辻さんから聞ければ、双方にとってのメリットになります。ところがサイバー攻撃被害に関わる情報の共有は、報告する側からの一方通行です。何か策が講じられなければ、義務化する以外に報告する企業・組織を増やすことはできないと思います。

辻 氏

公表の場合、状況によっては報告したことが裏目に出て、世間からたたかれる要素を作ってしまう可能性もあります。被害者なのに、加害者のように扱われてしまう。

その認識を変えていく必要がありますね。

辻 氏

不祥事を起こした企業・組織と同じ扱いをされることが多いですよね。実際には被害者なのに。

被害発生時の公表は自分たちを守る手段の一つ

プラスとマイナス バランスが取れない評価

知りたい人が多いインシデントからの復旧ですが、積極的に公表する企業・組織が増えないのは残念です。

根岸 氏

そこは企業の文化や姿勢が表れますね。これは海外も同じです。

辻 氏

海外は訴訟リスクが高いですからね。

根岸 氏

海外では、少しでも隙があればすぐに経営陣の責任問題になったり、集団訴訟が起こされたりします。だから、根底にはできれば公表したくない気持ちがある。一方で、近年は企業・組織に対して透明性が求められています。昔とは違い、密室の対応は良しとされませんから、積極的な公表は時流に合っているはずです。この流れは日本も同様ですが、報告・共有しても自分たちにはメリットがない。これではリスクを避けようとする傾向が強くなるのは当然です。本来は、公表したらプラス評価がマイナス評価を上回っていかなければなりませんが、残念ながら、そのバランスが取れていません。

公表が進まず損をするのはIT利用者の皆さん

辻 氏

私が透明性の高い公表で注目したのは、2021年5月にランサムウェア攻撃の被害に遭ったノルウェーのボリュー社です。まず驚いたのは、被害が発生したその日に事実を公表するというスピード対応。続いて、事件についての報告専用ページを13日間で19回も更新するとともに、SNSの活用とWebキャストでの動画配信まで行う発信力には目を見張りました。さらに驚いたのは、経営トップが対応方針を含めたメッセージを配信したことです。また、同じくノルウェーのノルスク・ハイドロ社も同様の対応を行っています。これらの事後対応は、私がこれまで見てきた中でも最高クラスと言ってもいいくらいのものでした。

セキュリティの専門家の方々に、公表した企業を積極的に褒めていただくことも、プラス評価を増やす要因になるような気がします。

辻 氏

その思いで2016年から続けているのが「情報セキュリティ事故対応アワード」です。

根岸 氏

「情報セキュリティ事故対応アワード」は、「被害に遭った企業・組織をたたく文化を変えていきたい」という辻さんのひと言からスタートし、2024年で9年目を迎えました。もちろん、インシデントを発生させてしまった事実は褒められません。しかし、実際の被害がどのようなものだったのか、どう対応したのかを公表すれば、ほかの企業・組織を同じ攻撃による被害から救うことにつながります。

辻 氏

起こしてしまったセキュリティ事故と、その後の対応は分けて考えるべきです。対応が良かった組織と悪かった組織が同じようにたたかれては、情報の共有・公表が一向に進みません。この状況が続いて損をするのは誰か。それは、ITを利用している皆さんです。また、悪い面を強調することで対策の強化を促そうとされるセキュリティの専門家もいらっしゃいますが、ホラーストーリーに萎縮される方もいらっしゃると思います。そこで私たちからの発信は、皆さんがポジティブな視点でサイバーセキュリティ対策に取り組んでいただけるよう心掛けています。「情報セキュリティ事故対応アワード」では、基本的に悪い話はしません。良い対応を褒めるためのイベントです。

根岸 氏

しかし、残念ながら現状はアワードでの評価が企業・組織にとって公表のモチベーションにはつながっていません。公表による風評被害発生のリスクを考えて、公表をマイナスに捉える企業・組織が圧倒的に多い状況です。

辻 氏

当初、最低でも10年は続けたいと思っていましたが、10年では公表をスタンダードにすることはかないませんでした。

自ら公表しなければ、結局メディアから聞かれる

根岸 氏

国から共有・公表に関するガイダンスが出たことは、大きな前進だと思います。ようやくスタート地点に立てたのではないでしょうか。ガイダンスを一読者として情報システム部門の方と同じ立場で見たとき、ほとんどがFAQ形式で構成されているのが面白いと感じました。最初からそのような構成で作ろうという話があったんですか?

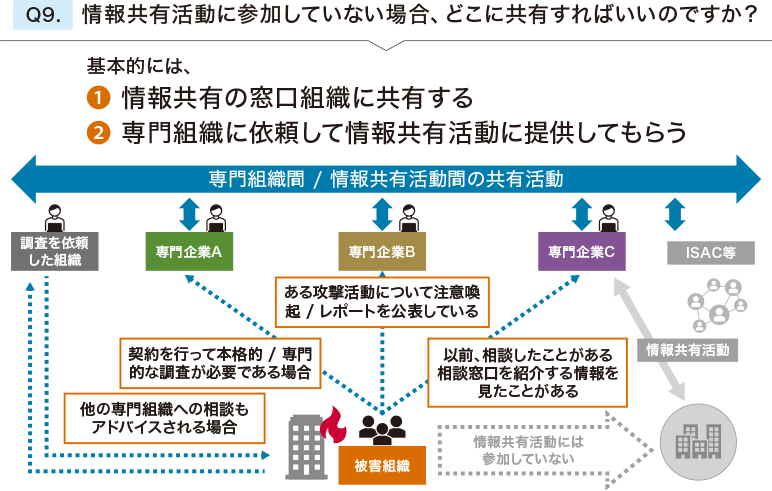

共有・公表について、FAQ形式でわかりやすく解説されたガイドライン

出典:サイバー攻撃被害に係る情報の共有・公表ガイダンス

辻 氏

FAQを中心にという話はありませんでしたが、現状をどうにかしたいと考えると、自然とあのような形になりました。

根岸 氏

150ページ以上のガイダンスをすべて読むのは大変ですから、わからないことに対する答えが載っていないかを探してみるくらいの感覚で読むのにちょうどいいと思います。

辻 氏

確かに、いくつかの要点に絞って紹介できるような資料ではありません。共有と公表についてガイダンスが公開されたこと自体に意味があると思っています。知っておいていただきたいのは、サイバー攻撃による被害が発生した際、「公表」が自分たちを守る方法の一つだということです。サイバー攻撃によるインシデントに対応している間は、公表のために情報を整理する時間がないくらいに忙しく、時間の確保は難しいかもしれません。しかし、自ら公表しなければ、結局メディアからあれこれ聞かれます。

根岸 氏

以前、あらかじめ聞かれることを想定してすべて用意した上で、自社のインシデント対応の経験を公表した企業がありました。

辻 氏

自分たちである程度情報をコントロールするということですね。メディアの人たちは、何か聞きたいことがあるから取材に来ます。各社が情報を奪い合っている面もありますから、自分たちしか聞けなかったことを記事にしたい気持ちはあると思います。だから、もう聞くことがないと思わせるくらい自ら情報を出してしまいましょう。

実は、先に出してしまう方が後々楽です。以前、私が所属する企業がサイバー攻撃を受けた際にもこの方法を使いました。インシデント対応と同時にメディアへの説明資料も作成。想定される質問に対する答えをほぼ出し切ったことで、その後のメディア対応はあまり苦労せず済みました。

インシデント対応の成否は準備が9割

根岸 氏

被害公表時、先に公表された同様のプレスリリースを参考にする企業・組織が多いのは、批判を受けないための非常に日本的な対応です。これは、正解を誰も知らないからだと思います。

辻 氏

プラスマイナスゼロみたいな?

根岸 氏

そう。何となく前例に倣う対応が続いていますが、公表する企業は何か基準を欲していると思います。

辻 氏

ガイダンスの「Q16.公表の内容としてはどのようなものがありますか?」も参考になりますし、「サイバーセキュリティ経営ガイドライン」の「付録C」など、実は似たような資料は以前から公開されています。Microsoft Excelのチェックシートの項目を埋めれば、関係機関へ提出する際の報告フォーマットとして使えるくらいの内容です。インシデント発生時だけでなく、普段からマルウェア感染時の対応能力を測る手段としてもお使いいただけます。ちなみに、私が作成に関わっています。

根岸 氏

インシデント対応は、普段から準備していないと、いざというときすぐには対応できません。インシデント対応の成否は、準備が9割といわれますから、ある程度フォーマットにしてくれているのはとても助かると思います。

公表内容の決め打ちは提供情報の頭打ちにつながる

参考にできる資料はあっても、これさえ公表すれば完璧というものが出てこないのはなぜでしょうか?

辻 氏

それをすると、それ以上のことをやらなくなってしまうからです。決め打ちすると底上げにはなると思いますが、頭打ちが早いという欠点もあります。そこが難しいところです。

根岸 氏

典型的なのが、クレジットカード情報が漏洩した際の対応です。個人情報が含まれるのでカード会社は必ず被害について公表します。しかし、ほぼ決まったフォーマットで各社とも同じことしか公表しません。ペイメントアプリケーションの改ざん(Webスキミング)に関する情報など、ほかの企業・組織のセキュリティ担当者が気になる内容については公表しなくてもいい雰囲気になっています。

辻 氏

色んな事例を見ていますが、横並びが多いですよね。

「セキュリティ上の観点から公表できない」という問題

公表することで攻撃者に有利な情報を提供することになるという意見もありますが、実際にはどうなんでしょう?

根岸 氏

具体的に何がどう攻撃者を利するかについて、わかっている人はいないと思います。サイバー攻撃によるインシデント発生時、いまだに詳細な情報を伏せてしまう企業・組織がありますが、もし本当に狙っていれば、そんな情報はすでに知っているはずです。公表しようがしまいが関係ありません。

辻 氏

インシデントに関するプレスリリースに「セキュリティ上の観点から公表できない」と書いている企業・組織も多いですからね。

根岸 氏

何となく雰囲気で書いているケースが多いような気がします。「公表して本当に困ることがありますか?」と聞いたら、皆さんが納得できる回答はできないのではないでしょうか。システムの構成情報や、公にする必要のない情報を出す必要はありません。一方「データが不正に使用された」「どのような攻撃手法だった」「国内ではまだ少ない攻撃だが海外では被害が増えている」などの情報は、ほかの企業・組織を攻撃の被害から救うために、むしろ積極的に公表すべきです。攻撃に関する情報を公表してはいけない風潮はどこから生まれたんでしょうね。

辻 氏

「公表できない」としておく方が、都合がいいですからね。

根岸 氏

以前、私が使っているサービスでセキュリティインシデントが起こったことがあります。「セキュリティのアレ」でもお話ししましたが、そのときのメーカーの対応がとても素晴らしかったので、非常にプラスの印象を持ちました。そのとき思ったのは、ここまでやってくれるんだったら、使い続けようということです。本来は、インシデントそのものを防げるのがベストですが、防げなかったときにも、その後の対応次第でプラスに転じる可能性もあります。反対に、インシデント対応がマズくて「こんなサービス使えるか」と思われることも。企業・組織のセキュリティ対策の真価が見えるのは、インシデント発生後です。ほかの企業・組織やユーザーが知りたい情報を公表すれば、世間はプラスの評価を下してくれると思います。万が一インシデントが発生した際に備えて、広報部門など関係部署との連携、経営者への相談も必要です。

脆弱性情報公開後の速やかなパッチ適用を常識に

脆弱性放置が原因の被害発生、厳しくなった世間の評価

脆弱性を放置して、サイバー攻撃の被害に遭う企業・組織が多い状況は、今も変わりありません。もちろん、情報システム部門の方々は、メーカーからパッチが提供されたら対応が必要なことはご存じです。しかし、既存システムとの相性のチェックに時間がかかる。または、あまりにもお忙しく、対応する時間がないなど、さまざまな理由で脆弱性対策が後回しになっているケースが多いと思います。

根岸 氏

先ほど話に出た、情報の公開による透明性の話とニュアンスが似ていますが、今の時代、メーカーによる脆弱性情報の公開と共有の頻度が高く、やるべき対策をやっていなければ、なぜ1か月も脆弱性を放置したのかとたたかれます。攻撃者はこちらの事情なんて考慮してくれません。特定の標的を狙う以外は、脆弱性があるところを無差別に攻撃してきます。社内調整に時間がかかるからと脆弱性を数週間放置しているうちに攻撃されてしまうかもしれません。脆弱性に対しては、今までのようなやり方は通用しなくなっていますので、皆さんの認識も更新してください。

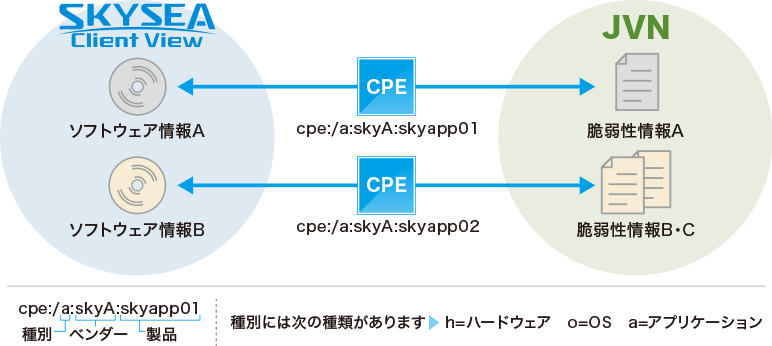

SKYSEA Client Viewには、JVN(Japan Vulnerability Notes)が公開しているCPE製品名※ごとの脆弱性情報を収集できる機能があります。使用しているソフトウェアの脆弱性情報を能動的に取りに行く手間を軽減していただけますが、この機能をご存じないお客様が多く、アピール不足だと思っています。

SKYSEA Client Viewの「CPE製品名管理」

辻 氏

JVNが提供するCPE製品名ごとの脆弱性情報を、SKYSEA Client Viewの管理画面上で確認できるんですよね?アップデート情報があるということを知らせてくれて、アップデート作業もSKYSEA Client Viewが助けてくれる。もう少し踏み込んで、どのソフトウェアからアップデートしたらいいか、優先順位をつけることができるようになれば、さらに喜ばれるのでないでしょうか。現実問題、複数の脆弱性が同時に通知された場合、すべてを一度に対応することはできませんから、どれから手をつけるべきかわかるようになるといいですね。実際に優先順位づけに困られている情報システム部門の方はとても多いと思います。私もコンサルティングをしていた企業から、よくアドバイスを求められました。

企業・組織によって優先すべき項目が異なるため、難しいかもしれませんが検討します。

根岸 氏

少なくとも現状を正確に把握し、脆弱性情報が公開されたらパッチを適用する。最低限必要なのは、見つかっている脆弱性がどれだけあって、どこまで対応できているのかを把握できていることです。また、この作業を人任せではなくSKYSEA Client Viewのようなツールを利用して機械的な可視と、作業が効率化されていることがこれからの時代には当たり前になっていくでしょう。しばらく脆弱性を放置することは一昔前なら許されたかもしれませんが、今は脆弱性対応への世間の評価が厳しくなっています。

- 情報システム、ソフトウェア、パッケージ、ハードウェア、アプリケーションを識別するための名称規則

透明性を意識した公表がいつか自分たちのプラスに

最後に、読者の皆さんへメッセージをお願いします。

根岸 氏

私たちは長年にわたり、サイバー攻撃被害に関わる情報の公表が推進されるための取り組みを行ってきました。しかし、まだまだ道半ばです。この記事をご覧になっている方の中には、私たちの活動やガイダンスの存在をご存じない方もいらっしゃるかもしれません。ぜひ、この機会にガイダンスをご覧になったり、サイバー攻撃被害に関わる公表の現状を知り、問題意識を持っていただけたらと思います。

辻 氏

サイバー攻撃によるインシデント発生時には、ほかの企業・組織のためにぜひ公表をお願いします。現状では公表により、保険が安くなったり特別な支援が受けられるわけではありません。しかし、公表は自分たちの身を守ることにもつながります。いざというときに公表できる情報が集められる環境の構築など、備えは今のうちに行ってください。先にご紹介したノルウェーのボリュー社や、ノルスク・ハイドロ社など、積極的に公表した企業に共通するのは透明性を大事にしようという姿勢です。必ずプラスに転じるという保証はありませんが、透明性を意識した公表は、プラスに働くときがきます。しかし、これは皆さんひとりひとりが意識を変えていただかないことには実現しません。ほかの企業・組織のための公表が、いつか自分たちにとってプラスに働くと信じて公表のための準備をお願いします。サイバー攻撃による被害公表は、企業・組織の真価が試される場面です。私たちは、自他のために情報を共有・公表してくださる企業・組織を、全力で褒めます。そして、皆さんにもその企業・組織を全力で褒めていただきたいと願っています。

(「SKYSEA Client View NEWS vol.97」 2024年8月掲載 / 2024年5月取材)