第20回攻撃者に対抗するもう1本の鍵:二要素認証

他社のシステムに侵入する『ペネトレーションテスト』を業務とする筆者が、攻撃者の目線でセキュリティ対策について考えます。

株式会社トライコーダ 代表取締役

上野 宣 氏 氏

奈良先端科学技術大学院大学で情報セキュリティを専攻。2006年に株式会社トライコーダを設立。ハッキング技術を駆使して企業などに侵入を行うペネトレーションテストや各種サイバーセキュリティ実践トレーニングなどを提供。

攻撃者はパスワードを容易に取得する

攻撃者やペネトレーションテストの実施者が侵入を試みる際にダントツで悪用するのが、誰かのユーザーIDとパスワードを利用し、本人になりすましてログインする手法です。多くの場合、パスワードは総当たり攻撃などで推測するのではなく、ほかのサービスから漏洩したものや、ファイルサーバーの中にあるファイルから探し出してきたものを利用します。

過去のペネトレーションテストの実績では、9割以上の会社で、何らかのユーザーIDとパスワードがファイルサーバーなどから発見できました。フィッシングサイトを用意し、だまして入力させるという方法もあり、従業員の中に1人でも“うっかり屋さん”がいると、容易にユーザーIDやパスワードを盗まれてしまいます。もはや「ユーザーIDとパスワードだけで本人であることを証明できる」とは考えない方が良いでしょう。

こういった攻撃から自身を守る方法の一つとして、二要素認証と呼ばれるものがあります。アプリに表示される数字や、SMSに送られてきた数字を、2つ目のパスワードとして入力する仕組みのことです。

要素とは何か?

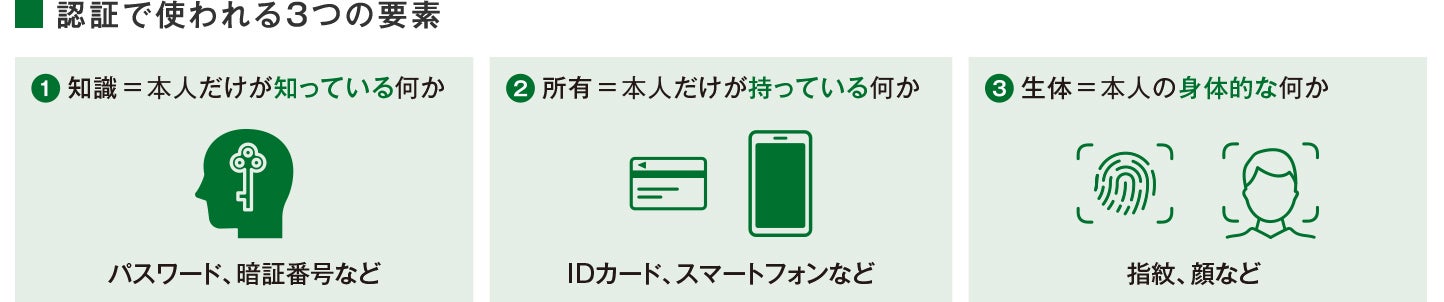

多くのシステムでは、システムを利用しようとする個人を一意に特定する必要があります。このプロセスが「認証」です。認証では「認証器(Authenticator)」を使って本人確認を行います。パスワードも認証器の一つです。NIST(米国立標準技術研究所)が発行している、日本国内でもよく参照される認証に関するガイドライン「SP800-63-4 Digital Identity Guidelines」では、認証器として3つの要素が定義されています。

- 知識(本人だけが知っている何か)……パスワード、暗証番号など

- 所有(本人だけが持っている何か)……IDカード、スマートフォンなど

- 生体(本人の身体的な何か)……指紋、顔など

このうち知識+所有や、知識+生体など2つの異なる要素を使う認証のプロセスを二要素認証、または多要素認証と呼びます。パスワードを2つ使う認証は、知識+知識で同じ要素になるので二要素認証の要件は満たしません。また、ガイドラインでは、二要素認証には所有要素を加える必要があるとの記載もあります。

所有物はネットワーク経由で盗むことが困難

所有要素として昨今よく使用されているのはスマートフォンです。一例ですが、以下のような方法で認証を行います。

- SMSを受信して、記載された6桁の数字を入力する

- ワンタイムパスワードを表示する認証アプリを使用して6桁の数字を入力する

- 端末に保存された秘密鍵を使用してデジタル署名を行う

知識要素であるパスワードはさまざまなサイバー攻撃で盗まれる可能性がありますが、IDカードやスマートフォンなどの所有物を盗んだり、偽物を作り出して詐称したりすることは容易ではありません。さらに、スマートフォンやアプリを使用する際に顔や指紋による生体認証などを設定しておけば、端末が盗まれただけで使用されることもありません。

実際、筆者がペネトレーションテストで二要素認証に遭遇したときには、それを突破することは諦めてほかの方法を探すようにしています。二要素認証は、それほど強固な認証方式なのです。

時代はパスワードを使わない認証方式に移りつつある

パスワードによる認証は、今となっては強い認証方式とはいえません。しかし、ほとんどの人が慣れている方式なので、あらゆる人々に使ってもらいやすいというメリットがあります。一方、二要素認証は強固な認証方式ですが、スマートフォンに認証アプリを導入することが容易ではないユーザーも一定数いるでしょう。

そこで昨今、普及が進んでいるのがパスワードを使わない認証方式で、中でも「パスキー(Passkey)」という仕組みが急速に広がっています。パスキーはFIDO(Fast Identity Online)認証の一つで、スマートフォンの生体認証による本人確認、秘密鍵でのデジタル署名を行い、サーバー側にて公開鍵で検証するという仕組みです。例えば、スマートフォンからWebサイトに登録すれば、後はスマートフォンの顔認証だけでログインできるといった仕組みで、パスワードによる認証よりも簡単に使用できます。

パスワードが存在しないので、認証情報をネットワークに流したり、サーバーに保管したりする必要がなく、認証情報が漏洩するリスクが低減するのです。2022年に発表された仕組みなので、パスキーに対応したシステムはまだ多くはありませんが、GoogleやAmazonなどは対応しており、今後の普及が見込まれています。

パスワード管理の改善フロー

サイバー攻撃から組織を守るためにも、パスワード管理は喫緊の課題です。まずはパスワードの使い回しを防ぐために、すべての従業員にパスワード管理ツールを導入するところから始めましょう。パスワードは「本人だけが知っている何か」ですので、共通パスワードは廃止し、ユーザーごと / システムごとに異なるパスワードを設定させるようにしてください。そして、二要素認証が使用できる場合にはすべて有効にし、パスキーが使用できる場合には、そちらも有効にすることをお勧めします。

(「SKYSEA Client View NEWS Vol.97」 2024年8月掲載)