スペシャリストが徹底分析ランサムと脆弱性対応の今

ランサムウェア攻撃による被害が後を絶たず重大なセキュリティ脅威となるなか、企業・組織はどのような対策を行えばよいのでしょうか。長年にわたり、国内外のサイバーセキュリティの動向を調査・分析してきた辻 伸弘 氏に、ランサムウェア攻撃による被害の現状やその攻撃手法、求められる脆弱性対応などについて語っていただきました。

SBテクノロジー株式会社

サービス統括 セキュリティ&テクノロジー本部 プリンシパルセキュリティリサーチャー

辻 伸弘 氏 氏

大阪府出身。SI企業にてセキュリティ技術者として、セキュリティ製品の構築や、情報システムの弱点を洗い出し修正方法を助言するペネトレーションテスト(侵入テスト)業務に従事。民間企業や官公庁問わず多くの診断実績を持つ。2014年にSBテクノロジー株式会社に転職し、診断事業に携わりながら情報を対外発信するエヴァンジェリストとして活動。現在は、セキュリティリサーチャーとして国内外のサイバーセキュリティに関わる動向を調査・分析し、脅威情報の発信を行う。その他、イベントや勉強会での講演、テレビ・新聞などメディアへの出演、記事や書籍の執筆など、セキュリティに関する情報を発信し、普及・啓発活動に取り組む。

増え続けるランサムウェア被害

無関心でいられない状況がある

無関心で

リーク被害が最も多い国は米国、どんな業種でも標的に

近年、ランサムウェアへの関心が高まっています。私は長らく「ランサムギャング」と呼ばれる攻撃者を観察してきました。攻撃者たちは、「盗んだ情報を公開されたくなければお金を払え」「暗号化した情報を元に戻してほしければお金を払え」と二重脅迫を行い、支払われなければ、リークサイトに情報を公開します。

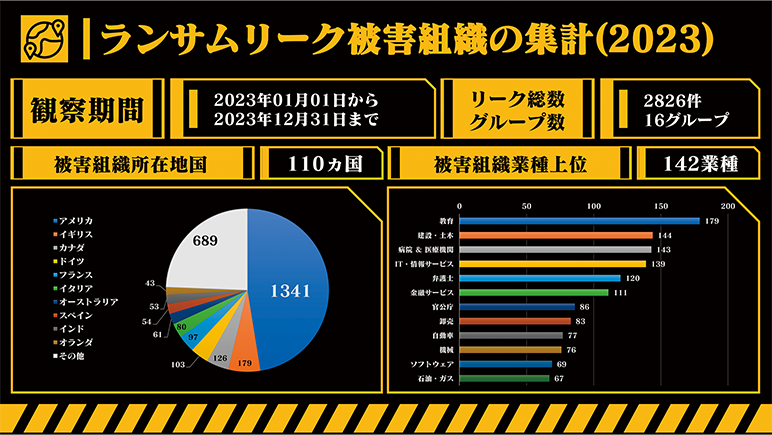

複数のリークサイトを観察し、どういった組織の情報がリークされているのか、その国や業種を調べて集計した2023年の結果が図1です。圧倒的に米国が多く、その後にカナダを挟む形でヨーロッパ諸国が続いていることがわかります。これは2020年から同様の傾向です。攻撃者が実際にどのように考えているのかは定かではありませんが、もしかすると米国や欧州諸国ではサイバー保険で身代金をまかなえるため、攻撃者側は「金銭が支払われやすい」と思っているのかもしれません。

図1

被害を受けた国と業種の集計結果。身代金を支払わずに情報をリークされた組織の集計であるため、実際の被害件数は図よりも多い

業種については、2023年は教育が1位になっていますが、必ずしも教育が狙われやすい業種であるとは言い切れません。業種別の被害件数を見ると、上位にはそれほど差がないことがわかります。メディアでは、大企業や病院が攻撃され、製造業が狙われて生産ラインが止まったことなどが報道されますが、これはインパクトがあって目立っているだけで、実際にはどの業種が攻撃を受けてもおかしくないのが現状です。

ランサムウェア攻撃の分業・専業化が進み、参入障壁は下がっている

ランサムギャングと一言でいっても、彼らは一枚岩で攻撃しているわけではありません。現在、「攻撃の分業化・専業化」が進んでいるのです。

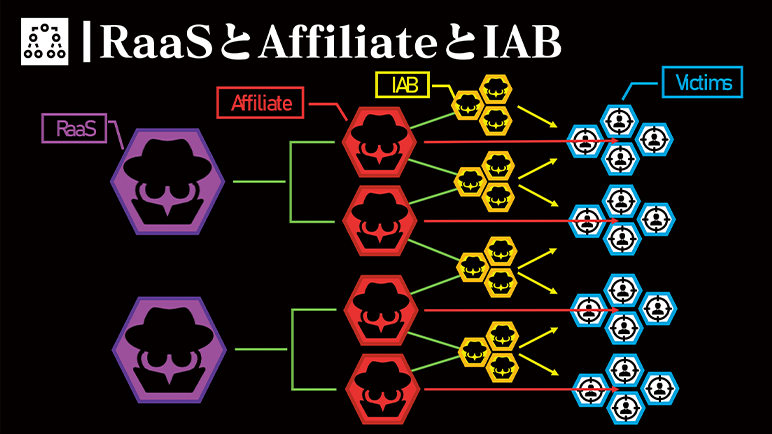

ランサムウェア攻撃のすべてではありませんが、多くの場合、「RaaS」「Affiliate(アフィリエイト)」「Victims(被害者)」という登場人物がいます図2。RaaS(Ransomware as a Service)は、ランサムウェアを開発したり、被害者を脅迫するためのチャットツールなどのプラットフォームを提供したりする存在です。RaaSが自ら攻撃するケースもありますが、それだけでは攻撃できる範囲が限られます。そこで、パートナーとなるのがアフィリエイトです。RaaSからランサムウェアの提供を受け、アフィリエイトが実行犯となって攻撃を行い、脅迫してお金を得るという仕組みです。それによって得たお金はRaaSとアフィリエイトで分配されます。

図2

「RaaS」「Affiliate」「IAB」が分業することで、効率良く攻撃を行う仕組みが出来上がっている

この仕組みに、新たに「IAB(Initial Access Broker)」が参入してきました。IABは「初期アクセスの販売者」あるいは「侵入口の売人」ともいえる非常に厄介な存在です。

IABは、悪用可能な脆弱性を利用し、アクセスできる経路を確保するだけでなく、日頃からリモートデスクトップの認証が弱いところを探したり、ばらまき型のマルウェアに感染させてネットワークへのアクセス経路を確保したりしています。そして、これらのアクセス経路に対して実際に攻撃を行うアフィリエイトに販売しているのです。実際に情報が売買される掲示板を確認すると、被害組織の所有するPCの数、不正に侵入するためにどういった入口を仕掛けたのか、などに応じて値づけされています。

IABはあくまで侵入口の売人であり、単体では実被害を与えません。入口をこじ開けてきますが、情報を盗んだり、ランサムウェアを仕掛けるといったことはないのです。しかし、侵入されたことに気がつかないまま放置していると、時期を空けてランサムウェアなどの大きな被害を受けてしまうかもしれません。

アフィリエイトは侵入すると侵害範囲を拡大し、情報を盗み、ランサムウェアを展開するなど、ある程度高度な技術が必要となる反面、IABにはそれほどのスキルは必要ありません。以前は一気通貫で攻撃できるスキルが必要でしたが、攻撃が分業化されてきたことで参入障壁が下がっています。

このように、RaaS、アフィリエイト、IABが分業して被害者組織に攻撃を仕掛けるという、非常に効率の良い、犯罪者のエコシステムが出来上がっているのです。

攻撃を受けて「運が悪い」ではなく、自分たちにも順番は回ってくる

いまだに「自分たちの会社には盗まれて困るものはない」「自分たちには関係ない」とおっしゃる経営者がいます。しかし現実には、ランサムウェア攻撃の分業化が進んで参入障壁が下がっていることで攻撃者の総数は増えています。PCが1台あれば、アルバイト感覚で攻撃できてしまうのです。そのため、脆弱性が存在すれば、被害を受けるのはほぼ必然だと考えた方がよいのではないかと思っています。攻撃を受けたのは「運が悪かった」のではなく、放っておけば自分たちにも順番が回ってくる。これくらいに捉えていた方がよいのではないでしょうか。

情報システム部の皆さんは、経営層に対して働きかけを行うことが欠かせません。その働きかけの際には、ぜひ次のように伝えてほしいと思います。「関係ないと言っているのは、ただ無関心なだけ、無知なだけかもしれない。無関心であったとしても無関係ではいられない状況が今あるということを理解してください」と。決して恐怖をあおりたいわけではありません。しかし調べれば調べるほど、私たちがどんどん不利な状況になってきていることを感じています。

脆弱性対応の鍵は選択と集中

最善を尽くすための準備を

最善を

脆弱性対応はパッチ適用だけではない。「攻撃可能な期間」も調査する

脆弱性を利用して侵入されたときにどう対処すべきか、そして侵入自体を防ぐためにはどうすればよいか。これは大きな課題です。「脆弱性対応とは何ですか?」とお聞きすると「パッチを当てる」「最新の状態に保つ」と答える方がいらっしゃるかもしれませんが、それは正確ではありません。脆弱性対応はパッチ適用だけにとどまらないからです。

脆弱性が発見されると、ベンダーからパッチがリリースされますが、その直後にすべての端末に適用することはほぼ不可能です。適用までにはどうしても時間がかかります。この間は「攻撃可能な期間」となり、長ければ長いほどリスクが高まります。この期間にID・パスワードを盗まれたり、バックドアが設置されたりした場合、たとえパッチを適用したとしても、別の侵入口をすでに作られてしまっているため、それに気がつかない限り攻撃は続きます。ですから、パッチを適用したときは、ログなどで攻撃可能な期間に侵害を受けていなかったかどうかについても併せて調べておかなければ、望むべき効果が得られません。

Nデイ攻撃※の場合には、パッチリリース後に攻撃が来ますが、ゼロデイ攻撃*では対処方法がない間に攻撃が行われます。さまざまな製品の脆弱性情報を見ていると、「過去90日にさかのぼってログを確認してください」というリリースが出されているケースもあります。脆弱性対応というのは、それほど幅広く侵害を受けていないかを調査する必要があるのです。

- Nデイ攻撃は、パッチリリース後、適用までの期間に行われる攻撃を指し、ゼロデイ攻撃は、脆弱性に対する修正が行われる前に、それを悪用する攻撃を指す。

パッチリリースから悪用までの期間は、必ずしも短くなっているわけではない

脆弱性が発見されてから悪用されるまでの期間、また、パッチリリースから攻撃が来るまでの期間はどのくらいあるのでしょうか。このところ悪用までの期間が短くなってきていると報道されていますが、私はこれには疑問を持っています。

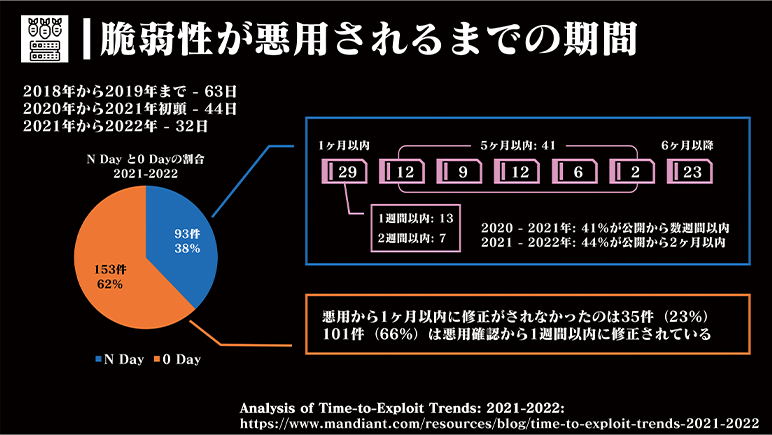

Google傘下のマンディアント社が2023年に公表したレポートによると、脆弱性が悪用されるまでの期間は、2018~2019年の期間では平均63日でしたが、2020~2021年では44日、2021~2022年では32日と、確かに短くなっています図3。

図3

脆弱性の発見またはパッチリリースから脆弱性が悪用されるまでの期間。Nデイ攻撃において悪用までの期間は必ずしも短くなっていない

しかし、Nデイ攻撃における、パッチリリースから悪用までの期間のボリュームゾーンを見ると、2020年~2021年は公開から数週間以内でしたが、2021年~2022年は公開から2か月以内と変化しています。このように、脆弱性が悪用されるまでの期間が必ずしも短くなっているわけではないようです。

あらためて2021年から2022年の観測データを見てみると、Nデイ攻撃で悪用された脆弱性の総数93件のうち、1か月以内に悪用されたものは29件ありました。そのうち1週間以内に悪用されたものが13件、2週間以内が7件。そこから1か月単位でどんどん増えていきます。これは逆にいえば、この期間内に対処すれば攻撃を防げる可能性が高いということです。これは一筋の光明ではないでしょうか。

年間約3万件の脆弱性が公表されるなかで、実際に悪用されるのはそのうちのごく一部です。さらに、皆さんが使用しているOSやソフトウェアに絞り込むと、対応すべき脆弱性の数はさらに少なくなり、現実的な対応が可能な件数になると考えています。

ゼロデイ攻撃についても、悪用が確認されてから1か月以内にはほとんどの脆弱性が対処されています。GoogleやMicrosoft、Appleなどの大手企業が迅速に対応しているため、脆弱性のうち66%は1週間以内に修正されています。そのため、これら脆弱性の対応状況をいち早くキャッチアップすることが重要だといえます。

対処の優先順位を決めるため、悪用可能な脆弱性かどうかを確認する

すべての脆弱性にすぐに対処しなければならないのでしょうか。また、脆弱性に対処する順序はどのように決めるべきでしょうか。多くの方は、脆弱性の危険度を示すCVSSの値が高いものから対処されるかもしれません。しかし、数字だけに惑わされないでほしいと思っています。

具体例を挙げて説明します。図4の一番左の欄のように、AからFまでの脆弱性があるとしましょう。CVSSの基本値は0から10まであります。この図の「脆弱性」と「CVSS基本値(危険度)」だけを見たとき、多くの方は赤字になったものから優先的に対処しようとするのではないでしょうか。例えば、9以上の赤字のものは1週間以内に、黄色のものは余力があれば1か月以内に対処するといった基準で進められる方も多いかもしれません。

図4

脆弱性対応の優先順位を決定するときは、CVSSの値だけでなく「悪用や手法の有無」を踏まえて検討する

ここに、悪用する方法が明らかになっていたり、悪用されていることが観測されていたりする「悪用や手法の有無」という軸を加えたいと思います。この軸を踏まえると、先ほどとは対処の優先順位が変わるのではないでしょうか。CVSSの値が低くても、悪用可能な脆弱性であれば、最優先で対策を講じなければなりません。逆に、攻撃方法がない脆弱性に対して優先的に対処する理由はないと思います。

つまり、攻撃が成功したときのインパクトの大きさで優先順位を考えるのではなく、本当に悪用可能であるかどうかを軸にして考えるべきです。そうしなければ、貴重な対応リソースを浪費するだけではなく必要なパッチを見逃し、脆弱性を悪用されて侵入される可能性が高まってしまいます。

米国政府の脆弱性リスト活用など、現状に応じた現実解を選択する

脆弱性が悪用されているかどうかを調べるのは難しいと感じる方がいらっしゃるかもしれません。以前は確かにそうでしたが、状況は変わりました。米国のCISA(サイバーセキュリティ・インフラストラクチャセキュリティ庁)が「Known Exploited Vulnerabilities Catalog(KEV)」というものを公開しています。これは、米国政府が認知した実際に悪用が確認されている脆弱性のリストです。登録すればメールで新しい脆弱性情報が送られてきます。このカタログを活用することで、悪用されるリスクが高い脆弱性に集中して対処することができます。

それでも、対応すべき脆弱性の数が多くて大変ではないかと思われるかもしれません。1年間に発行された脆弱性の件数とKEVの件数を比較すると、悪用されている脆弱性は全体の1%未満であることがわかりました。この悪用されている脆弱性に集中して対応すれば、現実的な対処が可能ではないでしょうか。

最後にお伝えしたいことは、「現状を知り、その現状に応じた現実解を選んでほしい」ということです。むやみに脆弱性対応を頑張るという根性論だけでは解決できない問題がたくさんあります。人・モノ・お金は有限ですから、選択と集中をしていくことが必要です。100%の対策は不可能かもしれませんが、最善を尽くすことが重要です。完璧ではなくとも、何かがあったときに最善を尽くしたと言える準備を、ぜひ進めていただきたいと思います。

(「SKYSEA Client View NEWS vol.99」 2024年11月掲載 / 2024年7月取材)