すべての企業・組織に対してサイバー攻撃が行われているといわれる今、ただちに取り組むべきことは何なのでしょうか。徳島県つるぎ町立半田病院が2021年10月にサイバー攻撃を受けたことに伴い立ち上げられた「コンピュータウイルス感染事案有識者会議」で会長を務められた、神戸大学大学院 教授 森井 昌克 氏にお話を伺いました。

神戸大学大学院 教授 工学博士

森井 昌克 氏 氏

大阪生まれ。1989年大阪大学大学院工学研究科博士後期課程通信工学専攻修了、工学博士。同年、京都工芸繊維大学工芸学部助手。愛媛大学工学部講師、同助教授、1995年徳島大学工学部教授を経て、現在、神戸大学大学院工学研究科教授。情報セキュリティ大学院大学客員教授。専門は情報通信工学、特にサイバーセキュリティ、インターネット、暗号理論、情報理論等を研究している。また企業等とIT関連、セキュリティ関連製品の開発を担当している。加えて、インターネットの文化的社会的側面、それを基盤としたサイバー(IT)社会、およびビジネス、ベンチャー企業についてテレビ出演、講演会、新聞・雑誌記事等を通して啓蒙、教育活動を行っている。

インターネットにつながらない環境は、企業・組織に存在しません

「徳島県つるぎ町立半田病院 コンピュータウイルス感染事案有識者会議調査報告書(以下、調査報告書)」のITベンダーさんについての記載は、ネットをざわつかせました。

調査報告書に対しては、両極端な見方をされています。確かに、ITベンダーさんに厳しいことを書きましたが、お伝えしたかったのは、ユーザーが「ランサムウェア」という言葉はもちろん、サイバー攻撃について詳しくないのであれば、システム導入時にセキュリティ対策のフォローまで含めた提案を行っていただきたかった。それができていなかったのであれば、初動対応時にもう少しフォローがあってもよかったのではないかということです。

病院に対しては、厚生労働省から「医療情報システムの安全管理に関するガイドライン」が発行されていますが、実際のところ医療現場は多忙を極めているため、ガイドラインを読む時間がありません。また、専門的な用語が多用されているガイドラインは、セキュリティに詳しくない方には内容が難しく、最初の1~2行で読むのを諦めてしまいます。さらに、自分たちが何をすればいいのか具体的には記載されていないので、実際に活用するハードルが高いのかもしれません。

中小企業の業種や規模は多種多様で、セキュリティ対策のやり方も異なります。本来はそれぞれに合わせたガイドラインが作られることがベストですが、実際には不可能です。では、どうすれば病院や中小企業のセキュリティ対策が機能するのか。病院や中小企業では、ITベンダーさんに対応を任せているケースが多く、特に地方ではその傾向が顕著になっています。やはりこのような状況では、ITベンダーさんに活躍していただくしかないのではないでしょうか。ITベンダーさんには、お客様へ商品やサービスを提案する際に、ぜひセキュリティ対策もセットでご提案をお願いします。もし、現状の体制では提案や保守・サポートができないのであれば、できる人材の育成・採用が必要です。ユーザーでセキュリティインシデントが発生した際に、速やかに対応できる体制を整えていただけるようお願いします。

半田病院さんのランサムウェア被害で、一番の問題点は何だったのでしょうか。

被害発覚後、初期対応さえしっかりやっていれば、あそこまでの事態にはならなかったはずです。初期対応時に重要なのは、デジタル・フォレンジックを行って、被害発生時の原因を究明することですが、これはその後の素早い復旧にも役立ちます。

しかし、半田病院ではデジタル・フォレンジックの必要性を理解できていなかったため調査がおざなりとなり、今でも原因が確定できていません。高い確率でVPNの脆弱性だろうという話にはなっていますが、一番肝心な初期対応に失敗しているため、多くのことがわからないままになってしまいました。サイバー攻撃の被害から、業務をいち早く正常に戻すためには、被害に遭った際の初期対応の体制を平時のうちに整えておく必要があります。半田病院の場合、通常の診療体制に戻るまで約2か月かかりました。

また「閉域網」という魔法の言葉に頼りすぎていることも問題です。「この部門のネットワークはインターネットにつないでいないので、絶対に攻撃されることはありません」という話をどこかで聞いたことはないでしょうか。半田病院もランサムウェアの被害に遭った最初の段階では「うちはインターネットにつないでいない」と発言されていました。なぜ、そのように言っていたのか。それは、ITベンダーさんにそう言われていたからです。しかし、実際にはVPN経由でインターネットとつながっていました。そんな状況とは知らず安全だと思い込んでいるユーザー側は、インターネットにつながっていないならウイルス対策ソフトウェアは要らないと判断してしまったわけです。もちろん、そのほかのセキュリティ製品も同様に……。今回の攻撃の場合、EDR(Endpoint Detection and Response)やファイアウォールが機能していれば、VPNの脆弱性を悪用した攻撃で侵入されてしまっても、被害は防げていたはずです。直接的な原因はVPNの脆弱性かもしれませんが、セキュリティ対策製品の動作を止めてしまったり、物理的に排除していたためにネットワークが守られず、あのような大きな被害につながりました。

デジタル・フォレンジックとは

PCやサーバー、ネットワーク機器等のログファイルを分析して不正アクセスや標的型攻撃などの証拠の保全、原因究明や被害内容の解析に用いられる。

「インターネットにはつながっていません」は、よくお聞きします。

企業・組織の内部に「インターネットにつながらない環境は存在しない」と考えてください。人間が一切関わらず、すべての作業を機械が行えば、つながらない状況を実現できるかもしれませんが、通常、必ず人間が何らかの関わりを持ちます。従って「インターネットにつながらない」は、あり得ません。物理的にインターネットに接続できない環境を作ると、業務効率の悪さから、USBメモリを接続して閉域網の中からデータを取り出しているという話はよくあります。そもそも、ITベンダーさんの保守対応など、外部からPCを持ち込みネットワークにつなぐ場面がたびたび発生しているはずです。このような状況は、間接的にインターネットとつながっていると認識してください。

また、一定の条件を前提としたセキュリティ対策が、非常に危険であることも認識する必要があります。「閉域だからインターネットにつないでいない」という条件のもと対策した結果、大量の情報流出につながったのが、2015年に公表された日本年金機構への不正アクセスです。堅固なシステムを構築されているような組織でも、そこに人間が関わることで運用の例外が発生し、あのような大規模なセキュリティ事故が起こってしまいます。当時も閉域網はあり得ないと周知されましたが、今も閉域網の魔法に掛かったままの企業・組織が非常に多いことが心配です。

しかし、日本年金機構の事故原因や問題点をどれだけの人が理解できているでしょうか。どれだけ危険性を訴えても、一般の人に理解してもらうのは難しいため、ユーザーに対しては、ITベンダーさんなどから助言していただくことが必要になると思います。

ITに関する契約のすべてが、セキュリティもセットでなければ危険です

ITベンダーさんと保守契約を結ぶ際、ユーザーが意識しておくべきことはありますか。

半田病院も地元のITベンダーさんと保守契約を結び、保守料を支払っていました。しかし、契約書にはサイバー攻撃を受けてインシデントが発生した際の対応については書かれていません。半田病院側は、事前にサイバー攻撃のインシデント対応について説明があれば、そこに対しても保守料を払ったと言われています。決してお金を惜しんで出さなかったわけではなく、必要な対応にはお金を払うが、説明を受けていなかったため知らなかった。そのため、サイバー攻撃によるインシデント対応が契約には含まれていなかったと。同じような契約をしている企業・組織も多いのではないでしょうか。

ユーザー側がITベンダーさんと保守契約を結ぶ際に意識しておくべきなのは、サイバー攻撃を受けた際のインシデント対応について、自ら確認する。そして、しっかりと説明を受けた上で契約条項の中に入れてもらうことです。ITに関する契約は、すべてセキュリティもセットにしなければ危険だと認識してください。

半田病院さんへのサイバー攻撃は、ITベンダーさんも、まさか自分たちのお客様が被害に遭うとは思っていなかったのではないでしょうか。

そうだと思います。あれだけの被害を受けることは、地方のITベンダーさんにとって、まさに想定外だったのでしょう。起こらない前提で保守契約を結んでいると、起こってしまったときの対処が難しくなりますから、今回の半田病院のようなケースでは、初期対応だけはしっかり対応してあげるべきだったと思います。極端な言い方をすれば、保守契約に含まれていないなら「1日100万円で対応します」と言っても、拒絶するよりはよかったのではないでしょうか。

原因と予想されるVPNの脆弱性は、かなり大々的に報じられていました。ITベンダーさんは、自社がそのVPNを納品した先を把握していますから、連絡を入れてあげるくらいは問題なかったはずです。せめてJPCERT/CCに連絡することを勧めたり、「基本的な対処方法はこのWebサイトに載っています」くらいのことは伝えてあげてほしかったと思います。

ユーザーがサイバー攻撃の被害に遭えば、保守契約を結んでいるITベンダーさんの対応も話題になってしまいますから、ITベンダーさんは自分たちを守るためにも保守契約の提案時にしっかりと説明しておくことが大事ですね。

すでに保守契約中のお客様に対して、契約時に説明できていなかった場合には「作業料金をいただければ、ファームウェアのバージョンアップを代行できます」とお伝えして、ビジネスにしてしまえばいいと思います。ITベンダーさんも保守作業を行う際にVPNを使うわけですから、作業時にこのままの状態で使用するのは危険だと伝えて、自社のお客様を守っていただくようお願いします。

ランサムウェアでは、バックアップの重要性も話題になります。

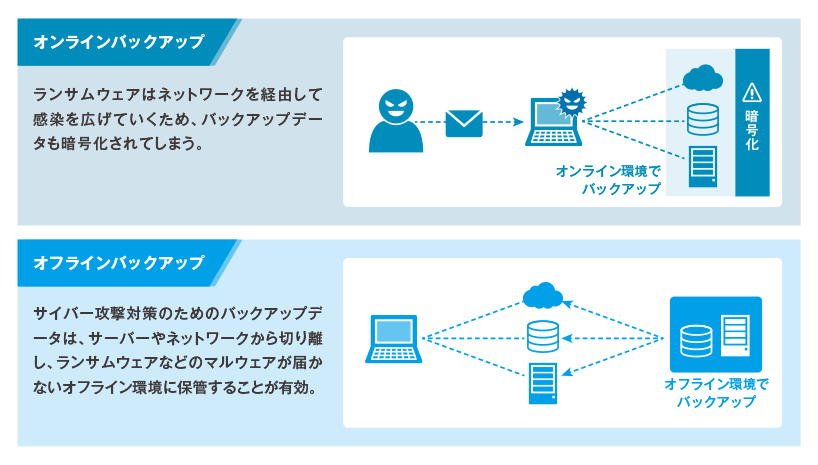

ネットワークにつないだままのオンラインバックアップでは、バックアップデータもサイバー攻撃を受けます。半田病院もそうでしたが、多くの企業・組織が今でもオンラインバックアップのみで運用されているのではないでしょうか。2022年6月に徳島県の別の病院がランサムウェア攻撃を受けたと報道されましたが、こちらの病院では半田病院の教訓が生かされ、少し前から週末にオフラインバックアップを取る運用に変更されていたため、素早くデータを復旧し、診療への影響を最小限に抑えることができました。

昔、災害対策としてバックアップを取り始めたときから、バックアップに対する認識が変わっていないのでしょうか。

「バックアップを取っていますか?」と聞けば、多くの企業・組織が「取っている」と答えると思いますが、オンラインバックアップとオフラインバックアップの違いをどれくらい意識できているでしょうか。サイバー攻撃対策にはオフラインバックアップが必要です。1時間ごとにバックアップできるのが理想ですが、実際には難しいと思いますので、最低でも毎週末にバックアップを取っておけば、サイバー攻撃を受けてデータが暗号化されてしまっても1週間分のデータロスですみます。バックアップに必要なのは、被害を最小限に抑えるやり方です。

オフラインでデータを保存する重要性

半田病院さんへの攻撃は、多くの報道機関でかなり大きく取り上げられましたし、ご担当者が取材や講演で被害の実情をお話されていることで、危険性が広まったように思います。

都内の病院でセキュリティ対策への取り組みを強化し始めたというニュースを見て、報道や講演の効果を感じました。

都内の

半田病院は大変なインシデントに見舞われ非常に苦労されましたが、ほかの病院には自分たちと同じ苦労をしてほしくないという思いから、隠すのではなく実際に何が起こり、どのように対応したのか詳細な資料を公開されています。また、なぜあのような被害が発生したのか、実際の経験をもとにした復旧の道筋について講演でもお話されていますが、そこまで思い切って公開できるのは、公立の病院だからなのかもしれません。

当初、半田病院が検討されていたのは、経過を記載しただけの数ページほどの調査報告書です。しかし、あれだけのことが起こり、世界中に報じられてしまった経緯があり、ほかの病院が参考にできるものを公開するべきだと進言した結果、通常の調査報告書に技術編を加えた約140ページもの報告書が完成しました。

中小企業の多くが、被害に遭う前の半田病院さんの状況にあると感じています。

また、実際に被害に遭わないと経営者はわかってくれないとおっしゃるセキュリティ担当者の声を何度も聞いてきました。どうしたらこの状況を変えていけるでしょうか。

また、

攻撃を受けていることが何らかの形で見えればいいのですが、実際には実害を受けなければ攻撃を受けている状況に気づきませんから、意識を変えていくのは難しいと思います。中小企業に対してサイバー攻撃対策に重要な脆弱性対策を呼びかけても、経営者が「自分たちが狙われることはない」と考えられている状況では、対策は進みません。そもそも脆弱性が何なのかもわからないと思います。今まで何もなかったから、これからも被害に遭うことはないという考えが前提にある限り、残念ながら適切な対策は行われないでしょう。

中小企業のセキュリティ対策の鍵を握るのは、やはり地元のITベンダーさん、販売店さんの存在です。ユーザーが自らサイバーセキュリティの知識を持って対策を徹底していくには限界がありますから、ITベンダーの皆さんがシステムを提案する際に、サイバーセキュリティ対策のサービスも併せて提案されることが当たり前になっていくよう願っています。もちろんビジネスですから、サービスを提供するなら保守料を受け取ってください。

中小企業の経営者はセキュリティにはお金を出さないと思っているかもしれませんが、それは会社の生存に関わることだと理解できていないからです。理解してもらう工夫をして説明すれば、お金を出して対策に取り組んでもらえます。しかし、当たり前の説明では理解してもらえませんから、伝えるための努力が必要です。

サイバー攻撃の被害はある日突然発覚します。いざというとき迅速に対応するためには、攻撃を想定した訓練を行うことも有効でしょうか?

UTM(Unified Threat Management)やEDR(Endpoint Detection and Response)などシステムによる対策も大事ですが、サイバー攻撃を想定した対応マニュアルを作り予行演習をすることで、実際に被害を受けた際の混乱を少しでも抑える効果があります。予行演習で自社のシステムや対応力の問題点が明らかになりますから、最低でも一度はやっておくべきです。ランサムウェアに感染したら、まずどこに連絡、相談するのかを決めて、もちろん相談先にも伝えておく。このような体制を整えるだけでも、まったく何もしていない場合とは対応力に差が出ます。

ユーザー自身で自組織のどこがサイバー攻撃に対して脆弱なのかを把握すれば、経営者の「自分たちは大丈夫」という間違った認識を変えていけるはずです。ユーザー企業・組織の皆さんは、まずはマニュアルの作成と予行演習により実情を把握する。ITベンダーの皆さんは、ユーザー企業・組織がサイバー攻撃を受けたときにどうすればいいのかを一緒に考える。これができれば、情報システムご担当者にとって、これまで経営者から理解を得るのが難しかったセキュリティ対策を強化しやすい環境が整います。また、ITベンダーの皆さんにとっても、必要なシステムやサービスを提案しやすくなり、ビジネスを広げていけるはずです。しかし、相談に乗ったり提案できるスキルを持つためには、新たな知識の習得も必要です。これをビジネスチャンスと捉えて、積極的に習得に取り組んでください。

対策マニュアルには、サイバー攻撃を受けた際のマスコミ対応についても記載が必要でしょうか?

半田病院ではマスコミ対応をまったく想定されていませんでしたから、混乱の中で急きょ開いた1回目の記者会見は完全に失敗だったと思います。

マスコミ対応は記者会見だけではありませんし、命をあずかる病院だから、大企業だから必要なわけでもありません。個人情報以外にも、サイバー攻撃を受けて自社から何かしらの情報が漏洩すれば、どこからかその情報を聞きつけて問い合わせが入ることは十分に考えられます。最低でも誰が窓口となり、どのように対応するのかを決めて対策マニュアルに入れておくことが必要です。

宝くじで300円当てるよりも

サイバー攻撃を受ける確率の方が高い

サイバー攻撃を

中小企業のセキュリティ対策を強化するためには、政府や業界団体が何らかの方針を打ち出していかなければ難しいのではないでしょうか。

大企業では、すでにかなりの対策が行われています。セキュリティ対策の底上げを急がなければならないのは、日本企業の99%を占める中小企業です。サイバーセキュリティ対策は、人やお金などの資源を使うため、自由に何でもできるわけではありません。人とお金という縛りがある以上、政府が強制することは不可能ですから、業界団体、特にサプライチェーンを形成する大企業が、傘下の中小企業のセキュリティ対策を主導していくことに期待しています。

大企業にとって、サプライチェーンのインフラを守ることは義務です。そのため政府が打ち出す中小企業のセキュリティ対策も、サプライチェーン傘下の中小企業を意識しています。

2020年にサプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)という組織が立ち上がり、自動車や機械、食品など各種業界団体が参加しています。以前は、それぞれの団体が独自に動いていましたが、サプライチェーン傘下の中小企業を守るためにはどうすればいいのか、産業界が一体になるための意見交換をしているところです。すでにいくつかの施策が動き出していますので、変化に期待しています。

大手企業では、DX人材を社内で育成するリスキングに取り組む企業が増えていますが、

IT人材不足と言われる今、セキュリティに対しても社内で人材を育成していくことが必要でしょうか。

この2~3年、徐々に「プラス・セキュリティ人材」に取り組む企業・組織が増えてきました。ITを活用するすべての人にセキュリティの知識が必要だと言われていますし、一般の企業・組織がセキュリティの専門職の人を何人も抱える必要はありません。そこで「プラス・セキュリティ人材」は、専門職以外の人に本来の業務に加えてセキュリティのスキルも身につけてもらうことを目的としています。もともとセキュリティは単独で動かすものではありません。大事なのは、製造業やサービス業などの本業に対して、セキュリティをどう確保していけるかです。少なくとも、プラス・セキュリティの人材育成に取り組み、セキュリティに対して最小限の知識を持っている人を確保すれば、十分に対策していけるはずです。短期的には2万人近くいる情報処理安全確保支援士の有資格者を頼る方法も有効ですが、最終的には自社で「プラス・セキュリティ人材」を育て確保していく必要があります。

最後に、情報システムご担当者にメッセージをお願いします。

万が一に起こることは、1万回に1回起こっています。サイバー攻撃は、最低でも1日に何十万件も発生していますから、宝くじで300円当てるよりも高い確率で攻撃を受けていると考えるべきで、攻撃を受けていないことの方がまれです。宝くじを購入した人の多くが300円は当てていますから、それよりもサイバー攻撃の被害に遭う確率が高いということは、すでに攻撃を受けていると思った方がいいでしょう。

重要なのは、どうしたら攻撃を受けても事業を継続していけるのかを考えて、対策を行うことです。サイバー攻撃は目に見えないので実感しづらいと思います。しかし、インターネットにつながる環境があれば、間違いなく攻撃を受けます。

数年前に30社の中小企業に対して、サイバー攻撃の実態を調査しました。その結果、明らかになったのはすべての企業に対して攻撃が行われている事実です。さらに、そのうちの2~3割で攻撃が成功している実態が明らかになりましたが、被害に気づいていた企業は1社もありませんでした。サイバー攻撃は、金品を盗まれる盗難とは違い、データがコピーされるだけなので、盗まれたデータは元の場所にそのまま残こっています。また、ログの消去や改ざんにより痕跡が消されてしまうため、ランサムウェアのようにデータが暗号化されてしまうようなわかりやすい攻撃でなければ、被害に気づくことは難しいでしょう。今すぐ、すでに被害に遭っていることを前提とした対策に取り組んでください。その際は、自分たちだけで悩まず、セキュリティの専門企業やSkyさんに相談することも大事だと思います。

(「SKYSEA Client View NEWS vol.86」 2022年9月掲載 / 2022年7月オンライン取材)