SKYSEAの役割はセキュリティの指さし確認

立命館大学 情報理工学部 教授 上原 哲太郎 氏と、大阪大学 D3センター 教授 猪俣 敦夫 氏のインタビューをお届けします。 今、サイバー攻撃によって大きなダメージを受ける組織が後を絶ちません。そんななか、組織を守るために重要な役割を果たす情報システム部門の皆さんへ、お二人から伝えたいことを中心に語っていただきました。

立命館大学

情報理工学部 副学部長 (企画・国際・プロジェクト担当)

情報理工学部 教授 京都大学博士(工学)

上原 哲太郎 氏 氏

1995年京都大学大学院工学研究科博士後期課程研究指導認定退学。京都大学大学院工学研究科助手、和歌山大学システム工学部講師、京都大学大学院工学研究科助教授、京都大学学術情報メディアセンター准教授を経て、2011年総務省技官。通信規格と情報セキュリティ施策に従事。2013年より現職。NPO情報セキュリティ研究所理事、NPOデジタル・フォレンジック研究会副会長、(一財)情報法制研究所理事、京都府警察サイバー犯罪対策テクニカルアドバイザー、和歌山県警察サイバー犯罪対策アドバイザー、滋賀県警察サイバーセキュリティ対策委員会アドバイザー、芦屋市CIO補佐官。

大阪大学

D3センター 情報セキュリティ本部

大学院情報科学研究科 セキュアプラットフォームアーキテクチャ研究部門 教授 CISO

猪俣 敦夫 氏 氏

2008年奈良先端科学技術大学院大学准教授、2016年東京電機大学教授を経て、2019年より大阪大学教授。立命館大学客員教授。博士(情報科学)、情報処理安全確保支援士、CISSP。一般社団法人公衆無線LAN 認証管理機構代表理事、一般社団法人JPCERTコーディネーションセンター理事、一般社団法人大学ICT推進協議会理事、一般社団法人ライフデータイニシアティブ理事、大阪府警察・奈良県警察サイバーセキュリティアドバイザー。大阪急性期・総合医療センターインシデント調査委員会委員長、NTT西日本情報漏洩社内調査委員会委員、ほか。

被害実態が公表されないことは

同じ攻撃の被害者を増やす結果に

同じ

怒りの矛先を向けるべきは脅威アクター

セキュリティリスクの変化について感じられていることをお聞かせください。

上原 氏

USBメモリの禁止は、組織のセキュリティ対策としてすでに当たり前になりましたが、十数年前と現在では禁止する理由が異なります。USBメモリを介したマルウェア感染が増えていた2000年代後半は、感染を防止することが主な目的でした。近年はそのようなケースはほぼなくなり、大半が外部への持ち出し時に不注意で紛失するか、不正に情報をコピーして持ち出す情報窃取です。残念ながら、理由が変わってもいまだにUSBメモリ関連の事故は減りません。原因は、従業員に「USBメモリの使用禁止は、この2つのパターンを防ぐため」という理由を明確に伝えていないことです。

猪俣 氏

これはUSBメモリに限った話ではありません。従業員にセキュリティ対策を遵守してもらうには、単純にルール化された規則を用意する必要があります。問題は、その単純なルールを周知することが目的となってしまい、本来伝えるべき「守らなければならない理由」が落とし込まれない構造です。

この数か月の変化で気になっているのは、アノニマスが騒がれていた頃に行われていたような、雑な攻撃を繰り返す脅威アクター(意図的に攻撃する個人またはグループ)が増えたことです。彼らのWebサイトを見ていると、攻撃を仕掛けた先として日本のさまざまな企業名が出てきます。調査結果の報道がなく真偽の程は不明ですが、彼らの言うとおりであれば、事件はすでに起こっています。しかし、そのような気配が感じられないところをみると、実際には成功しなかった攻撃も成功したと公表しているのかもしれません。

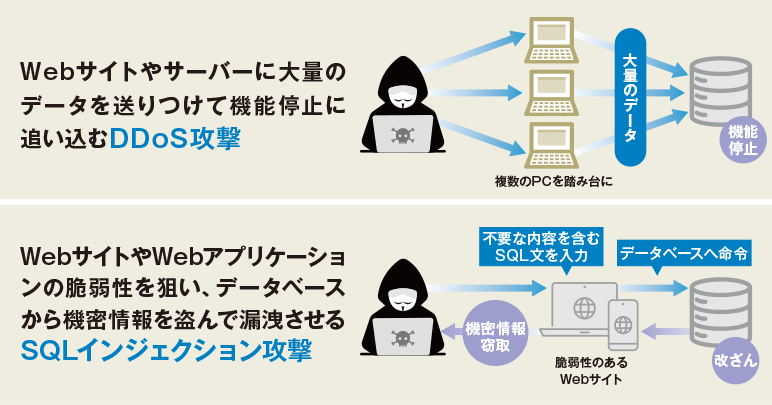

アノニマスの主な攻撃パターン

増えている雑な攻撃も含め、もう少しサイバー攻撃について広く報道されるべきだとお考えですか?

猪俣 氏

現状の取り上げ方には問題があると感じていますので、必ずしも報道されることがいいとは考えません。本来、怒りの矛先は攻撃を行った脅威アクターに向かうべきですが、日本では被害に遭った組織に向かってしまう傾向にあります。2024年に報道された大手出版社の事例も同様でした。事前の対策や被害後の対応等、一部に問題があったのかもしれませんが、報道のされ方が被害企業への攻撃につながってしまったことは残念です。この状況が続く限り、袋だたきに遭うのを恐れて被害組織は実態を公表しなくなっていきます。その結果、事実を知らないほかの組織が同じ被害に遭う確率が上がるという悲惨な状況が続くことに。

人の記憶に残れば株価への影響が不可避

以前、本誌でも取り上げましたが、被害情報の公表が進まない現状について、どのように思われていますか?

上原 氏

この数年で、多くの人がランサムウェア事案に慣れてしまい「10万件の個人情報が漏洩した」と聞いても驚かなくなりました。報道に触れてもすぐに忘れてしまう人も増えています。そんななかでも、先ほどの大手出版社は攻撃を受けた被害者であるにもかかわらず、メディアやSNSでたたかれ続けた結果、皆さんの記憶に刻まれる結果となってしまいました。そして、2014年に大手教育事業会社で発生した個人情報流出事件のことは、いまだに多くの人が忘れていません。人の記憶はいい加減なもので、記憶に残るか残らないかは、情報の漏洩件数よりも、報道のされ方や事件後の対応に左右されます。そのいい加減な記憶が、何年たっても株価やサプライチェーン傘下の企業にまで影響を与えることを考えれば、公表によるデメリットを避けるため公表しない選択も致し方ないのかもしれません。

被害に遭った組織の中には一般への公表は控え、IPA(独立行政法人 情報処理推進機構)等の専門機関にのみ詳細を報告することで、自分たちの経験を他組織に役立ててもらおうとする動きもあるようです。

上原 氏

結局、落としどころはそこしかないだろうという気がしています。技術的な内容に詳しくない一般の方には「事故が起きた」ということしか響きません。残念ながら、たたかれるリスクが高い状況での公表には、デメリットの方が大きいのは間違いないでしょう。しかし、まったく公表されなければ同じ被害に遭う組織を増やすことになるため、日本全体にとってマイナスです。今後は“セキュリティの業界団体”というクローズドな場で、必ず情報共有しなければならない方向へのコントロールが求められると思います。

身代金を支払えば再び狙われる確率が上がる

サイバー攻撃による被害の公表で反面教師にするべき事例はありますか?

上原 氏

まず避けるべきなのは、十分な調査を行っていない段階で「情報漏洩はない」と言い切ってしまうことです。また、詳細は公表しないと言いながら、その後、自社の攻撃によって影響が生じたほかの組織から、被害情報が小出しに出てくるような事態も避ける必要があります。これらは、ランサムウェア攻撃を受けていたことが2024年6月に発覚した企業の対応として報じられている内容です。後からズルズル良くない情報が出てくれば、最初に漏洩した可能性があると報告するよりも、かえってたたかれると印象づけた事例でした。

猪俣 氏

サイバー攻撃の被害に遭っても、世間の印象がそれほど悪くならない組織もあります。印象の善し悪しを左右するのは、主に被害を受けた後の対応です。サイバー攻撃による被害が発生した後の対応を、公式Webサイト等で詳細に公開する必要はありませんが、取引先等への連絡を含めた体制をつくっておく必要があります。2014年に個人情報を流出させた大手教育事業会社では、事件から10年たった今もまだ事件後に減った会員数を回復できないままです。この事実からも、事後対応の重要性がわかると思います。

先ほど話題に出た大手出版社の事例から、私たちが教訓にすべきことはありますか?

上原 氏

身代金の支払いについて、あらためて考えさせられた事例だったのではないでしょうか。身代金を支払っても、必ずしもデータが戻ってくるわけではないと広く知られるきっかけになったと思います。脅威アクターへの身代金の支払いは、犯罪者に金銭を渡すことになり、道義的にも問答無用な行為です。しかしデータさえ返ってくれば、短期的に見て支払った方が安く済むと考えてしまう経営者も。ランサムウェアによる被害が発生した際、情報システム部門の皆さんが決してやるべきではないのは、経営者に身代金を支払えばデータが戻ってくる可能性があると伝えることです。特に「情報を盗まれてしまいました。このまま何もしなければ、盗まれた情報が公開されてしまいます。身代金を支払ってでも取り返すべきです」と進言するようなことはしないでください。

これまで、海外に比べて日本の組織を狙ったランサムウェア攻撃が少なかったのは、身代金の支払いを拒否する割合の多さが影響していると考えられてきました。ところが、日本でも身代金を支払う組織が増加傾向にあるといわれ、これがこのところの被害増加の要因だといわれています。そして、身代金の支払いは脅威アクターに利益をもたらし次の被害者を生むだけでなく、自分たちが再び被害者になる確率を上げる行為です。

また、この件で最も責められるべきなのは、Blacksuitと呼ばれる脅威アクターが流出させた情報を二次拡散した人たちです。警察には頑張っていただいて、しかるべき措置が取られることに期待します。

猪俣 氏

初期段階で被害企業からの公式な情報が発信されていれば、あそこまでたたかれることはなかったのかもしれません。大手出版社の件では、SNSに投稿した関係者の発言を見た人が、発言の穴を見つけてたたくというおかしな構図が出来上がってしまいました。そのため、途中から何も情報が公開されなくなってしまったことは、情報を得て対策に活用しようとした人たちにとって非常に残念だったと思います。

もし、皆さんの組織がセキュリティインシデント発生時の外部への発表方法について何も検討されていないのであれば、とっさに適切な対応を行うことは不可能です。その状況を放置すれば、実際に問題が発生した際に不適切な発言で信用を失いかねません。先ほど取引先等への連絡体制をつくることが必要だとお伝えしましたが、外部への公式な発表についても同様です。

今後求められるのは

“人”にフォーカスを当てた対策

“人”に

業務終了後のファイルはマイドキュメントに置かない

ランサムウェアへの一番の備えは、やはりネットワーク環境とは別の場所にバックアップを取ることでしょうか?

上原 氏

もちろんそれも大事ですが、従業員一人ひとりが取り組むべきなのは、業務で使用したファイルを適切な場所に保管することです。プライバシーマークやISMS(情報セキュリティマネジメントシステム)などの情報セキュリティ関連の認証を取得されている企業ではすでに対応済みだと思います。重要なのは、情報漏洩を防ぐための取り組み「クリアデスクポリシー」と同様に、業務が終わったら使用したファイルはマイドキュメントから組織内で決められた場所へ移動させることです。これができなければ、間接部門からの情報漏洩はなくなりません。

猪俣 氏

被害を受けた組織の従業員の皆さんには、もっと自分事として対策に取り組み、自分たちで組織を守る意識を持ってほしいと願っています。インシデント発生時、自らが直接的な原因を作った立場ではなくとも、その環境で仕事をしてきたのは従業員の皆さんです。セキュリティ対策を強化する際には、もっと“人”にフォーカスを当てた対策が必要ではないでしょうか。

そして、経営層の皆さんには、従業員を守ることを忘れないでいただきたいと思っています。情報セキュリティインシデントが発生した際、お客様からの問い合わせを受けるのは従業員の皆さんです。ところが、その人たちに対して十分な情報を提供しないまま対応に当たらせる組織が多い状況を悩ましく思っています。実際に、情報セキュリティインシデントを発生させた組織の調査委員会のメンバーとして、被害状況を正確に把握できていない従業員が矢面に立たされている現場を何度も目にしてきました。病院であれば、ランサムウェアによって診療がストップしても、患者さんは毎日やってきます。診察が受けられないと聞かされた患者さんの中には、対応した職員に向かって怒号を浴びせる人も。その状況が数日から数週間も続けば不安が募り、次第にメンタルに支障を来す職員も出てくるわけです。組織を平常運転に戻すことは、従業員がいて初めて成り立ちます。もちろん、ご迷惑をお掛けした患者さんやお客様のために電子カルテや各種データを復旧させることが最優先ですが、現場で働く人がないがしろにされてしまえば、組織は立ち行かなくなってしまいます。

従業員にトリガーを引かせないため

SKYSEAが果たすのは指さし確認の役割

SKYSEAが

ISMS認証を取得してもシステムの穴は埋められない

先ほど、ISMSの話題が出ましたが、一般の方の中には認証を取得しているのになぜ簡単に情報が盗まれ流出するのか不思議に思っている方もいらっしゃるのではないでしょうか?

猪俣 氏

そもそも、ISMSの認証は防御力に対して与えられるものではありません。認証を受けるのは、“情報セキュリティ向上の仕組みを運用できていることに対して”です。つまり、ISMSの認証を取得しているからといって、システムの穴をふさげるわけではありません。

弊社でも数年に一度の継続審査が行われますが、現場の私たちが行うチェックシートへの記入は審査のためにやっている感覚です。もはや形骸化してしまっているように感じることがあります。

猪俣 氏

ISMSの認証を取得している企業がよくはまるパターンですね。ISMSの構築・運用方法を定めた国際規格ISO/IEC 27001では、作成したフローに従ってPDCAサイクルが回っていることを要求されます。チェックシートはその中の一つです。上原先生がよく「神Excel」とおっしゃっていますが、多くの場合、紙への印刷を前提としたチェックシートが作成されます。年々細かくなっていく升目に○をつけることが目的になっている組織も多いのではないでしょうか。本来、あのチェックシートは×を見つけるためのシートです。ところが、升目をすべて○で埋めることが正義だと勘違いされてしまっているように感じます。しまいには面倒だから○を“コピペ”してしまう。これが形骸化の悪いところです。ISO/IEC 27001が求めているのは、ドキュメントが残っていることで、チェックシートをすべて○にする必要はありません。

上原 氏

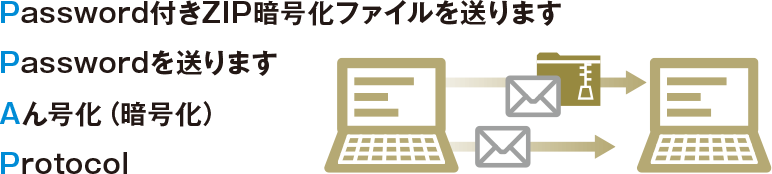

本来、ISMSやPマークの認証取得は、事業の継続と同時に、お客様からお預かりした情報を守ることが目的です。しかし、実質、取得と継続が目的になってしまった現状をとても残念に思います。この問題を分解してみると、添付ファイル付きのメールを単に暗号化することが目的となっているPPAPに通じるものがあります。本来の目的を見失い、ただやらされている。これがセキュリティ対策にとって一番よくありません。

PPAP(パスワード付きZIPファイルのメール送信)

出典:JIPDEC 「くたばれPPAP!」

経営者の取り組む姿勢が事業継続を左右する

本来は、セキュリティの向上につながる運用が大事ということですね。

上原 氏

そうです。しかし、経営者が考えるセキュリティへの取り組みは、どうしても低コスト優先の“セキュリティやってます感”を出すことに集中する傾向にあり、中身のあるセキュリティ対策にはなりません。もちろん、経営者が利益を優先するのは当たり前で、セキュリティ対策のように直接的な利益につながらないことに関心が持てない気持ちも理解できます。ところが、セキュリティは経営に直結した問題です。これは、近年の被害状況を見ればよくわかります。経営者が考えるセキュリティのコストは、対策のためのソリューション導入や、事故が起こるたびに支払う金銭的コストや人的コストですが、実はそれだけではありません。日頃の業務のなかで、怪しいメールかどうか注意すべき項目を指さし確認して従業員に判断させるようなことをしてはいないでしょうか。実際に指さしするかは別にして、一般の従業員が“セキュリティのための作業”を頑張ることは、業務にブレーキをかけるようなものです。

経営者のセキュリティ対策への取り組みが「よくわからないが、やれと言われたから」という姿勢では、従業員に指示が届く頃には“しょうもない対策”になっていることでしょう。正しい対応を見極めるため、経営者にはもっとセキュリティへの解像度を上げていただきたいと思っています。

猪俣 氏

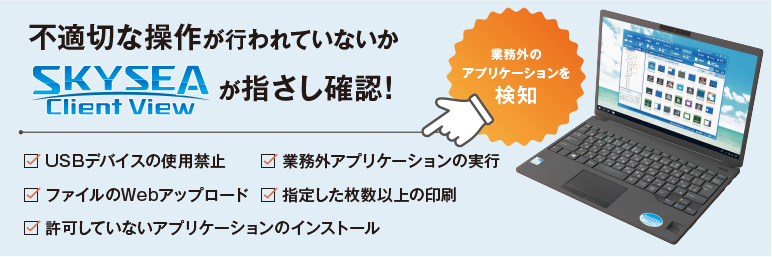

確かに一般的な業務でいちいち指さしで確認すれば、業務効率は下がります。しかし、「これくらい大丈夫だろう」くらいの感覚で、簡単にトリガーを引いてしまうのが人間です。今のお話を伺って、セキュリティ事故を起こさないためには、電車の運転で信号を確認するときなどに行う“指差喚呼”をシステムで代用する必要性を感じています。

以前、俳優の藤原竜也さんが出演されているSKYSEA Client ViewのCMで「見守る」というキーワードが出てきたことがありました。当時は「監視されるのか」と思っていましたが、実際には従業員にトリガーを引かせないために見守っている、代わりに指差喚呼してくれるということだったんですよね。

社員への教育は重要ですが、教育だけでは組織を守れません。人間とシステムがハイブリッドでやっていかなければ、セキュリティ事故は防げないと思っています。

上原 氏

確かにそうですね。特にメールの場合、誤送信がきっかけでたびたび情報漏洩が発生していますが、誤送信を防げるのは人間だけです。うちの大学の学生が、クラウドソーシングで誤送信したことがある人を募ってインタビューをしたことがあります。そのやりとりを解析した結果、人が誤送信するのは「疲れているとき」と「焦っているとき」だとわかりました。そりゃそうだろうという話ではありますが、結局、ミスを起こすのは人です。送信ボタンを押したら「宛先に間違いありませんか?」と聞いてくる、誤送信防止のソリューションを導入している組織もあります。しかし、疲れていたり焦っていたりすれば、大半の人がろくに確認せずボタンを押してしまうでしょう。大事なのは、ミスを起こさないように気をつけさせることではありません。そもそも連絡の手段をメールからビジネスチャットに切り替えれば、取り消しできないメールによる誤送信はなくなります。なぜ、送信したら二度と取り消せない手段でやりとりをするのか。もっと根本的な議論をすべきではないでしょうか。

不適切な操作を制限して従業員を守る

オンプレとクラウドのハイブリッド時代

求められるのは「バック・トゥ・内製」

求められるのは

最後にセキュリティご担当者にメッセージをお願いします。

猪俣 氏

近年、高度なセキュリティソリューションが数多くリリースされています。しかし、それらを導入しているから安心できるかといえば、決してそうではありません。実際に事故が起こったとき、本当にうまく機能させることができるでしょうか。残念ながら、それは誰にもわかりません。マーフィーの法則ではないですが、もしRAID(Redundant Array of Inexpensive Disks)からの復旧など一度も試したことがなければ、いざというときいきなりうまくいくわけがないと考えるべきです。物事は悪い結果に倒れるものと予測して、平時にシミュレーションしておきましょう。

また、エスカレーションの遅れも大惨事につながります。上司からの叱責を恐れてエスカレーションが遅れる文化に心当たりがあれば、風通しを良くすることも大事な対策です。セキュリティ事故発生時、やるべきことができていたか、SKYSEA Client Viewなどの必要なソリューションが導入されていたか否かで世間の評価が変わります。これからの時代、セキュリティを組織の価値にしたブランディングが重要になってくると思いますので、情報システム部門の皆さんが、その中心になって活躍されることに期待しています。

上原 氏

今、情報システムがとても複雑になっています。以前のようにオンプレミス一辺倒ではなく、クラウドとのハイブリッド環境が当たり前です。私は、そんな今こそ「バック・トゥ・内製」「バック・トゥ・自前運用」が必要だと思っています。システムの運用を担っている皆さん自身が、自組織の状況を把握した上で適切なセキュリティ対策を検討し、必要に応じて業務改善を実施する。ここにフォーカスを当てることが重要です。

システムの運用を外注に頼り、常駐や定期的な訪問によるサポートを受けている組織は多いと思いますが、今後、クラウド化がさらに進めば、常駐のみならず訪問のニーズもなくなっていきます。つまり、すべてをクラウドベンダーにお任せする時代に。そうなれば、自組織にはテクニカルな部分のサポートを担える人がいなくなってしまうかもしれません。しかし、たとえデータサーバー上のデータをすべてクラウドに置いても、アクセスのためのID管理を行うのは自分たちです。また、手元の端末管理もクラウドベンダーには頼めません。万が一の際、クラウド上に置いたデータは無事だったのに、手元の端末上のデータがすべて抜き取られるような事態を防ぐためにも、情報システム部門の皆さんには、今後も技術を磨いて頑張っていただきたいと思います。

(「SKYSEA Client View NEWS vol.100」 2025年2月掲載 / 2024年10月取材)