セキュリティの専門家 × Sky攻撃者目線で考えるセキュリティ対策

2022年に情報誌『SKYSEA Client View NEWS』の対談企画にご協力いただいた、株式会社川口設計 代表取締役 川口 洋 氏と、株式会社トライコーダ 代表取締役 上野 宣 氏にご登場いただきます。実行委員を務められているHardening Projectが主催するHardening競技会では、攻撃者として競技参加者への容赦ない攻撃を仕掛けているお二人。そんな攻撃者の目線で、セキュリティ対策の今を語っていただきました。また、日頃お客様への提案やサポートを担当している社員3名を交えて、SKYSEA Client Viewの活用についてもご紹介します。進行は、川口氏に担当いただきました。

株式会社川口設計

代表取締役 / CISSP / CEH

川口 洋 氏 氏

2002年 大手セキュリティ会社に就職。社内のインフラシステムの維持運用業務ののち、セキュリティ監視センターに配属。2013年~2016年 内閣サイバーセキュリティセンター(NISC)に出向。行政機関のセキュリティインシデントの対応、国民向け普及啓発活動などに従事。2018年 株式会社川口設計 設立。「Sky脆弱性報奨金制度」を監修。

株式会社トライコーダ

代表取締役

上野 宣 氏 氏

奈良先端科学技術大学院大学で情報セキュリティを専攻。2006年に株式会社トライコーダを設立。ハッキング技術を駆使して企業などに侵入を行うペネトレーションテストや各種サイバーセキュリティ実践トレーニングなどを提供。本誌で「IT論説室」を連載中。

出荷時のパスワードを変更するだけで

VPNからの侵入は難しくなる

VPNからの

川口 氏

上野さんが最近よく取り上げるサイバーセキュリティのトピックは何ですか?

上野 氏

やはりランサムウェアですね。最近は、VPN(Virtual Private Network)経由の侵入がパターン化されています。不思議に思うのは、そもそもVPNの出荷時に設定されているパスワードを変更するだけで、簡単には侵入できなくなるにもかかわらず、なぜ多くの組織がそれをしないのかということです。

それから、ASM(Attack Surface Management)への取り組みも気になります。ASMの役割は、インターネットからアクセス可能なIT資産の情報を攻撃者の視点で調査。脆弱性などのリスクを評価することです。しかし、大半は対象のIT資産を探すだけでマネジメントまではできていません。外からの入口を管理しないということは、攻撃者が侵入しやすい環境を提供しているのと同じです。

川口 氏

確かに、なぜパスワードを変更しないのか不思議ですね。

SkySS

しかし、VPNのパスワードがわかるだけでそこまで簡単に侵入できますか?

川口 氏

IDとパスワードがわかっているだけで侵入できた例はざらにありますよ。

上野 氏

パスワード管理はセキュリティ対策の基本で、2~30年も前から重要だと言われ続けています。デフォルトのIDとパスワードで使用するのは、本当に危険です。

川口 氏

特に問題なのは、デフォルトのまま設置しているITベンダーです。その危険性について、長年セキュリティの専門家たちが訴え続けてきましたが、最近もコンサルティングに入った企業でこの問題を指摘する機会がありました。今も地方では多いですね。

上野 氏

ペネトレーションテストでの侵入成功要因は、9割がパスワードです。

川口 氏

一つのパスワードを破ったら、後はほぼ同じ。楽勝ですね。

上野 氏

侵入後、ファイルサーバーにたどり着いて最初に検索するのは、カタカナの「パスワード」です。すると、さまざまなファイルにパスワードの記述が見つかります。手順書に書かれていたり、パスワード一覧が置かれていたり。いまだに共通パスワードを使用している企業が多いことにも驚きます。共通で使用しているサービスであっても、パスワードは1人に一つ。自分専用が原則です。

川口 氏

複雑なパスワードをいくつも覚えて管理するのは大変ですから、パスワード管理のソフトウェアを使うべきだと思います。官公庁で標準的に導入されるようになれば、一般の組織でも検討が進むと思いますが、残念ながらその市場を拡大できている製品がありません。世の中にパスワード管理のソリューションはいくつもあります。しかし、サポートの質が問われる官公庁のPCに入れるとなると、残念ながら該当する製品が見つかりません。

SkySS

これまで、官公庁の仕様書を相当数見てきましたが、パスワード管理のソリューションに関する記述は一度も見たことがありません。

川口 氏

そこが問題だと思っています。パスワード管理は、本当に必要なソリューションです。

上野 氏

官公庁向けであれば、ぜひ国産の製品を採用してもらいたいですね。

川口 氏

SKYSEA Client Viewの標準機能としてどうですか?SKYSEA Client Viewから他社製品に切り替えるお客様には「Skyはパスワードを預からない」「SKYSEA Client Viewはパスワードを返す」という、SKYPCEと同じコンセプトでぜひ商品化を検討していただきたいですね。

ところで、VPNからの侵入原因の割合は、脆弱性とパスワードのどちらが上なのか、統計があったら知りたいです。

上野 氏

あるセキュリティ会社の調査結果では、パスワードでした。インターネットの入口に置かれた機器のパスワードが初期値のままなら、通りすがりの攻撃者が簡単に侵入できてしまいます。2024年の大手出版社の事件も、攻撃者はあの企業でなくてもよかったんですよね。

川口 氏

私があの事件でインパクトを受けたのは、脅迫メッセージがコミュニケーションツールのSlack経由で届いたことです。これまで、あまり聞かなかったですよね。

上野 氏

確かにそうですね。でも、ペネトレーションテストでは使ったことがあります。

川口 氏

テレワークなどの影響もあって、プリンターに出力しても誰も見なくなったからですよね。

上野 氏

そのとおりです。主な連絡手段がコミュニケーションツールに変わりましたから、SlackでURLを送ると、皆さんよく踏んでくれます。標的型メール訓練の効果もあると思いますが、警戒するのはメールだけです。当社も標的型攻撃の訓練を提供していますが、今ではメールを使用することはほとんどなくなりました。代わってこのところだまされる人が多いのが、Google カレンダー等のスケジュール機能です。「今日の何時から打ち合わせします」と、オンライン会議のURLを入れたメールを送ると、自動で相手のスケジュール機能に登録されますよね。すると、スケジュールからURLを踏んでしまう確率は、何と90%以上。メールが10~20%ですから、攻撃を仕掛けたこちらがビックリしてしまいます。攻撃者の意地悪さ、どれだけ皆さんの裏をかこうとしているのか、攻撃者目線で私が連載している記事でも、もっとお伝えしていきたいと思います。

SkySS

上野さんにご協力いただいている連載記事、読者の皆さんには攻撃者の意地悪さが伝わっているようで、非常に人気があります。

上野 氏

ありがとうございます。性格が悪くてよかったです (笑)

SkySS

パスワード以外の認証方式として、利便性の高さから注目されている生体認証についてはどのようにお考えですか?

上野 氏

生体認証には、盗まれてもパスワードのように変更することができないなどの問題があります。

川口 氏

指紋や静脈を変えることはできませんからね。

上野 氏

基本的に変更がないので、一度奪われたらそれきり使えなくなってしまいます。また、特徴点の個数や保存方法、廃棄までのライフサイクルが定まっていません。そのため、認証についてまとめたアメリカのガイドライン「NIST SP 800-63B-3」には、生体認証の使用は二要素目以降。一要素目の認証に使用してはいけないと書かれています。

なりすませば何でもできるクラウド環境

利用するなら適切なパスワード管理が鉄則

利用するなら

川口 氏

このところファイルサーバーをクラウド化する組織が増えていますが、SharePointやMicrosoft Exchangeなどのおかげで攻撃側の検索性が向上しているように感じます。

上野 氏

オンプレミスに比べると侵入は難しくなっていますが、機密情報が簡単に抽出できるようになりました。オンプレミスはファイルサーバーの検索精度の問題で、情報を探すのが大変ですから。

川口 氏

確かに非常に遅いですよね。

上野 氏

パスワードを探すだけでも、フォルダを順番に開けてインデックスをlsコマンドで一覧表示。次に - rでディレクトリ内のファイルやサブディレクトリを表示させる必要がありました。クラウド環境では「機密」と入力して検索すれば、すぐに結果が出てきます。

川口 氏

入りづらくなったが、情報にはたどり着きやすくなったということですね。

上野 氏

はい。とにかく情報を見つけるまでの時間が非常に短縮されました。ゼロトラストを取り入れている組織では、オンプレミスからクラウドへの切り替えが進んでいます。しかし、クラウドは私たちペンテスターにとって、本人になりすませば何でも使えてしまう非常に便利な環境です。当然、攻撃者も同様に感じているでしょう。クラウドでは“本人”が使っていることがセキュリティの基本です。それが“なりすました本人”でも。だからこそ、パスワードを管理できることがクラウド化する条件です。

川口 氏

最低でもMFA(Multi-Factor Authentication)※は入れてほしいですよね。導入が進んでいないのが残念です。

- オンラインサービスにログインする際、複数の認証要素を組み合わせることで本人確認を行うセキュリティ技術。

上野 氏

使い回さない複雑なパスワードの管理を人に任せることには限界がありますから、もうパスワードはやめてパスキー※に切り替えたらいいと思います。

- ユーザーがログイン情報を覚える必要がない、パスワードに代わる新しい認証方法。指紋認証や顔認証などの生体認証、PINなどの認証を行うことでログインする。

SkySS

銀行でお金を下ろす際にはキャッシュカードと4桁の暗証番号を使いますが、たった4桁の数字でも物理的なカードとの組み合わせによって、これまでそれほど大きな被害は発生していません。そう考えると2要素認証は有効な対策だと思います。一方で、ネットバンキングに対しては、もう少しセキュリティを強化してもいいのではないかと。

上野 氏

インターネットを経由した取引を狙うバンキングトロージャンは多いですからね。

川口 氏

振り込むというプロセスまで誘導できれば、2要素認証があろうとなかろうと関係ありません。このところ、サポート詐欺の問題がクローズアップされていますが、振り込むプロセスまで来て、さらにだまされるケースもあります。例えば、最初に表示された振込額が300円だったとしましょう。それくらいならいいかと振り込み処理を進めようとする人もいますよね。すると、最後に送金ボタンを押す直前、一瞬でゼロが3つ足され、結果的に300,000円も振り込むことに。

SkySS

サポート詐欺といえば、個人が対象の印象です。ここまで企業での被害が増えるとは思いませんでした。

川口 氏

被害に遭うのはその人の不注意ではなく、そのときのシチュエーションが影響しています。困ったときの相談窓口が周知されていない組織の場合、従業員は情報システム部門への連絡方法がわかりません。社内にいれば近くの人に聞くこともできますが、社外での業務中にサポート詐欺の画面が出てきたら、それは焦りますよね。サポート詐欺のパターンを従業員へ周知するとともに、すぐに連絡が取れる体制も整えてください。「困ったときはここに連絡してシール」を配ってもいいですし。

SkySS

サポート詐欺に遭いやすい人の傾向はありますか?

川口 氏

サポート詐欺の被害の多くは、会社支給のPCで業務時間外にアダルトサイトを見ていたなど、被害者本人に後ろめたい事実があり相談しづらい状況で発生します。従業員には、業務用のPCでの禁止行為は、業務時間外にも適用されることに加え、具体的な危険性まで伝えてください。特に危ないのは、5万円で済むなら安いもんだという感覚を持った、個室で業務される役員クラスの方です。個室だからすぐには助けを呼べませんし、支払い要求の画面を見せるのを立場的にためらってしまうことが被害を招いています。ちなみに、秘書の方がサイバー攻撃の被害に遭う確率が高いのをご存じですか?理由は、役員クラスの方が標的型攻撃メールや詐欺メールを秘書に転送し、巻き込んでしまうからです。

上野 氏

統計は取れていませんが、標的型攻撃メール訓練で添付ファイルを開封したり、URLを踏んでしまうのも、組織の上層部、偉い人たちの割合が高い傾向にあります。

川口 氏

特に問題なのは、最もアクセス権を絞るべき上層部の人ほど、多くのアクセス権を持っていることです。本来、一番絞るべき人たちですから。

上野 氏

アクセス権やUSBデバイスの導入など、使うための申請は皆さんしっかり対応されますが、使用終了、廃止の申請が適切に行われていないことも危険ですね。

川口 氏

棚卸が十分機能していないのです。導入から廃棄までのライフサイクルが一元管理できていないことも、棚卸が機能しない原因の一つです。IT機器には資産管理番号が発番されるはずですが、管理は情報システム部門、発番は総務部門など複数の部署が関わることでややこしくなっているケースもあります。組織内すべてのIT機器の資産管理番号をSKYSEA Client Viewで発番して、保守が切れるタイミングも含めたライフサイクルが一元管理できるようになれば改善されるかもしれないですね。

SkySS

弊社のお客様からも、備品管理と同様にIT資産もバーコードラベルを活用した管理をしたいというお話を伺うことがあります。備品管理システムを提供しているメーカーと連携すれば、可能性があるかもしれません。

決算延期につながる、会計・財務管理系システムの

セキュリティ対策の見落とし

セキュリティ対策の

川口 氏

上野さんにとって、ペネトレーションテストがやりづらいと感じるのは、どのような環境ですか?

上野 氏

同一セグメント内で、横にアクセスできない環境です。

川口 氏

横にアクセスできる環境でネットワークを利用している組織、めちゃくちゃ多いですよね。もちろん、アクセスできた方が利便性は高いですが、1台侵入されると次々にやられます。私がインシデントの検証を担当した、2022年に不正アクセスの被害を受けていたことが判明した組織では、同一セグメント内のほかの端末にはアクセスできない対策を実施。加えてセグメントごとに、サーバー単位でファイルの流れを定義しました。

上野 氏

セキュリティ対策として、セグメントを細かく分ける組織もありますが、実は簡単にアクセスさせないためには、大きく分けた方が効果的です。よく“/24”や“/25”で切られている組織を見かけますが、数秒あれば情報にたどり着きます。“/8”くらい大きく分けた方が、情報を探すのに手間取り時間がかかります。

SkySS

近年、会計・財務管理系のシステムがランサムウェアの被害に遭った企業で、決算発表が遅れるケースが増えていますが、備えとして意識しておくべきことはありますか?

川口 氏

コンサルティングに入る企業からの相談は、事業の根幹に関わり利益に直結するメールやWebサイトへの対策が大半です。しかし、物やサービスを売っても、最後は会計しなければキャッシュフローが回りません。にもかかわらず、被害企業の大半は会計・財務管理系のシステムへのセキュリティ対策が抜けていたために、決算延期に陥ってしまいました。

会計・財務管理系のシステムの管理も、その他多くのシステム同様に情報システム部門の皆さんの役割になっている組織が多いのに、なぜ漏れてしまうのか。まず、経営層が大事な数字が載ったシステムに対して、余計なことをされたくないと思っていることです。その空気感から、情報システム部門の皆さんが手を出しづらくなってしまいます。一方、財務会計部門の従業員は、セキュリティ対策は情報システム部門の役目で、自分たちはログイン後の数字管理のみ責任を持てばいいという認識です。このような情報システム部門と財務会計部門の“心の距離”は、遠ければ遠いほど危険度が増します。

会計・財務管理系のシステムがランサムウェアの被害に遭ったときのインパクトの大きさを考えれば、最低でもアクセス制御は見直してください。そして、RDP(Remote Desktop Protocol)のメンテナンス用ポートを開いたままにしない運用を継続できることも重要です。

上野 氏

キッティング用のアカウントが放置されることにも注意が必要です。しかも、そのIDとパスワードが同じ設定で、簡単にすべての端末に入れてしまうケースの多さも気になっています。

ランサムウェア感染が原因で、決算発表が遅れた企業の一例

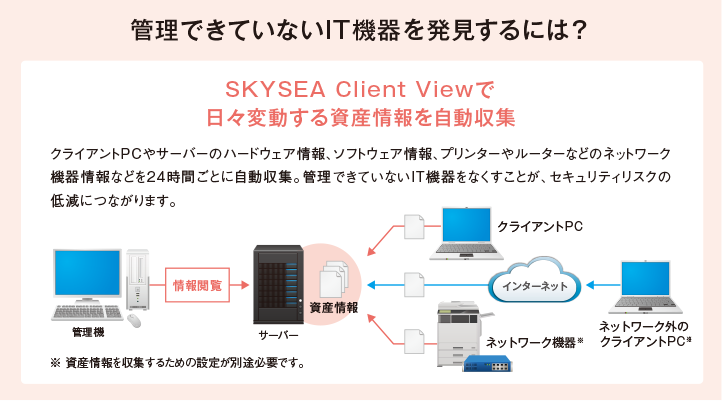

管理できていないIT機器をSKYSEAで発見するのも

重大な被害発生を防ぐための有効な活用

重大な

川口 氏

実際にお客様のサポートを担当している皆さんがお勧めしたい、SKYSEA Client Viewの活用を紹介してください。

SkySS

「端末に侵入された後、どのプロセスが動かされたのか。その結果、どのような経緯で攻撃が成功してしまったのか、とてもわかりやすい」。これは、Hardening競技会中にSKYSEA Client Viewのログから攻撃の痕跡を発見し、競技参加者へ情報共有した際にもらった感想です。基本的なことですが、収集した情報をわかりやすく確認できる点は、インシデント発生時の素早い対応につながると思います。

上野 氏

オペレーションのわかりやすさは大事ですよね。

SkySS

やはりセキュリティの現場で、ログは強力な存在だと思います。数年前に猛威を振るったEmotetのように、メールをきっかけに感染するマルウェアで最初にインシデントが発生するのは端末機です。もちろん、ログを確認すればどのように感染が広がっていったのかを確認することもできますが、SKYSEA Client Viewは一時的にネットワークから隔離する機能※もご用意しています。この間、SKYSEA Client View以外は通信できません。最近はLANケーブルを抜いたりWi-Fiを遮断すると動きを止めるマルウェアもありますが、ソフトウェアによる遮断であれば、マルウェアを泳がせることも可能です。実際に、お客様にも喜んでいただいています。

- 一部エディションではオプション機能として提供。

SkySS

SKYSEA Client Viewは、重大な被害につながる可能性が高い、管理できていないIT機器の発見に役立ちます。地味ですが、近年発生している被害事例を見ても重要だと感じるようになりました。また、ログをsyslogに送って解析に役立てることもできますし、連携ソリューションの多さもSKYSEA Client Viewの特長です。

上野 氏

ログをしっかり取ってくれるのは助かりますね。Windowsのデフォルト設定ではほとんど取れませんから。

川口 氏

詳細なログ情報を収集しているので、SOC(Security Operation Center)のようなサービスまで一貫して提供してもらえたら、喜ばれると思いました。

SkySS

最後に、お二人から情報システム部門の方にメッセージをお願いします。

上野 氏

セキュリティは一人で頑張るものではありません。決して一人で抱え込まないでください。“ひとり情シス”状態の方も、ワーキンググループや勉強会に参加することで、悩みを相談できる仲間が見つかります。もちろん機密情報に関することはNGですが、「情シスSlack」のように1万人以上が参加するコミュニティなど、社外にはいくつもの相談先がありますから、積極的に活用しましょう。

川口 氏

SKYSEA Client Viewのユーザー向けに、ITベンダー各社が開催しているようなユーザー会があるといいかもしれないですね。

SkySS

お客様に集まっていただくイベントを弊社主催で開催することもありますが、内容はこちらからの発表が中心です。

上野 氏

ユーザー会のいいところは、日頃の活用についてユーザー同士で会話できることです。Skyさんがそこにいたら話しづらいと思いますから、メーカー側は前に出るのをグッと我慢して、一歩引くくらいがちょうどいいと思います。

川口 氏

盛り上がっているユーザー会には“ファンベース”という共通点があります。ファンを作るために必要なのは、事例を共有する場です。メーカーが場を提供すると、どうしても営業色を出したくなります。しかし、それはファンを作るという意味では逆効果です。AWS(Amazon Web Services)など今では盛り上がっているユーザー会も、最初は苦労されていました。ユーザーの皆さんには、メーカーからの発信を受け取るだけでなく、ぜひSNSで呼びかけて自分たちでコミュニティを作っていただきたいと思います。直接事例を交換すれば、SKYSEA Client Viewを有効活用したセキュリティ強化につながるハズです。

(「SKYSEA Client View NEWS vol.100」 2025年1月掲載 / 2024年11月取材)