セキュリティコンサルタント発SKYSEA Client Viewのログ活用と利便性

セキュリティ対策の戦略を練り、仕組みを作って運用する。その最前線で活躍される情報システム部門の皆さんにとって、セキュリティコンサルタントは心強い味方です。 今号では、専門的な技術力で現場に寄り添うセキュリティコンサルタントの視点から、ログの活用やSKYSEA Client Viewの利便性について、T3 Realize合同会社 代表社員、竹村 一輝 氏と横堀 達也 氏に伺いました。

T3 Realize合同会社 代表社員

竹村 一輝 氏 氏

T3 Realize合同会社 代表社員

横堀 達也 氏 氏

T3 Realize合同会社は、システムインテグレートとセキュリティコンサルティングを専門とする企業です。10名ほどの規模ではありますが、総合商社や中央省庁など大規模で責任が重いシステムの中核を担ってきました。近年、ITの導入・維持に求められる技術が広範囲かつ高度化する一方、対応できる専門家の不足が深刻な課題です。 T3 Realize合同会社は高い技術力にとどまらず、お客様の現場を重視し、現場に即した安全で使いやすいシステムの導入・維持をご提供することでお客様に貢献します。

客観的な事実の把握に

重要な役割を果たすPCの操作ログ

重要な

情シスの皆さんに寄り添い直接的にお役に立ちたい

――お二人がセキュリティを専門とした会社を起業されるまでの経緯をお聞かせください。

竹村氏

前職では中央省庁向けの情報システム構築やセキュリティを担当していました。2010年代に入ると標的型攻撃の増加で、一般の方にもサイバー攻撃の脅威が知られるようになりましたが、私の業務も被害に遭われた組織のインシデント対応の比率が高くなっていきます。当時はEDR(Endpoint Detection andResponse)が登場するかしないかの時期で、セキュリティ対策ツールと呼ばれるようなソリューションをひととおり導入していた組織はごくわずか。SKYSEA Client ViewのようなPCの操作をログで追えるようなツールが整備されていることもまれでした。被害に遭った組織の多くがサイバー攻撃の被害によるシミュレーションができていなかったこともあり、マスコミ対応に追われインシデント対応が思うように進まない状況を目の当たりにします。次第に、多くの現場で実際に経験したことや見てきたことを生かして、もっと直接的にお役に立ちたいと思うようになりました。これが、起業しようと考えた最初のきっかけです。

横堀氏

私も新卒で入社した企業に在籍した5年間、中央省庁向けのシステム構築等を担当していました。その後、転職した企業で竹村と同じ部署に配属され、同じく中央省庁向けのセキュリティを担当することに。セキュリティの分野での専門性を生かしたり、運用管理のアドバイザーとしてのスキルを追求したいという思いを持って取り組んでいたのですが、大きな組織では自分の思いだけでは動けないことも出てきます。あるとき竹村との会話の中で、お互いに同じ気持ちでいることを確認する機会があって、それならば一緒に起業してみないかという話になり、2017年にT3 Realize合同会社を立ち上げました。

――2017年というとランサムウェアのWannaCryが猛威を振るった年ですね。

竹村氏

そうですね。当時と今ではセキュリティ製品の勢力図もずいぶん変わりました。まず導入するならウイルス対策ソフトウェアだったのが、今ではEDRを基本に考える組織が増えています。

操作ログから把握できる客観的な事実

――近年は、ランサムウェアによる被害が後を絶ちませんが、貴社が対応されるインシデント対応もランサムウェアに起因していることが多いのでしょうか?

竹村氏

実際に被害が発生する手前、未遂の段階でご相談いただくお客様も増えています。明らかな実被害は確認できないまでも、ランサムウェアの侵入経路で圧倒的に多いVPN(Virtual Private Network)装置から侵入された形跡を発見して、調査を依頼されることが多いですね。

また、転職市場が活況な影響もあって、退職者によるデータの持ち出しに関するご相談も増えています。商社系の企業ですと、相変わらずビジネスメール詐欺も。ランサムウェアによる被害報道に注目が集まりますが、組織の情報セキュリティの脅威はそれだけではありません。

――未遂の段階で気づくきっかけは何でしょうか?

竹村氏

SOC(Security Operation Center)やMSSP(マネージドセキュリティサービスプロバイダ)を導入することで、外部の専門組織から指摘を受けるケースが大半です。また、Microsoft 365の大量のファイルアップロードを検知する機能で気づかれることもあります。近年のサイバー攻撃は、このようなわかりやすいトリガーがなければ気づくことが難しく、ビジネスメール詐欺が発覚するタイミングは、お金を振り込んでしまった後が大半です。被害に遭った際の混乱を最小限にとどめるために、外部の専門家の力を借りる組織が増えています。

――一度被害に遭った組織がその経験を生かすには、振り返りのスキルが問われますから、専門家のアドバイスがなければ難しいと思います。

竹村氏

そうですね。当社には、SIerやソフトウェアベンダーを介して、過去に被害に遭った組織のアセスメントや、コンサルティングの依頼が入ってくることがあります。その際は、再発防止のために今何をやらなければいけないかをお客様と一緒に考えた上で、対策をご提案しています。

横堀氏

現状の改善には実態を把握するためにPCの操作ログが欠かせません。SKYSEA Client Viewが導入されているお客様であれば、客観的に事実を把握する情報としてログを抽出してお渡しします。

SKYSEA Client Viewで

情報の持ち出し等、不正の機会を制限

不正にデータを持ち出すのは退職者だけではない

――先ほど、データの持ち出しに関するご相談が増えていると伺いましたが、大半が退職者による行為でしょうか?

横堀氏

確かに、 退職者による情報の持ち出しに関するご相談は増えていますが、これは退職者に限った話ではありません。データの持ち出しはさまざまなケースが確認されています。SKYSEA Client Viewを使えば、どういう名前のファイルをどこにコピー / アップロードしたのか、ログを取得することが可能です。併せてファイル操作のログを取得していると従業員に知らせておくことも、抑止効果の向上に有効ではないでしょうか。また、特に重要なデータを含むフォルダを特定できれば、SKYSEA Client Viewの機能で特定フォルダに対するファイル操作を検知して管理者にメール通知することもできます。

竹村氏

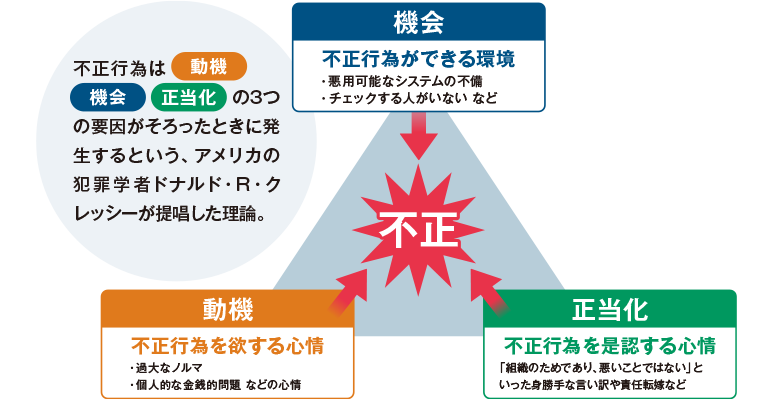

人が不正を働くのは、 動機・機会・正当化の3つの要因がそろったときだといわれます。 動機と正当化をITで制御することは難しいですが、機会の制限はSKYSEA Client Viewを活用すれば可能です。

不正のトライアングル

横堀氏

SKYSEA Client Viewが収集したPCの操作ログは、情報システム部門の方が常日頃チェックすることに加えて、有事の際の専門家による被害範囲の分析や後追いなどに活用して効果を発揮するものだと感じています。

利便性が向上したSKYSEAのログ

そのままsyslogサーバーへ

そのまま

竹村氏

SKYSEA Client Viewのお客様はログを主にどのような用途で活用されていますか?

――最近は、USBメモリへのファイル書き出しをすぐに確認できるようにアラート設定されたり、 個人で契約しているクラウドサービスが利用されていないかをチェックされているお客様が多いと思います。

竹村氏

私たちがSKYSEA Client Viewのログを単独で確認する機会は多くはありません。 大半はSIEM(Security Information and Event Management)へ送って分析に役立てています。以前のSKYSEA Client Viewは、CSVへのエクスポートが必要で、少々使いづらく感じていました。今は仕様が変わっていますか?

――お客様からも同様の声が寄せられていました。CSVは便利な一方で、 リアルタイム性が求められる、ほかのログとSIEMでチェックする用途には向いていません。 そこで、現在はログデータをそのままsyslogサーバーへ送れるようになりましたので、利便性が向上しています。従業員が申請していないクラウドサービスを利用して印刷したデータの確認などに活用されているようです。

竹村氏

syslogサーバーに送られるのは、アラートだけですか?全イベントですか?

――用途に応じてフィルターをかけることが可能です。

竹村氏

以前に比べるとSKYSEA Client Viewの使いやすさが増していますね。

――このところ、 主に大手企業で Microsoft AzureにSIEMを展開する組織が増えています。 そのため、 Microsoft Sentinelでログを分析したいというご要望が多く、SKYSEA Client ViewもLog Analytics ワークスペースへの親和性を高めました。

インシデント対応時に重要度が高い

収集を除外できない起動・終了ログ

収集を

ログの保存期間は、業界や公的機関の資料を参考に

――インシデントの発生を公にしなければいけない事態になったとき、一般的にどれくらいの期間のログが保存されていれば、許されるものでしょうか?

竹村氏

さまざまな基準があり、システムの重要度やログの種類、コストなどを踏まえて検討する必要がありますが、参考となる資料が2つあります。一つは内閣サイバーセキュリティセンター(NISC)が2012年に発行、 すでに公開が終了している「政府機関における情報システムのログ取得・ 管理の在り方の検討に係る調査報告書」です。そこには「ログを1年間保存すれば、高い確率で攻撃の初期段階からのログを抽出することができる」とあります。

もう一つ、IPAが公開している「企業における情報システムのログ管理に関する実態調査」では、ログの保存期間について法令・ガイドラインの観点から目安をまとめています。例えば、刑事訴訟法では30日以内のログを要求できると定められているので、 最低でも1か月間は保存が必要です。サイバー犯罪に関する条約では90日を限度とした保全および維持が義務づけられています。また、クレジットカード会員の情報を保護することを目的とした国際統一基準PCI DSS(Payment Card Industry Data Security Standard)では「監査証跡の履歴を少なくとも1年間保持する。」と定められています。

これらの情報から総合的に判断すると、やはり1年間の保存が望ましいといえるのではないでしょうか。

――1年間保存するとなると、 さまざまな懸念事項がありますね。

竹村氏

すべてのログをそのまま保存するのはストレージの容量、コスト、保存場所等の問題から難しい場合もあり、先のPCI DSSにも「少なくとも 3か月はすぐに分析できる状態にしておく」ことが示されています。そのため、3か月分は生ログの状態で保存。より古いログは圧縮して、アーカイブ・バックアップなどから復元できるようにしておく方法がとられることもあります。

収集を除外できるのはほかで代用できるログ

――保存容量を気にして一部のログを収集対象から除外されるケースもあると思いますが、これまでのご経験から、対象から外すべきではないと考えられているログは何ですか?

横堀氏

SKYSEA Client Viewが収集するログで重要度が高いのは、PCの起動・終了ログです。インシデント対応で求められることが多いログの一つだと思います。

竹村氏

認証やリモートアクセス、外部との通信に関係するプロキシ等のログ収集を除外しないことは当然ですが、操作内容や変更操作に関わる監査ログ、セキュリティ機器のアラートログも収集対象から外すことはできません。その先は、組織の価値観によると思います。私どもがご相談を受けた際は、どこに重きを置かれているかを確認して、収集するかしないかを判断していただきますが、ストレージに余裕がないため外す候補になるのは、ほかで代用できるログです。例えば、エンドポイントでのブラウザアクセスログなどは、プロキシなど別の仕組みで対応できるため、除外候補になることがあります。

また、長期間でなくても構いませんが、ぜひ取っておいていただきたいのは、CPUやメモリ、ストレージI/Oのリソース量(ネットワーク負荷)などのメトリック情報のログです。いつもと違うと気づくために有効な情報になります。

横堀氏

ログの保存はコストとの兼ね合いになるため、残すなら異常時のログだと思われる方もいらっしゃいますが、大事なのは正常時のログです。インシデント対応時に求めるのは、正常に外部と通信できたログなので、ファイアウォールを通過した際のログやプロキシのアクセスログを必要とします。

――ログの保存には非常に多くの容量が必要なので、異常の検知やエラーのログだけで正常な挙動のログは取りたくないというお話を伺うことがあります。コンプライアンス部門の方は、正常なログが見たいとおっしゃいますね。

横堀氏

悪意を持っていたとしても、機密ファイルへのアクセス権限を持った人が、許可されたUSBメモリにコピーするのは正常なログです。また、アカウントが乗っ取られていれば、“正しい操作”で情報が持ち出されてしまいます。コストになってしまうため嫌がられるのですが、正常なログが残っていることは非常に重要です。

――SKYSEA Client Viewのログを、コンプライアンス部門の方がチェックされているという組織も増えてきました。

横堀氏

IT分野でセキュリティを専門にしているわれわれがまずチェックするのは、EDRやネットワーク機器のログで、人の動きを見るのはそれらの調査の次です。人の動きをチェックするSKYSEA Client Viewのログは、情報システム部門の方の業務にも役立ちますが、もっとコンプライアンス部門での活用にフォーカスを当てるべきだと感じています。大半の組織では、SKYSEA Client ViewをIT部門での活用に限定していると思いますが、ログの活用についてはもっと範囲を広げることで、組織にとって今以上の導入効果が得られるハズです。

PULL型インストールの成功確率を上げる

ポップアップメッセージとの合わせ技

ポップアップメッセージとの

実際に使って便利だと思うSKYSEAの機能

横堀氏

SKYSEA Client Viewが便利だと思うのは、ポップアップでの通知が可能なところです。私の知る限り、 ほかには同様の製品がなく、実際にパッチファイルの適用ではかなり活用しています。PULL型のインストールは成功確率が高いのが利点ですが、ユーザーがスムーズに作業できるよう支援が必要です。そこで、ユーザーの画面にインストールを促すポップアップメッセージを表示するという合わせ技をよく使います。実際に何万人規模のお客様で実施しても進捗が順調です。インストールやアップデートの適用には、便利で欠かせないと思っています。私が把握していないだけかもしれませんが、最近のSkyさんはこの機能をあまりPRされていないように思います。非常に便利な機能なので本誌でもぜひご紹介してください。

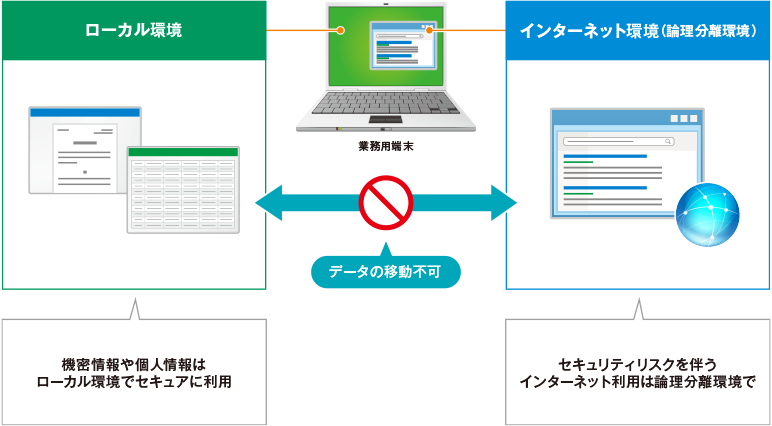

私どもではPULL型インストールをパッチファイルの適用以外にも、プリンタードライバーの配信等に活用しています。PUSH型のインストールで課題だと感じているのは、PUSHした際の端末の電源やネットワークの状況に左右されることです。どうしても成功確率が低くなり、何度もPUSH処理を実施する必要があります。PULL型インストール専用のUIは、競合製品との差別化になると思いますので、運用方法も含めて積極的なPRをオススメします。もう一つ、Skyさんにもっとアピールしてほしいのが「ブラウザ環境分離」です

――「ブラウザ環境分離」は、 ネットワークを3層分離している自治体のお客様を中心に導入いただいています。

横堀氏

プロキシ型のブラウザ分離を提供しているベンダーはありますが、クライアントPCのローカル環境で分離できるタイプは少ないと思います。必要性を感じている組織は多いと思いますので、ぜひもっと多くの方に「ブラウザ環境分離」を知っていただけるよう、広くご紹介をお願いします。

SKYSEA Client View「ブラウザ環境分離」の構成

万が一に備えるためには専門家の力も必要

――最後に、情報システム部門の方へメッセージをお願いします。

横堀氏

情報システム部門の方が組織の中で守るべき対象は非常に多い上に、利便性を求める業務部門からの強い圧力を受け、板挟みの状況に苦慮されていると思います。私どもでは、技術的な専門知識を裏づけに、利便性とのバランスを考慮したセキュリティ対策をご提案することが可能です。解決の糸口を見つけられずお悩みでしたら、ぜひ一度ご相談ください。

竹村氏

情報システム部門の方が扱う製品には、EDRやファイアウォール、SKYSEA Client Viewなど非常に役立つ製品が数多くあります。しかし、製品を導入したことに満足されて、実際の価値を最大限に引き出せていない組織も多いと感じます。導入したセキュリティ製品の力を十分に発揮させて組織を守っていくためには、専門家の力を活用することも検討していただけたらと思います。その際、当社が候補の一つに上がれば幸いです。

(「SKYSEA Client View NEWS vol.101」 2025年4月掲載 / 2025年1月取材)