川口 洋と語る! セキュリティ時事放談

情報セキュリティのプロとして、多くの組織のサイバーセキュリティに関わってきた株式会社川口設計 代表取締役の川口 洋氏が、今会いたい人を招いて、その人物にフォーカスを当てながら、セキュリティについて語り合います。

株式会社川口設計

代表取締役 / CISSP / CEH

川口 洋 氏 氏

2002年 大手セキュリティ会社に就職。社内のインフラシステムの維持運用業務ののち、セキュリティ監視センターに配属。2013年~2016年 内閣サイバーセキュリティセンター(NISC)に出向。行政機関のセキュリティインシデントの対応、国民向け普及啓発活動などに従事。2018年 株式会社川口設計 設立。「Sky脆弱性報奨金制度」を監修。

株式会社Preferred Networks

セキュリティアーキテクト シニアアドバイザー

高橋 正和 氏 氏

NPO法人 日本ネットワークセキュリティ協会 副会長 CISO支援WG リーダー。ソフトウェア開発、品質管理などを経て、1999年よりセキュリティベンダーでコンサルティング事業などの立ち上げを担当。2006年よりマイクロソフト社でCSAとして企業などへのセキュリティ対策を支援。2016年にPreferred Networks社に移籍しCSOに就任。並行してリスク管理、COVID-19対応なども担当。

【第1回】

セキュリティエンジニア必見!

CISOが組織のセキュリティで果たす、本当の役割

日本語では「最高情報セキュリティ責任者」と訳されるCISO(Chief Information Security Officer)。企業の情報セキュリティ全体を統括し責任を持つ役職です。しかし、その本当の役割について理解されているでしょうか。そこで、CISOについての著書を執筆された高橋 正和氏にCISOの真の役割を伺います。

経営の視点を持ってセキュリティ対策に挑む

川口氏

初回のゲストは、私が社会人1年目だった頃、今でも忘れられない言葉を授けてくださった方、高橋 正和さんです。

高橋氏

よろしくお願いします。

川口氏

今日は高橋さんが執筆された『CISOハンドブック――業務執行のための情報セキュリティ実践ガイド(以下、CISOハンドブック)』と『CISOのための情報セキュリティ戦略――危機から逆算して攻略せよ(以下、CISOのための情報セキュリティ戦略)』を自宅の本棚から持参しました。まずは、この2冊を出版することになったいきさつを伺えますか?

高橋氏

話は1999年から数年間在籍した、外資系のセキュリティベンダー時代にさかのぼります。当時、新規で立ち上げたコンサルティング部門の責任者だった私は、毎週開催される経営会議の場で、営業報告を行っていました。しかし、私はもともとソフトウェア開発者ですから、最初は経営について語る場で何を報告したらいいのかわかりませんでした。当時の社長に指示されたとおりにやってみても、なぜか怒られる。しまいには、もう来なくていいとまで言われました。あのときは、悔しい思いをしました。同時に、技術系の人間がキャリアの中で経営に触れる機会は得難いという事実を痛感することになりました。当時は、経営会議で何を話せばいいかを調べようとしても、参考にできる本が見つからず、とても苦労しました。この経験から生まれたのが『CISOハンドブック』です。

実は『CISOハンドブック』の発行後、共著者が書籍の内容を自身の組織で実践してくれました。すると、いわゆる「HOW to 本」ではないため、内容をそのまま社内に展開するには向いていないと感じたようです。そこで、CISOハンドブックを実践したい人向けに、机上演習を通じて組織内に展開するための書籍『CISOのための情報セキュリティ戦略』を執筆することになりました。『CISOハンドブック』にも一部机上演習に該当する内容を掲載していますが、より発展させた内容にまとめています。

川口氏

確かに、『CISOハンドブック』には技術者が経営を理解するという話が何度も出てきます。事業責任者を経験したとき、経営がわからず苦しい思いをした話、そうだよねって思いながら拝読しました。ルールがわからないままサッカーをしていたようなものですよね。

高橋氏

サッカーはボールをゴールに入れるだけなら簡単なゲームですが、実際には組み立てが複雑で、ドリブルがうまければ勝てるものではありません。

川口氏

キャプテン翼を知っていてもゲームには勝てないのと同じですね。

高橋氏

イニエスタみたいに、キャプテン翼から学んで素晴らしい選手になる人もいますけどね(笑)

川口氏

『CISOハンドブック』の「はじめに」からは、先駆者としての苦労が伝わってきました。

高橋氏

政府機関のガイドラインなどではCISOのことを、経営層と現場をつなぐ「橋渡し人材」と呼びますが、実際には経営層の役割を担う役職です。仮に完璧なセキュリティ対策ができても、会社がつぶれたのでは意味がありません。経営層の一員としてセキュリティ業務を執行することがCISOの役割です。

川口氏

CISOには経営層としてさまざまな部門との連携が求められますが、書籍の中では最初に財務部門との連携について触れられています。最高経営責任者のCEO(Chief Executive Officer)との連携よりも先に、です。

高橋氏

『CISOハンドブック』のテーマの一つは、経営会議でセキュリティが議題に上がったときに、何を報告し、何を提案すべきかでした。事業計画に関わることを話し合う経営会議では、最高財務責任者であるCFO(Chief Financial Officer)との連携なしには進めることができません。CISOが経営陣としての役割を果たすために、CFOとの連携はとても重要です。

川口氏

確かにそのとおりですね。近年、ランサムウェアに感染して有価証券報告書の提出が遅れる事例や、財務・会計システムが暗号化され、発注ができない事態も発生しています。そこで何社かのセキュリティ担当者に、財務・会計システムのアップデートについて質問してみたのですが……。先ほどまでメールやエンドポイント、Webサーバーなどについて流暢に語っていた方が、途端にしどろもどろになって、最終的には財務・会計の担当に聞いてくださいとお手上げ状態になるケースが多いことが気になっていました。

高橋氏

一番脆弱な部分ですね。そもそもSOX法に対応していれば、財務・会計システムのセキュリティ対策についてもカバーできていたはずですが、日本では本来の目的である「財務報告の正確性と信頼性の確保」よりも「IT全般の統制」と認識されることが多い傾向にありますね。

川口氏

IT部門の管理から財務会計システムが外れている企業で、財務部門の役員クラスの方にお話を伺うと、自分たちの役割は数字に責任を持つことで、システムの安全性の確保はIT部門の役割だと考えられています。一方、IT部門は財務部門の役員の“島”には手出しできない。ほかの役員の島に口出しができない問題は、かなり深刻です。建前上、ほかの島に対してガバナンスを取らせるのがCISOの役割ですが、「役員の島問題」の解決は一筋縄ではいかない組織にとって難しい課題です。

高橋氏

『CISOのための情報セキュリティ戦略』には、その課題をクリアしていただきたいという思いも込めました。IT部門以外に「セキュリティ対策は大丈夫ですか?」と聞いても、大抵の場合、相手は答えようがありません。しかし、どのシステムが止まると決算に影響があるのか、そのシステムが止まるとまずいタイミングはあるのか、そのデータが壊れたらどこにどの程度の影響が出るのか、などと質問を具体化すると会話が成り立ちやすくなります。

川口氏

IT部門間の連携は共通言語で通じますが、経営会議に参加される層の方と、ビジネスリスクとセキュリティリスクの関係性について会話するのは難しいですね。

高橋氏

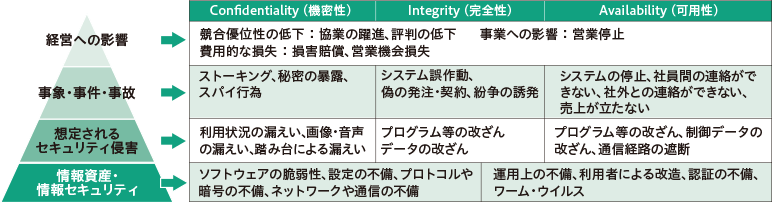

『CISOハンドブック』の中で「ビジネスリスクと情報セキュリティリスクの関係」について図解しました【図1】。この三角形のどの層と話をするかの違いです。

【図1】ビジネスリスクと情報セキュリティリスクの関係

※『CISOハンドブック』掲載の図をSky株式会社で書き起こし

川口氏

今から20数年前、社会人1年目で高橋さんにお目にかかった際「そのサービスや対策で何を守るの?」とセキュリティに従事する人にとっての根幹の問いかけをされたことを強烈に覚えています。「それを実行して効果が出るのは可用性? 機密性? 私たちはそこまで考えないとダメだよね」と。当時はビジネスを継続させる領域の話にまで興味を持てなかったのですが、サラリーマンを辞めて経営者となり、さまざまな層の方と接するようになった今だから、あのときの問いかけの意味がわかるようになりました。

高橋氏

うまく呪いをかけることができたようですね(笑)やはり技術だけで考えていると狭い範囲で物事を見てしまいます。経営視点、事業視点で考える習慣を持つことが重要です。

川口氏

セキュリティ事故を起こしたお客様と一緒に、セキュリティアドバイザーとして役所へ出向き謝罪や経緯の説明を行う役割を負うことがありますが、その前に必ずセキュリティベンダーやITベンダーから調査報告を受けます。毎回感じるのは、どのベンダーさんもまじめに仕事をしてくださるということです。

高橋氏

それは間違いないですね。

川口氏

いい製品・サービスを提供しようと頑張ってくれている、これが大前提です。事件が起きたとき、「マルウェアが仕込まれてIDとパスワードが窃取され、アクセス制御が効かなくなった」など、技術的な課題はしっかりと指摘してくれます。しかし、それ以外は報告書の最後に「CISOやCSIRT(Computer Security Incident Response Team)を置く」「年に1回はセキュリティ訓練をする」と書かれている程度で、大抵は組織構造やオペレーションの問題として処理されることに。これでは提供される情報が技術的な内容に偏ってしまいます。その結果、報告書を受け取ったユーザーが軽く受け流してしまっているケースが多いと感じていましたが、実際には、すべて経営に直結する問題です。これについて、現在のコンサルタントの立場なら、経営者が解決すべき問題だと直接訴えることができますが、サラリーマン時代のベンダー側の立場でそれができたかというと、難しかっただろうと思います。

高橋氏

2000年代に在籍していた外資系セキュリティベンダーで実践していたのが、伝えたいことを要約したA4用紙1枚分のエグゼクティブサマリーを書くことです。経営者が読むことを前提に、経営者に向けたメッセージを入れ、必ずレポートの先頭に添付していました。

川口氏

それがCISOの修行プロセスの一つなのかもしれないですね。しかし、そもそもエグゼクティブサマリーを書けるようになることが難しくないですか? 現状、企業の中でその役割を担っているのは会社のピラミッドでいうと中間管理職のポジションに当たる方々で、事業計画とセキュリティを関連づけて経営層と会話できる機会がありません。

高橋氏

機会がないから、突然呼ばれて説明を求められると戸惑ってしまうんです。CISOはもちろん、セキュリティの責任者がエグゼクティブサマリーをA4用紙1枚にまとめられるようになっておくことは、とても重要です。

実際にセキュリティの責任者に経営ができるかはまた別の問題ですが、会社がどういうゲームをしているのか、どういう作戦で何をしようとしているのか、それが見えている方が面白いじゃないですか。CISOはもちろん、セキュリティ担当者も経営に寄り添って一緒に戦うことに意味があると思っています。やることが同じでも、自分が経営の一翼を担って変えていけるほうが楽しいですよね。

法務部門と連携してAIのリスク管理に備える

川口氏

高橋さんは、現在どのような取り組みをされているんですか?

高橋氏

セキュリティ全般の業務に加えて、法務部門などと連携して、リスク管理やAIガバナンスを担当しています。セキュリティ事故等の発生時に法務部門との連携は欠かせませんし、EUが制定した個人データ保護に関する規制(GDPR:General Data Protection Regulation)だけでなく、世界初の包括的なAI規制として成立したEU AI Actなど、さまざまな法律や規制に対応しなければなりません。やはり普段からのコミュニケーションが必要です。

川口氏

AIはホットなキーワードですが、リスク管理が難しいですよね。

高橋氏

AIの現在地は、GRCS(Governance , Risk, Compliance, Security)のそれぞれが不明瞭な状況で、まだモデル化ができていないように思います。起きてはいけないことの判断はできますが、現時点では何がいけないかを構造的に説明できません。

例えば、爆弾の作り方を大規模言語モデルのLLM(Large Language Model)が話すことについての判断です。研究者に教えるのは問題ないと思いますよね。一方で、情報を知りたい目的が犯罪だったり、子どもに対してはどうでしょう? おそらく大半の人は教えてほしくないと思うはずです。しかし、検索エンジンで探して見つかることを、LLMが黙っている必要はないと思いませんか? このような、誰に対して、どのような情報が問題となるかの判断が難しいことが、リスク管理を難しくしている一つの要因だと考えています。

信頼を得るためにドキュメント化して公開

川口氏

前職でマイクロソフト社に在籍されていた高橋さんが、セキュリティへの関わりをユーザー側に変えたのはなぜですか?

高橋氏

クラウドにシフトしていく時代の変化です。いわゆるオンプレミスでの開発経験もあり、セキュリティ対策も勘所をわかっているつもりだったのですが、セキュリティはもちろん、クラウドのシステム自体を扱ってこなかったので、クラウドやクラウドのセキュリティを当事者として理解できていませんでした。ベンダーの立場なので、知識に基づいてお客様に説明することもできるのですが、確信を持って取り組むことが難しい状況もありました。古い漫画ですが「あしたのジョー」に例えるなら、自分ではボクサーとしてリングに上がっているジョーのつもりだったのに、いつのまにかトレーナーの丹下 段平になっていたという感覚でしょうか。還暦を前に、今このタイミングでもう一度リングに上がっておかなければ、この先挑戦するのは難しいだろうと。

川口氏

移籍先は優秀なエンジニア集団。そこにCISOとして飛び込まれたら、現場のエンジニアがやりたいことに対してセキュリティを実装するわけですから、相当に苦労されたことが想像に難くありません。面倒くさいルールを作って、うるさいことばかり言うと反発も受けたのではないでしょうか?

高橋氏

まずは、ルールや発言に一貫性を持たせる努力をしました。あのときはいいと言ったのに、今回はダメだと言うなど、一貫性のない発言をすれば信用してもらえませんから。加えて、やりとりをドキュメント化して公開すること、オープンな議論を心がけ、妥協するにしても、筋を崩さないために経緯や条件を残すようにしました。面倒だと感じるかもしれませんが、この作業を行うことで、新しく入ってきた社員も過去の議論や判断の理由を参照できるようになるだけではなく、3~4年もすれば、社内で基本的なコンセンサスを持てるようになります。

セキュリティリスクに対し3点見積もりで備える

川口氏

昨今のサイバーセキュリティを取り巻く状況の変化もあり、セキュリティに関するルールを見直している組織も多いと思います。その際、どこまで明文化するのか、方針の記載だけでいいのか、何度も判断に迷われているのではないかと。特に、これまで関わってこなかった新しい領域、経営の判断に絡む領域では、時間の制約があるなかで適切な判断が求められる瞬間がたびたび発生します。そのような100点の判断を下すのが難しい瞬間にどうやって向き合ってこられたのか、ぜひ伺いたいです。

高橋氏

セキュリティ施策のフレームワークについて真面目に考えています。ケースごとに考える図は異なりますが、共通するのは最初に「得たい結果」と「避けたい結果」を明確にすることです。「楽観的」「悲観的」「現実的」の3つの値を設定する、3点見積もりってあるじゃないですか。ソフトウェア開発や工事の見積もりでも、「うまくいけば何日までに終わる」「最悪ここまでかかる」「たぶんこの日までに終わる」みたいに3点見積もりを算出します。3点見積もりは、セキュリティリスクへの対応に判断を下すことと似ていて、どこがリスク要因で何が努力要因なのかを分析して、これを言語化する作業とも言えます。例えば「マルウェアに感染しにくいセキュアな情報インフラを構築する」ことが得たい結果とした場合、いくらシステムをセキュアにできるとしても「開発が遅れる」「あまりにも利用者の負担が増える」「予算が天文学的に増える」状況は避けたいですよね。セキュリティ面から最悪のケースを考えることも重要ですが、事業面からも有効性と実現性を評価することが、良い判断につながります。

川口氏

そういう思考の枠、決断の仕方があるんですね。

高橋氏

5WIHではないですが、やはりなぜそうするのか説明できるようにしておくことが必要です。

Sky株式会社からもCISOについて質問してみました!

――CISOは、最高情報セキュリティ責任者というくらいですから、やはり技術系の方が就かれる役職なのでしょうか?

高橋氏

最近は技術系出身の方が多くなってきましたが、日本では10年前までは総務系の方が多かったと思います。CISOは経営陣として機能する役割を担いますから、技術系の方が経営陣に進むノウハウがなかったということも影響しているのかもしれません。それ以前は、IT部門の責任者はいても、CIO(Chief Information Officer)やCISOを置いている組織はほとんどありませんでした。

近年、サイバー攻撃による被害やセキュリティインシデントの発生で情報漏洩が相次いでいることもあり、ようやくCISOが果たす役割が理解されるようになっています。それに伴い、技術系の方がCISOに就任されるケースも増えています。しかし、技術的な話しかできない人では経営陣に加わって渡り合うことはできません。「セキュリティを強化するために、ゼロトラストをやるべきです」と言っても、理解は得られませんから、まずは事業計画に沿ってシステム計画書と予算計画書を作って経営陣に理解してもらうことが必要です。

――日本では、まだまだCISOを置いている企業が少ないと感じています。これは、経営陣に「セキュリティ=経営課題」という意識が薄いからでしょうか。

高橋氏

もちろんそれもありますが、なり手がいないという影響が大きいと思っています。セキュリティエンジニアとしてバリバリ活躍していた人が、優秀なCISOになれるかというと、必ずしもそうではありません。技術者としてだけでなく、さまざまな部署と渡り合うなどいくつもの“経験”が求められるポジションです。今は優秀なコンサルタントとして活躍されている川口さんですが、30代の頃にCISOに就いてもうまくいかなかったと思います。

――SKYSEA Client View NEWSをご覧いただいている、情報システム部門の皆さんが、今後ご自身のキャリアパスとしてCISOを目指すことも選択肢の一つでしょうか?

高橋氏

そう思います。これはCISOだけでなく、最高情報責任者のCIOや最高技術責任者のCTO(Chief Technology Officer)とも共通している話です。今回、いわゆる技術管理職の方が経営陣と向き合っていくにはどうしたらいいかというお話をしましたので、ぜひ参考にしていただけたらと思います。

川口氏

セキュリティ担当者は、組織の中でさまざまな戦いを強いられていると思いますが、経営陣の中に入ると、これまでとは違う戦いに挑むことになります。現場とはルールが違いますよね。

高橋氏

「俺のドリブルは世界一だ」と自他共に認めている人も、監督やコーチになると自身の活躍ではなく、チームを勝たせるためにどう戦うかに考え方が変わります。目標が変わるとゲームの組み立ても変わりますから。

川口氏

それをやりたい、やってもいいと思うかの違いもありますよね。三浦 知良さんのように、ずっとフィールドで走っていたい人もいれば、フィールドの外でチームを勝たせることにモチベーションが上がる人もいるでしょうし。

高橋氏

今の例えで重要だと思うのは、目標というか役割の違いを認識する必要性です。ドリブルがうまくても監督にはなれませんし、監督として優秀な人が選手として優秀な成績を収めているとは限りません。

――サッカーの場合、監督の戦術がゲームを大きく左右すると思いますが、CISOの存在の有無は組織のセキュリティ対策にどの程度影響するのでしょうか?

高橋氏

存在するだけで変わるわけではありませんが、誰を中心に議論を進めるかが定まるだけでもプラスに転じる効果はあると思います。経営課題であるセキュリティ対策については、IT部門から法務部門や事業部門に対して確認が必要な事項が多く、誰かがハブとなって中心的な役割を引き受けなければ、各自が個別に動くことでまとまりが失われてしまうでしょう。その役割を社長が担われている企業もあるかもしれません。しかし、CISOなど実際に現場を仕切っている責任者がうまく立ち回れなかったとき、フォローできるのは社長です。社長が最初から前面に立ってしまうと、失敗したときに誰もフォローできず、立て直しが難しくなってしまいます。

川口氏

『CISOハンドブック』にも「セキュリティがわかる経営者を待つよりも、経営がわかるCISOを目指したほうがいいのでは?」と書かれていますよね。本当にそのとおりだと思いました。

ところで、SkyさんにCISOはいらっしゃいますか?

――現状はいません。

川口氏

Skyさんは、オーナー社長が自ら陣頭指揮を執られている企業ですよね。現状は、それがうまく機能しているのだと思います。2016年に発覚したSKYSEA Client Viewの脆弱性に対し、すべてのユーザーへ電話連絡とメール・DM送付。さらにアップデート完了の後追いまでされた話はいまだに衝撃です。ユーザーを守るために利益度外視で対応するという重要な判断を即決できたのは、オーナー社長だったからではないでしょうか。

高橋氏

実は、前職のマイクロソフト社のセキュリティの歴史にも、よく似たエピソードがあります。マイクロソフト社が、安全で信頼できるコンピューティング環境を実現する取り組み「トラストワージーコンピューティング」に舵を切る大きな転機となったのは、Windows Server 2000で発覚したセキュリティに関する幾多の問題です。マルウェアのCodeRedによる、IIS(Internet Information Services)の脆弱性を悪用した攻撃の被害は深刻でしたが、そのほかにも使いやすさを優先した結果、デフォルト設定の多くがオン状態だったことに起因する問題も多発しました。もちろん、何も対策していなかったわけではありませんが、反省すべき点が多かったことも事実です。そこで、次のWindows Server 2003では新たに決めた厳しいセキュリティ要件をクリアするまでは出荷しない決定が下されます。その結果、当初の予定よりもリリースが半年遅れる結果になりました。しかし、そこまでやっても事前のテストで発見できる課題の数には限界があり、リリース後には多くの問題が発生しました。この結果を受けて、現在では設計企画段階からセキュリティを考慮する「セキュリティ・バイ・デザイン」が取り入れられています。

あの当時、マイクロソフト社のような巨大な組織が一気に方向転換できたのは、指揮を執っていたのが創業者のビル・ゲイツだったからだと思います。

経営層には抽象化して報告

~高橋氏からのメッセージ~

~高橋氏からの

他社で起きたインシデントが自社で発生した場合、どこが起点になる可能性があるのかをシミュレーションし、シナリオを作成しておきましょう。そして、発覚時にはまず誰がどのように対応すべきかを整理してください。また、経営層に対しての報告は、「ソフトウェアの脆弱性、CVSSの値が~」と言っても理解されませんから、何が起こっているのかをセキュリティ用語ではなく、“新聞の見出しレベルまで抽象化”して伝えることを意識してください。「顧客情報が漏れてシステムを停止。受発注業務がストップしているようです」くらいの話で構いません。その時点で自社に十分な体制が整っていないのであれば、もう一歩踏み込んで、同じ被害に遭わないためにCISOなどの責任者を明確にして対策に取り組む必要性や、手順書をまとめたり組織図を作るなど、対策を文書化して進めやすい方向に持っていけると素晴らしいと思います。

(「SKYSEA Client View NEWS vol.103」 2025年7月掲載)

撮影場所:WeWork 日比谷パークフロント