いざというときの危機管理術サイバー攻撃の痕跡をログで知る!

組織がサイバー攻撃を受けた際は、インシデントの全容解明に向けた調査が求められます。ここでは効果的な調査をサポートするSKYSEA Client Viewの活用法をご紹介します。

隠れた攻撃プロセスをログで可視化

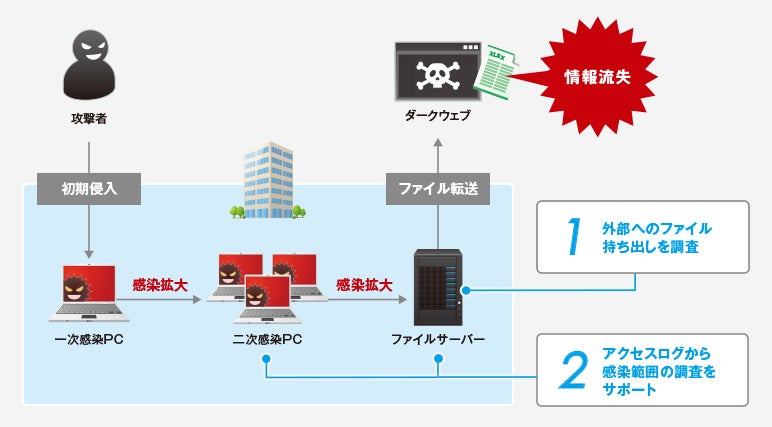

サイバー攻撃が確認された場合、被害を最小化し再発を防ぐためには、速やかにその全容を明らかにすることが重要です。今回は、組織のネットワークに侵入し、侵入先にある既存ツールを悪用してファイルを窃取する攻撃手法を一例に、各プロセスの調査をSKYSEA Client Viewのログで支援する方法を解説します。

1.外部へのファイル持ち出しを調査

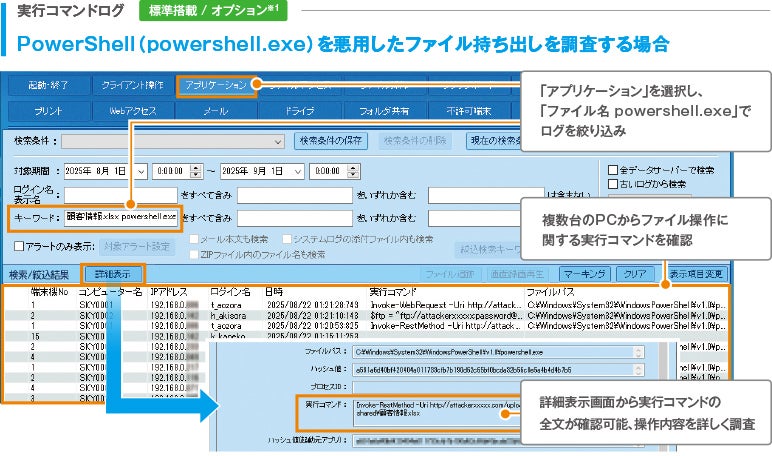

各種セキュリティ製品やシステム管理者の調査によって流出ファイルが特定されている場合、そのファイル名を基にファイル持ち出しの痕跡を調査できます。SKYSEA Client Viewのログでは、PowerShellやコマンドプロンプトで実行されたコマンドを確認可能。例えば、通常の業務シーンでは考えづらい、PowerShellを用いたファイル操作が複数台のPCから発見できた場合、ファイル持ち出しに関する怪しい挙動として考えられ、その後の調査材料として活用できます。

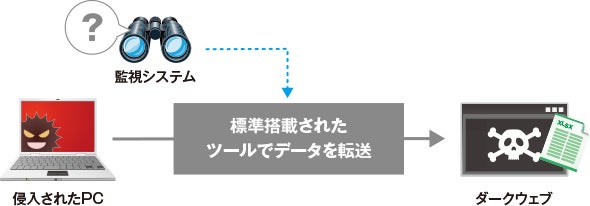

侵入先の正規ツールを悪用する「Living off the Land」

昨今のサイバー攻撃では、侵入先の端末に導入されているツールを悪用する手口が広く使われています。「Living off the Land(LotL:環境寄生型)」とも呼ばれるこの手法では、PowerShellやコマンドプロンプトなどPCに標準搭載された正規ツールが使われるため、セキュリティソフトウェアや監視システムでは異常な挙動として検知しづらく、異変に気づきにくいという特徴があります。 企業・組織においては、エンドポイントの不審な挙動を検知するEDRや、各種ログを統合的に監視するSIEMを活用するほか、脆弱性対策の徹底やツール自体の利用権限を最小化するなど複合的な対策が求められます。

- 実行コマンドログの取得は「ITセキュリティ対策強化」の一部機能として提供しています。Enterprise / Professional / テレワーク EditionおよびS3 / S3H Cloud Editionは標準搭載。Light / 500 Clients Pack / Standard Editionはオプションです。M1 / S1 / S1H Cloud Editionには対応していません。

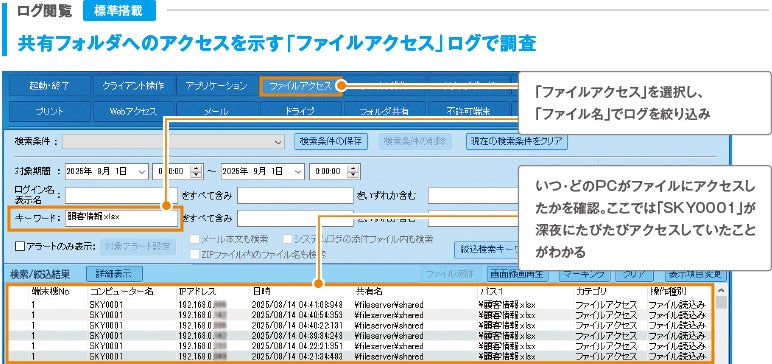

2.アクセスログから感染範囲の調査をサポート

Windows端末機

流出したファイル名を基にログを絞り込むことで、いつ・どのクライアントPCが当該ファイルにアクセスしていたかなど、ファイルに対する操作を細かく調査できます。例えば、業務時間外の深夜にアクセスしていたり、短時間のうちに大量にアクセスを行っていた場合は不審な挙動と見なされ、その操作を行ったPCはマルウェア感染が疑われるなどの判断材料になります。

POINT

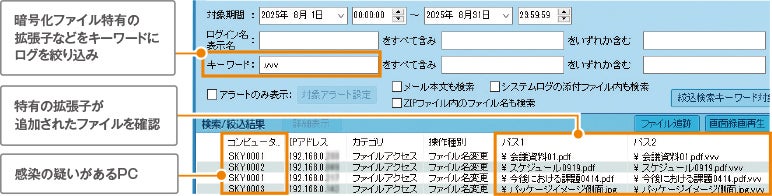

ランサムウェア感染の調査にも活用可能

もし、ランサムウェアによるファイル暗号化の被害に遭った場合に、暗号化されたファイルの特徴(拡張子など)を基にログを絞り込むことで、影響範囲の調査が可能。ランサムウェア感染が疑わしいサーバーやPCの洗い出しに活用いただけます。

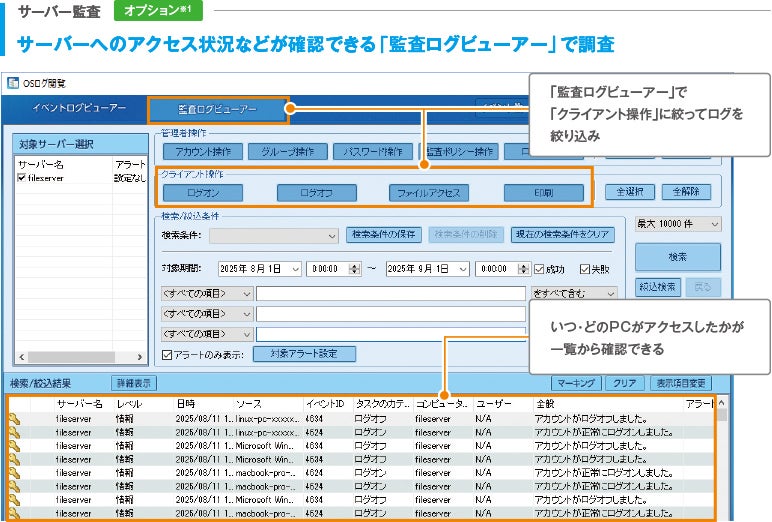

Mac、Linux端末機

前述でご紹介した「ファイルアクセス」ログは、MacやLinuxを搭載したクライアントPCに対しては収集できません。しかし、「サーバー監査」機能を使用することで、それらのPCによるサーバーへのアクセス状況やファイルの取り扱い状況を調査できます。Windowsサーバー上で発生した監査ログを収集し、専用画面で確認できる本機能を用いることで、各種PCがいつアクセスしたかを確認できます。

POINT

攻撃によってサーバーが停止してしまっても継続調査が可能

イベントログはサーバー上でも確認できますが、サイバー攻撃によってサーバーが停止してしまった場合にはログを見ることはできなくなり、その後の調査に支障を来します。「サーバー監査」機能では、対象サーバーのイベントログをリアルタイムでSKYSEA Client Viewサーバーに収集するため、サーバーが停止した状態でも管理画面からログを確認できます。

- 「サーバー監査」はオプション機能として提供しています。ただし、各Cloud Editionには対応していません。

SKYSEA Client Viewに関するお問い合わせはこちら

- 本ページに掲載されている画面デザインおよび操作手順は、最新のバージョンとは異なる場合があります。

関連記事

(「SKYSEA Client View NEWS Vol.104」 2025年9月掲載)