ランサムウェアによる被害が後を絶ちませんが、このところ、コラボレーションツールを狙った認証情報窃取も相次いで発生しています。奪われた認証情報は、アンダーグラウンドマーケットで売買されるため、数年前に奪われた情報を使って複数の攻撃者に繰り返し侵入される恐れも。そこで、今回は認証情報を奪う際に使われるマルウェア「インフォスティーラー」を取り上げます。解説していただくのは、情報システム部門の皆さまと比較的近いポジションで活躍されている、株式会社電通総研テクノロジーの佐々木 康介 氏です。今回は技術的な内容のフォローを目的に、Sky株式会社の情報システム部員も同席。佐々木氏からの質問にお答えした内容もご紹介します。

株式会社電通総研テクノロジー

デジタルビジネス推進ユニット

セキュリティエヴァンジェリスト

佐々木 康介 氏 氏

インフラエンジニア兼作家。提案・要件定義から設計・導入・運用まで全工程に対応できるのが強みのプロジェクトマネージャー。得意分野は、エンドポイントセキュリティとクラウドセキュリティ周り。登録者8,000人の技術コミュニティを創設して技術イベントをトレンド入りさせた経験を持つ。

株式会社電通総研テクノロジーでは、技術とプリセールスとWebマーケティングを兼務しつつセキュリティ事業を推進。

株式会社電通総研テクノロジー

電通総研テクノロジーは開発・製造、インフラ・セキュリティを提案から運用まで一気通貫で提供できるテクノロジーカンパニーです。2026年1月1日、電通総研セキュアソリューションと電通総研ITの合併に伴い、現商号へと変更されました。これまで電通グループのセキュリティ領域を支えてきた豊富なノウハウを生かし、現在は社外向けの情報発信にも積極的に取り組んでいます。

感染すれば正規の操作として承認され

ツールによる検知が困難に

ツールに

――佐々木さんは、登録者8,000人の技術コミュニティを創設して技術イベントをトレンド入りさせた経験をお持ちですが、きっかけは何だったんですか?

佐々木氏

実は、今の会社に入るまで、エンジニアとして満足できる活躍ができていなかったんです。しかもクラウド未経験で飛び込んだ現職で配属されたのは、コンテナ型の仮想基盤を扱うような部門。何もわからないところに放り込まれたような状態で危機感を募らせていました。当時すでに30代だったこともあり、若手のように周囲に質問することは気が引けてしまい、自力で勉強するしかないと……。育児と両立しながら成果を出せる方法を考えた結果、思いついたのがオンライン勉強会形式のコミュニティの立ち上げです。

SNSで参加者を募ったところ、1か月で約1,000人も集まるほどの反響がありました。トレンド入りも果たし、いわゆる“バズった”という状況ですね。プログラム開発のコミュニティは数多く存在しますが、当時はインフラという地味な分野の勉強会が見つからず、「インフラをゼロから学ぶ」ことに対し、私と同じように誰にも聞けず一人で悩んでいる人が多い状況をあらためて感じました。SES(System Engineering Service)で凡庸な仕事しかできず、平均点以下の技術力だった私が最新トレンドを身につけたエンジニアになれたのは、この勉強会のおかげです。

勉強会では、初学者が画面共有などを通じてAWSのアカウント作成や、Linuxを用いた構築などを配信します。疑問があればチャットで見守るベテランエンジニアが回答します。教わったとおりにやってエラーが発生すれば、それについてまた質問して誰かが答えてくれる。即席で回答してくれる人が次々に出てきてどんどん人が集まり、2018年は毎日勉強会が開催されていました。初歩的な内容を気兼ねなく何でも質問できる場でしたね。

――現在の主な業務内容についてお聞かせください。

佐々木氏

企業へのセキュリティの提案をはじめ、プロジェクトマネージャーおよびエンジニア業務のほか、イベントの企画・運営から講演活動など、幅広い仕事に従事しています。近年は、Webメディアでの発信も行うようになりました。

――今回のメインテーマ、インフォスティーラーについても発信されていましたね。

佐々木氏

そうですね。サイバーセキュリティに関するトレンドや最新情報に関する解説を依頼されることもあります。インフォスティーラーを取り上げたのは、証券会社への不正アクセスが注目されてから数か月がたち、あらためて被害額の大きさが話題になっている時期でした。マルウェアの中でも情報窃取型に分類されるインフォスティーラーですが、マルウェアの一種であることには変わりありません。そのため、被害を防ぐために大切なのは、パッチの適用を怠らないなど従来のマルウェア対策を徹底することになります。ただし、正規のアカウント情報を窃取しているため、エンドポイントセキュリティ製品が不正アクセスとして検知することは困難です。

2000年代は、サイバー攻撃の被害が発生すると“ウイルス”“ワーム”“トロイの木馬”“スパイウェア”などマルウェアの特徴ごとに区別して報じられていました。近年はそれらの機能を組み合わせたり、複数の特徴を持つ高度な攻撃が増えたこともあり、多くのケースで総称の“マルウェア”と報じられています。

複数の機能を組み合わせたマルウェアによる攻撃で、皆さんの記憶に新しいと思われるのが

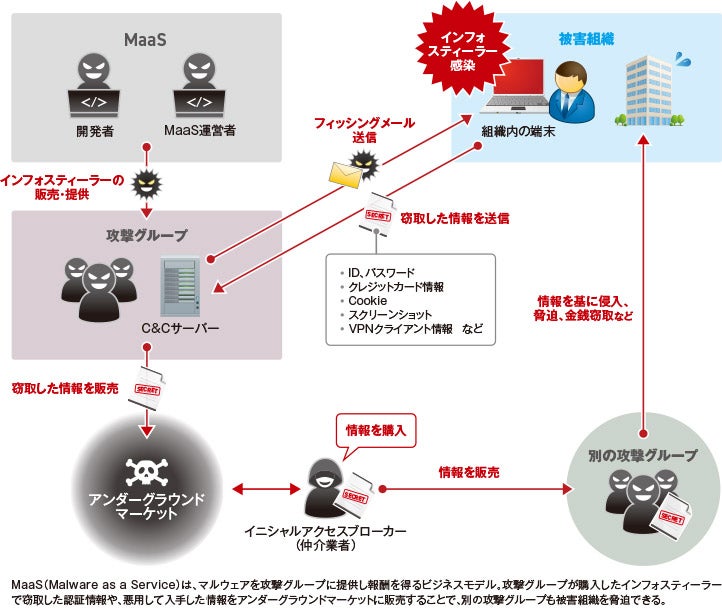

【図1】インフォスティーラーを利用した情報の窃取と悪用の流れ

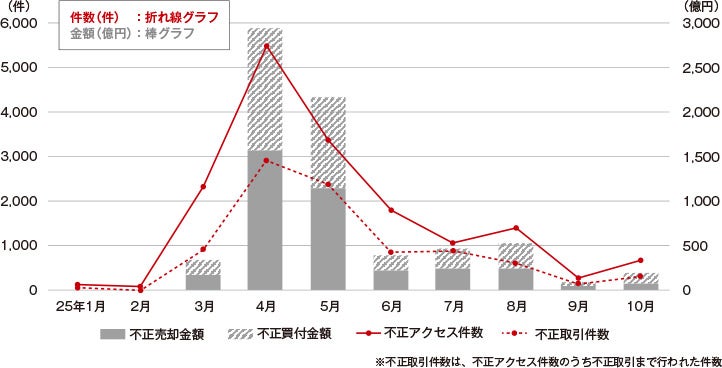

【図2】インターネット取引サービスへの不正アクセス・不正取引の発生状況

- 引用・参照:令和7年4月3日(令和7年12月8日更新)金融庁「インターネット取引サービスへの不正アクセス・不正取引による被害が急増しています」

- ※1を基にSky株式会社にて編集

- 金融庁が現時点で各証券会社から報告を受けた発生日ベースの数値(暫定値)であり、まだ判明していない不正アクセスや不正取引が存在する可能性があることに留意。

- 売却金額及び買付金額は、不正アクセスが行われた口座(被害口座)内における不正取引の金額を合計したもの(同一口座内で不正取引が繰り返された場合、売買金額が累積)。

- 不正取引の態様は様々だが、多くの場合、不正行為者が不正アクセスによって被害口座を勝手に操作して口座内の株式等を売却し、その売却代金で国内外の小型株等を買い付けるというもの。不正取引の結果、被害口座には当該国内外の小型株等が残ることになる。「不正売却金額」「不正買付金額」はこのような不正な売却・買付代金の総額を示したものであり、当該金額は、不正取引により生じた顧客の損失額と一致しないことに留意。

対策が困難なインフォスティーラー

被害は証券口座乗っ取りだけではない

被害は

――認証情報が奪われるといえばフィッシング攻撃の印象が強く、一般にはインフォスティーラーの認知度はまだまだ高くないと思います。

佐々木氏

インフォスティーラーは、以前から主に認証情報を奪い正規のアクセス権限を悪用するために使用されてきました。しかし、2025年1月に公表された大手インターネット証券での証券口座の乗っ取りで使用が報じられるまで、一般の注目度は高くなかったかもしれません。また、証券口座の乗っ取りでは、フィッシングが攻撃手段に用いられることが多いため、情報が抜き取られるのはブラウザからという印象を持たれている方が多いと思いますが、実際には、システムの脆弱性を狙ったりさまざまな手段を試みます。情報を奪ったら、最後はランサムウェアで暗号化して脅迫するまでがセットのパターンも。このところ、ランサムウェアによる被害が事業に大きなダメージを与える事例が相次いでいます。事前の対策としてできることは、先ほどもお話したように従来のマルウェア対策です。まずはいま一度、パッチの適応漏れがないか確認してください。

――攻撃者は大企業を狙った攻撃ももちろん行っていますが、圧倒的に不特定多数を狙った攻撃の方が多いですよね。

佐々木氏

そのとおりです。大企業・中小企業の別なく不特定多数を狙った攻撃が増えています。ターゲットを定めた標的型攻撃の場合、攻撃者はスキャニングツールなどを使って弱そうな基盤を自動で探す仕組みを使っていますから、パッチを適用して補強するだけでも被害の発生を防ぐ確率が格段に上がります。

今日はSkyさんの情報システムご担当者も同席されているので、私からもお話を伺わせてください。これまで、ランサムウェア対策といえば、バックアップといわれてきましたが、近年はバックアップデータにマルウェアが潜んでいることが問題になっています。Skyさんでは、バックアップデータの感染問題、どのように対処される予定ですか?

Sky情シス

再感染を防ぐため、バックアップデータをリストアする前に、マルウェアが潜んでいないかをスキャンして確認する手順を対応マニュアルに追加しました。ランサムウェアによる被害が発生した際は、フォレンジック等の調査を経た上で、どの時点のバックアップデータをリストアするか慎重な判断が必要だと考えています。スキャンは、最低でも2社の製品を使用してフルスキャンすることを想定。それでも100%安全とは断言できませんが、リスクは低減できます。また、万が一の際に混乱してミスすることのないよう、今後は定期的なリハーサルを実施する予定です。

佐々木氏

これからは、同様の対応がどの組織でも必要です。マルウェア感染時には、デジタルフォレンジックで原因や影響範囲を調査することが重要ですが、EDR(Endpoint Detection and Response)を導入していれば、ある程度は自分たちでも突き止められます。また、最新のEDRはかなり優秀で、脆弱性を突かれて不正なコマンドが実行された場合のブロック確率が高いので、導入していない組織は、ぜひご検討いただきたいですね。Skyさんは、バックアップ以外にもランサムウェアに感染してしまった際の対応マニュアルの更新は行っていますか?

Sky情シス

ちょうど、以前作成したマニュアルに見直しをかけているところです。同じ初動対応でも、CSIRT、情報システム部など、実際に誰が動くのかを明記しています。指示を出すCISO(Chief Information Security Officer)の役割も、これまでより明確にしました。自社で対応できないところについては、セキュリティベンダーに対応してもらえる契約を交わしていますが、あらためて契約内容に不備がないかを確認。万が一の際の全社的なフォレンジック実施など、現時点で対応可能な対策は取り入れています。

佐々木氏

サイバー攻撃は、金曜日の夜中や土日など、即時の対応が難しいタイミングを狙ってきます。そのため、外部のSOC(Security Operation Center)サービスを契約して備えようとする組織が多いのですが、システムを止める必要が生じた場合、外部のSOCサービス担当者にその権限を与えていない、与えられない組織が大半だと思います。しかし、システムを止めなければ感染が拡大してしまう。非常に難しい判断が求められますよね。

Sky情シス

そこは弊社でも同じ悩みを抱えています。そのシステムの管理者にいち早く連絡が取れる体制は整備できていますが、すぐに連絡が取れない可能性もありますから。リスクベースでブロックできるよう、リスクの度合いに応じてアクセスや操作を制限できる仕組みを実装していますが、不安は残ります。

佐々木氏

そうですよね。2025年の9月末、10月末にランサムウェアによる被害が大きく報道された企業も、当然マニュアルや体制の整備はされていたと思います。それでもあれだけ大きな被害が発生してしまう。本当に難しい問題です。

即時にパッチが適用できないなら

別の手段を調査することが必要

別の

――インフォスティーラーの脅威は、認証情報を奪われ正規のユーザーとしてネットワークに侵入されるだけでなく、窃取された情報がアンダーグラウンドマーケットでやりとりされ、何度でも被害を受ける可能性があること。その脅威の認知がもう少し広がってほしいと思っています。

佐々木氏

そうですね。それと同時に現場に求められるのは、何が起きたのかを理解する力です。サイバー攻撃は1日で約692万件、1秒あたり約80回行われているというデータもありますから、脆弱性を放置すれば報道されている被害企業と同様の状況に陥ってしまう可能性が高まります。しかし現実問題、脆弱性情報が公開されたらすぐにパッチを適用できるかといえば難しい。そこで、別の方法で攻撃を止めることができないか、調査して理解する力が必要です。自分たちで状況が理解できなければ、契約しているベンダーから言われるがまま対応するしかありません。そのため、サーバーのイメージから作り直すことになる可能性もあります。セキュリティ担当者には、EDRやSKYSEA Client Viewなど各種セキュリティ製品のログを見て状況を理解し、自組織に最適な対応を判断できるようになっていただけたらと思います。

Sky情シス

確かに、ひととおり理解できるようにならなければ、不要な対応を発生させ現場に迷惑をかける可能性がありますね。しかし、例えばランサムウェアであれば、PCを立ち上げればすぐに暗号化されたという事実には気づけますが、RDP(Remote Desktop Protocol)でどこまで侵入されたのかなど、詳細な状況を把握するには専門的な知識が必要です。そこまでの知識を持ったエンジニアを一般の企業で雇用するのは難しいと思いますので、ログの解析は専門のベンダーに依頼。情報システム部門では、調査結果のレポート内容を理解できるレベルの知識を持つというのが現実的な気もします。

佐々木氏

少なくとも、そこまでの対応ができることは必須です。

私物端末の感染で不正ログインが発生

大手新聞社の事例は人ごとではない

大手新聞社の

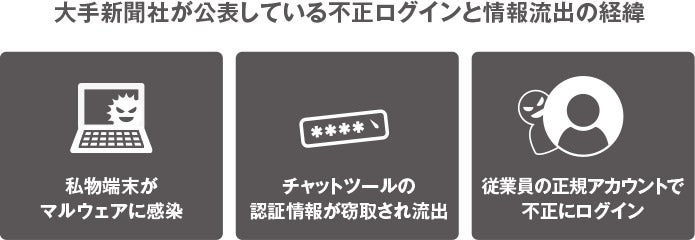

――この取材の数日前、大手新聞社が業務利用しているチャットツールに外部からの不正なログインが行われ、情報が流出したという報道がありました。本件でもインフォスティーラーを使って認証情報を窃取したといわれていますね。

佐々木氏

大手新聞社の事例では、マルウェアに感染したBYOD(Bring Your Own Device)端末が原因だったといわれていますが、あらためて従業員の私物端末のセキュリティ対策を徹底する難しさが浮き彫りになりました。盗まれた情報にCookie、特に認証後の状態を維持するセッションCookieが含まれていれば、どこからでもアクセスできるSaaSアプリケーションの多要素認証は意味をなさなくなってしまいます。個人端末からのアクセスを禁止することが難しい組織では、グーグル社が2024年から試験運用を始めているDBSC(Device Bound Session Credentials)のような、ブラウザのセッション保護を強化するサービスを検討してみるのもいいかもしれません。

Sky情シス

個人端末の利用を完全に制限するのは現実的に難しいですし、OSやブラウザ側の問題もあります。サービス側の機能をうまく使うことが重要ですね。近年、副業を許可している企業が増えているので、マルウェアに感染した私物端末をトリガーにした情報漏洩の危険性が高まっているように感じます。

佐々木氏

例えば、副業で本業の肩書を使う場合、活動や成果物を本業の会社に報告する必要があります。その際、私物の端末から会社のネットワークへのアクセスが発生します。私物の端末に会社のEDRを入れることはできないので、パッチの適用を怠らない、不要なアプリケーションはインストールしないなど、個人でも基本的な対策を確実にやっていくしかありません。一般的にスマートフォン用のOSの方がより高いセキュリティが確保されていますので、私物端末からの社内ネットワークへのアクセスは、スマートフォンに限定するという方法も。まずはルールの見直しで対応できるところから検討いただきたいです。

脅威から組織を守るために必要な

常識のアップデートとバランス感覚

常識の

――最後に、メッセージをお願いします。

佐々木氏

今回、インフォスティーラーによって認証情報を窃取される脅威や対策についてお話しましたが、企業にとっての脅威はランサムウェア攻撃です。近年は、侵入されることを前提とした対策の重要性が叫ばれるようになりましたが、インフォスティーラーに感染しているということは、認証情報などが抜き取られた可能性が高いと考えてください。インフォスティーラーは、ランサムウェア攻撃の過程で使用されることが多いため、ランサムウェア対策の強化が重要ですが、それはすべてのマルウェア対策にも通じます。

残念ながら、サイバーセキュリティの脅威には完璧な対策というものが存在しません。セキュリティの常識をアップデートすることに加え、セキュリティ対策への投資にはバランス感覚が必要です。そしてどれだけ予算があっても、内部でセキュリティに対応していくノウハウがなければ脅威から組織を守ることはできません。サイバーセキュリティの悩み事は、自分たちで抱え込まず専門家を頼って相談してください。

関連記事

(「SKYSEA Client View NEWS vol.106」 2026年1月掲載 / 2025年11月取材)