IDS(不正侵入検知システム)とは? IPSとの違いや機能をわかりやすく解説

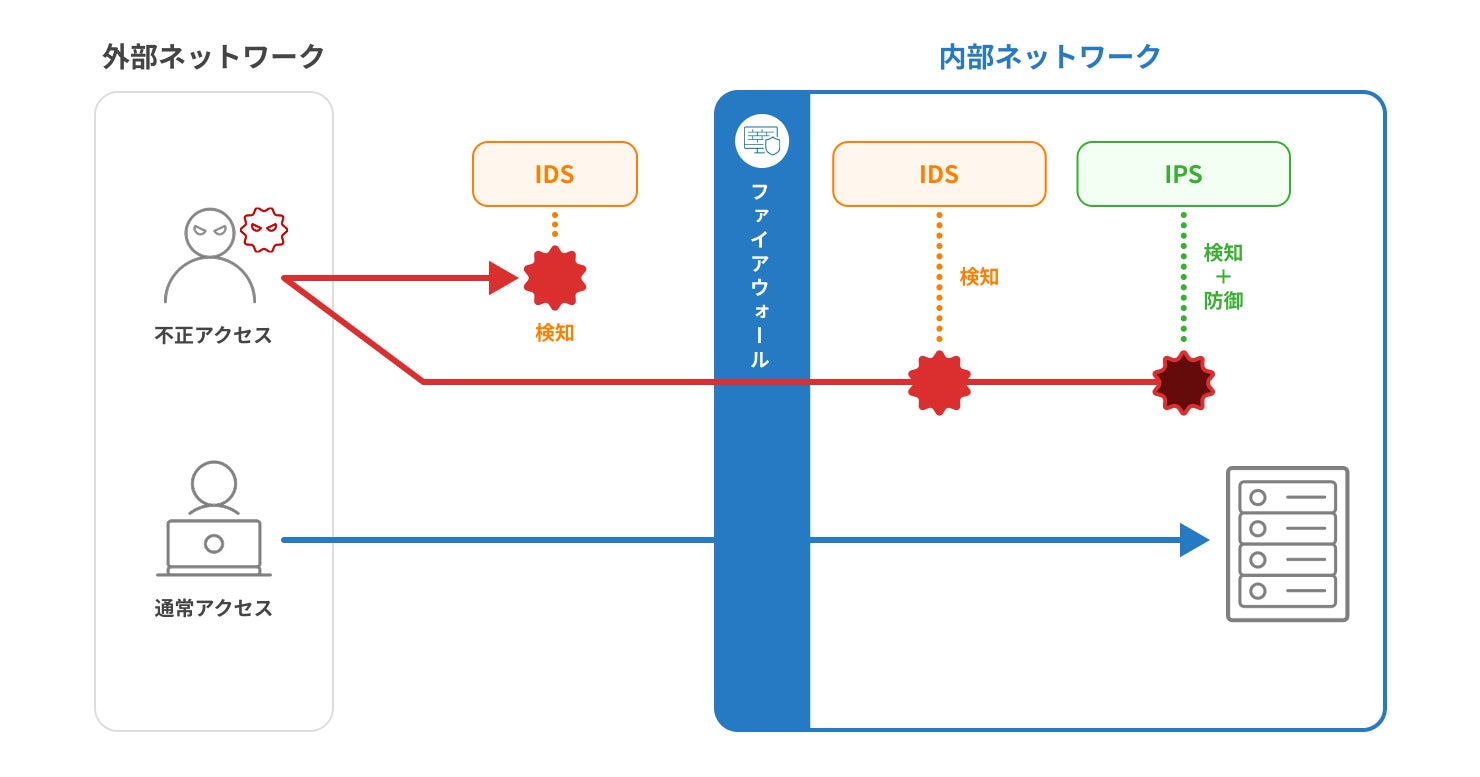

DoS攻撃や不正アクセスといったサイバー攻撃の手口が、近年ますます巧妙化しています。ひとたび被害に遭えば金銭的な損失や社会的な評価の失墜につながる恐れもあるため、細心の注意が必要です。そうしたなかで必須となっているのが、「IDS(不正侵入検知システム)」や「IPS(不正侵入防止システム)」といった、ネットワークやシステムに生じた異常を検知・警告するシステムです。IDSはファイアウォールを通過してしまった不正アクセスにも対応でき、システムの安定稼働や情報資産を守りやすい環境づくりをサポートしてくれます。この記事では、IDSの概要やIPSとの違い、検知の仕組みや導入形態などについてまとめています。

IDS(不正侵入検知システム)とは?

IDSは「Intrusion Detection System」の略で、「不正侵入検知システム」を意味します。ネットワークやシステムをリアルタイムに監視し、外部からの不正アクセスや疑わしい通信を検知すると管理者へ警告を行います。

一般的に、企業や研究機関などのネットワークには、許可のない通信をブロックすることで内部ネットワークを保護する「ファイアウォール」が備えられています。ただし、ファイアウォールはあくまでも基礎的なセキュリティを担うに過ぎず、不正な侵入を完全には防げません。そのため、ほかのセキュリティ対策の併用が不可欠です。

IDSの導入で、ネットワークの入口で侵入を止めようとするだけでなく、侵入を素早く検知して対策を講じる時間を確保することが可能となります。IDSによって検知した情報はログとして蓄積されるため、インシデント調査や再発防止にも役立ちます。

IDSが検知できるサイバー攻撃の種類

IDSが検知できる代表的な攻撃には、以下の3種類があります。

| 名称 | 概要 |

|---|---|

| DoS攻撃(DDoS攻撃) | Webサイトやサーバーに対して大量のデータを送りつけ、対象が正常に動作できない状態に追い込む。DDoS攻撃では複数のコンピューターから一斉に攻撃を仕掛けるため、より防御しにくく、攻撃元の特定も困難に。 |

| SYNフラッド攻撃 | DoS攻撃の一種。接続要求データ(SYNパケット)を大量に送りつけ、サーバー側に応答待ちの状態を大量に発生させてリソースを枯渇させる。結果として正規の接続要求を処理できず、システムが一時的な利用不能状態に追い込まれる。 |

| バッファオーバーフロー攻撃 | 本来のメモリ容量を超えるデータを送り込むことでプログラムを誤作動させ、データの破損や不正なコードの実行を引き起こす。管理者権限が奪われることもあり、システムの完全な乗っ取りにつながる危険性も。 |

こういった攻撃は、ファイアウォールでは完全には防げません。被害を最小限にとどめるためには、IDSによる迅速な検知が有効です。

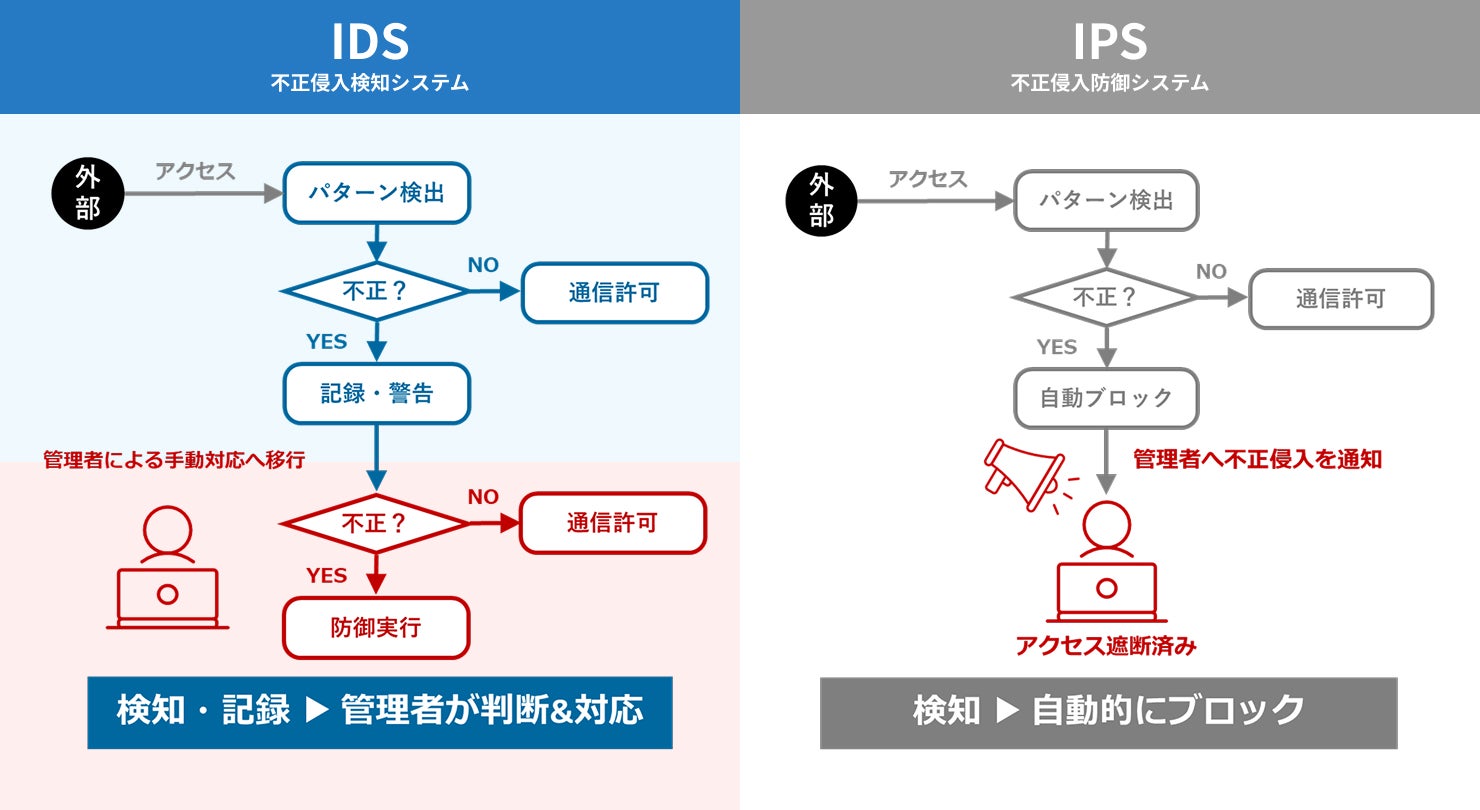

IPS(不正侵入防止システム)との違い

IPSは「Intrusion Prevention System」の略で、「不正侵入防止システム」を意味します。ネットワークを監視し、不正アクセスや疑わしい通信を検知すると管理者への通知とともに自動で通信を遮断します。IDSは検知と警告までを担うのに対し、IPSは防御までを行うのが、両者の大きな違いです。

このIDSとIPSの違いを考慮するとIPSの方が優れているように感じられますが、一概にそうとは言い切れません。IDSでは通知を受けた管理者が対処を判断するため、検知した内容に問題がなければ通信は遮断されません。一方でIPSの場合、誤検知により必要な通信まで遮断してしまうリスクがある上、ネットワークへの負荷も大きいとされます。

| IDS | IPS | |

|---|---|---|

| 主な役割 | 異常を検知し、管理者へ通知。 | 異常を検知し、自動で通信を遮断。 |

| メリット | 誤検知の影響を避けやすい。 | 異常への即時対応が可能。 |

| デメリット | 管理者が対応する前に被害が拡大する恐れがある。 | 誤検知により必要な通信まで遮断するリスクがある。 |

こういった違いがあるため、誤検知による影響を避けたい場合には人の判断を挟むIDSが、即時対応が求められる場合にはIPSが適しているといえます。導入の際には、各種リスクの優先度に応じた選択が必要です。

IDSが不正アクセスを検知する仕組み

IDSには「シグネチャ型」と「アノマリ型」と呼ばれる2種類の検知方法があります。採用する仕組みに応じて、検知の精度や対応可能な脅威が異なります。

シグネチャ型:既知の脅威に対応する不正検知型

シグネチャ型は、あらかじめデータベースに登録しておいた既知の攻撃パターンと一致する通信を不正アクセスとして検知する仕組みです。

なお、「シグネチャ」とは、特定の脅威に関連づけられた固有の特性のことを指します。例えば、似た特徴を持つマルウェアには同じコードが用いられていることがありますが、これはシグネチャの一例といえます。

シグネチャ型のIDSは誤検知が少なく、過去に経験した脅威を正確にブロックできる点で優れています。ただし、シグネチャとして登録されていない未知の脅威への対応は難しいため、新たな脅威からシステムを守るためにはデータベースを最新の状態に更新し続けたり、後述する「アノマリ型」を採用したりする必要があります。

アノマリ型:未知の脅威に対応する異常検知型

アノマリ型は、通信先の情報やプロトコルなど、あらかじめ正常な通信パターンを設定し、そこから外れた挙動を異常と判断して検知する仕組みです。「アノマリ」とは英語の「anomaly」のことで、「異常」を意味します。

シグネチャ型とは異なり、アノマリ型には未知の攻撃に対応できる柔軟性があるため、新たな脅威の早期発見にも役立ちます。例えば、ゼロデイ・エクスプロイト(修正プログラムのないセキュリティ上の脆弱性を利用した攻撃)も検知することが可能です。

ただし、正常値の定義が十分に考慮されていることが大切です。日頃から業務で使用するアプリケーションの通信を正常なパターンに含めていないなど、正常値に不備がある場合には、管理の手間が増えて業務に支障を来す恐れもあります。

また、アノマリ型のIDSでは誤検知が発生しやすい点に注意が必要です。権限を持つユーザーが機密性の高いネットワークに初めてアクセスするなど、セキュリティ上は何の問題もない行動に対してアラートを発することも起こり得ます。アノマリ型のIDSを導入する際には、事前の入念なチューニングが求められます。

IDSの2つの導入形態

IDSは、監視するアクティビティとシステム内で配置される場所に基づいて、主に「ネットワーク型IDS(NIDS)」と「ホスト型IDS(HIDS)」の2種類に分類されます。

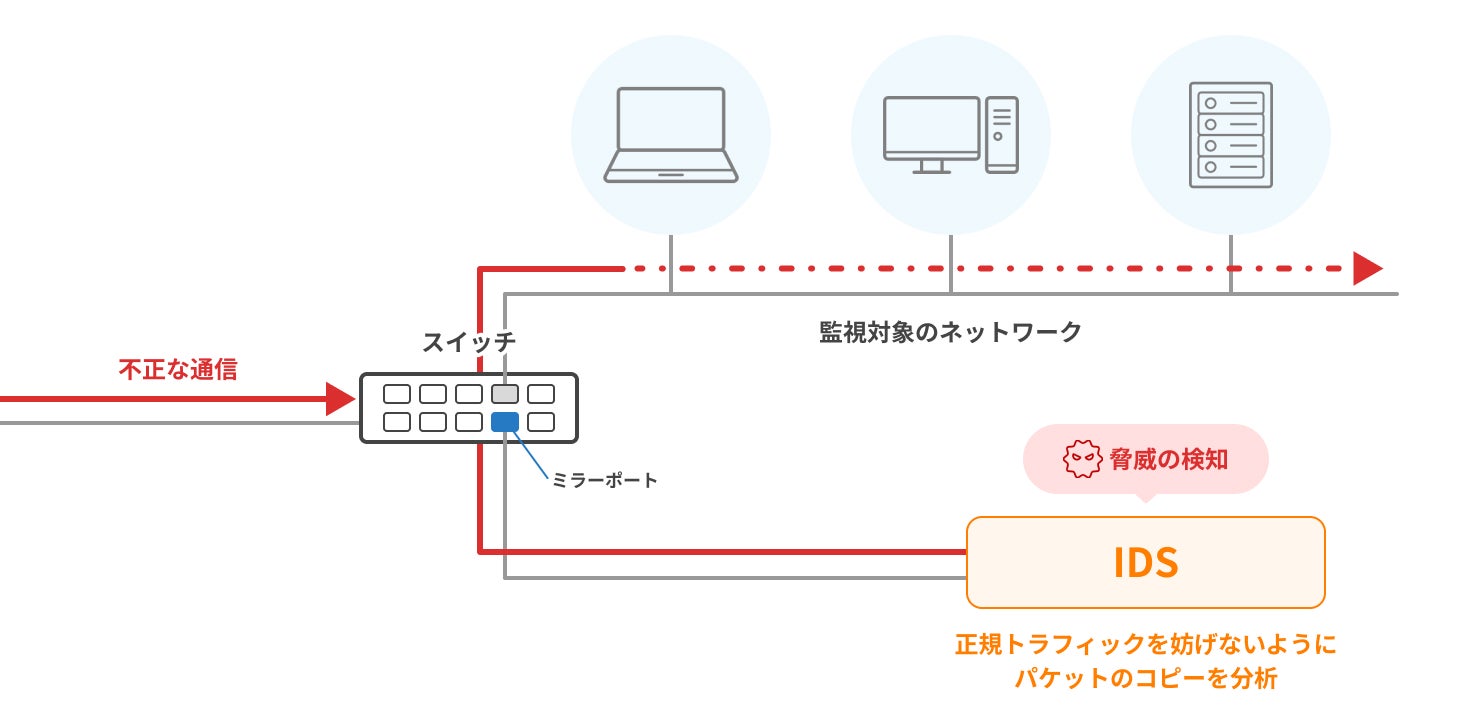

ネットワーク型IDS(NIDS)

ネットワーク型IDSは「NIDS」とも呼ばれ、監視対象のネットワーク上にある複数のデバイスへの入出力トラフィックを監視し、異常を検知します。

NIDSは正規のトラフィックの妨げとならないように帯域外に設置されることが多く、通常は通信経路上のスイッチングハブのミラーポートに接続され、パケットのコピーを分析します。特に、ネットワーク境界であるファイアウォールのすぐ後ろに設置すると、悪意のあるトラフィックの侵入を検知することが可能です。

なお、NIDSの導入時には、あらかじめ処理する通信量を考慮しておく必要があります。仮にNIDSが性能以上の通信を受信してしまうと、処理が追いつかずに通信の遅延や滞りが起こるためです。日頃の通信量だけでなく、通信が集中する状況や将来的な通信量の増加も見据えた上で、適切な性能のNIDSを選択することが大切です。

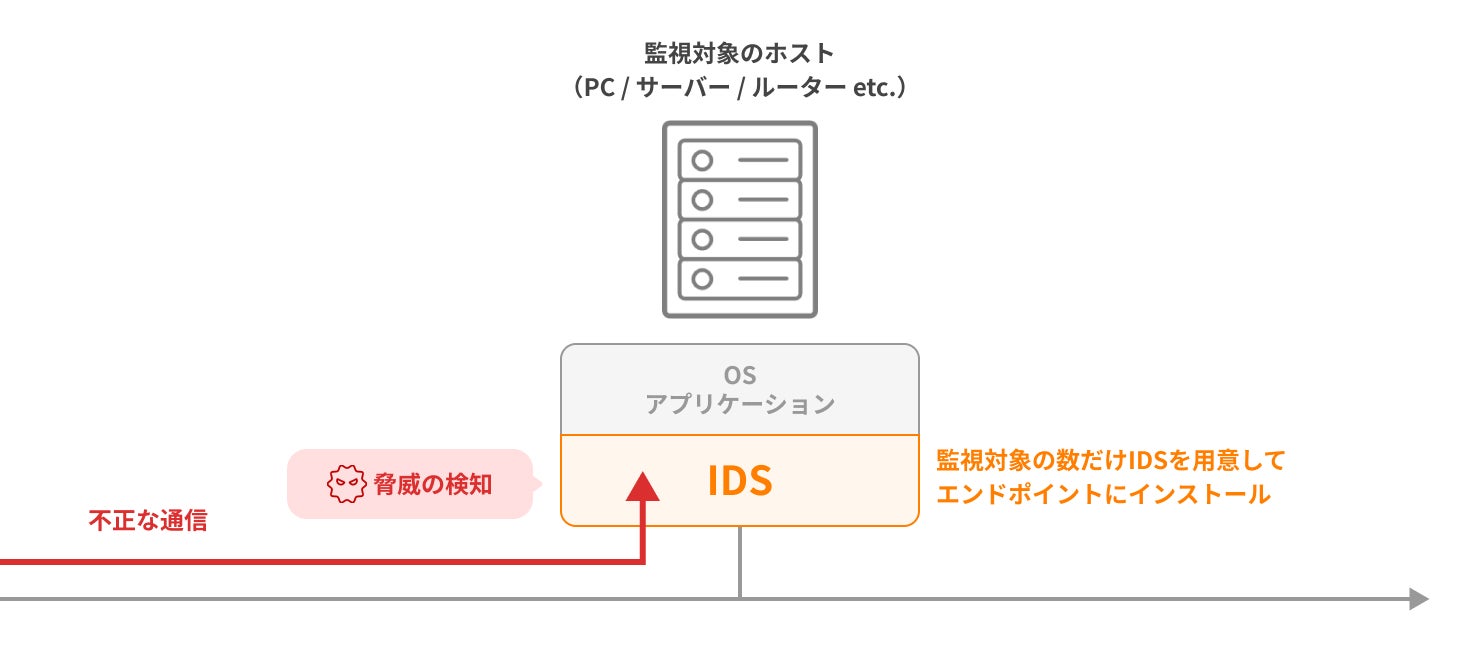

ホスト型IDS(HIDS)

ホスト型IDSは「HIDS」とも呼ばれ、通常、システムファイルのスナップショット(ある特定の時点におけるシステムやデータの状態を保存したもの)を定期的に取得し、時間の経過に伴った比較を行います。システム構成の変更やログファイルの編集といった変化を検知した場合に、管理者へ警告します。

HIDSは、PCやサーバー、ルーターなどの特定のエンドポイントにインストールされます。導入されたデバイスが受信する通信やデバイス上のアクティビティのみを監視するため、監視が必要なデバイスの数だけHIDSの用意が必要です。セキュリティ製品の機能の一つとして実装されている場合もあります。

このようにIDSには2種類の導入形態がありますが、NIDSは外部からの攻撃やネットワーク全体のセキュリティに、HIDSは暗号化通信にも対応可能で内部からの脅威に強いなど、得意な分野はそれぞれ異なります。いずれかのみを活用するのではなく、多くの場合は双方を組み合わせてセキュリティ対策を行います。

IDSを導入する際のポイント

最適なIDSを選択するためには、いくつかのポイントを比較・検討することが大切です。

まず、導入方法についてです。IDSの導入方法には「クラウド型」と「アプライアンス型」の2種類があります。製品の購入や設定に必要な初期費用のほか、運用管理のコストも考慮して選択します。

| 比較項目 | クラウド型 | アプライアンス型 |

|---|---|---|

| コスト | 低め | 高め |

| 導入スピード | 速め | 遅め |

| 運用 | ベンダー側で対応 | 自社で対応 |

| カスタマイズ性 | 低め | 高め |

| 障害対応 | ベンダーの保守環境に依存 | 自社で対応 |

クラウド型はIDSの機能がクラウドサービスとして提供される形態で、コストと手間を抑えながら一定のセキュリティレベルを確保できます。一方のアプライアンス型は、IDSの機能を専用の物理機器として提供する形態で、自社で運用するためカスタマイズ性が高く、環境に適したセキュリティ対策を施しやすいです。

ほかにも、IDSがカバーできる範囲にも注意が必要です。例えば、IDSはシステムの安定稼働を重視する場合に適していますが、即時対応には向きません。情報漏洩対策を重視する場合などにはIPSの活用が効果的です。

また、アプリケーション層レベルの脆弱性を悪用した攻撃には、Webサイトへの通信を詳細に監視・解析できるWAF(Web Application Firewall)の併用が役立ちます。ファイアウォールやWAFの機能を備えたIDSもありますが、コストとのバランスを考慮して本当に必要な機能を取捨選択するのもポイントです。

まとめ

IDSは、ネットワークやシステムへの不正アクセスを検知・警告して被害の拡大を防ぐセキュリティシステムです。検知の仕組みには「シグネチャ型」「アノマリ型」があり、導入形態は「ネットワーク型」と「ホスト型」に大別されます。

効果的なセキュリティ対策を施すためには、それぞれの形態が持つ得意分野や制限を考慮し、システム環境やリスクに応じた構成を吟味することが大切です。さらに、IPSやWAFといったほかの手段と併用することで、より強固なセキュリティ体制の実現が期待できます。

サイバー攻撃の対策なら「SKYSEA Client View」

クライアント運用管理ソフトウェア「SKYSEA Client View」は、複雑化するサイバー攻撃に対応するため、エンドポイントへの対策に特化したさまざまな機能を搭載しています。例えば以下のような機能です。

- 組織内のすべてのIT機器を把握し、管理漏れをなくす機能

- 脆弱性に素早く対応するため、各PCに一斉に更新プログラムを配布する機能

- 未知の脅威を検知し、素早い調査・駆除を可能にするEDR製品との連携機能

また、時代の潮流により変化するIT課題を解決し、お客様のご要望にお応えするため、定期的なバージョンアップを重ねて機能追加や改善を行い続けています。

こうした特長によって、セキュリティ担当の皆さまの負担を軽減し、精度を高めながら、末端のIT機器を強固に守る情報セキュリティ対策を行うことができます。サイバー攻撃の対策を計画中の事業者様は、ぜひ「SKYSEA Client View」の活用をご検討ください。