サイバー攻撃により被害を受ける企業・組織が後を絶たず、防御策だけでなくいかに早く復旧できるかに関心が集まっています。すでにITはビジネスだけでなく、私たちの暮らしにもすっかり浸透していますので、攻撃を受けた企業・組織の事業が止まってしまえば、その影響は計り知れません。そこで、サイバー攻撃を受けた際の被害を最小限にとどめ、事業を継続させるために策定する「情報セキュリティBCP」のポイントについて、国立研究開発法人情報通信研究機構(NICT)の園田道夫氏にお話を伺いました。

国立研究開発法人 情報通信研究機構(NICT)

サイバーセキュリティ研究所

ナショナルサイバートレーニングセンター センター長

博士(工学)

園田 道夫 氏 氏

2004年より経済産業省、JIPDEC、IPA(独立行政法人 情報処理推進機構)主催セキュリティ・キャンプに企画、講師、実行委員として携わる。2007年より白浜サイバー犯罪シンポジウム危機管理コンテスト審査委員、2012年よりSECCON実行委員(事務局長)、2016年より国立研究開発法人情報通信研究機構セキュリティ人材育成研究センター長(2017年よりナショナルサイバートレーニングセンター長)。

BCP(事業継続計画)とは

BCP(Business continuity plan)は、地震などの自然災害時に被害を最小限にとどめ事業を継続させることを目的に策定する。情報セキュリティBCPは、サイバー攻撃に特化した事業継続計画。

事業継続に欠かせない

情報セキュリティBCPの整備

情報セキュリティBCPの

NICTに設置されているナショナルサイバートレーニングセンターの役割についてお聞かせください。

ナショナルサイバートレーニングセンターは、2017年に総務省管轄の国立研究開発法人情報通信研究機構(NICT)内に設置された、サイバー攻撃から社会の安全を守っていくためのサイバーセキュリティ人材を育成する組織です。NICTでは、NICTERプロジェクトの大規模サイバー攻撃観測網を活用して攻撃観測分析を行っています。そこから得られる最新情報や知見を生かしたプログラムを提供できるのが、ナショナルサイバートレーニングセンターの特長です。

ナショナルサイバートレーニングセンターの活動の中でも、CYDERは有名ですね。

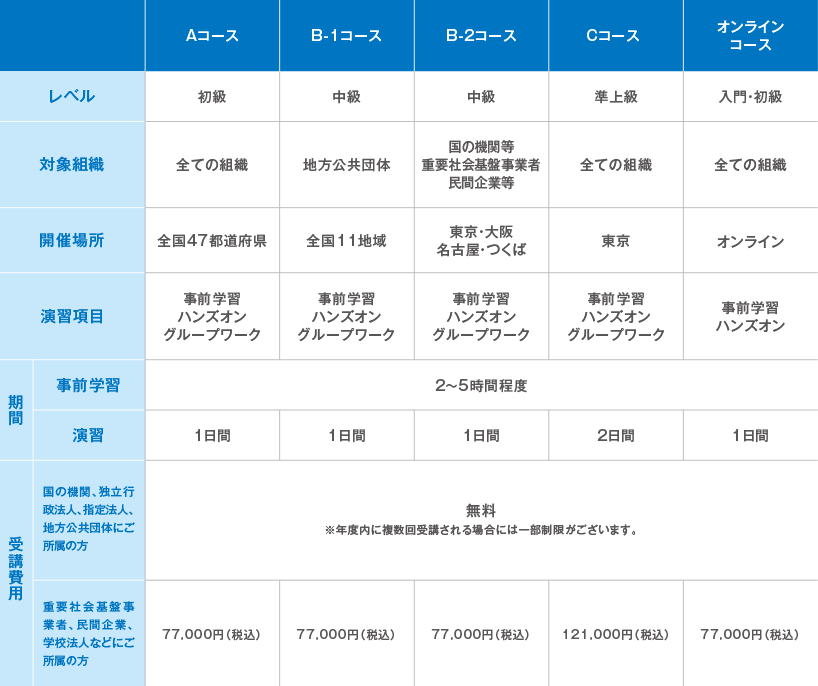

CYDERは、国の機関、地方公共団体、重要社会基盤事業者等を対象とする実践的なサイバー防御演習で、スタートしたのはナショナルサイバートレーニングセンターの開設よりも早い2013年です。サイバー攻撃を受けた際の対応力を身につけることを目的に、毎年3,000人を超える方々が受講されています。基本的には集合研修ですが、オンラインでの受講が可能なコースもあるなど複数のコースを設けています。演習は4人一組で仮想的な組織を構成。そこに突然サイバー攻撃が仕掛けられ、ロールプレイ形式で解決に向けて取り組んでいきます。CYDERは、さまざまな方に参加していただきやすいよう複雑な設定を除外して、できるだけ内容をコンパクトに収めることにこだわりました。その代わり、攻撃パターンや途中で発生するハプニングにいくつものバリエーションがあり、何度か受講することでさまざまな対応を経験できます。

CYDERに参加することは、今回のテーマでもある情報セキュリティBCPの取り組みにも有効だと感じますが、日本のBCP策定率はかなり低く、中小企業に限定すると約18%というデータもあります。

中小企業や中小都市の状況はほぼ同じで、一番の問題は人手が足りていないことです。自治体であれば、情報システムご担当者がサイバーセキュリティもDX(デジタルトランスフォーメーション)もふるさと納税も、とんでもない量の役割を兼任している場合があります。それだけ人手が足りなければ、サイバーセキュリティはベンダー任せになってしまうのも仕方ありません。しかし、実際にサイバー攻撃を受けた際、初動対応するのはご自分たちです。対応すべき手順をまとめただけでは、いざというときにうまく立ち回れず、対応に時間がかかってしまいます。一度でも、被害が発生した際に最低限やっておくべきことを経験しておけば、実際に攻撃を受けた際には落ち着いて対応できるはずです。

残念ながら攻撃を100%防御することは不可能ですから、 被害が発生して混乱している状況でも最適な行動を最短で取る訓練として、CYDERのように実際の攻撃を疑似的に経験できる演習を活用していただけたらと思います。

CYDERで提供されているコース(2022年度)

出典:国立研究開発法人情報通信研究機構

近年、サイバー攻撃により発生している被害の多くは、情報セキュリティBCPを整備していれば通常の業務に戻るまでの時間がもっと短縮できていたのではないでしょうか。

サイバー攻撃による事故が多発していますので、特に情報システム部門の方は被害事例を目にされていると思います。しかし、自分たちと同じ業種でなければ気にされない場合が多く、一般企業で発生した被害について自治体ではあまり興味を持たれない傾向にあるようです。その障壁は高く、監督官庁からサイバー攻撃を受けた際の訓練を受講するよう案内されても自分たちには必要ないと思われてしまっているように感じます。

このような状況は、自治体に出向いてプロモーションしている出先機関の方からも直接聞いていました。そこで私どもが作成しているパンフレットや演習の一部をオンラインで体験できる勉強会では自治体を強く意識した題材を選び、身近な脅威だと気づいていただけるよう意識しています。

近年、大手企業を攻撃するために、対策が十分ではない中小企業が狙われる「サプライチェーン攻撃」や「インターネットにはつながっていない」という意識による被害が多発しています。これらの被害を最小限にとどめるために必要なことについてお聞かせください。

一昔前とは違い、現在の企業・組織にはインターネットにつながらない環境は存在しないと考えた方がいいでしょう。世界的な統計を基にしたある報告書によると、ランサムウェアの侵入は、約7割がVPN経由だというデータがあり、回避はより難しくなっています。近年、日本でも病院での被害がたびたび報道されていますが、いずれも以前のように添付ファイルを開いてしまうことで感染したのではなく、VPN装置からの侵入が原因だったといわれています。だからこそ、従業員への注意喚起だけでなく脆弱性を突かれ、被害が発生したことを想定した訓練が必要です。

情報システム部門の皆さまは、監督官庁などからの通達等ですでに訓練の必要性は意識されていると思います。しかし、深刻な人手不足で受講したくても研修会場まで足を運ぶことが難しいという問題も。場所によっては移動を含めて3日間職場を留守にせざるを得ない場合もあり、特に自治体では多くの業務を兼任している人にそれだけの期間抜けられてしまうのは痛手です。そこで、受講いただけていない自治体が集中している地域には私どもから出向いて講義を実施する活動も行っています。ただ、現場の皆さまの実情を考えると、機会を提供するだけでは問題を解決することは難しいため、今後はもっと積極的に受講いただける手段を私どもでも考えていかなければなりません。

企業・組織のセキュリティ対策には、訓練以外にも保守契約を結んでいるベンダー企業との関係が重要になりますね。

企業・組織のセキュリティ対策で非常に重要なことの1つが、ベンダー選びです。近年多発している病院への攻撃では、通常診療の再開までにかかった期間の違いに注目が集まっています。数か月と数週間、この違いは対応したベンダーの対応力だといわれていますので、ユーザーに求められるのは自分たちに提供される情報の質を見極めて、ベンダーを選ぶ目を持つことです。これができなければしばらくの間、事業の継続に欠かせない情報にアクセスできなくなったり、メールを使うこともできない可能性があります。サイバー攻撃対策に、これはとても重要なポイントです。

“人は間違える”ことがセキュリティ対策の前提

システムによる制御が結果的には安上がりに

システムに

契約するべきベンダー企業かどうかを見極める方法はありますか?

今はさまざまな方法で情報を検索できますから、ベンダーが語った内容をそのまま検索してみるだけでも判断できることがあります。例えばベンダーの担当者から「ウイルス対策ソフトウェアの検知率が低く、今のままでは多くのマルウェアがすり抜けてしまいます」と言われたとしましょう。もちろん「では、どうしたらいいですか?」と聞きますよね。それに対する返答をそのまま検索してみてください。もし「別のアプローチのウイルス対策ソフトウェアを追加しましょう」と言われたなら、果たしてその提案に意味があるのか、検索結果から見えてくると思います。

今はさまざまな方法で情報を検索できますから、ベンダーが語った内容をそのまま検索してみるだけでも判断できることがあります。例えばベンダーの担当者から「ウイルス対策ソフトウェアの検知率が低く、今のままでは多くのマルウェアがすり抜けてしまいます」と言われたとしましょう。もちろん「では、どうしたらいいですか?」と聞きますよね。それに対する返答をそのまま検索してみてください。もし「別のアプローチのウイルス対策ソフトウェアを追加しましょう」と言われたなら、果たしてその提案に意味があるのか、検索結果から見えてくると思います。

また、ベンダーを選ぶ際には、自組織全体のリスクバランスを見て最適な提案をしてくれているかを見極める力も必要です。「新たなツールを導入しなくても、脆弱性対策をしっかりやれば現状でもこれくらいの効果がある。ただ、それだけでは防げないリスクがこれだけあって、それはツールの追加でカバーできる」など、相互補完的なソリューション提案をしてくれるベンダーはかなり信用できると思います。ツールをどんどん追加するだけではセキュリティ対策は強化されません。ベンダーは、セキュリティ対策に対してある意味専門家です。ツールを売るだけではない、専門家の立場から助言してくれるベンダーを選ぶ目がユーザーには求められます。

今後、ベンダー企業にはユーザーに選ばれるための提案力が求められますね。

ベンダーとしてはお金をもらっていないのにサービスを提供することはできません。企業であれば利益を追求するのは当たり前ですから、ユーザーはサイバー攻撃を受けてしまった際の対応にも保守契約を結びお金を払ってサポートを受ける必要があります。保守契約は、サイバー攻撃から守るだけでなく、被害に遭ってしまった後の役割が重要なので、ぜひ納得できる提案をしてくれたベンダーと契約を結んでください。すべてのソフトウェアやネットワーク機器に対して、自分たちで完璧に脆弱性対策が行える自信が持てるのであれば、保守契約は不要かもしれません。しかし、実際には内部に専門的な知識を持っている人がいなかったり、そもそも人員不足でセキュリティ対策に手が回っていない企業・組織がほとんどではないでしょうか。もし、現時点でVPNの脆弱性対策を見落としている可能性があるならば、保険に入るような気持ちで保守料を支払う以外、安全性を確保する最善の策が現時点では見つからないように思います。その意味でも保守契約は情報セキュリティBCPの根幹ともいえるかもしれません。

情報セキュリティBCPに取り組む必要性を感じられた企業・組織が、まずやるべきことは何でしょうか?

情報セキュリティBCPは、サイバー攻撃を経営リスクとして捉えることから始まります。近年のサイバー攻撃は、身代金の要求やデータの暗号化、機密情報の公開など事業に与えるインパクトが大きく、業務が止まってしまうこともめずらしくありません。

BCPは事業を続けるために経営リスクに対して何をするべきか、それを考え整備することです。システムやデータのバックアップは、多くの企業・組織では以前から取られていると思います。その目的は、何らかの理由でシステムが動かなくなったりデータが消失してしまった場合でも、事業を継続させるためです。頭に「情報セキュリティ」とついても情報セキュリティBCPが事業を継続する目的に対して何か特別な役目があるわけではありません。事業を止める原因が自然災害などからサイバー攻撃に変わっただけだと考えてください。

サイバー攻撃が経営リスクと認識できたら、次は何をすべきでしょうか。

「この人(企業)に相談すれば大丈夫」と信頼できる連絡先を確保することです。先ほども触れましたが、この2年くらいの間に発生した病院の事例では、相談した連絡先の違いが復旧までにかかった時間の差だと言われています。サイバー攻撃を受けたとき、どこに連絡するべきなのかを事前に整備しておくことが、実は情報セキュリティBCPの策定ではとても大事です。ベンダー以外にも、警察やIPAなどの無料の相談窓口が増えていますから、ぜひ連絡先として登録してください。

警察にサイバー攻撃に対処する組織が設置されていると認知されるようになってきましたし、以前に比べると被害を警察に届けることが意識され始めているように思います。

実は、警察の方もCYDERの演習を受講されています。彼らが訓練に参加する理由は、被害に遭った地元の方々の相談に乗るためです。相談対応には、実際に自分たちも被害に遭って困った経験がなければ得られないノウハウが必要ですから、CYDERに参加して自らが体感した経験値を生かしてアドバイスされています。警察に相談することにはまだ違和感を持つ方もいらっしゃるかもしれませんが、物理的にPCが壊されたり盗まれたら警察に被害届を出しますよね。サイバー攻撃による被害も、犯罪によってPCが使えなくなったことに変わりありませんので、BCP策定時には被害を受けたら警察へ届け出ることも追加してください。

サイバー攻撃の被害から早期復旧するためには、訓練によって経験値を得ることが重要ということですね。

情報システム部門の方にぜひ経験していただきたいのが、予想もしない攻撃に突然襲われる状況の疑似体験です。CYDERでは、まさに「サイバー攻撃ってこんな手口で襲ってくるのか」を実感していただけますが、ほかにもボランティア・プロジェクトの「Hardening Project」が主催するハードニング競技会など、同様の訓練を受けることが可能なイベントがありますので、ぜひ参加してみてください。

経験することが大事なのは、情報システム部門の方だけではありません。昔、企業の方から「経営者がなかなか予算をつけてくれない」と相談を受けた際には、よく「経営者にウイルス感染の疑似体験をしてもらえば解決します」とお答えしていました。これは本当に効果があって、いつも使っているPCが使えない、データにアクセスできない、メールが送れない状況を実際に経験してもらうことでセキュリティ対策の重要性に気づいてもらえます。実際に被害を受ければ事業が止まってしまうことを経験すれば、経営者の意識がガラッと変わります。

経営者が演習に参加することが難しい場合は、セキュリティに予算をつけてもらいたいと願っているベンダー等に代わって参加してもらい、リアルに近い体験から得られる臨場感を持って説得してもらえば、経営者の反応がこれまでとは違ってくるはずです。

サイバー攻撃を受けてしまったとき、最低限の対策ができていたかどうかで世間の反応が違います。SKYSEA Client ViewなどでPCの操作ログを取っていることや、EDRの導入、フォルダへのアクセス権の設定などが重要ですね。

米国ではその辺りについて近年かなり厳しくなっていまして、病院などでは適切な対策ができていなければ罰則を受けます。また、2022年10月には米国財務省外国資産管理局(OFAC)の制裁対象組織リストに載っている犯罪組織にランサムウェアの身代金を支払えば、その企業は法的責任に問われると発表されました。

やはり、このようなガイドラインの整備が一番効果的です。日本でも必ず対策しておくべき項目についてガイドラインに記載されることが望ましいでしょう。ただ、どうしても中小企業に特化した内容が漏れてしまうため、結果的にサプライチェーンを利用するという話になります。しかし、大手企業は直接取引を行う一次仕入れ先に対しては自分たちと同じレベルの対策を求めますが、それ以降の仕入れ先には強制力が薄れてしまっているのが実情です。そして、中小企業に大企業レベルの対策を求められても、価格に転嫁できなければ実際には厳しいと思われます。サプライチェーン全体のサイバーセキュリティ向上には、大手企業にセキュリティ対策分としてこれまでよりも部品を高値で買い取っていただく必要があるのかもしれません。

あらためてルールを見直すことも必要でしょうか。

ルールを見直したり、守られているかをチェックすることも大事ですが、人間は間違いを起こす生き物ですから、ルールが守られていると信用し過ぎるのは危険です。システムなら人間のような間違いはしませんから、思い切ってシステムで制御するべきでしょう。組織が大きくなればなるほど、セキュリティのルールがわからなかったりITオンチといわれる人が増えていきます。私はこれまでに企業・組織のセキュリティポリシーのコンサルテーションやルール作りにも携わってきました。その人たちを一定以上のレベルに引き上げるには、実はかなりのコストがかかる事実を目の当たりにした結果、サーバー上のフォルダにアクセス制限をかけたり、USBメモリを使えないようにするなど、システムで制御してしまった方がはるかに安上がりだと考えています。

特に狙われている業種など、現在のサイバー攻撃の傾向に特徴はありますか?

攻撃者はさまざまなターゲットに攻撃を仕掛け、プロファイリングしながらお金になりそうなターゲットを探っていると思われます。ランサムウェアに関しては、攻撃者がある種キャンペーンのように病院を狙っていると思われるので、特に注意が必要です。しかし、人間の命に直結している上に、ただでさえ人手不足の業界ですから、セキュリティ対策だけを増強することも難しいという構造的な問題もあって、残念ながら今後も狙われ続けるだろうといわれています。ほかの業種では身代金を支払わない傾向が強くなってきていることも、病院が狙われ続ける要因かもしれません。

以前、本誌で女性専用のコミュニティについて取り上げたところ、男性が参加できるコミュニティの情報が欲しいというご意見をいただきました。日ごろお一人で奮闘していらっしゃる情報システム部門の方が意見交換できるようなコミュニティの見つけ方について、アドバイスをお願いします。

私はかなり以前から勉強会という名のコミュニティに関わってきました。当初は東京を中心に開催されていましたが、次第に全国に広がっていき新型コロナウイルスがまん延する前にはかなりの数のコミュニティが存在しました。昨年(2022年)ふと、それらのコミュニティの活動状況が気になり現状を調査。その結果をQiitaという情報共有サービスに「サイバーセキュリティの草の根コミュニティ系勉強会」というタイトルで掲載しました。サイバーセキュリティに関するコミュニティを探していらっしゃる方は、ぜひ一度ご覧になってみてください。

現在はオンラインでしか開催されていないコミュニティもありますが、本音で語り合える勉強会後の懇親会を楽しみにされている方も多いので、今後、徐々に対面での開催も増えていくのではないかと思います。

最後にメッセージをお願いします。

企業・組織のセキュリティ対策を担われている皆さまの業務は、本当に大変だと思います。そんな中でも価値のある情報を少しでも多く入手することが、ご自身の苦しい状況を軽減させる手掛かりになるはずです。SNSで流れてくる個人的に興味関心のある情報だけでなく、CYDERやハードニング競技会などに参加したり、サイバーセキュリティのコミュニティに入ってみるなど、自ら情報を探したり情報を入手する範囲を広げる活動にも注力していただきたいと思います。

国立研究開発法人情報通信研究機構(NICT)は、情報通信分野を専門とする我が国唯一の公的研究機関です。情報通信技術の研究開発を基礎から応用まで統合的な視点で推進し、同時に、大学、産業界、自治体、国内外の研究機関などと連携して、研究開発成果を広く社会に還元し、イノベーションを創出することを目指しています。

(「SKYSEA Client View NEWS vol.89」 2023年4月掲載 / 2023年2月取材)