第12回「どう悪用しようか?」

攻撃者の目線を知って行うセキュリティ対策

他社のシステムに侵入する『ペネトレーションテスト』を業務とする筆者が、攻撃者の目線でセキュリティ対策について考えます。

株式会社トライコーダ 代表取締役

上野 宣 氏 氏

奈良先端科学技術大学院大学で情報セキュリティを専攻。2006年に株式会社トライコーダを設立。ハッキング技術を駆使して企業などに侵入を行うペネトレーションテストや各種サイバーセキュリティ実践トレーニングなどを提供。

サイバー攻撃?

ビジネスメール詐欺(BEC)の実態とは

BECは口座に送金させる詐欺の手口

ビジネスメール詐欺(Business E-mail Compromise:BEC)は、偽のメールを利用して従業員をだますことで、攻撃者が用意した銀行口座などに送金させるための詐欺の手口です。以前からある手口が進化したものですが、そこにサイバー攻撃で利用されるなりすましの手法が使われています。

主にビジネスメール詐欺で使われる手口としては2つあります。

- 請求に関してメールでやりとりをしている取引先に攻撃者がなりすまし、攻撃者が用意した別の銀行口座に書き換えた請求書等を送りつけて従業員に振り込みをさせる

- 経営者や役員になりすまし、経理や財務担当の従業員に「秘密裏に相談したいことがある」といった問い合わせを装い、攻撃者が用意した銀行口座に振り込ませる

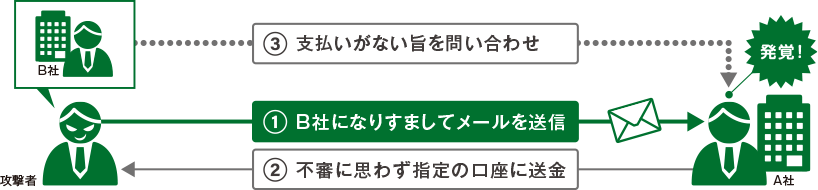

ビジネスメール詐欺の事例

国内の外資系企業A社は従来、取引先であるアメリカの運送会社B社への支払いに小切手を使用していました。ある日「新型コロナウイルスの対策として指定した口座に振り込んでほしい」とメールが送られてきます。実はB社の担当者になりすました攻撃者からのメールだったのですが、受け取ったA社の担当者は不審に思わず、3か月にわたって3度も送金を行ってしまいました。その後、B社からA社に「支払いがない」との問い合わせがあり本件が発覚。

ビジネスメール詐欺の被害に遭ってしまった場合には、銀行に対して早期に送金キャンセルや組み戻し手続きを行う必要がありますが、必ずしも支払ったお金が回収できるとは限りません。

ビジネスメール詐欺の事例

攻撃者はメールを盗み見て取引情報を手に入れる

攻撃者は振込先の変更やイレギュラーな振り込みの依頼をどのようにして信じ込ませるのでしょうか。その手口はフィッシングメールや標的型メールなどに通じる部分があります。まず、そもそも攻撃者はどのようにしてターゲットの会社がどの会社と取引をしているか、といった情報を得るのでしょうか?

その手段の一つが従業員のメールの盗み見です。攻撃者が従業員のメール内容を盗み見るためには、従業員のメールアカウントに不正アクセスをするか、従業員のPCなどに不正アクセスをしなければなりません。そこで、ウイルス等を従業員のPCに感染させる必要があるため、不正アクセスで使われる手法を用いて、従業員に対して攻撃を行っていきます。

つまり、ビジネスメール詐欺が行われる前に、攻撃者はすでに準備のため従業員のPCなどに不正アクセスをしているということなのです。攻撃者は不正アクセスを行ったPCやメールシステムから取引に関連するメール等を発見し、請求に関連する情報の収集を行います。そして、その取引に介在するようなかたちで、取引先を装って偽の請求に関する連絡を行うことで、ビジネスメール詐欺を働きます。

偽メールを排除することは難しい

では、ビジネスメール詐欺をどうすれば見抜くことができるのでしょうか。メールの送信元としてフリーメールが使われることもありますが、ターゲット企業のドメインに似せた詐称用のドメインを使用していたり、メールの差出人に偽装している場合もあります。これを見抜くのは容易ではありません。また、不正アクセスしたメールアカウントを使って正規のメールアドレスから送信してくることもあるため、これを偽のメールだと見抜くのは困難です。

フィッシングメール対策で偽メールの到達を防ぐのが難しいのと同様に、ビジネスメール詐欺でも偽メールの到達を防いだり、偽メールであると見抜くことは難しいでしょう。

本質は従来の詐欺の手口

ビジネスメール詐欺はサイバー攻撃の手口を使いますが、振込先変更などの手口は従来の詐欺と同様ですので、だまされないための準備が必要になります。振込先の変更やイレギュラーな振り込みといった通常とは異なる対応を求められた場合、その相手に対して電話を含むメール以外の方法を使って確認を行うことが必要です。送金に関する社内規定にも「メール以外の方法で確認をする」という手順を定めておくと良いでしょう。

これ以外にもサイバー攻撃の手口に備えるために、従来のウイルス対策や不正アクセス対策も必要になります。もしビジネスメール詐欺が疑われるような事案があった場合には、すでに不正アクセスされている可能性もありますので、関係者のPCをウイルスチェックしたり、不正アクセスの痕跡を確認したり、メールアカウントのパスワードを変更するといった対応を実施する必要があります。

ビジネスメール詐欺の事例や詳細な対策について知りたい方は、独立行政法人情報処理推進機構(IPA)が「ビジネスメール詐欺(BEC)対策特設ページ」を開設していますので、そちらも参考にしてください。