第18回「どう悪用しようか?」

攻撃者の目線を知って行うセキュリティ対策

他社のシステムに侵入する『ペネトレーションテスト』を業務とする筆者が、攻撃者の目線でセキュリティ対策について考えます。

株式会社トライコーダ 代表取締役

上野 宣 氏 氏

奈良先端科学技術大学院大学で情報セキュリティを専攻。2006年に株式会社トライコーダを設立。ハッキング技術を駆使して企業などに侵入を行うペネトレーションテストや各種サイバーセキュリティ実践トレーニングなどを提供。

送信ドメイン認証とは

送信者自らがメールをドメイン偽装から守る必要がある

2024年1月、神奈川県公立高校入試のインターネット出願システムで、「@gmail.com」ドメインのメールアドレスにメールが配信できず、受験生の出願に影響が出るという問題が起きました。報道によると、この問題の原因としては「設定に不備があった」ということしかわかっていませんが、メール配信を問題なく行うために今どき必要な設定には何があるのでしょうか。

個人・組織を標的としたフィッシングメールや標的型メール攻撃、スパムメールなど、メールによる脅威は後を絶ちません(詳しくは「第14回 脅威はメールでやってくる」を参照)。

それらの脅威に備えるために必要な事項の一つに、送信者が自らのドメインをドメイン偽装から守る技術の利用があります。この技術を活用すると、貴社になりすましたフィッシングメールから受信者を守る効果があります。

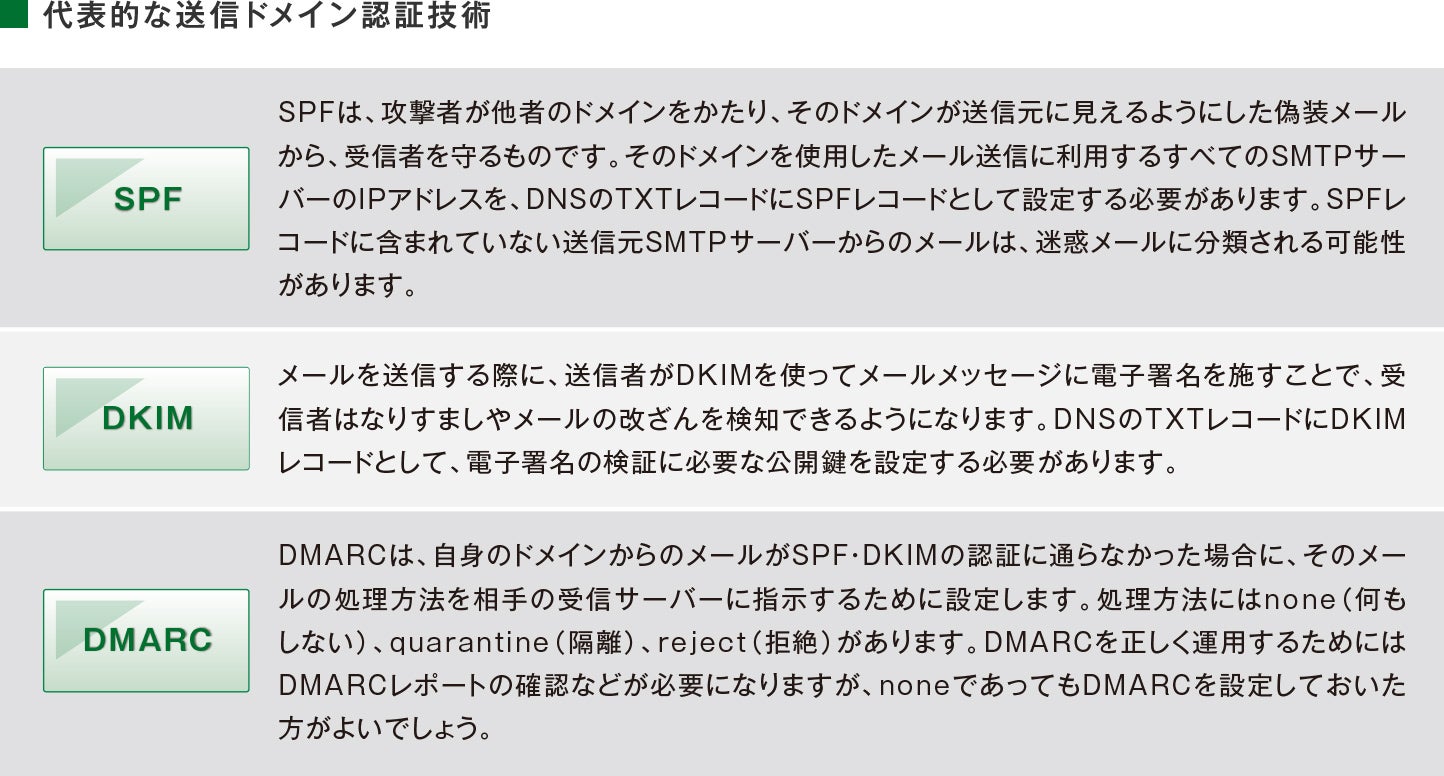

それを実現する技術の一つが「送信ドメイン認証」と呼ばれるものです。自分たちが利用しているドメインは、自分たち自身で守る必要があります。昨今はこの送信ドメイン認証である SPFやDKIM、DMARC が適切に設定されていないと、メールサーバーに正しく送信できない可能性もあります。

差出人は容易に偽装可能

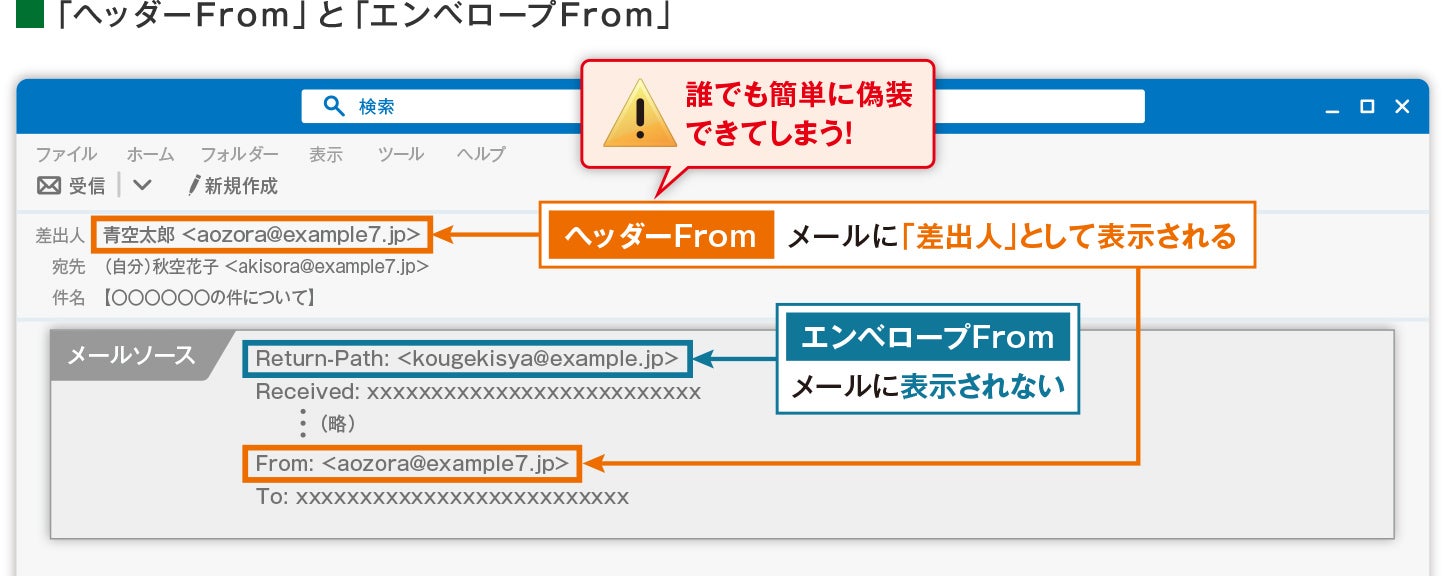

メールの差出人を表す「From」には、「ヘッダーFrom」と「エンベロープFrom」の2種類があります。「ヘッダーFrom」はメールクライアントに「差出人」として表示されるメールアドレスを指し、「エンベロープFrom」はメールサーバーに配信先メールアドレスを指定するために使用されます。

この差出人を示す「ヘッダーFrom」は誰でも簡単に偽装することができ、差出人が偽装されると、フィッシングメールなどの成功率は飛躍的に上がります。そのため、「ヘッダーFrom」のドメインが第三者に偽装されるのを防ぐ必要があります。

送信者も受信者も対応が求められている

上記で解説した3つのような送信ドメイン認証の検証に受信者が対応することで、フィッシングメールやスパムメールなどから保護する効果が見込めます。メール経由の脅威による被害を減らすためには、送信者側も受信者側もこうした送信ドメイン認証に対応していくことが期待されています。

Gmailアカウントへの大量メール送信要件

2024年2月1日以降、Gmailアカウントにメールを送信するすべての送信者は、Google社の「メール送信者のガイドライン」に従う必要があります。このガイドラインではSPF、DKIM、DMARCの送信ドメイン認証の設定を求めています。そのほか、メール送信にはTLSを利用したり、送信元のドメインまたはIPアドレスに、有効な正引きおよび逆引きDNSレコード(PTRレコード)を設定したりしなければなりません。

貴社が送信しているメールが相手に届いていない、迷惑メールに振り分けられているという場合には、メール送信環境に必要なこれらの要件を確認する必要があるでしょう。

(「SKYSEA Client View NEWS Vol.95」 2024年4月掲載)

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから