2019年の大流行以来、依然としてランサムウェアによる被害が後を絶ちません。このコーナーでは、2022年にランサムウェアに感染した大阪急性期・総合医療センターの事例を参考に、被害事例から得られた教訓や今後必要な対策等についてご紹介します。電子カルテなどが暗号化され、外来診療や各種検査の停止を余儀なくされるという甚大な被害から私たちが学ぶべきことについて、同センターの情報セキュリティ調査委員会で委員長を務められた、大阪大学 サイバーメディアセンター 教授 猪俣 敦夫 氏にお話を伺いました。

大阪大学 サイバーメディアセンター 副センター長

情報セキュリティ本部 大学院情報科学研究科 教授 CISO

猪俣 敦夫 氏 氏

2008年奈良先端科学技術大学院大学准教授、2016年東京電機大学教授を経て、2019年より大阪大学教授。立命館大学客員教授。博士(情報科学)、情報処理安全確保支援士、CISSP。

一般社団法人公衆無線LAN 認証管理機構代表理事、一般社団法人JPCERTコーディネーションセンター理事、一般社団法人大学ICT推進協議会理事、一般社団法人ライフデータイニシアティブ理事、大阪府警察・奈良県警察サイバーセキュリティアドバイザ。大阪急性期・総合医療センターインシデント調査委員会委員長、NTT西日本情報漏洩社内調査委員会委員、ほか。

VPNの脆弱性放置の問題を例えるなら、

ドラえもんに出てくる空き地に置かれた土管

ドラえもんに

大阪急性期・総合医療センターの事例は、データの暗号化だけでなく、VPNの脆弱性やサプライチェーン攻撃など、近年発生しているサイバー攻撃のよくある話が詰まった事例だと感じました。

確かにそうかもしれません。病院に出入りしている業者がリモートメンテナンスするために設置した VPN(Virtual Private Network)の脆弱性を突いて不正アクセスされたことから、大阪急性期・総合医療センターへのランサムウェア攻撃も、見方を変えればサプライチェーン攻撃の一つと考えることもできます。

VPNの脆弱性を狙った攻撃に対して私がよくお伝えするのは、その昔、公園に置かれていた土管の話です。ドラえもんの1シーンを思い出してみてください。空き地に置かれた入口も出口も1つしかない土管。ドラえもんに出てくる土管はコンクリート製なので簡単には壊れず安全です。しかし、コンクリートの経年劣化は避けられません。堅牢だった土管も時間がたてばひび割れて穴が空きます。そして、それを見た私たちは「穴が空いているな」と思うくらいで、誰かが直してくれるだろうと自分たちで補修しようとは考えません。実際には補修や交換をしなければ崩れて事故が起こる可能性があり危険ですが、誰が管理しているかわからず連絡先も不明のため放置する。VPNの脆弱性放置にも同じことがいえるような気がします。

サイバー攻撃により事故が起こる原因は、大半が技術的な問題ではなく、 人が定期的なチェックを怠っているなど、「人的な問題」が発端となっていることです。

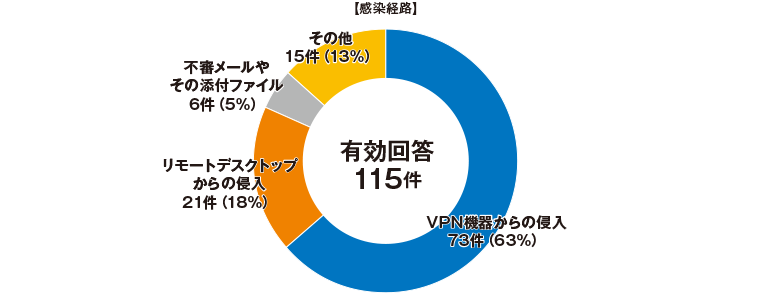

ランサムウェア感染経路

出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

“VPNの脆弱性”という同じ理由での被害が後を絶たないのはなぜでしょうか?

私はサイバーセキュリティの専門家として、同じ原因による次の被害が減ることを願ってさまざまな調査報告書をまとめてきました。しかし、そこに書かれた内容が自分たちにも同じことが起きると思って読んでいる方はほとんどいないのが当たり前の現実ではないでしょうか。これは自然災害と同じで、 被害に遭ってようやくあのとき対策しておけば良かったと後悔することになりかねません。

また、 サイバー攻撃により大きな被害が発生した原因が公開、 報道されて理由を知っても、 そこからセキュリティ対策に予算をつけようと判断する経営者もそれほど多くないことも被害が減らない要因だと思います。

復旧には数千万円から億単位の費用がかかることも珍しくありません。金額に注目が集まれば、経営者の認識も変わってくるのではないでしょうか?

そうですね。大阪急性期・総合医療センターの場合、大幅に診療を制限せざるを得ない状況であったことからも、被害額は十数億円に及んだと報じられています。脆弱性対策を保守契約に組み込んだり、より強固な監視ソリューションなどを導入していれば、被害を防げたかもしれません。

ランサムウェアで使われているのは、普段から業務で利用している強度と信頼性の高い暗号とほぼ同じであることから、「暗号解読はほぼ不可能」だと思ってください。まれに復号できたという事例を聞いたことがあるかもしれませんが、それは被害者が身代金を払ったケースに限られます。ところが、身代金の支払いは、犯罪者へお金がわたることを意味します。だからこそこのような決断を「私は技術的なことはよくわからん」と現場任せにしてはなりません。それこそが経営者の役割です。対策にかかる人的リソースや予算を決めるのも経営者ですが、実際には情報システム部門に任されていることも多く、セキュリティ投資に対して採算が合うかどうかの説明に、皆さん苦労されていると思います。

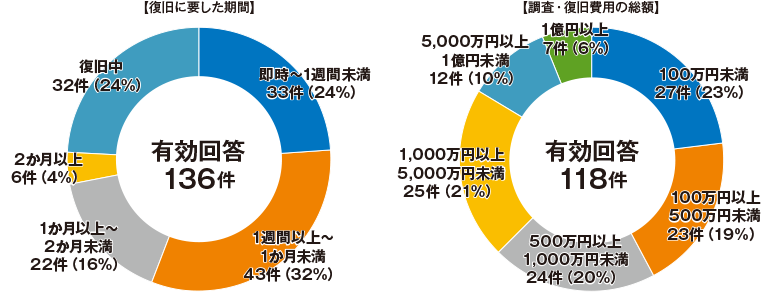

ランサムウェア被害からの復旧等に要した期間・費用

出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

警察庁が開発したLockBit専用の復号ツールが、ほかのランサムウェアにも有効だと勘違いしている人がいるようです。

警察庁が開発した復号ツールは、万能なランサムウェアの暗号解読のツールではありません。 LockBitの攻撃者グループが海外で摘発された際にテイクダウンしたプログラムコードを入手して開発した、LockBit専用と考えていただくのがよいと思います。

ランサムウェア感染後、いち早く通常業務に戻すには新しい環境の確保が重要に

ランサムウェア感染で話題になるのが、データのバックアップと脆弱性です。病院と一般の企業で、この認識に違いはありますか?

病院でのITの位置づけは、“医療行為のためのもの” です。PC自体や扱うデータにはほとんど関心を持たれていません、これは当たり前の話です。データのバックアップについても、これまであまり意識されてきませんでした。企業では、重要なデータが暗号化されることに備え、クラウド環境も含めた複数のバックアップが確保されるようになってきています。病院では患者さんの命を守ること、使用しているサービスが継続して使えること以外の優先順位はどうしても低くなる傾向にありますが、病院でのランサムウェア感染の報道が続いている影響もあり、バックアップへの意識は変わってきました。

VPNをはじめとするネットワーク機器やソフトウェアの脆弱性対策も、医療機器メーカーの立場が強い病院の場合、そう簡単な話ではありません。マルウェア対策のため、電子カルテや画像診断用に使用しているPCにソフトウェアやシステムを入れようとすると、保証対象外だといわれた経験をお持ちのご担当者もいらっしゃるのではないでしょうか。

この状況を変えるには、やはり厚生労働省をはじめ関係各所からの強力な支援が必要なのではないかとも考えます。

通常診療、通常業務にいち早く戻すために大事なことにもかかわらず、見落とされがちなことはありますか?

元の状況に戻すためには、 新しい環境を構築しなければなりません。このとき必要になるのが代替機です。感染したPCは状態を保存しなければならないため、1か月くらい使用できないのが一般的ですが、感染したPCを初期化して、すぐに使って問題ないと思っている方もいらっしゃいます。ランサムウェアの被害に遭った組織の多くが苦労されているのは、この代替機の調達です。大阪急性期・総合医療センターでは、幸いにも置き換え予定だったPCが残されていたため、それを引っ張り出して活用できました。法人トップの方々は、この経験からある程度の予備機を確保する必要性を認識され、予算の確保に積極的に動かれています。

代替機の調達が通常の保守サービスには含まれていないことを知らない方が多いのではないでしょうか。

そうなんです。ほとんどの組織が、定常の運用に対する保守契約しか結んでいないことも多いです。サイバー攻撃を想定したバックアップデータからのリストアなど、復旧に関する対応を含めた契約はかなり高額になりがちです。しかし、ある日突然途方に暮れることがないよう、まずはベンダーに保守契約の見直しについて相談してください。 高額な保守契約が難しい場合、自分たちだけでどこまで対応できるのか、シミュレーションすることも重要です。

大阪急性期・総合医療センターの情報セキュリティインシデント調査委員会の会合で「ランサムウェア攻撃の成功は、たまたまラッキーなポテンヒットが続いていただけだ」とおっしゃった方がいました。まさにそのとおりだと思います。もし、あの時点で被害が発生していなくても、いつかもっとひどい被害につながった可能性があったかもしれません。

セキュリティインシデント発生時、

説明責任を果たすためにも重要なログデータ

セキュリティインシデントの発生時、ログは非常に重要な役割を果たしますが、今回のケースではログが失われてしまったそうですね。

ログがなければ、 実際に何が行われたのかわからないことだらけです。正確な証拠の記録を参照できないため、報告書の作成は大変でした。サイバー攻撃による被害が発生した際は、まずその状態を保全する必要があります。あいにく、大阪急性期・ 総合医療センターでは、インシデント発覚時点での完全なログを得る機会が失われていました。

空き巣に入られて金品が盗まれた場合は、目に見えるものがなくなっているので何が盗られたのかすぐにわかります。一方、サイバー攻撃の場合、ログという唯一の状況証拠がなければ何が起きていたのかを確実に示すことは困難になります。今後はログが暗号化されるような最悪な事態にも備え、クラウドや普段はオフラインになっているストレージなどコピーすることも必要になってくるでしょう。

ログがない状況で、どのように被害報告書を作成されたのでしょうか。

大阪急性期・総合医療センターの調査報告書の執筆にあたり、重要な痕跡を示すログが失われていたため、ファイアウォールの入口と出口の容量の差で推測するしかなく、その値から大規模なデータの出力はなかっただろうと推測できたものの、 それ以上の明確な根拠を提示できませんでした。

セキュリティインシデント発生時、組織には患者さんやお客様、取引先に対して説明責任を果たす義務が課せられます。そのためにログが果たす役割は非常に重要です。被害報告書も、通常はログから得られる情報を基に作成します。しかし、大阪急性期・総合医療センターの場合、その大事なログが完全な状態で残っていなかったため、当初は病院から伝えられる情報のみで作成することに。しかし、被害に遭った当事者からの報告だけでは、公平性の観点からよくありません。そこで、ベンダーをはじめ、すべてのステークホルダーに集まってもらい、それぞれから詳しく話を聞いて事実を正しく伝えることに努めました。

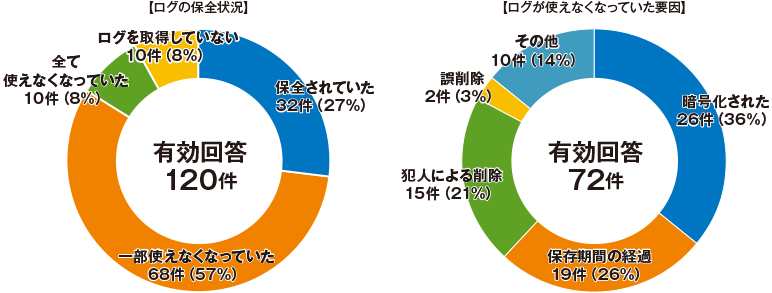

ランサムウェア被害における被害企業・団体等のログの保全状況

出典:警察庁「令和5年におけるサイバー空間をめぐる脅威の情勢等について」

“セキュリティの穴”の存在を前提とした対策が必要に

病院のように、外部のSIerからリモートデスクトップによるサポートを受けるのが当たり前という環境で、意識するべき対策はありますか?

多くの病院では、ベンダーからのサポートをリモートで受けることが今や一般的です。ファームウェアのアップデートもリモートデスクトップなどを通して行われます。つまり、正しい目的で故意にセキュリティに穴が空いている状態がデフォルトです。リモートデスクトップなんてけしからんという方もいますが、移動だけで数時間かかる地方の病院に通って現地対応することは、時間や経費を考えると現実的ではありません。病院の場合、組織の運営のために穴が空けられている前提で、どこまでセキュリティを強化できるかを考えるべきです。

あるいは、SIerによるリモートでの操作以外に、見知らぬ第三者による不適切な操作が行われていないかを監視できるよう、SKYSEA Client Viewのようなツールを活用することも一案だと思います。これは、常に監視し合うというよりもお互い見てもらうことで安心を得るという考え方です。

セキュリティに対する考え方は、自治体にも一般企業とは異なる面があるのではないでしょうか。

住民の皆さんのために働かれている自治体職員の方々は、セキュリティよりも優しさを優先される傾向にあります。 例えば、 庁舎の外来スペースにUSBメモリが落ちていたとしましょう。一般の企業では、見つけた人が自分のPCに接続するようなことはまずありません。しかし、 自治体ではそのUSBメモリの安全性を心配するよりも思いやりを優先し、中身を確認してできるだけ早く持ち主に返してあげたいと考える人も。もし、悪意を持った人がわざと落としていたら、即マルウェアに感染です。

また、 大規模なセキュリティインシデントの多くは、セキュリティよりも利便性を優先したために発生しています。2023年に発覚した、大手通信事業者関連企業の契約社員が約10年にもわたり顧客情報を不正に持ち出していた事件もそうでした。無制限にUSBメモリが使える環境の危険性は多くの人が認識していますが、データ移送の利便性を優先して安全性に目をつぶってしまった結果です。最近では、2022年に発生した市民の個人情報が入ったUSBメモリを業務再々委託先の社員が紛失した問題の影響もあり、自治体でも USBメモリの使用に制限が設けられるようになってきました。

USBメモリなどの紛失は、ルールが不明確だったり形骸化されていることにも問題があるように感じます。

利便性を優先することがセキュリティと相反するのと同様に、点検表で現在の状態をチェックするやり方もお勧めできません。作成したルールどおりに運用できているかを○×で記入していく点検表は、 項目が多ければ多いほど面倒になっていきます。その結果、運用を続けるうちに「全部〇にしておけばいいか」と運用そのものが形骸化することに。本来、点検表には×が入っても構いません。×があれば改善すればいいだけです。とにかく、形骸化はセキュリティ対策にとって最悪な状況ですから、ルールの運用チェックに点検表を活用しているのであれば、SKYSEA Client Viewなどのツールを活用し、どうしてもミスを発生し得る「人」の判断に頼らない管理への移行を検討してください。ツールは客観的な事実を提示してくれます。さらに、インシデント発生時にはその根拠となるエビデンスとして活用できますし、従業員を無駄に疑う必要もありません。人間がさぼりたくなるような面倒なことを、さぼらず自動で情報収集してくれるツールに任せることは、一つの安心を得るようなものです。

そういったツールを弊社のようにすべて自社で開発していることは、お客様にとってのメリットにつながりますか?

セキュリティ強化につながるメリットがあると思います。開発を外注するメーカーが増えていますから、すべて内製されているのは珍しいのではないでしょうか。外注の場合、仕様書に従って作ってもらうため、 プログラムの中身がブラックボックス化することは避けられません。ブラックボックス化が当たり前になると、セキュリティに対する意識が薄くなり、脆弱性が見過ごされてしまう確率が高くなります。この状況はそのプログラムを使用するユーザーにとって非常に危険です。一方、ユーザーはプログラムの中身には興味がなく、求めているのは成果だけです。その考えは間違っていませんが、セキュリティの観点では「セキュリティバイデザイン」という観点から、ある程度の仕組みや開発体制を知って採用を決めることも、今後は必要になってくるように思います。

SKYSEA Client Viewを安全にご利用いただくための取り組み

脆弱性対策への取り組みについて

OSやソフトウェア製品を安全にご利用いただくためには、脆弱性への対応として、バージョンアップや修正プログラムの速やかな適用が重要となります。これは、SKYSEA Client Viewも例外ではありません。弊社では、弊社製品の各種セキュリティ・脆弱性に関する情報をいち早く提供し、皆さまが安全に製品をご利用いただけるよう努めてまいります。

よく猪俣先生がおっしゃっている“セキュリティ対策の強化には、コミュニケーションも重要”だということについて、詳しく教えてください。

結果だけが求められている今、人間とITの関係は希薄です。昔は、ある程度プログラムの仕組みについての説明を受け、納得してから導入するのが当たり前でした。プログラムのセキュリティに対してどこまで考慮されているか、メーカーに確認してみるくらいのコミュニケーションは、今でもあっていいのではないかと思います。

今日の取材に関してのやりとりも、 前日のメールでは「明日はよろしくお願いします」「了解しました」だけの淡泊な内容でしたが、こうやって実際に会えば、 時に話が脱線しても話題が広がります。 セキュリティの強化に大切なのも、実際に会って会話すること、 従業員とのコミュニケーションの強化だと思います。

SNS上で発生している炎上トラブルの多くも、コミュニケーション不足が原因の一つだといわれていますが、相手の顔が見えない文章だけのやりとりでは感情を抑えられない人が多いのではないでしょうか。それでは炎上が増えるのも当然です。今後は、対面によるコミュニケーションの重要性が見直されてくるような気がしています。

最後にメッセージをお願いします。

セキュリティ対策にとって一番大事なのは、 信頼関係だと思います。テレワークはとても良い働き方ですが、その反面、信頼関係が成り立っていなければ、 明らかにセキュリティリスクが高まります。ログには残らない、画面を見て個人情報をメモするなどの行動も、周りの目が気にならない自宅なら容易です。VPNでつながるだけの信頼関係ではなく、相手の目を見て話す、対面でのコミュニケーションの機会を持つことも忘れないでください。

(「SKYSEA Client View NEWS vol.96」 2024年6月掲載)