近年、サプライチェーンを狙ったサイバー攻撃(サプライチェーン攻撃)が重大な脅威として認識されつつあります。こうしたサプライチェーンリスクにどのような備えが求められるのか、具体的に知りたいと考えている事業者の方は多いのではないでしょうか。この記事では、サプライチェーンリスクの現状や発生する原因、講じておきたい対策についてわかりやすく解説します。

サプライチェーンとは、製品の企画・開発段階から消費者に届くまでのプロセス全体のこと

サプライチェーン(供給連鎖・供給網)とは、製品の企画・開発段階から消費者に届けられるまでのプロセス全体を指す言葉です。原材料の調達から製造、在庫管理、物流、販売といった一連の流れにおいて多くの事業者が関わり合っていることを、鎖のつながりに見立てたことに由来しています。

サプライチェーンが何らかの原因で寸断された場合、製品を安定的に供給できなくなる恐れがあります。サプライチェーンが大規模なものであれば、経済活動に多大な影響を与えることは想像に難くありません。こうしたサプライチェーンの正常な活動を妨げる脅威の総称が「サプライチェーンリスク」です。

サプライチェーン攻撃の種類

サプライチェーンリスクには自然災害など複数の要因がありますが、そのうちの一つが「サプライチェーン攻撃」です。サプライチェーン攻撃とは、悪意のある第三者がサプライチェーンを標的としてサイバー攻撃を仕掛けることを指します。サプライチェーン攻撃の主なパターンは、次の3種類です。

ビジネスサプライチェーン攻撃

ビジネスサプライチェーン攻撃とは、標的とされる企業の委託先や子会社を起点とするサイバー攻撃です。サプライチェーンの上流に位置する大企業の多くは、厳重なセキュリティ対策を講じています。攻撃者にとって、こうした企業を直接的に攻撃して侵入を試みるのは簡単ではありません。そこで、セキュリティ対策が比較的手薄な状態と思われる委託先や子会社に攻撃を仕掛け、サプライチェーンのネットワークを通じて最終的な標的への侵入を試みるというのが、ビジネスサプライチェーン攻撃の手口です。

サービスサプライチェーン攻撃

サービスサプライチェーン攻撃とは、標的とされる企業が導入・活用しているサービスの提供元を起点とするサイバー攻撃です。標的企業が利用しているクラウドサービスや、外部ITプロバイダーなどが攻撃されるケースが多く見られます。サービス提供に活用されている回線を通じて標的企業の組織内ネットワークに到達し、重要情報の窃取やデータ改ざんなどを企てるのが、攻撃者の主な手口です。

ソフトウェアサプライチェーン攻撃

ソフトウェアサプライチェーン攻撃とは、ソフトウェアの開発・製造・提供の工程への侵入を試み、不正なコードやマルウェアを仕掛けるサイバー攻撃です。この攻撃を受けたソフトウェアには、製品として提供される時点ですでにマルウェアなどが混入していることになります。また、製品が提供された後も不正なアップデートプログラムをばらまくことにより、被害をさらに拡大させるケースも少なくありません。

サプライチェーンリスクの現状

サプライチェーンリスクは、近年一層注目されつつある事案の一つです。ここでは、社会的な関心の高まりを示唆するサプライチェーンリスクの現状についてご紹介します。

サプライチェーンの弱点を悪用した攻撃が、組織にとっての脅威の第2位に

独立行政法人情報処理推進機構(IPA)が公表している「情報セキュリティ10大脅威 2023」では、組織にとっての脅威として「サプライチェーンの弱点を悪用した攻撃」が第2位にランクインしました。同ランキングは、前年に発生した情報セキュリティにおける事案のうち社会的に影響が大きかったと考えられるものが対象です。このことから、サプライチェーンリスクが社会的にも重要な関心事となっていることがうかがえます。

参考:独立行政法人情報処理推進機構(IPA)「情報セキュリティ10大脅威 2023」

経済産業省もサプライチェーン攻撃対策を支援

2020年11月1日、産業界が一体となってサプライチェーン攻撃対策を講じるべく「サプライチェーン・サイバーセキュリティ・コンソーシアム(SC3)」が設立されました。中小企業を含むサプライチェーン全体でのサイバーセキュリティ対策の推進が掲げられており、経済産業省がオブザーバーとして支援しています。サプライチェーン攻撃への対策が産業界全体で急務となっていることがうかがえます。

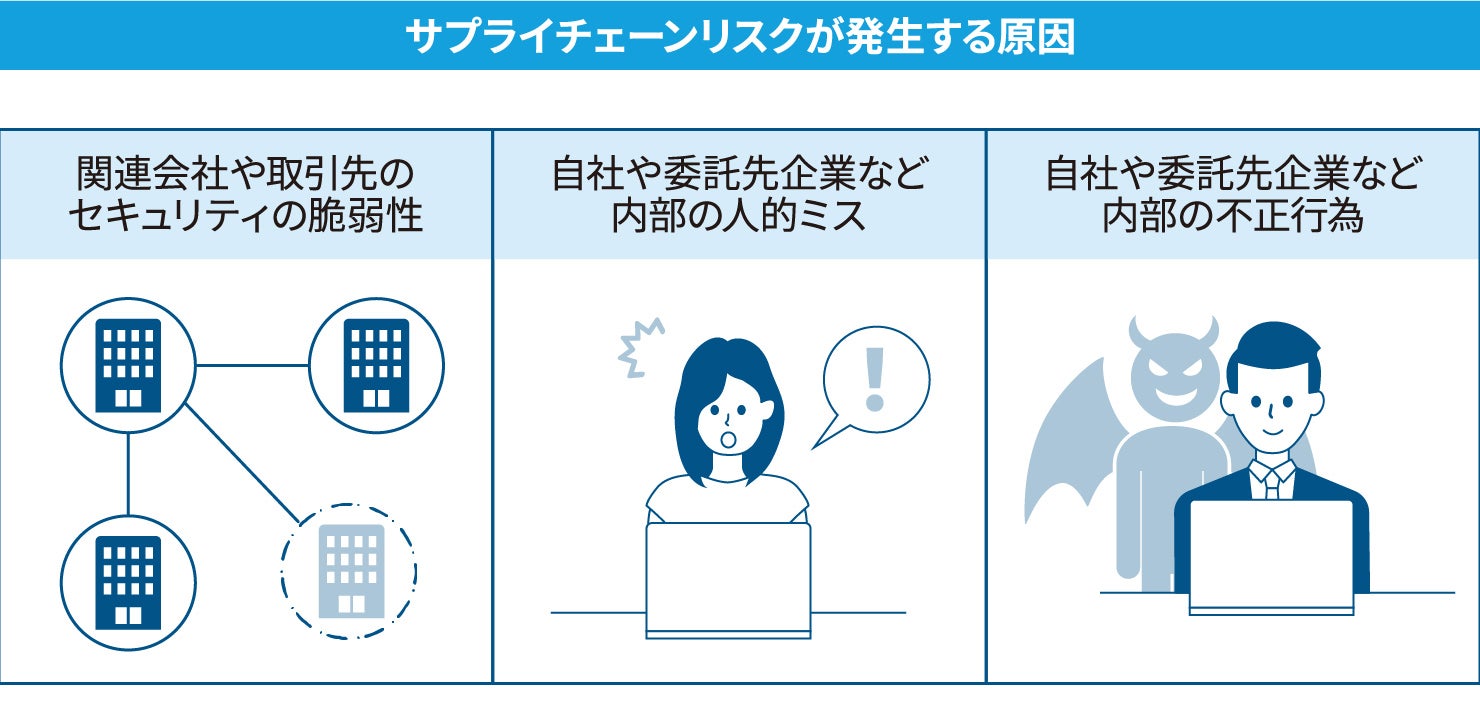

サプライチェーンリスクが発生する原因

サプライチェーンリスクは、どのように発生するのでしょうか。主な原因として下記の3点が挙げられます。

関連会社や取引先のセキュリティの脆弱性によりリスクが発生する

サプライチェーン上の事業者のうち、セキュリティに脆弱性がある関連会社や取引先への不正アクセスを手始めに攻撃が実行されるケースは少なくありません。一般的に、サプライチェーンの上流に位置する大企業はすでに厳重なセキュリティ対策を講じており、攻撃者にとって侵入を試みるのは困難です。そこで、脅威への備えが比較的手薄な関連会社や取引先が標的にされる傾向があり、これがリスク要因となり得ます。

自社や委託先企業など内部の人的ミスでリスクが発生する

内部関係者による人的ミスがリスクの発端となるケースもあります。この場合の内部関係者とは、自社のみならず、取引先や関連会社、委託先企業などの従業員も対象です。例えば、データベースの管理を委託されている事業者がアクセス権限の設定をミスしたことにより、外部からデータベースにアクセスできてしまうようなケースが該当します。人的ミスによって生じたリスクをピンポイントで突くのが攻撃者の手口です。

自社や委託先企業など内部の不正行為によってリスクが発生する

内部関係者の不正行為がリスク要因となることも想定されます。例えば、自社の従業員が機密情報を不正に持ち出し、第三者に譲渡・売却するようなケースが典型です。また、自社だけでなく取引先や関連会社、業務委託先において、こうした不正行為が行われる可能性も否定できません。

サプライチェーンリスクマネジメントにおいて重視すべきポイント

サプライチェーンリスクマネジメント(SCRM:Supply Chain Risk Management)においては、自社だけでなく委託業者や関連組織など「サプライチェーン企業を巻き込んだセキュリティ体制の構築」が重視されます。サプライチェーンリスクマネジメントの徹底を図る上で重視したいポイントは、「責任の所在」と「責任範囲」の2つです。

サプライチェーンにおける情報セキュリティの責任の所在を明確にする

サプライチェーンリスクマネジメントにおいては、情報セキュリティに関する責任の所在がどこにあるのかを各企業が講じるべきセキュリティ対策と併せて明確にしておくことが重要です。責任の所在が曖昧な状態では、下記のようなリスクが生じる可能性があります。

サプライチェーンの情報セキュリティにおいて責任の所在が曖昧な場合のリスク

- 関連企業や委託先が十分なセキュリティ対策を講じない

- インシデントが発生した際、責任の所在についてトラブルが発生する

- サプライチェーン攻撃を受けた際に原因究明が困難になる

このように、情報セキュリティに関する責任の所在が曖昧だと、サプライチェーン攻撃の脅威に対して無防備な状態になりかねない上、万が一インシデントが発生した際に適切に対応することが難しくなる場合があります。

サプライチェーン全体で同等のセキュリティ水準を確保し、サプライチェーンリスクを低減するためにも、あらかじめ各企業が講じるべきセキュリティ対策と情報セキュリティに関する責任の所在を明確にしておくことが重要です。

業務委託契約を締結する際は責任範囲を明記する

日本国内において、業務委託契約を締結する際に、システムの脆弱性などの新たな脅威が発生した場合の対応に関する責任範囲を明記していないケースは全体の8割に上ります。日本企業では、依然として責任の所在と責任範囲が曖昧なまま契約を取り交わすケースが多勢を占めているのが実情です。

サプライチェーンの情報セキュリティにおける責任の所在と責任範囲を明確化するには、契約書に「新たな脅威への対応」や「インシデント発生時の責任範囲」に関する具体的な要件を明記しておく必要があります。定期的に契約関連文書の条項を見直し、これらの条項を追加することにより、責任の所在および責任範囲が不明確な状態を解消しておくことが大切です。

参考:独立行政法人情報処理推進機構「『ITサプライチェーンにおける情報セキュリティの責任範囲に関する調査』報告書について」

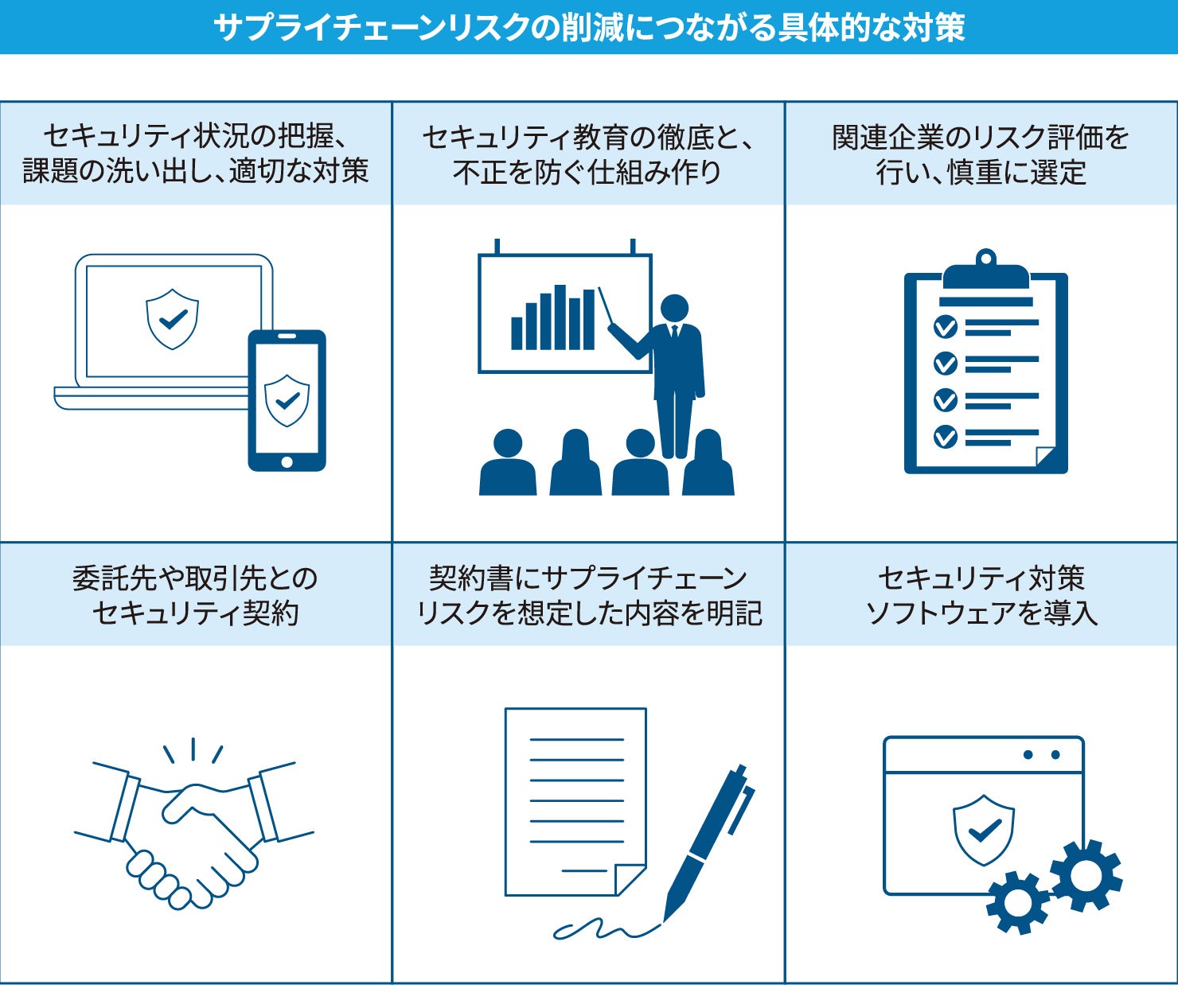

サプライチェーンリスクの軽減につながる具体的な対策

サプライチェーンリスクには複合的な要因が絡み合っているため、何か特定の対策を講じればあらゆるリスクが完全に解消されるわけではありません。そこで、下記に挙げる具体的な対策を積み上げていくことにより、リスクの軽減を図ることが求められます。

現在のセキュリティ状況を把握し、課題の洗い出しと適切な対策を行う

まずは、自社の現状分析を行うことが重要です。現在のセキュリティ状況を把握し、課題を洗い出した上で適切な対策を講じていく必要があります。サプライチェーン攻撃のように脅威の特定が困難なリスクに備えるには、脅威の侵入を防ぐ対策と並行して、脅威が侵入した場合を想定した対策を講じておくことが重要です。

特に、PCやスマートフォンといった個人利用の端末に対するセキュリティ(エンドポイントセキュリティ)を強化し、各端末・機器がマルウェア感染や不正アクセスの被害に遭った際には、適切な初動対応を講じられるようにしておく必要があります。

セキュリティ教育を徹底するとともに、不正を防ぐ仕組みを作る

誤操作や誤送信のほか、内部不正行為といった人的リスクに備えた対策も講じておく必要があります。セキュリティ教育を徹底するとともに、不正行為を実行しにくい仕組みにしておくのがポイントです。例えば、USBメモリなどの外部記憶メディアを使用できない設定にしたり、プリンターの出力枚数に制限を設けたりする施策が想定されます。

システムの開発や保守業務に必要な人員を確保する

安全な開発環境を整備するとともに、開発や保守業務を適切に進められる人員を確保することも重要なポイントです。セキュリティレビューやテストを実施することで、適切なセキュリティレベルが確保されているかチェックしておく必要があります。

関連企業のリスク評価を行い、パートナーや導入製品を慎重に選定する

関連企業のセキュリティ対策への取り組み状況を確認し、リスク評価を行っておくことも大切です。新たにパートナーや導入製品を選定する際には、セキュリティ対策についても重視すべき選定ポイントに加えておく必要があります。ISMS(情報セキュリティマネジメントシステム)認証の取得有無を確認し、情報セキュリティ管理の状況を把握することが大切です。

委託先や取引先とセキュリティ契約を結ぶ

委託先や取引先とセキュリティに関する契約を締結し、責任の所在や責任範囲を明確にしておくことが重要です。万が一インシデントが発生した場合、契約書の条項に沿って責任を分担することでトラブルを回避できる可能性が高まることに加え、被害の拡大を防ぐ効果も期待できます。

契約書にはサプライチェーンリスクを想定した内容も明記する

パートナーとの間で取り交わす契約書には、サプライチェーンリスクを想定した内容も明記しておく必要があります。例えば、再委託時の監督責任や、インシデントが発生した際の責任範囲について契約書に明示することが大切です。

セキュリティ対策ソフトウェアを導入する

基本的な対策として、セキュリティ対策ソフトウェアを導入することも重要なポイントです。未知のマルウェアなどを検知するには、「ふるまい検知」などの機能を備えたセキュリティ対策ソフトウェアを選ぶことをお勧めします。また、サプライチェーンリスクにさらされた場合のことも想定し、従業員が普段扱うエンドポイントへのセキュリティ対策を講じておくことも重要です。インシデント発生時には端末をネットワークから自動で切り離すなど、被害の拡大を防ぐための対策を講じる必要があります。

サプライチェーンリスクへの早急な対策が重要

サプライチェーンリスクは大企業だけが対策を講じるべき脅威ではなく、中小企業も含むあらゆる事業者に対策が求められる事案です。自社のみならずサプライチェーン上の全企業に関わる課題であることから、具体的な対策をできるだけ早期に講じておく必要があります。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、エンドポイントセキュリティを実現するためのさまざまな機能を搭載しています。組織内のネットワークに接続されているエンドポイント(端末)を把握し、OSやソフトウェアのアップデートを迅速にもれなく行うことで、各エンドポイントのセキュリティを強化できます。

「SKYSEA Client View」は、自動車や建設現場、保険業など各業界のセキュリティ対策ガイドラインにおける安全管理措置といった要求事項の達成を支援しています。すべての情報機器をルールに沿って一元管理できるほか、ログの取得、社内ネットワークに接続する機器の制限といった機能もお役立ていただけます。

サプライチェーンリスクへの対策を検討している事業者様は、ぜひ「SKYSEA Client View」をご活用ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから