サイバー攻撃の手口は年を追うごとに巧妙化・複雑化しています。さまざまな攻撃があるなかで、「標的型攻撃メール」は担当業務を問わず、誰しもが気をつけるべき手口の一つといえます。この記事では、標的型攻撃メールによく見られる手口や具体的な文面例、有効な対策についてわかりやすく解説。標的型攻撃メールを受け取った場合に想定されるリスクや、悪意のあるメールの見分け方もご紹介します。

標的型攻撃メールとは、悪質なプログラムを添付したメールを送付して感染させる攻撃手法のこと

標的型攻撃メールは、悪意のある添付ファイルやURLを記載したメールを送りつけ、メールの受信者がファイルやURLを開いたタイミングでコンピューターウイルスに感染させ、企業や組織の情報資産を盗み取るサイバー攻撃の一種です。かつては官公庁や大手企業などがターゲットとして狙われてきましたが、昨今では地方公共団体や中小企業もターゲットとなっています。

標的型攻撃メールでよく見られる手口

標的型攻撃メールは、不特定多数の組織や個人にランダムに送信されるのではなく、ターゲットを綿密に調査した上で、ピンポイントで攻撃が実行されます。標的型攻撃メールの主な手口は下記のとおりです。

標的型攻撃メールの手口の例

- 社内の関係者を装う

- 取引先や子会社を装う

- 大手企業・有名企業を装う

- 関係省庁や政府機関を装う

- 契約・手続き関連の連絡を装う

例えば、未知の相手から届いた不審なメールであれば、多くの人はスパムメールと判断して「開かない」「破棄する」といった対処をします。しかし、実在する自社の従業員や取引先の担当者を名乗るメールが届いた場合、業務に関わりのあるメールだと誤認する可能性があります。また、有名企業や官公庁などを名乗るメール、契約関連といった重要な用件と思われるメールであれば、誤って開いてしまうことも十分に考えられます。このように、ターゲットから不審に思われない件名や文面を活用するのが、標的型攻撃メールによく見られる手口です。

標的型攻撃メールの文面例

標的型攻撃メールの文面は、具体的にどのようなものなのでしょうか。

下記は標的型攻撃メールの例です。このようなメールが届いた場合、取引先や子会社から送信されたメールと誤認しかねないため注意が必要です。

標的型攻撃メールの例

件名:

◯月◯日にお送りしたご案内に訂正がございます

本文:

株式会社◯◯

営業部◯◯様

平素は大変お世話になっております。

標記の件につきまして、先般お送りした「◯◯◯◯」のご案内に訂正がございます。

詳細は添付ファイルにてご案内いたしますので、お手数ですがご確認いただけますようお願い申し上げます。

このたびはご迷惑をおかけし、大変申し訳ございませんでした。

ご不明点等は弊社◯◯までお問い合わせください。

◯◯株式会社 営業部◯◯

この例は、自社と関わりのある企業からのメールであると誤認させる文面になっています。実際には過去に受け取っていない「案内メール」であっても、何か自分に関わることかもしれないと考え、受信者が添付ファイルを開く、もしくはメール内のURLをクリックする可能性があります。

標的型攻撃メールによる被害発生までの流れ

標的型攻撃メールによる被害はどのような流れで発生するのでしょうか。攻撃者はターゲットをいかにしてウイルス感染まで誘導しようとしているのか、その流れを具体的に押さえおくことも重要です。 標的型攻撃メールによる被害が発生するまでの流れについて、下記に具体例を紹介します。

標的型攻撃メールによる被害発生までの流れの具体例

- 従業員のメールアドレス宛てに、取引先を装った標的型攻撃メールが届く

- 従業員が添付ファイルを開封、気づかないうちにマルウェアに感染

- マルウェアが社内の機密情報を外部の攻撃者のもとへメールで送信

このように、マルウェアへの感染にターゲットは気づかず、セキュリティ管理者が不審な通信を発見したことで初めて被害が発覚するケースは少なくありません。メールが届いた時点や、悪意のあるファイル・URLを開いた段階では、被害に気づくことが難しい点も標的型攻撃メールの特徴です。早期に対策を講じていないと、機密情報が流出し続ける危険性があります。

標的型攻撃メールによるリスクの具体例

標的型攻撃メールであることに気づかず添付ファイルやURLを開いてしまった場合、どのようなリスクが想定されるのでしょうか。主なリスクは下記のとおりです。

情報漏洩や改ざんが発生する

データを窃取するのは、マルウェアによる典型的な攻撃の手口です。マルウェアに感染した端末にはバックドアと呼ばれる抜け穴が作られ、この抜け穴を通じて端末に保存されているデータを外部に送信し、データの窃取を行います。

また、マルウェアがWebサーバーに侵入した場合、自社のWebサイトが改ざんされる可能性もあります。公式サイトに不正なファイルを埋め込んだり、悪意のあるWebサイトへ遷移するリンクを設置したりするのも、標的型攻撃メールによくある手口です。

金銭的被害を受ける

標的型攻撃メールの被害には、添付ファイルやURL遷移先のWebサイトに仕込まれていたマルウェアに端末が感染するリスクが想定されます。感染したのがマルウェアの一種である「ランサムウェア」である場合、金銭的被害を受ける可能性があります。ランサムウェアは、端末内や組織内のサーバーに保存されているデータを不正に暗号化し、使用できない状態するマルウェアです。「データを復号してほしければ身代金を払え」と要求したり、「窃取したデータを漏洩させる」と脅迫し、金銭を要求したりするのが、ランサムウェアの手口の特徴です。なお、攻撃者の要求に従って金銭を支払ったとしても、データが元通りの状態になる保証はありません。

被害が拡大してしまう

標的型攻撃メールの被害は、感染した端末のみにとどまらないことも想定されます。窃取されたログイン情報が別のユーザーを標的とした不正アクセスに利用されたり、漏洩したメールアドレスが別の標的型攻撃メールに使われたりする可能性があるからです。こうした被害の拡大を防ぐためにも、標的型攻撃メールには細心の注意を払う必要があります。

国内で発生した標的型攻撃メールの被害事例

続いて、国内で実際に発生した標的型攻撃メールの被害事例を紹介します。被害を受けるきっかけになったメールの内容や、標的にされた組織の対応は下記のとおりです。

国内の旅行代理店の情報流出

国内のある旅行代理店は、実在する取引先を装ったメールの添付ファイルを従業員が開いたことで、使用していたPCと社内サーバーがマルウェアの感染被害を受けました。これにより、数百万人規模の個人情報が流出した可能性が疑われています。メールアドレスに実在する取引先名を含むドメインが使用されていたこと、添付ファイル名が業務に関連する内容だったことから、従業員が不審に感じることなく添付ファイルを開いてしまった事例です。

国内の公的機関の情報流出

公的機関が標的型攻撃メールの被害に遭い、個人情報が流出した事例があります。組織内の事務連絡を装ったメールが職員に届き、そのメールを開封したことによって職員の端末がマルウェアに感染しました。結果として、端末内に保存されていた個人情報の一部が流出しています。

攻撃の標的となった機関は、ただちにマルウェアへの感染が疑われる端末をネットワークから隔離し、セキュリティ企業へマルウェアの解析と除去を依頼しました。また、被害の拡大を防ぐために、すべての拠点でインターネット接続を一時的に遮断する状況となりました。

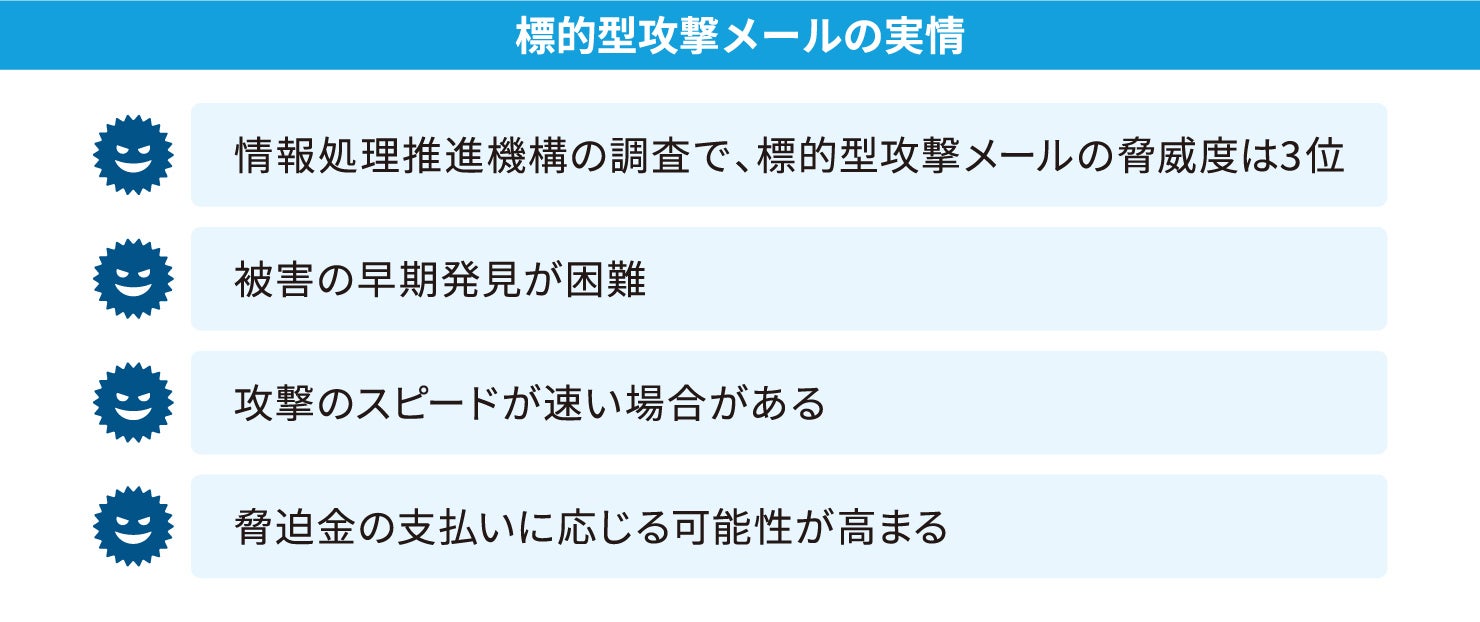

標的型攻撃メールの実情

日本における標的型攻撃メールの被害件数は、2018年ごろをピークに年々減少傾向にあります。しかし、依然として被害は発生していることに加え、手口は巧妙化の一途をたどっており、多くの企業で被害は後を絶ちません。ここでは、昨今における標的型攻撃メールの実情を紹介します。

情報処理推進機構の調査で、標的型攻撃メールの脅威度は第4位

独立行政法人情報処理推進機構(IPA)が公表している「情報セキュリティ10大脅威 2024」では、2024年の組織における脅威として「標的型攻撃による機密情報の窃取」は第4位、「ビジネスメール詐欺による金銭被害」が第8位にランクインしています(※)。標的型メール攻撃は組織にとって大きな脅威であり、対策を講じるべき重大なリスク要因であると見て取れます。

※独立行政法人情報処理推進機構「情報セキュリティ10大脅威 2024」(2024年3月)

被害の早期発見が困難

標的型攻撃メールの被害が後を絶たない要因の一つとして、被害の早期発見が容易ではないことが挙げられます。悪意のある添付ファイルやURLを開き、マルウェアに感染したとしても、端末や通信に目立った変化がなければ、感染している事実に気づきにくいのが実情です。さらに、メールの送信元が関係者や実在する組織を装っていた場合、不審なメールを受け取ったという認識が薄れる可能性もあります。

攻撃のスピードが速い場合がある

標的型攻撃メールには、速攻型と呼ばれるものがあります。マルウェアに感染させてから端末の情報窃取を完了させるまでの時間が短く、異常に気づいた時点ですでに情報を抜き取られている可能性が高い点が特徴です。速攻型は攻撃の成功率が低いことから、繰り返し攻撃を仕掛ける傾向にあります。急にPCの動作が遅くなるといった異常が発生した際には注意が必要です。

脅迫金の支払いに応じる可能性が高まる

標的型攻撃メールによって脅迫を受けた従業員や組織は、情報を暴露されたくないという心理から脅迫金の支払いに応じかねません。感染したマルウェアがランサムウェアの場合、従業員や経営者に「個人情報を外部へ開示する」「取引先や顧客などの情報を外部へ開示する」と脅迫する場合があります。中には情報の開示を恐れて金銭を支払うことを選択する人がいるのも事実です。しかし、仮に脅迫金を支払ったとしても、攻撃が収まるという保証はないことを理解しておく必要があります。

攻撃対象が広い

近年における標的型攻撃メールの傾向として、サプライチェーン攻撃が増加していることが挙げられます。サプライチェーンとは、製品の原材料や部品の調達から販売に至るまでの一連の流れのことを指します。サプライチェーン攻撃は、サプライチェーンの上流に位置する大手企業ではなく、中下流に位置する取引先を標的にし、ネットワークへの侵入を試みる手口です。攻撃者が侵入に成功すると、サプライチェーンのネットワークを通じて上流にまで到達する可能性があります。昨今では、攻撃の対象がサプライチェーン全体となっており、幅広い企業が標的となり得る点には注意が必要です。

標的型攻撃メールはどのようにして見分ける?

標的型攻撃メールは、標的への調査結果を踏まえた件名や文面で送られるため、一見すると通常のメールと見分けがつきにくい傾向があります。ここでは、標的型攻撃メールの特徴と見分け方をご紹介します。

フリーメールのドメインなどに注意する

送信元のメールアドレスがフリーメールのドメインであったり、メールの署名に記載されているメールアドレスと送信元のメールアドレスが異なっていたりするようなら、標的型攻撃メールを疑う必要があります。メールを開封する前に送信元のメールドレスを確認し、異常な点がないことを確かめた上で開くのが得策です。

不自然な日本語であれば警戒する

メール本文の言い回しが不自然であったり、日本語では通常使われない漢字の繁体字や簡体字などが混ざっていたりするようなら、悪意を持って送られたメールの可能性があります。これらは、海外の攻撃者が日本国内の企業や個人を装っている場合によく見られるパターンです。日本語として不自然な点があれば、Web検索などで同様のメールが世間に出回っていないか確認することが大切です。

心当たりのないメールに注意する

心当たりのない内容のメールが唐突に届くのも、標的型攻撃メールの特徴の一つです。例えば、公的機関や金融機関、新聞社などから突然案内や通知が届いたり、決済や配送日時などに関する確認のメールを受け取ったりするパターンが挙げられます。はっきりとした心当たりがない限り、添付ファイルやURLを慌てて開くことは避けてください。どうしても気になる場合は、名乗っている公的機関が正規なものなのかを確認することが大切です。

標的型攻撃メールに有効な対策

標的型攻撃メールの被害を未然に防ぐために必要な対策とは、どのようなものでしょうか。マルウェアへの感染や不正アクセスの被害を防ぐ上で、有効な対策をご紹介します。

OSやソフトウェアを最新の状態に保つ

OSやソフトウェアのアップデートプログラムが配布された際には、早急にアップデートを実行して最新の状態に保つことが大切です。OSやソフトウェアの開発元は製品に脆弱性が見つかると、それらを解決するためのアップデートファイルを配布します。マルウェアへの感染リスクを抑制する上でも、こまめにアップデートを実行するのが得策です。

標的型攻撃メールへの警告やフィルタリングを実装する

セキュリティ対策ソフトウェアには、メールのフィルタリング機能が備わっているものがあります。標的型攻撃メールを開封しようとした際に警告をする、もしくは不審なメールを振り分ける機能を活用することで、リスクの高いメールを自動で選別するのも有効です。

データは定期的にバックアップを取る

データのバックアップは定期的に取り、万が一マルウェアに感染しても感染前の状態に復旧できる状態にしておくことが重要です。ランサムウェアの被害によってデータが暗号化されたとしても、バックアップデータがあれば身代金の支払い要求に応じるべきか迷う余地がなくなります。

ペネトレーションテストで標的型攻撃メールのリスクを確認する

標的型攻撃メールが届いた場合を想定して、侵入テストであるペネトレーションテストを実施することも対策の一つです。ペネトレーションテストを行っておけば、組織における現状のリスクを把握できるだけでなく、攻撃を受けた場合の状況も疑似体験できます。また、こうした訓練メニューを提供している事業者のサービスを活用するのも一つの方法といえます。

従業員に標的型攻撃メールを想定した教育や訓練を行う

標的型攻撃メールの手口や、不審なメールを受け取った場合の対処方法について、組織内で教育や訓練を実施しておくことも大切です。従業員が標的型攻撃メールについてまったく知識がない状態で攻撃を受けた場合、適切な対処ができない可能性があります。こうした教育や訓練は、標的型攻撃メールの存在を認知してもらい、危機感を持ってもらうための機会としても重要です。

セキュアなネットワーク環境を構築する

安全性の高いネットワーク環境の構築も欠かせない対策といえます。ファイアウォールの構築やVPN(Virtual Private Network:仮想プライベートネットワーク)による接続、ゲートウェイの保護、セキュリティ機能を統合したUTM(Unified Threat Management:統合脅威管理)の導入など、従業員が安心してネットワークを利用できるセキュアな環境を構築しておくことも大切です。

アンチウイルスソフトウェアを導入する

アンチウイルスソフトウェアの導入も、マルウェアの感染防止対策として有効です。既存のマルウェアの侵入を防御するだけでなく、ソフトウェアの挙動を監視することで未知のマルウェアにも対応できる「ふるまい検知」といった機能を備えた製品もあります。不審なファイルやプログラムを検知した際には、自動的に端末をネットワークから切り離す機能を活用するなど、ユーザーの感覚や経験のみに頼らない対策が必要です。

標的型攻撃メールは、できるだけ早期に対策を行っておくことが重要

標的型攻撃メールは、いつどのような形で届くか予測できません。金銭的な被害や企業としての信頼失墜といった深刻なダメージを被る前に、できるだけ早期に対策を講じておくことが重要です。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、標的型攻撃メールによるマルウェア感染の早期発見と被害最小化をサポートします。UTMや次世代ファイアウォールと連携することで不審な通信を検知し、管理者に素早くアラートで通知して脅威を初期段階で防ぐことができます。また、ウイルスが検知されたPCをネットワークから自動遮断し、すみやかな調査の実施を支援する機能なども搭載。OSやソフトウェアを最新の状態にする迅速なアップデートによって、脆弱性への対策もフォローします。機密情報が保存された共有フォルダへのアクセスを一括制御することで、マルウェアによる情報の窃取を防止することも可能です。標的型攻撃メールへの対策を講じたい事業者様は、「SKYSEA Client View」の導入をご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから