セキュリティ対策に関する情報収集をしていると、しばしば「セキュリティホール」という言葉を目にします。セキュリティホールとはどのようなものなのか、対処しなかった場合にはどのようなリスクがあるのか知りたいと考えている事業者様も多いのではないでしょうか。この記事では、企業のシステムにおいてセキュリティホールを放置した場合の具体的なリスクのほか、セキュリティホールを発見する方法や対策についてわかりやすく解説します。

セキュリティホールとは、プログラムの不具合や設計ミスによるセキュリティの穴のこと

セキュリティホールとは、セキュリティを壁とイメージしたときに、セキュリティの不具合を壁に空いた「穴」にたとえた言葉です。さまざまな脅威に備えるためのセキュリティには、本来であれば穴があってはなりません。しかし、プログラムの不具合や設計ミスなどにより、セキュリティが十分とはいえない部分が発生してしまうケースがあります。こうした不具合を表現したのが、セキュリティホールという言葉です。

セキュリティホールは、サイバー攻撃を仕掛ける悪意を持った第三者から見た場合、格好の標的となります。外部から侵入しやすい箇所となるため、さまざまなサイバー攻撃の被害に遭う原因になりかねません。ただし、どれほど緻密に設計されたプログラムであっても、セキュリティホールの発生を完全に防ぐのは困難です。従って、セキュリティホールはどのようなシステムや機器・端末にも発生し得るものと捉えておく必要があります。

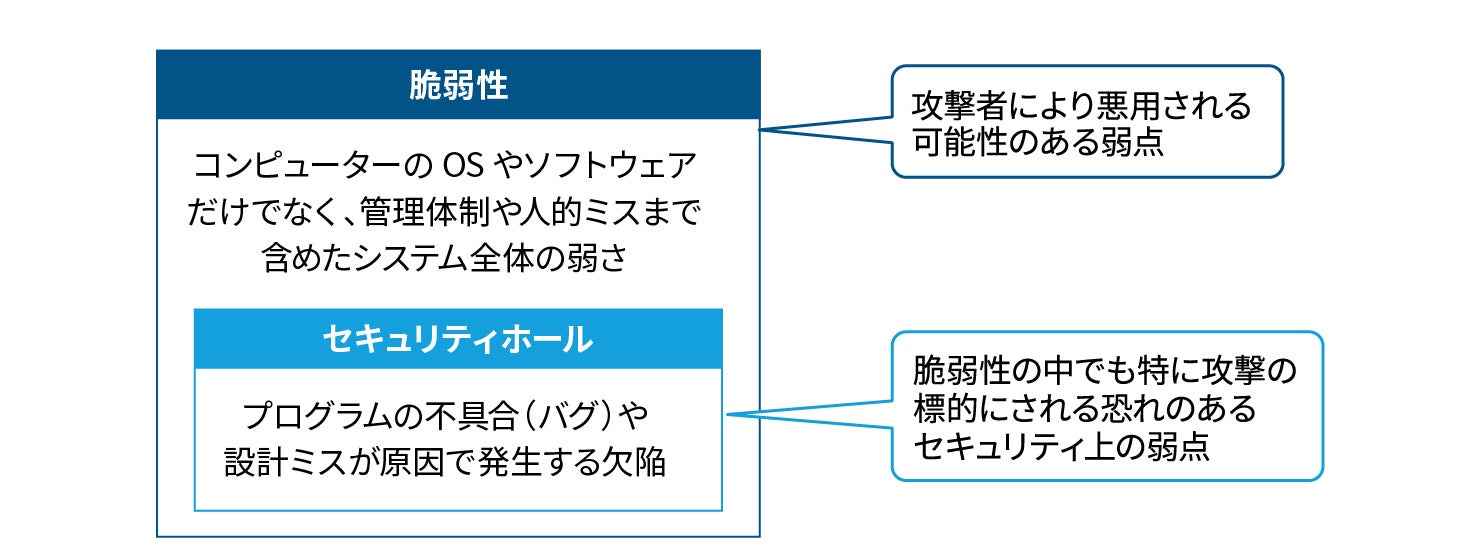

セキュリティホールと脆弱性の違い

セキュリティホールと似た言葉に「脆弱性」がありますが、両者は同じ意味ではありません。脆弱性とは、コンピューターのOSやソフトウェアだけでなく、管理体制や人的ミスまで含めたシステム全体の弱さのことで、攻撃者により悪用される可能性のある弱点といえます。一方、セキュリティホールは、プログラムの不具合(バグ)や設計ミスが原因で発生する欠陥のことで、特に悪意のある攻撃者により不正アクセスやデータ窃取などの目的で悪用されかねない、より具体的な弱点のことです。つまり、セキュリティホールは脆弱性の一種であり、脆弱性の中でも特に攻撃の標的にされる恐れのあるセキュリティ上の弱点といえます。

セキュリティホールを放置した際の具体的なリスク

企業のシステムにセキュリティホールが存在するにもかかわらず放置した場合、さまざまなリスクに対して無防備な状態となりかねません。具体的には下記のようなリスクが増大します。

ハッキングリスクが増大する

ハッキングとは、コンピューターの乗っ取りや破壊といった行為のことです。セキュリティホールは攻撃者にとって格好の侵入経路となるため、ハッキングの被害に遭うリスクが増大するのは免れません。具体的には、下記のような被害に遭う確率が高まります。

ハッキングの被害例

- コンピューターに保存されているデータを窃取される

- 自社のWebサイトなどを改ざんされる

- 窃取されたデータが削除・暗号化・破壊されたり、社外に公開されたりする

- 正規のユーザーを装った攻撃者に情報を抜き取られる

マルウェア被害につながる

セキュリティホールは、マルウェアに感染するリスクを高めます。マルウェアには多種多様なタイプが存在することに加え、次々と新たな種類が生み出されているため、どのような被害・損害が発生するのか予測できません。企業に対するマルウェアの被害として、下記の例が挙げられます。

マルウェアの被害例

- 端末・機器の著しい動作遅延や機能停止により、業務が妨げられる

- システムにバックドア(侵入口)が仕掛けられ、情報が窃取される

- データを不正に暗号化するマルウェア(ランサムウェア)により、身代金を要求される

情報漏洩につながる

セキュリティホールが放置されている場合、攻撃者によって企業の重要情報を大量に抜き取られるといった情報漏洩のリスクが増大します。セキュリティホールを突いて組織内のネットワークへ侵入した攻撃者は、ユーザーが放置している間に膨大な量のデータを盗み出すかもしれません。

顧客データなど個人情報に関わるデータや取引先に関するデータが流出した場合、訴訟リスクが生じる恐れがあります。情報を漏洩させた企業としてブランド力や社会的信用も失墜するため、競争力の低下や業績悪化といった事態にも陥りかねません。

ゼロデイ攻撃を受ける可能性が高まる

セキュリティホールの放置は、ゼロデイ攻撃のリスクも高めます。ゼロデイ攻撃とは、セキュリティホールの問題が解決されるまでのごく短い期間中に仕掛けられるサイバー攻撃のことです。裏を返せば、攻撃者が常に組織内のセキュリティホールを探り続けていることの表れともいえます。

セキュリティホールを標的とした攻撃の種類

セキュリティホールを標的とした攻撃に備えるためには、具体的な脅威の例を把握することが大切です。ここでは、企業のシステムのセキュリティホールに対するサイバー攻撃の例をご紹介します。

ゼロデイ攻撃

前述のゼロデイ攻撃は、セキュリティホールを突いたサイバー攻撃の典型例です。セキュリティホールの存在が発覚してから、対策が講じられるまでのタイムラグを利用して実行される攻撃のことを指します。ソフトウェアベンダーなどがアップデートプログラムを提供する前に攻撃が仕掛けられるため、対策を講じるのが難しく、被害が拡大しやすい点が特徴です。

バッファー・オーバーフロー

セキュリティホールを突いてプログラムの許容量を上回る大量のデータを強制的に書き込み、アプリケーションを強制停止させたり悪意のあるコードを実行させたりするサイバー攻撃をバッファー・オーバーフローといいます。悪意のあるコードの中にはデータを外部に送信するものや、データを破壊するものなどが含まれていることも想定されることから、組織に甚大な被害を与えかねない攻撃手法の一つといえます。

SQLインジェクション

SQLインジェクションとは、データベース操作スクリプト(SQL)を潜ませることにより、データベースに不正な動作を発生させる手口のことです。セキュリティ対策が十分に講じられていないWebサイトの問い合わせフォームなどが被害の発生源となるケースも多いことから、セキュリティホールを突いた攻撃の一種といえます。

OSコマンドインジェクション

OSコマンドインジェクションとは、WebサーバーのOSを標的としたサイバー攻撃のことです。Webアプリケーションのセキュリティホールを突いた手口の一つで、Webアプリケーションを通じて注入された不正なOSコマンドが、Webサーバーに意図しない不正な命令を実行させるのが特徴です。この攻撃が実行されると、情報漏洩やファイルの改ざん、削除といった被害が発生する恐れがあります。

クロスサイト・スクリプティング

クロスサイト・スクリプティングとは、WebサイトやWebアプリケーションのセキュリティホールを悪用し、コンテンツやサービスの改ざん、データ窃取を企てるサイバー攻撃です。この被害に遭うと、ユーザーが悪意のある偽サイトに誘導されたり、アカウント情報を抜き取られて、なりすまし被害に遭ったりする恐れがあります。

クロスサイトリクエストフォージェリ

Webアプリケーションへのログイン状態を維持しているユーザーに対して、悪意のある偽サイトへの誘導やアカウント情報の抜き取りといった攻撃を企てることをクロスサイトリクエストフォージェリといいます。ユーザーが普段どおりにWebアプリケーションを利用していても、気づかないうちにアクセス先が変更されている点が大きな特徴です。Webアプリケーションの脆弱性を突いた攻撃であることから、セキュリティホールに起因するサイバー攻撃の一種といえます。

DNSキャッシュポイズニング

DNSサーバー(ドメイン名とIPアドレスを紐づけるサーバー)に保存されているDNSキャッシュの情報を不正に操作し、ユーザーを悪意のある偽サイトなどへ誘導させる手口のことをDNSキャッシュポイズニングといいます。偽サイトに誘導されたユーザーは個人情報を窃取されたり、DNSを利用不能な状態にされたりする被害に遭いかねません。ドメインサーバーのセキュリティホールを突いた手口として知られています。

セキュリティホールへの具体的な対策

企業のシステム運用において、セキュリティホールを放置せず適切に対策を講じるにはどうすればよいのでしょうか。主な対策方法について解説します。

セキュリティ更新プログラムを常に最新の状態にする

OSやソフトウェア、ハードウェアのセキュリティ更新プログラムが開発元から提供された際には、速やかに適用することが大切です。アップデートプログラムの中には、新たに発覚したセキュリティホールの問題を解決することを目的としているものも少なくありません。セキュリティ更新プログラムが適用されないまま使用され続けている端末や機器が組織内に残っていることがないよう、組織内の全端末のアップデート状況を一元管理する仕組みを導入するのも一案です。

また、プロダクトライフサイクルを考慮して、適切な時期に端末や機器をリプレースすることも重要なポイントです。特に、開発元のサポート期間が終了した状態で端末や機器を使い続けることは、サイバー攻撃を受けるリスクを高めます。

脆弱性情報を素早くキャッチする

「独立行政法人 情報処理推進機構(IPA)」や、脆弱性対策情報のポータルサイトである「Japan Vulnerability Notes(JVN)」などのサイトで、最新の脆弱性に関する情報を定期的に確認することもセキュリティホールを見つける方法として有効です。脆弱性情報を素早くキャッチすることにより、サイバー攻撃で狙われやすいセキュリティホールを発見し、いち早く対処することが可能になります。

脆弱性診断(セキュリティ診断)を定期的に受ける

外部のサービスなどを利用して、定期的に脆弱性診断(セキュリティ診断)を受けることも、セキュリティホールへの有効な対策の一つです。脆弱性診断とは、セキュリティホールから脅威が侵入したり、関係者による内部不正が行われたりするリスクがないか診断することを指します。

脆弱性診断の手法は、主にプラットフォーム診断とアプリケーション診断の2種類です。プラットフォーム診断は、社内ネットワークの脆弱性を内部から診断するオンサイト診断と、インターネット経由で外部から脆弱性を診断するリモート診断の2つに分かれます。一方、アプリケーション診断では疑似的なサイバー攻撃を実施することにより、実際に侵入が可能なセキュリティホールが放置されていないかを診断します。

脆弱性診断により客観的な診断やレビューを受けることにより、セキュリティホールの状況や必要とされるセキュリティ対策とその優先度を把握することが可能です。

セキュリティ対策ソフトウェアを導入する

セキュリティ対策ソフトウェアの導入は、セキュリティホールへの対策として必須の施策といえます。ファイアウォールの導入やシステムの異常発生を検知する仕組みなど、基本的なセキュリティ対策を講じておくことが重要です。

近年では、既知のマルウェアなどを検知するだけでなく、不審な挙動を発見する「ふるまい検知」などの機能を備えたセキュリティ製品も登場しています。また、脅威の侵入を防ぐだけでなく、万が一侵入を許してしまった場合も早期に異常を検知することにより、素早い初動対応をサポートする仕組みを導入しておくことが大切です。

セキュリティホールを解消するためには、具体的な対策が重要

セキュリティホールの早期解消は、あらゆる企業にとって必要不可欠な対策といえます。セキュリティホールの発生はどのようなシステムにも起こり得る事態のため、具体的な対策をできるだけ早期に講じておくことが重要です。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、組織の重要なデータを守るために情報セキュリティ対策の強化とIT資産の安全な運用管理を支援しています。では、コンピューターにインストールされているソフトウェアを管理し、そのソフトウェアの脆弱性情報も把握できます。脆弱性をなくすセキュリティ更新プログラムの適用・アップデートは複数のコンピューターへ一斉に実施可能です。「SKYSEA Client View」は、未知のマルウェアをふるまい検知で素早い調査・駆除を可能にするセキュリティ製品との連携機能も提供しています。

また、Sky株式会社では「SKYSEA Client View」におけるセキュリティ・脆弱性に対しても、外部からの検査を行うとともに、脆弱性の診断結果を公表。併せて、そのほか弊社商品のセキュリティ・脆弱性に関する最新情報も専用Webページにて公開するなど、お客様が安全に商品をご利用いただける環境づくりを心掛けています。自社システムのセキュリティホールに不安を抱いている事業者様は、ぜひ「SKYSEA Client View」の導入をご検討ください。