マルウェアによるサイバー攻撃の中でも、よく耳にするのが「ランサムウェア」による被害です。ランサムウェアとは、身代金を要求するタイプの悪意のあるマルウェアのことです。ランサムウェアは、日本を含めた世界各地で発生し、組織の規模を問わず被害を及ぼしているため、情報資産を抱える企業にとって早急な対策が必要といえます。この記事では、ランサムウェアの主な種類や攻撃手法、感染した場合の対処法についてわかりやすく解説します。

ランサムウェアは、身代金を要求するタイプの悪意のあるマルウェア

ランサムウェアはマルウェアの一種であり、標的とする企業が保有するデータを不正に暗号化したり、窃取したデータを暴露すると脅迫したりすることにより、金銭を要求する攻撃手法の総称です。ランサムウェアは官公庁や大企業、中小企業など組織の規模を問わず攻撃を仕掛けてくるため、誰もが注意すべきマルウェアといえます。近年は特定の組織や地域を標的に定めた「標的型攻撃」が増加しており、日本を含めて世界規模で被害が発生しています。

ランサムウェアが組織の業務に与える影響

ランサムウェアに感染すると、組織が保有するデータが不正に暗号化され、使用できない状態となります。その場合、正常に業務を遂行できなくなるばかりか、サービスを停止せざるを得ない事態に陥る可能性もあります。攻撃者によっては、ランサムウェアによって窃取したデータを、不法な取引が横行するダークウェブなどで売買することも想定されます。そうなると、組織保有の機密情報や個人情報が外部に漏洩し、組織の社会的信頼が失墜することにもなりかねません。このように、ランサムウェアは業務に多大な影響を与えるだけでなく、今後の業績にも深刻なダメージを与える可能性があります。

ランサムウェアの種類

ランサムウェアにはいくつかの種類があります。ここでは、代表的な5種類のランサムウェアの特徴について解説します。

暗号化型

暗号化型のランサムウェアは、標的とする組織が保有するデータを不正に暗号化し、データの復号と引き換えに身代金を要求します。暗号化されたデータを復号するのは困難なケースが多いことに加え、要求に従って身代金を支払ったとしても、データが正常に復号される保証はありません。

消去型

消去型のランサムウェアは、標的とする組織が保有するデータを不正に削除し、データを復旧する見返りとして身代金を要求します。組織は業務に必要なデータが突如として削除されてしまうため、多大な被害を受けることは想像に難くありません。なお、身代金を支払ったとしてもデータを取り戻せる保証がない点は、暗号化型と同様です。

画面ロック型

画面ロック型のランサムウェアは、標的とする組織が保有する端末の画面をロックし、操作不能の状態にします。そこで、解除コードと引き換えに身代金を要求するのが画面ロック型の一般的な手口です。こうした手口は、特にスマートフォンなどのモバイルデバイスが標的となる傾向があります。

暴露型

暴露型のランサムウェアは、窃取したデータを外部に暴露すると脅迫し、暴露の取りやめと引き換えに金銭を要求する点が特徴です。暴露型はデータを暗号化した上でデータを暴露すると脅すケースが大半です。しかし近年は窃取したデータを暗号化することなく、このデータをそのまま暴露すると脅迫するパターンも確認されています。

MBR破壊型

MBR(マスターブートレコード)破壊型ランサムウェアとは、コンピューターの起動プロセスを妨害した上で、システムを復旧する見返りとして身代金を要求する手法のことです。被害に遭った端末・機器は正常に起動できなくなるため、業務に深刻なダメージを与える可能性があります。

ランサムウェア攻撃を容易にする手口

攻撃者に高い技術力がなくても、ランサムウェア攻撃が容易にできてしまうRaaS(Ransomware as a Service)という手口があります。RaaSとは、ブラックマーケットなどで販売されている、サイバー犯罪者向けのビジネスモデルです。RaaSを利用すると、ランサムウェアの配信や身代金の回収、開発者への分配金の支払いなどが手軽に可能となり、技術力の低い攻撃者もサイバー攻撃に加担できてしまいます。

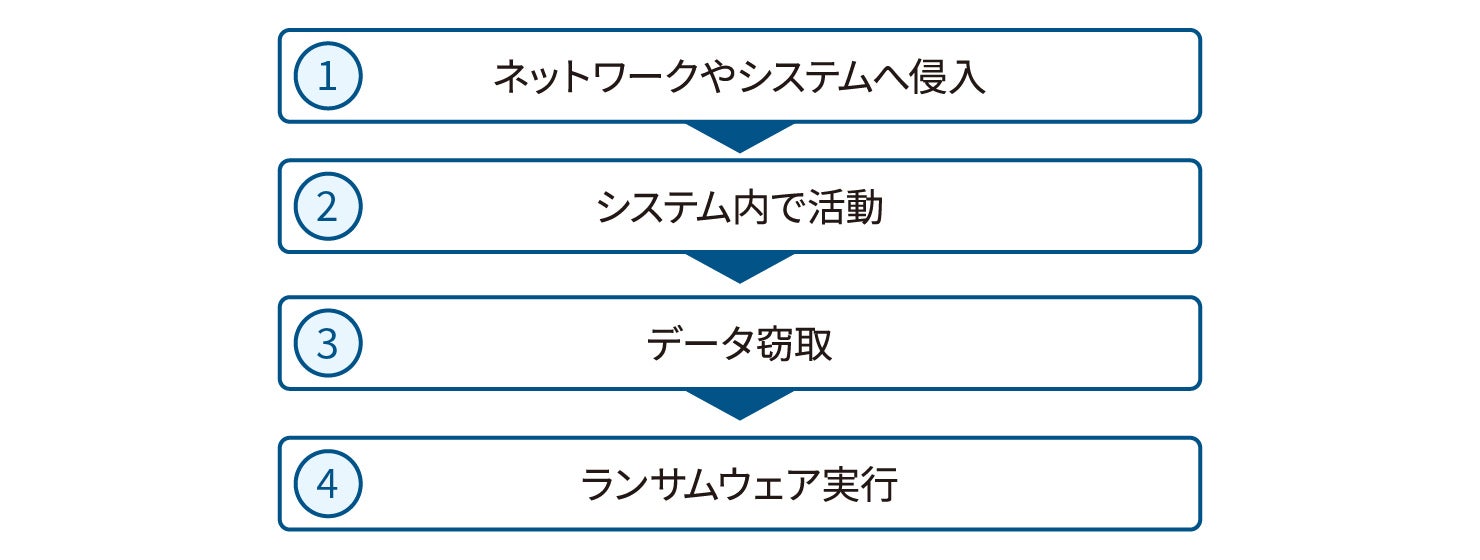

ランサムウェアの攻撃の流れ

ランサムウェアは、一定期間をかけて段階的に攻撃を進めるのが特徴です。続いては、ランサムウェアの一般的な攻撃の流れについて解説します。

1. ネットワークやシステムへ侵入

攻撃者はまず手始めに、組織の脆弱性を突いてネットワークやシステムへ侵入を試みます。ランサムウェアの侵入経路はさまざまですが、主な侵入経路としては以下が挙げられます。

ランサムウェアの主な侵入経路

- 従業員に悪意のあるメールを送り、リンクや添付ファイルを開かせる

- 特定の人のみが利用できるVPN(Virtual Private Network:仮想専用回線)などのネットワーク機器の脆弱性を悪用する

- リモートデスクトップツールのパスワード管理の不備を突く

組織としては、脅威の侵入を防ぐための対策を講じていたとしても、組織内の端末や機器に1か所でも脆弱性が残っていれば侵入経路となり得ます。

2. システム内で活動

組織内のネットワークにランサムウェアが侵入したとしても、ただちに機器・端末の不具合や異常な動作が確認されるとは限りません。攻撃者は遠隔操作ツールを駆使してネットワークに接続されている端末を不正に操作し、権限の奪取などを試みます。標的としている組織内の端末・機器にアクセスするために、市場で販売されている正規のツールやクラウドサービスなどが悪用されるケースも少なくありません。

3. データ窃取

組織内の重要データにアクセスする権限を奪取した攻撃者は、次に機密情報や個人情報などを収集します。収集されたデータは攻撃者が管理するサーバーにアップロードされていくことが想定されますが、この段階に至ってもランサムウェア攻撃の被害が発覚しないケースは少なくありません。攻撃者は小さな単位に分けてデータを窃取するなど、発覚防止の対策を講じていることが多いからです。

4. ランサムウェア実行

攻撃者はデータの窃取が完了すると、標的の組織が保有するデータを暗号化したり、削除したりすることで使用できない状態にします。データが突然暗号化されたり、端末の画面上に脅迫文が表示されたりすることによって、ランサムウェア攻撃の被害に遭っていることが発覚するケースがほとんどです。

代表的なランサムウェア

ランサムウェアは、多種多様なタイプのものが確認されています。それらの中でも代表的な存在とされているランサムウェアを、4つ紹介します。

AIDS Trojan

「AIDS Trojan」は、世界初のランサムウェアとして1989年に出現しました。AIDS Trojanは暗号化型ランサムウェアであり、感染した端末のハードディスクに保存されているデータを暗号化した上で、身代金を要求します。当時の感染経路はインターネットではなく、AIDS Trojanが仕込まれた外部記憶媒体をPCに接続することによって感染させる手口が用いられていました。

CryptoLocker

2010年代に出現した「CryptoLocker」は、甚大な被害をもたらした暗号化型ランサムウェアとして知られています。一般家庭用のPCを乗っ取ってランサムウェアの拡散に悪用されていた点が大きな特徴とされ、およそ50万台ものPCがCryptoLockerに感染しました。被害が甚大なため、被害者に向けたポータルサイトが開設され、データのロックを解除するキーが無償提供されるなど、ランサムウェア攻撃の脅威が世界に知られるきっかけとなりました。

Petya

「Petya」は、2016年に初めて確認されたランサムウェアです。システムの起動プロセスを妨害するMBR(マスターブートレコード)破壊型ランサムウェアとして知られています。Petyaは、ファイルを個別に暗号化するのではなく、端末のハードディスク全体へアクセスできない状態にするため、感染した多くの組織が甚大な被害を受けました。クラウドストレージへのリンクが感染経路として用いられるなど、ランサムウェアの手口が巧妙化していることが広く知られる要因にもなったランサムウェアです。

WannaCry

「WannaCry」は、2017年に世界中で甚大な被害をもたらした暗号化型ランサムウェアです。23万台に及ぶPCが感染したともいわれており、特にイギリスでは公的医療制度を担う団体が標的とされたことにより、医療機関など加盟団体の多くが被害を受けています。データの暗号化や暗号資産による身代金の支払い要求など、ランサムウェア攻撃の手口を一層世界に知らしめたランサムウェアといえます。

ランサムウェアに感染した場合の対応

ランサムウェアに感染してしまった場合は、どのような対応が求められるのでしょうか。ランサムウェアに感染した場合の、基本的な対処法を紹介します。

ネットワークをインターネットから切り離す

ランサムウェアへの感染が、インターネットを通じて組織内外に拡大するのを極力防ぐためにも、感染が疑われる端末・機器は、インターネット回線から遮断することが先決です。なお、ランサムウェアによる脅迫文が画面に表示されたとしても、すぐに端末をシャットダウンするべきではありません。電源を切ると再び起動できなくなったり、侵入経路や感染したマルウェアの種類を特定するための情報が失われたりする可能性があるため、まずはインターネット回線の遮断にとどめておきます。

ランサムウェアを特定・駆除する

感染した端末をオフラインにした後は、端末に表示されているランサムウェアの警告画面などを保存し、ほかの端末を使って類似する画面をインターネットで検索します。インターネットでランサムウェアの種類が特定できたら、ウイルス対策ソフトウェアなどを使用して駆除します。感染が疑われる端末・機器がほかにも発見される可能性があることから、組織内のすべての端末・機器も調査しておくことが重要です。

復号ツールがあるか確認する

既知のランサムウェアの場合、セキュリティベンダーが復号ツールを公開していることがあります。対応する復号ツールが提供されているようなら、復号を試みる価値はあります。ただし、復号ツールは必ずデータが元通りになることを保証しているわけではありません。また、復号ツールが提供されているランサムウェアは、一部の種類に限られます。

身代金は支払わない

攻撃者による身代金の支払い要求には、決して応じてはいけません。身代金を支払ったとしても、暗号化されたデータや消去されたデータが元通りになる保証はないからです。さらに、身代金を支払ってしまうと「脅迫すれば応じる企業」とみなされ、さらなるサイバー攻撃や金銭要求の対象となる恐れもあります。攻撃者は犯罪者集団であることを念頭に置き、決して取引に応じないことが大切です。

ランサムウェアの被害を回避する方法

ランサムウェア攻撃の被害を回避するには、どのような対策を講じておく必要があるのでしょうか。早急に取り組んでおきたい5つの対策を紹介します。

データをバックアップしておく

ランサムウェア対策として効果が高い対策は、こまめなデータのバックアップです。たとえ業務に不可欠なデータが暗号化や削除の被害に遭ったとしても、バックアップデータがあればある程度は復旧できます。バックアップが万全であれば、攻撃者による身代金要求に応じるべきか迷う余地がなくなるため、被害を最小限にとどめることが可能です。

ファイアウォールやメールフィルターを設定する

ファイアウォールやメールフィルターを設定することは、不審な通信をブロックする上で有効な対策です。前述のとおり、組織が保有する1台の端末・機器に残された脆弱性がランサムウェアの侵入経路となり得るため、リスクはできる限り抑制しておくことが、ランサムウェアによる被害の回避につながります。

共有フォルダのアクセス権限を設定する

共有フォルダへのアクセス権限は、業務上必要なユーザーのみ許可する仕組みにしておくことをお勧めします。組織内の誰もが共有フォルダにアクセスできる状態になっていることは、攻撃者にとって侵入経路が多数存在することを意味します。共有フォルダにランサムウェアを仕込んだファイルが保存されれば、アクセスしたすべての端末が感染のリスクにさらされかねません。

従業員にセキュリティ教育を行う

従業員にセキュリティ教育を行うことも重要なポイントといえます。日々の業務で端末や機器を扱う従業員が情報セキュリティ対策の重要性や基本的な対策について認知していなければ、脅威の侵入を防ぐのは困難です。不審なメールや添付ファイル、URLリンクなどは開かないといった基本事項を共有するとともに、万が一マルウェアに感染した場合の初動対応についても周知しておく必要があります。

セキュリティソフトウェアを利用する

ランサムウェアをはじめとするマルウェアへの感染を未然に防ぐ上で、セキュリティソフトウェアの利用は基本的な対策といえます。既知のマルウェアであれば、パターンファイルと一致することにより侵入を防げます。また、ふるまい検知機能を備えたセキュリティソフトウェアの導入も、検討しておきたいポイントです。ふるまい検知機能があれば、不審な通信やプログラムの挙動を検知し、未知のマルウェアの侵入・感染の早期発見につながります。

ランサムウェアの脅威に対する備えはあらゆる組織にとって必須

業種や企業規模を問わず、IT資産を保有する組織であれば、ランサムウェアによる攻撃の標的になり得ます。十分な対策を講じ、脅威の侵入をできる限り防いでいくことが重要です。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、さまざまなセキュリティ製品と連携することにより、ランサムウェア侵入の検知や共有フォルダへの異常なアクセスの検知に役立ちます。また、ランサムウェアに感染した端末・機器をネットワークから遮断するなど、万が一ランサムウェアに感染した際にも被害を最小限に食い止める機能を搭載している点が特徴です。ランサムウェアの脅威に対する備えを強化したい事業者様は、ぜひ「SKYSEA Client View」の導入をご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから