CSIRTとは

CSIRT(シーサート)とは、「Computer Security Incident Response Team」の略で、企業や行政機関等で情報セキュリティに関するインシデントに対応する専門チームのことです。

ここでのインシデントとは、外部からのサイバー攻撃だけでなく、ヒューマンエラーや自然災害も含む、情報システムのセキュリティ脅威となる事象全般を指します。例えば、不正アクセスやマルウェア感染、情報漏洩などが該当します。インシデントが発生すると、企業の財務状況の悪化や社会的信頼の失墜、ひいては事業存続の危機につながりかねないため、徹底的な予防と迅速な対応が不可欠です。

CSIRTは、インシデント発生時には被害の最小化や原因の究明、再発防止策の策定に対応し、平時にはインシデント防止のための情報収集や対策の導入、従業員への教育も担当するなど、組織のセキュリティ対策を支える重要な役割を担います。

なお、混同されやすい組織としてSOCやPSIRTがありますが、それぞれ担う役割がCSIRTとは異なります。

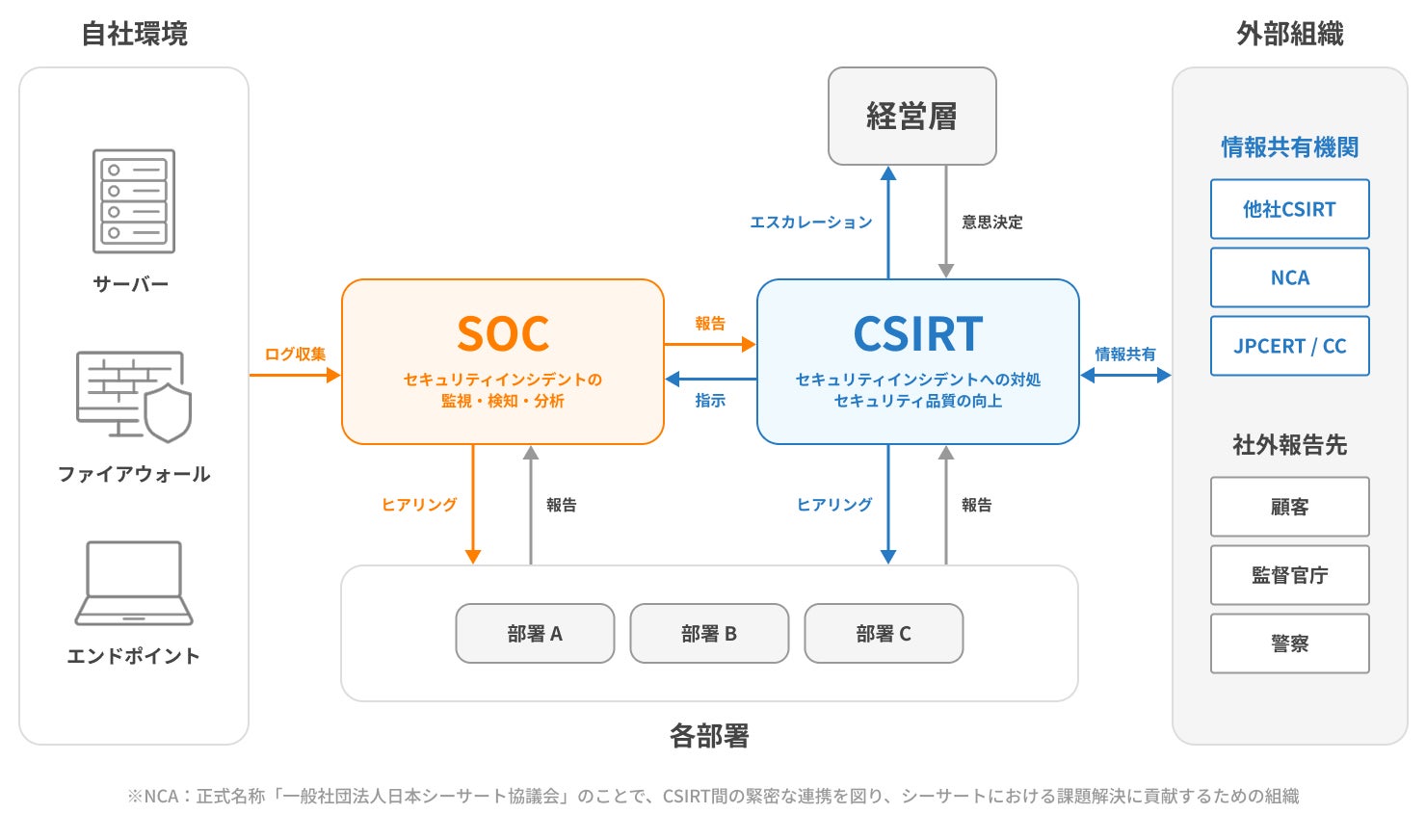

CSIRTとSOC(Security Operations Center)の違い

SOC(ソック)は「Security Operations Center」の略で、CSIRTと同様にセキュリティインシデントに対応するための専門組織ですが、主な役割が異なります。

SOCの役割は、社内のシステムやネットワークを常時監視し、脅威を迅速に検知・分析して初動対応を行うことです。一方でCSIRTの役割はインシデント発生後に関連部署と連携しつつ詳細な調査を行い、経営上のリスクを含めた判断までを担うことです。

SOCはインシデント発生前の監視と異常の検知を担うのに対し、CSIRTは平時から組織のセキュリティ対策において司令塔のような役割を果たし、主にインシデント発生後の対応を担うという点で大きく異なります。例えば、システムに不審な挙動が見られた場合には、以下のような役割の違いがあります。

| SOC | 不審な挙動を検知し次第、対策が必要な脅威かどうかを分析。必要に応じてCSIRTに報告し、ログの解析や調査を行う。 |

| CSIRT | SOCから報告を受けた脅威に対して、経営層を含む各所と連携をとりながら対応を進める。事態が収束し次第、再発防止策などを策定する。 |

CSIRTとPSIRT(Product Security Incident Response Team)の違い

PSIRT(ピーサート)は「Product Security Incident Response Team」の略で、自社が開発・提供したソフトウェアに関する脆弱性やセキュリティインシデントへの対応に特化した組織です。CSIRTとは、セキュリティ対策を担う対象が異なります。

PSIRTは、製品の企画・設計の段階からリリース後まで、一貫してセキュリティレベルの向上に携わり、インシデントの発生時には顧客への情報公開やパッチ(修正プログラム)提供を迅速に行うなど、製品の安全性を守る役割を担います。

こういった役割の違いから、PSIRTとCSIRTは所属する部門も異なる傾向があり、PSIRTは開発部門や品質管理部門に所属するケースが見られるのに対して、CSIRTは情報システム部門に所属するケースが多いとされます。

CSIRTが企業に求められるようになった背景

今、多くの企業でCSIRTの設置が求められています。ここでは、その背景について2つの観点からご紹介します。

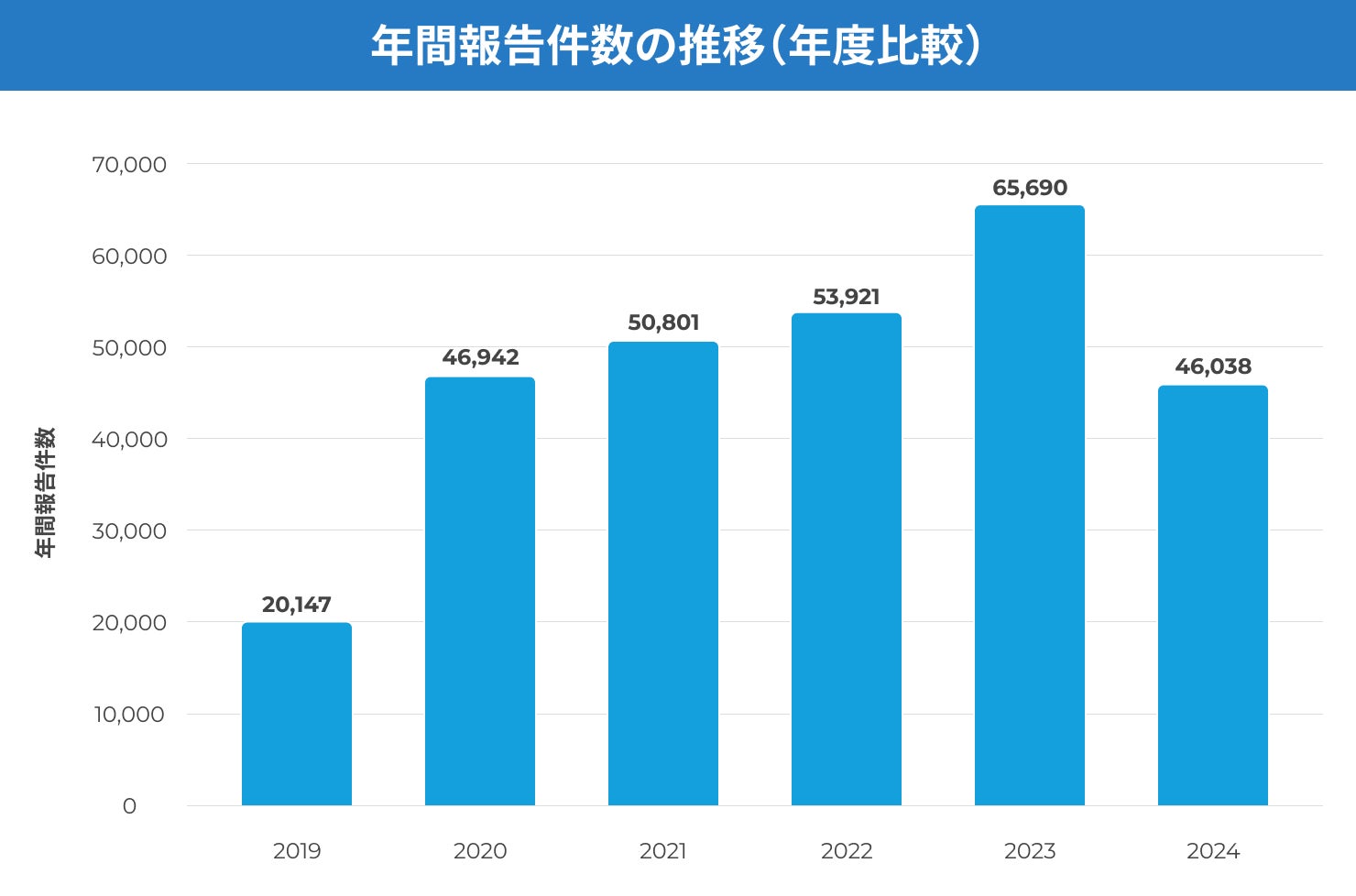

サイバー攻撃のリスクが年々拡大し、複雑化しているため

サイバー攻撃は増え続けており、それに伴ってセキュリティインシデントの数も増加傾向にあります。「一般社団法人JPCERT コーディネーションセンター(JPCERT/CC)」が2025年4月に公表した「インシデント報告対応レポート」によると、2023年度のインシデント報告件数は6万件を超えており、近年は非常に高い水準で件数が推移していることがわかります。

出典:JPCERT/CC「インシデント報告対応レポート」

また、問題は単純な件数の増加だけではありません。例えば生成AIの悪用や、IoT機器の増加による攻撃対象の拡大など、サイバー攻撃は絶え間なく巧妙化・多様化し続けています。そのため、最新のセキュリティ対策を施したとしても、新たな脅威からの攻撃を完全に防ぐのは困難な状況です。

複雑化するサイバー攻撃に対し、万が一の際にも適切な対応がとれる専門チームとしてCSIRTの必要性が高まっています。

被害を最小限に抑えるため

セキュリティインシデントが発生した際には、初動対応が極めて重要です。初動対応を適切に行わなければ、被害の抑制や迅速な復旧が難しくなるだけでなく、組織の信頼を失う可能性もあります。

例えば、個人情報の漏洩といった重大なセキュリティ事故が発生した場合は、すぐに顧客や取引先など、関係各所へ報告しなければいけません。また、原因の究明や再発防止策の検討を進めるために、ログや関連データは適切に保全しておく必要があります。

もし、社内にセキュリティインシデントに対応できる専門組織がなければ、一連の対応に抜け漏れが生じたり、優先順位を誤ってしまう恐れがあります。セキュリティ対策を一手に担うCSIRTを設置することで、対応の不備をなくし、被害を最小限に抑えることができます。

CSIRTが担う役割と活動内容

CSIRTは、セキュリティ事故の発生時には事態の迅速な収束に注力し、平常時には脅威に関する調査や分析、セキュリティに関する啓発を行います。いずれも組織のセキュリティ対策を支える重要な活動です。ここでは、CSIRTが担う役割と活動内容を詳しく解説します。

予防対策

CSIRTは、セキュリティインシデントが発生した場合に備え、被害を最小限に抑えるための態勢を整えておく役割を担います。例えば、SOCなどの社内組織や有識者との連携強化、インシデント発生時の対応フローや指揮系統の整備、脅威の調査・分析に用いる作業環境の用意などが挙げられます。

また、脅威に関する情報の収集や分析、不審なインシデントの早期検知といった役割もCSIRTが担うケースがあります。ただ、セキュリティインシデントの発生前から監視・検知を行う役割は、SOCの担当として区別される場合も多く見られます。

インシデント対応

CSIRTが担う役割の中で最も重要なのが、セキュリティインシデントの発生時に、社内外の部署や専門家と連携して全体の指揮をとることです。

インシデントを検知したり、SOCからの報告を確認し次第、その影響の範囲や侵入経路、攻撃の手法などを分析し、関係者と共に具体的な対応へと移ります。侵害されたアカウントの無効化や脆弱性へのパッチ適用など、インシデントの原因に対処する活動がその一例です。事態が収束したら、体制や対応フローの改善に向けた振り返りを行います。

また、BCP(事業継続計画)対策に関する情報提供や、個人情報保護法などの各種法規制への対応も行います。

脆弱性管理

自社が扱うシステムやネットワークに関する脆弱性の管理を、CSIRTが担う場合があります。脆弱性を悪用される被害は後を絶たず、情報漏洩やマルウェアへの感染、システム停止といった深刻な被害につながる恐れがあるため、十分な対策が必要です。

例えば、脆弱性や脅威の情報を国内外から継続的に収集・分析したり、その情報に基づいてリスク評価し、対策の優先順位付けを行ったりします。既存の脆弱性を把握しているかどうかで被害の大きさが変わるため、世界共通の脆弱性識別子である「CVE」などを通じて、最新の脆弱性情報を把握しておくことが重要です。

また、組織で利用しているソフトウェアのバージョンやサポート状況の把握など、社内のIT資産を適切に管理することも基本的な脆弱性対策として大切です。

従業員教育

CSIRTは、すべての従業員が正しいセキュリティの知識を持てるように教育する役割も担います。従業員のセキュリティリテラシー不足は重大なインシデントにつながる危険性があるため、非常に大切な活動です。

例えば、巧妙な「なりすましメール」を開いたことによるマルウェア感染やメールの誤送信、機密情報の不正な持ち出しなど、ヒューマンエラーや内部不正によって起こる情報漏洩は、従業員が適切なセキュリティリテラシーを持っていれば発生を防ぐことができます。従業員を教育する際には、あらかじめ情報セキュリティポリシーを定めて文書化し、扱うテーマや対象者を絞っておくと、一人ひとりの注意するべきことがより明確になり効果的です。

CSIRTを構築・運用する7つのステップ

CSIRTを構築して運用するにはどのような手順を踏めばよいのでしょうか。ここでは、日本シーサート協議会が作成した「CSIRT スタータキット」を参考に、構築・運用の流れを7つのステップに分けてご紹介します。

- STEP0:CSIRTプロジェクトを立ち上げる

- STEP1:社内の課題を洗い出す

- STEP2:計画を立案する

- STEP3:計画を基に構築を行う

- STEP4:運用前にシミュレーションを実施する

- STEP5:CSIRTの運用を開始する

- STEP6:定期的に効果検証・改善を行う

STEP0:CSIRTプロジェクトを立ち上げる

まずは、CSIRTを構築するためのプロジェクトを立ち上げます。プロジェクトを円滑に進めるためには、以下の観点を考慮しておくことが大切です。

- 目標(CSIRTを構築する理由の明確化)

- 構成メンバー(スキルや利害関係の明確化)

- スケジュール(時間的な制約事項の確認)

- プロジェクトの運営方針(運用ルールや意思決定フローの明確化)

全社的な協力を得るためにも、プロジェクトの立ち上げ時から経営者や意思決定者の合意を得ておく必要があります。

STEP1:社内の課題を洗い出す

プロジェクトが立ち上がったら、社内のセキュリティ状況を把握するための調査を行います。収集すべき情報としては、守るべき情報資産や脅威、過去のインシデント対応状況、既存のセキュリティポリシーやセキュリティに関連する文書などが挙げられます。

その後、収集した情報に基づいて課題を洗い出し、CSIRT構築のための検討を行います。検討すべき課題には、以下のようなものが考えられます。

- CSIRTは組織の中でどのように配置されるべきか

- どの程度の規模のCSIRTが必要なのか

- CSIRTの構築にはどの程度のコストがかかるのか

STEP2:計画を立案する

次に行うのは、洗い出した課題を解決するためのCSIRT構築計画の作成です。以下のような手順で具体化していきます。

| 手順 | 検討内容 |

|---|---|

| CSIRT基本構想の検討 | CSIRTが提供するサービスを利用できる対象・CSIRTを構築することで達成するべきミッション・取り扱うインシデントの定義など。CSIRT運営の方向性を明確化する。 |

| サービスの検討 | CSIRTが提供するサービスの内容。サービス内容は主に、インシデントの発生抑制やインシデント発生時の被害最小化、社内のセキュリティ品質向上の3つに分けられる。 |

| 社内体制の検討 | CSIRTを設置する部門やCSIRTに必要な権限など。部門やグループ会社ごとにCSIRTを設置する場合も。 |

| 社外連携体制の検討 | 外部CSIRTとの連携方法や、法執行機関・製品ベンダーといった外部組織との連携方針など。インシデントの早期検知やノウハウの共有など、より効果的な活動が見込める。 |

| リソースの検討 | 人的リソース、必要な設備、活動に必要な予算など。特に設備については、CSIRTが取り扱う機密情報が社内で不必要に開示されないように、しっかりと整える必要がある。 |

| 理想像とのギャップ考察 | 組織の現状とCSIRT構築後を比較。理想像とのギャップを洗い出して課題を整理すれば、中長期的な活動指針が得られる。 |

| 構築スケジュールの検討 | ここまでに検討した内容を整理して、社内の各所にCSIRTの必要性を認識してもらうための資料を作成する。 |

こうした計画の立案時には、CSIRT構築のメリットが把握しやすいような案にすることが大切です。

STEP3:計画を基に構築する

立案した計画に基づき、実際にCSIRTの構築に取り掛かります。まずは経営層から計画の承認を得るとともに、体制構築のためのリソースを確保する必要があります。また、インシデント対応に関わる社内のあらゆる部門と調整し、連携を確認します。

その後、情報システムの管理者など、CSIRTのサービス対象者に説明を行い、CSIRTの活動に関して理解を得られたら、担当スタッフへのトレーニングなどを行っていきます。最後に、CSIRTの概要と運用に必要な情報をまとめた文書を作成すれば、CSIRTを運用する体制が整います。

STEP4:運用前にシミュレーションを実施する

CSIRT運用の準備が整ったら、過去に発生したインシデントや想定されるインシデントのシナリオを活用して、机上でのシミュレーションを実施します。シミュレーションにより、構築したCSIRTの有用性と、現時点での問題点を確認できます。例えば、社内での連携体制や情報伝達経路に問題がないかを洗い出します。

シミュレーションの実施後は、得られた問題点を基に改善策を検討し、前のステップで作成したCSIRT構築計画に反映させます。

STEP5:CSIRTの運用を開始する

運用前のシミュレーションを終えたら、CSIRTの運用を開始します。このとき、社内や社外に向けてCSIRTの存在をしっかりアピールしておくことが大切です。専門チームの存在が知られていれば、インシデント発生時の連絡や対応がスムーズになり、被害の拡大を防ぐことにつながります。

STEP6:定期的に効果検証・改善を行う

CSIRTの運用開始後は、定期的にどの程度の効果があるのかを評価し、品質の向上や機能の拡充を図る必要があります。このとき、CSIRTの活動そのものに対する分析結果だけでなく、サービス対象のニーズや、高度化を続ける新たなサイバー攻撃の影響なども考慮します。

また、社内外との連携体制の強化にも継続的に取り組み、インシデント発生時にスピード感を持って適切な対応ができる状態をつくっておくことも大切です。

CSIRTを効果的に機能させるためのポイント

CSIRTを構築したものの、実際にセキュリティインシデントが発生した際に、適切に機能させられるかどうかを不安に感じるケースは少なくありません。ここでは、CSIRTを効果的に機能させるためのポイントをご紹介します。

活動範囲・責任範囲を明確に定めておく

CSIRTを効果的に機能させるためには、CSIRTの活動範囲や権限、責任を持つ範囲をあらかじめ決めておくことが大切です。

セキュリティ対策は、インシデント発生前の対応・発生後の対応・組織のセキュリティレベル向上の3つに大きく分けられますが、構築した自社のCSIRTがどこまで担うのかを整理しておきます。そうすることでSOCをはじめとする他部署との役割分担がしやすくなり、よりスムーズに連携できるようになります。

責任を持つ範囲も明確化しておくことで、リソースに対して対応すべき事象が増えすぎてしまい手が回らなくなるといった事態も防げます。

経営陣や意思決定者の理解を得る

CSIRTの運用を円滑にするためには、経営陣や意思決定者の理解を得る必要があります。

CSIRTやSOCはセキュリティ対策の専門チームとしてさまざまな権限を持つものの、あくまでも社内の一組織に過ぎません。そのため、できることは限られており、発生するインシデントが重大なものであればあるほど、関係各所との緊密な連携が不可欠です。

そうしたなかで、経営者や意思決定者が、自社にどのようなセキュリティ上の課題があり、CSIRTがどのような役割を果たしているのかを深く理解していれば、経営上のリスクを含めた重大な相談や判断をしやすくなります。万が一インシデントが発生した場合でも、自社を守るために必要な対処を迅速に行うことができます。

外部の専門機関と連携する

CSIRTの効果的な運用には、外部組織との連携も欠かせません。高度化・複雑化するサイバー攻撃の脅威から自社を守るためには、限られた経験や社内のリソースだけでは対応しきれない恐れがあるためです。

セキュリティベンダーなど、外部の専門機関と積極的に情報共有をすることで、新たな脅威に関する最新の情報や効果的な対策方法を見つけやすくなります。また、他社のCSIRTとの連携も有効です。日頃から関係性を構築しておけば、重大なセキュリティインシデントの発生時にも協力を仰ぎやすくなります。

インシデント管理に必要なツールを導入する

CSIRTのスムーズな運用には、インシデントの検知・分析・対応・報告などの各過程を支援するツールの活用も有効です。

例えば、情報集約に便利なチケット管理システム、SIEM(ログ分析)やEDR(エンドポイント監視)などのセキュリティツール、脆弱性への対処を自動化する脆弱性管理ツールなどが挙げられます。

こうしたツールを組み合わせて活用することで、タスクの一元管理や活動の効率化が可能になり、CSIRTによる迅速で的確なインシデント対応が可能となります。

CSIRTのメンバーに求められる資格・スキル

CSIRTが担う役割は幅広いため、そのメンバーに求められるスキルも多岐にわたります。ここでは、以下の3種類に分けて概要をご紹介します。

| スキル | 概要 |

|---|---|

| インシデント対応 | ・ITサービスマネジメントへの精通(ITILフレームワークなどの知識) ・脅威インテリジェンス(脅威の防止や検知に利用できる情報)の活用力 ・インシデント対応手順書の作成スキル |

| 技術 | ・セキュリティに関する高度な専門知識 ・デジタルフォレンジックの技術(電子情報の解析による事実解明) ・自動化スキル(スクリプト言語やSOARの活用) |

| ビジネス | ・さまざまな関係者との調整を円滑に行うコミュニケーション力・インシデント対応記録や報告書などの文書作成力 ・情報セキュリティに関する法律への理解 |

関連する資格としては、情報セキュリティ分野で国際的に権威のある「CISSP(Certified Information Systems Security Professional)」や、日本の国家資格でもある「情報処理安全確保支援士」、ネットワークセキュリティに特化したシスコ技術者認定の「CCNA Security / CCNP Security」などがあります。資格の取得はCSIRTのメンバーとして必須ではないものの、スキルや知識を有することの証明に役立ちます。

まとめ

CSIRTやSOCなどのセキュリティ対応専門チームは、業種や規模を問わず、現代のあらゆる企業にとって必要不可欠な存在です。サイバー攻撃の高度化・複雑化が止まらず、被害を完全に防ぐことは困難な状況ですが、インシデント発生後の迅速かつ的確な対応を可能にします。

CSIRTの導入にあたっては、組織全体でセキュリティ強化の重要性を共有し、継続的に改善を図る体制を構築することが大切です。経営層の理解を得るなど、ポイントを押さえて計画的に導入すれば、組織のセキュリティレベルを大幅に向上させることができます。

CSIRTのインシデント対応を「SKYSEA Client View」がサポート

複雑化するサイバー攻撃に対して、万が一の際に迅速かつ適切な対応をとるためには、CSIRTによるインシデント対応の質を向上させる工夫が必要です。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、PCやサーバー、ソフトウェアなど、組織のIT資産に関する情報を一元管理する「資産管理」機能を搭載。脆弱性の発見や素早い対処をサポートします。また、他社のEDR製品と連携し、マルウェア感染を検知した際には素早くマルウェアを隔離するなど、サイバー攻撃対策も支援。インシデントの発生が疑われる場合は、「ログ管理」機能による詳しい調査も可能です。

CSIRTのより効果的な運用に、ぜひ「SKYSEA Client View」の活用をご検討ください。