サイバー攻撃とは? 事例や種類・対策についてわかりやすく解説

サイバー攻撃とは、インターネットやデジタル機器を利用した犯罪行為の手口です。金銭や個人情報の窃取、システムの機能停止による事業活動の妨害などを目的に行われる攻撃を指します。サイバー攻撃の手口は日を追うごとに多様化・巧妙化しており、被害件数や被害額の増加が問題視されています。インターネットやデジタル機器が不可欠な昨今のビジネス環境において、企業はどのような対策に取り組んでいく必要があるのでしょうか。この記事では、サイバー攻撃による被害の現状や近年増加している手口、具体的な被害の事例を紹介します。また、悪質化する攻撃から組織を守るための対策についても詳しく解説します。

近年のサイバー攻撃の動向

この数年の間に、サイバー攻撃とその被害は急増しているといわれています。ここでは、各種資料から日本国内や世界におけるサイバー攻撃の現状について詳しく紹介します。

日本国内におけるサイバー攻撃の現状

日本国内におけるサイバー攻撃は、現在どのような状況なのでしょうか。サイバー攻撃による検挙件数や、被害件数、被害額についてご紹介します。

サイバー犯罪による検挙件数は毎年増加傾向

警察庁の広報資料によれば、サイバー犯罪(コンピューター・電磁的記録対象犯罪)の検挙件数は年々増加しています。2024年の検挙件数は1,155件であり、前年と比べて155件増加しました。なお、2020年の検挙数は563件であり、わずか4年で約2倍に増加しています。

■日本社会におけるサイバー攻撃の情勢

※参考:警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」

サイバー攻撃の被害件数や被害額も増加中

検挙数が増加していることからも予想できるとおり、サイバー攻撃による被害件数・被害額も増加しつつあります。警察庁の広報資料によれば、企業・団体における2024年のランサムウェアの被害件数は222件でした。2023年は197件、2022年は230件となっており、ここ数年、高水準で推移しています。

また、インターネットバンキングにおける不正送金事犯の2024年の被害件数は4,369件、被害総額は約86.9億円となっています。2023年の被害件数は5,578件、被害総額は約87.3億円だったことから、1件あたりの被害額が増加していることがわかります。手口の9割が、送信者を詐称したメールやSMSを送りつけ、貼り付けたリンクをクリックさせて偽のホームページに誘導し、クレジットカード番号やアカウント情報などを盗み出すフィッシングです。サイバー攻撃は決して人ごとではなく、あらゆる企業・個人が標的となりうる脅威となっています。

※警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」

世界規模で見たサイバー攻撃の現状

一方、被害報告件数は2021年が約84万件、2023年が約88万件であり、件数だけでみると+3.8%の増加にとどまっているにもかかわらず、被害総額は約2倍となっていることから、1件あたりの被害額が大幅に増加していることが見て取れます。これは、より手間暇をかけて攻撃を巧妙化し、多大な利益を得ようとしていることの表れだといえます。

世界経済フォーラムの『Global Cybersecurity Outlook (GCO) 2025(グローバル・サイバーセキュリティ・アウトルック2025)』によると、72%が組織に対するサイバーリスクが増加していると答えています。特に、PC内のファイルを勝手に暗号化し、戻すための対価として金銭を要求するランサムウェアや、生成AIの悪用が課題として挙がっています。また、過去1年間で40%以上の組織がソーシャルエンジニアリング攻撃を受けたと報告しています。

※出典:「Global Cybersecurity Outlook 2025」

※参考:「世界経済フォーラム公式サイト(日本語)」

サイバー攻撃の目的と対象者

サイバー攻撃は、どのような目的で行われるのでしょうか。また、どのような相手を狙っているのでしょうか。ここではサイバー攻撃の目的と対象者について見ていきます。

サイバー攻撃の目的

サイバー攻撃は、金銭や機密情報の窃取を通じ、国家や企業に対して戦略変更を迫ったり、イメージダウンを狙ったりなどさまざまな目的で行われます。マルウェアやフィッシングなど、その手口はさまざまです。主な目的には、以下の3点が挙げられます。

・愉快犯、自己顕示欲

社会を混乱させたり、自身の技術力を誇示したりして注目を集めることを目的に攻撃します。

・産業スパイ

特定の組織・団体を標的とし、機密情報や知的財産を盗み出す目的で攻撃します。

・政治的・社会的主張

ハッキングを通じて政治的、社会的な主張を行う「ハクティビスト」と呼ばれる活動家や集団が、自身の思想や信条を社会に知らしめるために攻撃する場合があります。

サイバー攻撃の対象者

サイバー攻撃の対象者は、個人や組織を問わず多岐にわたります。重要な情報を保有する企業や政府機関だけでなく、近年のIoT機器の普及に伴って個人を対象とした攻撃も増えています。例えば、セキュリティ対策が不十分なスマート家電などを足がかりに、ネットワークに侵入する事例などがあります。

また、警察庁の「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、民主主義の推進や人権保護に関わるジャーナリストやNGOなども、その活動を妨害しようとするサイバー攻撃集団から標的にされることがあるといいます。

出典:警察庁「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」

サイバー攻撃による被害事例

前述したような手口によりサイバー攻撃の事例には、以下のようなものがあります。

大手システム事業者に対する情報窃取目的とみられるサイバー攻撃

2024年3月、大手システム事業者は、業務上使用する複数のコンピュータが不正プログラムに感染し、個人情報や顧客情報を含むファイルが不正に持ち出せる状況になっていたと発表しました。

大手鉄道事業者に対する妨害目的とみられるサイバー攻撃

2024年5月、大手鉄道事業者は、インターネット上の乗車券等の予約サービスを提供するWebサイト、スマートフォンの IC 乗車券サービスを提供するアプリケーションなどに接続しづらい状況となっていることを発表しました。

また、サイバー攻撃の事例として、国内で増えているのがランサムウェアの被害です。ランサムウェアは身代金を要求することを目的としたマルウェアの一種であり、感染すると端末の中のデータが暗号化され、解除の対価に金銭や暗号資産を要求されます。2024年には、以下のような攻撃事例がありました。

情報処理サービス企業に対するランサムウェア攻撃

2024年5月、自治体などから印刷業務等を受託する企業は、同社のサーバがランサムウェアに感染し、データが暗号化される被害が発生したと発表しました。同年7月、同社はこの攻撃により、個人情報が漏えいしたことが確認されたと発表しました。

出版大手企業に対するランサムウェア攻撃

2024年6月、ある出版大手企業は、同社のサーバがランサムウェアを含む大規模な攻撃を受けたと発表。この攻撃により、同社が提供するウェブサービスが広く停止したほか、書籍の流通等の事業に影響が発生しました。この攻撃により、25 万人分を超える個人情報や企業情報が漏えいしたことが確認されたことおよび、同年度決算において、調査・復旧費用などとして 20 億円を超える損失を計上する見込みであることを発表しました。

※参考:令和6年におけるサイバー空間をめぐる脅威の情勢等について

サイバー攻撃の種類・手口

ここからは、近年増加しているサイバー攻撃の主な手口を紹介します。今後も新たな手口が現れてくる可能性は十分にありますので、まずは近年のサイバー攻撃による手口を把握しておくことをお勧めします。

ランサムウェアによる攻撃

ランサムウェアは「ランサム(身代金)」と「ソフトウェア」を組み合わせた造語であり、マルウェアの一種です。ランサムウェアに感染すると、PCなどに格納されている所有データが勝手に暗号化されてしまいます。そしてこれら暗号化されたデータの復旧と引き換えに、攻撃者が金銭などを要求するのがランサムウェアの常とう手段です。

標的型攻撃

標的型攻撃とは、特定の組織を狙ったサイバー攻撃の一種です。標的型攻撃の手口としては、悪意のあるファイルが添付されたメールや、不正なWebサイトに誘導するURLリンクが記載されたメールを送りつけるといったものが多く見られます。これらのメールは巧妙に偽装されていることも少なくないため、被害を受けていることにすぐ気づかないケースもあります。

リモートワークへの攻撃

近年浸透してきたリモートワーク環境も、サイバー攻撃の標的となる場合があります。一般世帯のネットワーク環境は、企業などの事業用途のものと比べてセキュリティ対策が不十分なケースも多く、攻撃者にとっては格好の標的となります。

サプライチェーンへの攻撃

近年、特に増加傾向にあるのがサプライチェーンを標的とした攻撃です。大手企業が強固なセキュリティ対策を講じているケースが多い一方で、それら企業の取引先(サプライヤー)の中には十分なセキュリティ対策が施されていないケースもあります。攻撃者はそのようなサプライヤーにまず攻撃を仕掛け、最終的にはサプライヤー経由で大手企業へと攻撃を拡大させます。そのため自社のセキュリティ対策だけでなく、サプライチェーン全体でサイバー攻撃を未然に防ぐための対策を講じていくことが大切です。

Emotetによる攻撃

Emotet(エモテット)はメールを介して感染するボットマルウェアであり、感染した端末の遠隔操作を可能にするサイバー攻撃の手口です。メールアカウントやメールデータなどの情報窃取に加え、さらに別のウイルスを二次感染させるために悪用される場合もあります。業務でよく利用されているExcelのマクロにEmotetが仕込まれているケースもあることから、ビジネスシーンでこれらのウイルスに感染する可能性は十分にあるため注意が必要です。

サイバー攻撃への対策

年々悪質化・巧妙化しているサイバー攻撃から組織を守るには、どのような対策を講じればよいのでしょうか。ここでは次のものを主な対策として挙げ、内容を具体的に解説します。

- セキュリティを向上するシステムの導入

- 従業員に対するセキュリティ教育

- 攻撃手法に合わせた対策の強化

ソフトウェアは常に最新の状態にする

サイバー攻撃の手口には、OSやアプリケーションの脆弱性を突いてくるものも少なくありません。そこでこれらソフトウェアの開発企業は、こうした問題を把握した上で脆弱性を解消するためのアップデートを実施しています。ユーザーとしては、アップデートを通じてソフトウェアを常に最新の状態に保つことを心掛け、古いバージョンのまま使い続けないことが大切です。

そのためにソフトウェアのアップデート情報はこまめにチェックするとともに、アップデート版が配布された際にはすみやかに実行することをお勧めします。

メールセキュリティを強化する

前述のとおり、メールを介して実行されるサイバー攻撃は特に多いため、対策としてメールセキュリティを強化し、悪意のあるプログラムが侵入するリスクを軽減させることが重要です。メールセキュリティ製品を導入することで、マルウェアなどが埋め込まれたメールを検知して隔離したり、危険性が高いと思われる添付ファイルを発見した場合にユーザーに通知できる仕組みを用意することが有効な対策となります。

Webブラウザセキュリティを強化する

Webブラウザを介して、不正なWebサイトに誘導する手口もサイバー攻撃には多く見られます。こうした手口による被害を防ぐには、Webブラウザセキュリティを強化しておくことが重要です。

例えば、フィッシング対策機能を備えたセキュリティ対策ソフトウェアを活用することで、不正なWebサイトへのアクセスをブロックできます。あるいは、インターネット通信を常時検査するプロトコルフィルタリングや、Webアクセス保護などの機能を有効にしておくことでも、悪意のあるWebサイトへのアクセスを回避できる可能性を高めることができます。

セキュリティ教育を徹底する

PCなどのIT機器やネットワークを利用する従業員に対して、セキュリティ教育を徹底することも重要な対策の一つといえます。パスワードの使い回しや不審なメールの開封が、重大なセキュリティリスクとなることは周知が必要です。そのためにも、セキュリティに関する研修や講習会を定期的に開催し、現場レベルでセキュリティ対策への意識を高めていくことが大切です。

なりすまし攻撃に対策する

代表的なサイバー攻撃の一種として「なりすまし」が挙げられます。なりすましとは、攻撃者が身元情報を偽装することにより、あたかも正規のユーザーや問題のないプログラムであるかのようにふるまい、不正な行為を働く手口のことです。ここでは、なりすましの主な攻撃手法とその対策について解説します。

マルウェア攻撃の特徴と基本的な対策

マルウェアは問題のないプログラムを装って端末に感染し、ネットワークを通じて組織内外へと感染を拡大させていきます。マルウェアに感染した端末や機器に保存されているデータが破壊されて利用できない状態になったり、端末・機器の動作が妨げられて正常に業務を進められなくなったりするのが被害の主な特徴です。

マルウェア攻撃への対策としては、不審な添付ファイルやURLをクリックしないこと、マクロを無効化することなどが挙げられます。また、従業員に対して情報セキュリティ教育を行うことも重要です。例えば、マルウェアの感染が疑われる場合はネットワークから端末を遮断するといった基本的な知識を組織内のメンバーに身につけてもらう必要があります。

ランサムウェア攻撃の特徴と感染への対策

ランサムウェアは、感染した端末や機器に保存されているデータを不正に暗号化し、データの復号と引き換えに身代金を要求するマルウェアの一種です。データの復号に加え、窃取したデータを暴露すると脅迫する手口も確認されています。なお、攻撃者の身代金要求に応じたとしても、データが復号される保証はありません。むしろ、要求に従って金銭を支払えば、さらなる脅迫を受ける原因にもなり得ます。

ランサムウェア攻撃への対策としては、データを逐次バックアップすることや多要素認証を導入して不正アクセスを防止すること、脆弱性診断を実施して自社の脆弱性を把握することなどが挙げられます。また、不審なメールの添付ファイルやURLはクリックしないことも、ランサムウェアへの感染を防ぐ上で重要な対策です。

フィッシング攻撃の特徴と推進すべき対策

フィッシング攻撃とは、実在する企業や官公庁などを装った偽のWebサイトを制作し、入力フォームからログイン情報や個人情報を窃取する手口のことです。こうして窃取された情報は不正アクセスに使用されるほか、ダークウェブにて個人情報の売買の対象となることもあります。

フィッシング攻撃への対策としては、外部ネットワークと内部ネットワークの境界で不正通信を防ぐゲートウェイセキュリティ対策を行うことや、セキュリティソフトを導入することなどが挙げられます。同時に、従業員に対してフィッシング攻撃の対策方法についても教育し、不正なサイトでログイン情報や個人情報などを入力しないよう周知徹底することも重要です。

標的型攻撃の特徴と有効な対策

標的型攻撃とは、攻撃者が特定の個人、組織、またはグループを狙って行う攻撃手法です。具体的には、取引先担当者を装ってメールを送信したり、正規のユーザーを装って不正ログインを試みたりする手口が挙げられます。

標的型攻撃への対策としては、端末単位でセキュリティ対策を強化するエンドポイントセキュリティの導入が効果的です。端末や機器内にて脅威を検知するEDR(Endpoint Detection and Response)のほか、ネットワークやクラウドといった複数箇所に分散するログを一元的に監視するXDR(Extended Detection and Response)などは、エンドポイントセキュリティの一種です。また、ゲートウェイセキュリティを導入することで、社内外を隔てる境界で不正な通信を検知することも有効な対策といえます。

セッションハイジャックの特徴と備えるべき環境

セッションハイジャックとは、Webサービスのサーバーとユーザー間でやりとりされるセッションIDを窃取することで、ユーザーになりすます手口のことです。正規のユーザーになりすました攻撃者は、クレジットカードの不正利用や情報の漏洩・改ざんといった、さまざまな被害をもたらすことが想定されます。

セッションハイジャックへの対策としては、一定時間ごとにセッションIDを変更するランダム化の導入や、個人情報などをやりとりするWebサービスを保護するセキュリティツールであるWAF(Web Application Firewall)の導入のほか、セキュアな通信プロトコル(HTTPS)の使用などが挙げられます。

脆弱性攻撃に対策する

続いて、脆弱性を狙ったサイバー攻撃の代表的な手口と、その対策方法について解説します。組織に脆弱性が一点でもあれば脅威が侵入するきっかけとなり得るため、脆弱性が生じやすいポイントを押さえて対策を徹底することが大切です。

SQLインジェクション攻撃の特徴と基本的な対策

SQLインジェクション攻撃とは、データベースを操作する言語であるSQLに不正なコードを混入させ、データベースに不正な操作を行わせる攻撃手法のことです。Webアプリケーションの入力フォームに不正なSQL文が仕込まれるケースがあるため、特にWebアプリケーションのセキュリティ強化が求められます。

SQLインジェクション攻撃への対策としては、前述したWAFを導入してWebアプリケーションへの攻撃を阻止することなどが挙げられます。また、脆弱性診断を実施することにより、ネットワークやサーバー、Webアプリケーションに脆弱性がないか、客観的な視点でチェックしておくことも重要なポイントです。

ゼロデイ攻撃の特徴と基本的な対策

ゼロデイ攻撃とは、ソフトウェアやシステムの脆弱性が公に知られていない状態で攻撃を実行したり、脆弱性を解消するアップデートプログラムなどが提供される前に攻撃を仕掛けたりする攻撃です。OSやソフトウェアを常に最新の状態に維持することはセキュリティ対策の基本ですが、ゼロデイ攻撃に関してはこうした対策のみでは防ぎ切れない可能性が高いといえます。

ゼロデイ攻撃への対策としては、感染しないことよりも、感染に備えることが重要です。一例として挙げられるのが、端末単位でセキュリティ対策を講じるエンドポイントセキュリティです。端末や機器内にて脅威を検知するEDRや、EDRをさらに発展させてネットワークやクラウドなどに分散するログを一元的に監視するXDRを導入し、インシデント発生時でもすみやかに初動対応がとれる仕組みを構築しておきます。

サプライチェーン攻撃の特徴と具体的な対策

サプライチェーン攻撃とは、サプライチェーンの中でもセキュリティレベルが低い企業を標的として侵入し、ネットワークを通じて上流に位置する大手企業のネットワークへ侵入を試みる手口のことです。つまり、サイバー攻撃への対策は自社だけにとどまらず、サプライチェーン全体で講じる必要があります。

サプライチェーン攻撃への対策としては、ステークホルダーのセキュリティ対策を確認しておくことや、ネットワークを常時監視するソリューションを導入することなどが挙げられます。また、万が一脅威が侵入した場合に備えてエンドポイントセキュリティの導入や、脆弱性診断を実施して現状の脆弱性を確認しておくことも、サプライチェーン攻撃の脅威に備える上で有効です。

不正アクセス攻撃に対策する

不正アクセスとは、本来であればアクセス権限を持たないユーザーが、正規ユーザーのログイン情報を窃取したり、ID・パスワードの組み合わせを推測したりすることにより、不正にアクセスすることを指します。特に、企業を標的とした不正アクセスの手口として知られているのが「パスワードリスト攻撃」です。

インターネットユーザーの中には、同じパスワードを使い回す人が一定数います。パスワードリスト攻撃は、自社とは無関係な他社サービスで使用されている共通のパスワードを入手した上で、不正ログインを試みる手口です。情報漏洩への対策を十分に講じていたとしても、パスワードの不正利用そのものを食い止めるのは困難であるという弱みを突いた攻撃といえます。

パスワードリスト攻撃への対策としては、多要素認証を導入することや、ログイン時の認証を強化してパスワード管理のポリシーを設定することなどが挙げられます。また、WAFを導入し、Webアプリケーションを標的とする攻撃を阻止することも、パスワードリスト攻撃への対策として有効です。

サーバーに対するサービス妨害攻撃に対策する

サービス妨害のサイバー攻撃とは、事業者の正常なサービス運営を妨げる不正行為により、事業に打撃を与えることを主な目的とする攻撃です。代表的な手口としては「DoS攻撃/DDoS攻撃」が挙げられます。

DoS攻撃とは、大量のデータを送りつけることでサーバーに負荷をかけ、サーバーダウンやサービス停止へと追い込む攻撃手法のことです。DoS攻撃は1台のPCから集中的に攻撃が実行されるのに対して、DDoS攻撃は複数のPCから分散的に攻撃を与える点が異なります。特にDDoS攻撃の場合は、攻撃の発信源が複数箇所に及ぶ上、発信源として使われているPC自体が攻撃者によって乗っ取られ、悪用されているケースも少なくありません。そのため、発生源が特定しにくいことが難点です。

DoS攻撃/DDoS攻撃への対策としては、IoT機器のパスワードを初期設定から変更することや、ファームウェアを常に最新状態に保つこと、ネットワークトラフィックを監視することなどが挙げられます。また、ネットワークをゲートウェイセキュリティで守ったり、IPアドレスなどのアクセス制限を行ったりすることも、DoS攻撃/DDoS攻撃への対策として有効です。

セキュリティ対策ソフトウェアを導入する

サイバー攻撃のリスクを低減させるには、セキュリティ対策ソフトウェアの導入が有効です。ユーザーが気づきにくい偽装メールや偽装サイトについても、セキュリティ対策ソフトウェアによって検知することで、被害を未然に防げる可能性が高まります。

しかし、組織内のすべてのIT機器を把握し、セキュリティ対策を漏れなく行き渡らせるのは容易ではありません。管理者が把握していないIT機器が1台でもあれば、脆弱性を突く攻撃者の標的になり得ます。

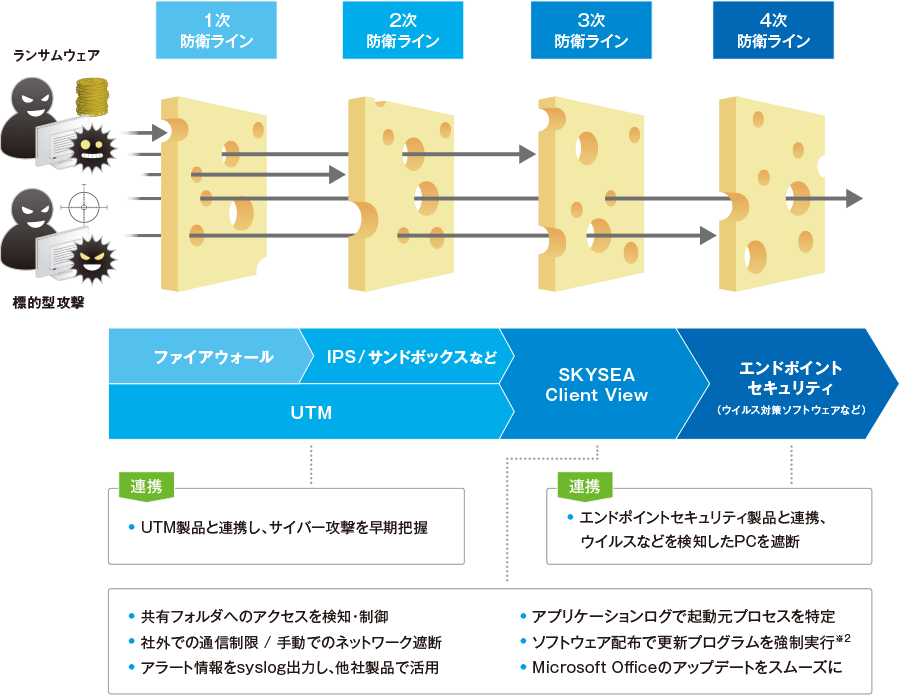

漏れのないセキュリティ対策を講じるには、末端のIT機器を守るエンドポイントセキュリティ対策強化を支援する「SKYSEA Client View」の導入がお勧めです。「SKYSEA Client View」は、組織で新規購入したPCや従業員が持ち込んだ端末など、新たなIT機器のネットワークへの接続を検知すると、管理者にアラートで通知します。また、ソフトウェアの脆弱性情報をタイムリーに取得し、管理機から全端末を一斉にアップデートすることも可能です。ウイルス対策ソフトウェアと連携し、ランサムウェアなどのマルウェアを検知した際には該当機器を自動で隔離し、速やかな調査の実施を支援します。

サイバー攻撃の脅威から組織を守りたい事業者様は、ぜひ「SKYSEA Client View」の導入をご検討ください。

SKYSEA Client View コラムサイト編集部

SKYSEA Client View コラムサイト編集部は、情報セキュリティ対策やサイバー攻撃対策、IT資産管理に関する情報を幅広く発信しています。

「SKYSEA Client View」を開発・販売するSky株式会社には、ITストラテジスト、ネットワークスペシャリスト、情報処理安全確保支援士、情報セキュリティマネジメントなどの資格取得者が多数在籍しており、情報漏洩対策やIT資産の安全な運用管理を支援しています。

関連リンク