ランサムウェアは身代金を要求することを目的としたマルウェアです。ランサムウェアは「Ransom(身代金)」と「Software(ソフトウェア)」が組み合わさった造語です。感染すると、端末などに保存されているデータが暗号化されて使用できない状態となり、金銭や暗号資産などの対価を要求されます。本記事では、ランサムウェアの感染経路や対策、万が一感染した場合に取るべき対応などについて詳しくご紹介します。

ランサムウェアは身代金を要求することを目的としたマルウェアです。ランサムウェアは「Ransom(身代金)」と「Software(ソフトウェア)」が組み合わさった造語です。感染すると、端末などに保存されているデータが暗号化されて使用できない状態となり、金銭や暗号資産などの対価を要求されます。本記事では、ランサムウェアの感染経路や対策、万が一感染した場合に取るべき対応などについて詳しくご紹介します。

目次

ランサムウェアによる攻撃には、大きく分けて「ダブルエクストーション」と「ノーウェアランサム攻撃」の2種類あります。

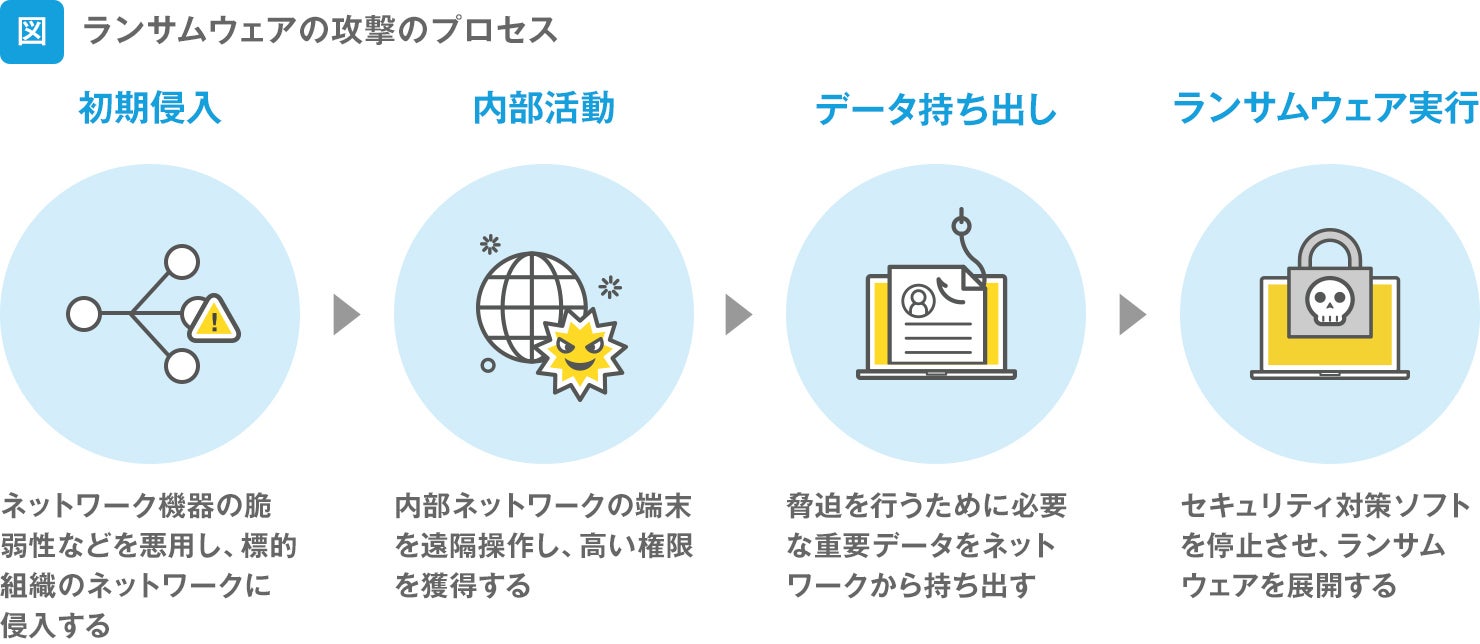

ランサムウェア攻撃は、「初期侵入」「内部活動」「情報持ち出し」「ランサムウェア実行」という主に4つの段階に分けられます。

まず「初期侵入」では、ランサムウェアに感染させようと、事前に内部ネットワークに侵入します。内部ネットワークに侵入する方法として、VPNなどの脆弱性をついたり、標的とする組織の従業員へフィッシングメールを送ったりして、感染させるケースがあります。

標的とする組織の内部ネットワークへの侵入に成功すると、攻撃者は「内部活動」として遠隔操作ツールでネットワーク内の端末を遠隔操作し、できる限り高い権限を獲得しようとします。検知や監視を逃れるために攻撃者が悪用するのは、クラウドストレージなどのクラウドサービスなどの正規ツールが多いとされています。このような攻撃者の手口は、標的組織で使われているシステムやツールといった環境を悪用する攻撃であるため「環境寄生型」と呼ばれます。

「データ持ち出し」の段階では、攻撃者は十分な権限を取得すると、企業のネットワーク内を探索し、情報暴露の脅迫を行うために必要となる重要な情報を求めます。そして窃取した情報を1か所に集約し、攻撃者側のサーバーにアップロードします。

データのアップロードが完了すると、最後に標的組織へランサムウェアを展開して「ランサムウェア実行」をします。ランサムウェアを確実に実行するために、展開前にセキュリティ対策ソフトウェアを停止させることがあります。その上で、グループポリシー機能などを使ってランサムウェアをネットワークに展開・実行します。ファイルを暗号化した後は、対象の端末に身代金要求画面を表示させて脅迫します。

ランサムウェアの歴史は、1989年に出現した「AIDS Trojan」が始まりといわれています。この当時は現在のランサムウェアのようにインターネット経由で感染するのではなく、ハードディスクなどの外部媒体から感染してファイルを暗号化し、身代金を要求するものでした。その後2005年に、感染した端末のデータを暗号化するランサムウェアが流行し始め、2010年には感染した端末をロックするランサムウェアが登場しました。この時期は、主にメールの添付ファイルなどを通じてランサムウェアが拡散されていました。

ランサムウェアに大きな変化をもたらしたのが2013年に登場した「CryptoLocker」です。これまでのランサムウェアは、感染した端末上に暗号化キーを保存しており、データの復号が可能なケースもありましたが、「CryptoLocker」以降は、外部のコマンド&コントロール(C&C)サーバーと通信して暗号化する手口が主流となり、復号が困難になりました。さらに、ランサムウェアに感染した端末のファイルだけでなく、ネットワークで共有しているファイルも暗号化するランサムウェアが出現したことで、企業・組織で被害が深刻化していきました。また、日本語に対応したランサムウェアも確認され、日本国内にもその脅威が拡大しました。

2017年に「WannaCry」が猛威を振るったことで、ランサムウェアは世界的に注目されました。「WannaCry」は、ファイル共有などに用いられる通信プロトコル「SMB(サーバーメッセージブロック)」の脆弱性を悪用することで、世界中に拡散し、多大な被害をもたらしました。これが多くの企業において情報セキュリティ強化のきっかけとなり、ランサムウェア被害は一時減少しました。

しかし現在も、さまざまな種類のランサムウェアが存在しており、代表的なものを挙げると「Ryuk」や「Maze」などがあります。それぞれが攻撃手法や標的に一定の傾向があり、例えば、2018年以降に脅威となっている「Ryuk」は、特定の企業や団体を標的として定め、感染するための作業に多くの労力をかける標的型攻撃の手法を用いるといわれています。また「Maze」は、データを暗号化するだけではなくデータのコピーを窃取し、身代金を支払わなければ情報を公開するという二重脅迫を行います。これらは背後に種類ごとに異なる攻撃者の存在があるとされ、ファミリーとも呼ばれています。

ランサムウェアの被害件数は年々増加しています。2024年のランサムウェアの被害件数は222件と、2022年の約1.5倍の件数となりました。2023年は197件、2022年は230件となっており、ここ数年は高水準で推移しています。ランサムウェアは被害者のコンピューターに知らぬ間にインストールされ、コンピューター内のデータを暗号化して使用できない状態にします。そして、データの復元と引き換えに身代金を被害者に要求するのが、よく見られる傾向です。近年はデータを窃取した上、「対価を支払わなければ当該データを公開する」などと対価を要求する二重恐喝の被害も多くみられます。

出典:警察庁「令和6年におけるサイバー空間をめぐる脅威の情勢等について」

独立行政法人情報処理推進機構(IPA)が公表した「情報セキュリティ10大脅威 2025」によると、組織における脅威の1位は「ランサム攻撃による被害」となっています。

以前までは、不特定多数の組織・企業などにメールを送ってランサムウェアに感染させ、データの復旧を条件に身代金を要求する「ばらまき型ランサムウェア」が一般的でした。

しかし近年では、あらかじめ特定の組織・企業にねらいを定め、攻撃者がVPN機器の脆弱性などセキュリティ上の欠陥をついて企業のネットワークへ侵入し、感染を広げる「標的型ランサムウェア」が主流になっています。

RaaS(Ransomware as a Service)とは、ランサムウェア開発者らが、マルウェアをほかのハッカーに販売するためのクラウドサービスを指します。RaaSの開発者はランサムウェアの開発、配布、管理などを行い、販売。ランサムウェア攻撃を画策するハッカーは、それを購入してターゲットへの攻撃に利用します。被害者から受け取った身代金の一部を、開発者に分配するケースもあります。RaaSはサイバー犯罪の悪質な手法であり、深刻な課題となっています。

2024年5月、警視庁が生成AIを使用してランサムウェアを作成した男性を逮捕したと報じられました。この容疑者はIT企業での勤務経験がなく、生成AIの回答を別の生成AIに質問するなどしたといわれており、ITに精通していない人物でも、ランサムウェアが作成できてしまうことを表しています。作成されたランサムウェアでの実被害は確認されていないということですが、スキルがなくてもランサムウェア攻撃を実行できるため、サイバー犯罪の敷居が低くなり、攻撃による被害が増加しています。

データ暗号化や端末、システムのロックにより、業務・サービスが停止します。特にECサイトなど、リアルタイム性を重視するビジネスを展開している企業では、サービス停止は売り上げに直接大きなダメージとなるため、深刻な問題だといえます。顧客へのサービス提供が長期的にストップするケースも少なくありません。

ランサムウェアに感染すると、データやシステムの復旧など、さまざまな負担が発生し、コストもかかります。警察庁の「令和5年におけるサイバー空間をめぐる脅威の情勢等について」を見ると、ランサムウェアによる被害のあった企業・団体等に実施したアンケート調査で、感染時の調査・復旧費用の総額として1,000万円以上かかったという回答が37%を占めていることがわかります。

ランサムウェア感染によって業務・サービスの停止、情報漏洩が発生すると、結果的に顧客や取引先など利害関係者からの信頼を損なってしまいます。業務・サービスの停止によるビジネスの機会損失以上に、信頼喪失による経営へのダメージは大きいものだと想定できます。

万が一、ランサムウェアの被害に遭ってしまった場合は、どのように対応すればよいのでしょうか。前述のとおり、攻撃者の要求に応じて身代金を支払ったとしても、データが元に戻る保証はありません。そのため、次の対応を着実に実行していくことが大切です。

ランサムウェアによる攻撃は、業種や事業規模を問わずどの企業も標的になり得ます。ランサムウェアによる被害を防ぐためには、どのような点に注意しておく必要があるのか、意識しておきたいポイントや講じておくべき対策について解説します。

ランサムウェアへの感染は、メールやWebサイトが発端となるケースが少なくありません。スパムメールに記載されているURLや、信頼性が確認できないWebサイトに掲載されているリンクを、安易にクリックしないことが重要です。攻撃者が仕掛けた悪意のあるリンクの中には、クリックと同時に不正なプログラムファイルのダウンロードが始まり、ランサムウェアに感染させるタイプも含まれています。この場合、感染した端末からネットワークを通じて社内のほかの機器や、取引先など社外の端末へとランサムウェアが拡散されていく可能性もあるため、不審なリンクはクリックしない方がリスクを回避できます。

ランサムウェアの感染経路には、メールに添付されたファイルも含まれています。普段メールでのやりとりがない送信者から届いたメールなど、信頼できないメールの添付ファイルは基本的に開かないようにすることが大切です。特に、マクロの有効化を求める添付ファイルには注意が必要です。悪意のあるプログラムを実行するために、マクロの有効化を求めるケースも見られるためです。添付ファイルの中身が不明の場合は、送付した意図を送信者に確認するなど、業務上必要なファイルかどうかを見極めた上で開くべきか判断します。

信頼性が確認できていないWebサイトから、ファイルをダウンロードするのは避けるべきです。WebサイトがSSL / TLSサーバー証明書によって保護されている場合は、URLが「https:」から始まっているはずです。この場合、Webブラウザによってはアドレスバーに南京錠や盾のアイコンが表示され、安全性の高いWebサイトであることを確認できます。反対に、信頼性の低いサイトや危険だと判断されたWebサイトには、「Not Secure」などとアドレスバーに表示されるので注意が必要です。

名前や勤務先の企業名といった個人情報を尋ねられた場合には、安易に答えないようにしましょう。メールやSMSはもちろんのこと、不意にかかってきた電話などで個人情報を確認された場合は、警戒する必要があります。攻撃者はこうした手口で個人情報を取得し、不正なメールをあたかも問題のないメールであるかのように見せかけるために悪用するケースがあるからです。個人情報の提供を求められた場合には、問い合わせ元がどのような企業であるか、個人情報を取得する目的が明示されているかといった点を十分に確認しておく必要があります。

メールサービスによっては、ウイルススキャンやフィルタリングといったセキュリティ機能が搭載されています。こうした機能を活用することにより、ランサムウェアなどのマルウェアに感染する恐れのあるリンクや添付ファイルを含むメールを検知できる可能性があります。これらを検知して不審なメールをブロックしたり、迷惑メールボックスに自動で振り分けたりすることで、ランサムウェアに感染する恐れのあるリンクや添付ファイルを開いてしまうリスクを抑えられます。

所有者や入手経路が明確ではないUSBメモリやSDカードなどの記憶媒体は、出所が判明しない限りPCに挿さない方がリスクを回避できます。いつどのようなデータが書き込まれているかわからないため、場合によってはランサムウェアが仕込まれたファイルが保存されている可能性もあるからです。記憶媒体は社内のセキュリティガイドラインにのっとって利用し、安易に端末に挿さないようにする必要があります。

OSやソフトウェアが最新バージョンにアップデート可能になった際には、できる限り速やかにアップデートを行います。新たなバージョンでは、旧バージョンで見つかった脆弱性が解決されていたり、最新のマルウェアの手口に対処できるプログラムに修正されていたりする場合があるためです。OSやソフトウェアの脆弱性は攻撃者の標的となりやすいことから、古いバージョンのまま使い続けないように注意してください。

不特定多数の人が使用する公衆Wi-Fiは、セキュリティ対策が十分に施されているとは言いがたいケースがあります。業務で使用するPCやスマートフォンは、基本的に公衆Wi-Fiに接続しない方が無難です。やむを得ず公衆Wi-Fiに接続する必要がある場合には、VPN接続で通信を暗号化した状態で使用することをお勧めします。

ランサムウェアの感染源は、従業員が日常業務で使用するPCなど、エンドポイントと呼ばれる端末がほとんどです。そのため、各端末に総合セキュリティ対策ソフトウェアをインストールすることは、ランサムウェアの有効な対策となります。これら総合セキュリティソフトウェアがランサムウェアなどのマルウェアを検知した場合には、アラート発出やダウンロードの自動停止、通信のブロックといった対策を自動で講じてくれます。サイバー攻撃は次々と新たな手口が現れるため、あらゆるマルウェアを完全に遮断できるとは限らないものの、リスクを低減させる意味では効果のある対策です。

セキュリティ対策ソフトウェアなど、セキュリティ関連の製品は常に最新の状態に保つことが欠かせません。新たなサイバー攻撃の手口が発覚すると、ベンダーは対策を講じたセキュリティ更新プログラムを配布することがあります。ランサムウェアに関しても対策が強化されている可能性があることから、アップデートの通知が届いた際は速やかにアップデートを実行することが大切です。

ランサムウェアの目的は、「データを暗号化」して「身代金」を要求することです。ですから、データのバックアップが保存されていれば、仮に暗号化されたデータが復元できなかったとしてもバックアップデータを利用して復旧できます。ただし、バックアップに使用するハードディスクなどの記憶媒体は、バックアップが完了するごとにネットワークから切り離しておく必要があります。ネットワークに接続された状態のままだと、バックアップデータも含めてランサムウェアに感染しかねません。ネットワークから切り離された状態のバックアップデータを用意しておくことが大切です。

一般財団法人日本サイバー犯罪対策センター(JC3)

ランサムウェア対策について

独立行政法人情報処理推進機構(IPA)

ランサムウェア対策特設ページ

情報セキュリティ・ポータルサイト

ここからセキュリティ!

JPCERTコーディネーションセンター

ランサムウェア特設サイトページ

警察庁サイバー犯罪対策プロジェクト

ランサムウェア被害防止対策

重大な脅威となり得るランサムウェアは、あらゆる企業・組織が対策に取り組むべきリスクです。年々巧妙性・悪質性が高まっているランサムウェアの攻撃を防ぐためにも、安全で確実な対策を講じておくことが重要といえます。SKYSEA Client Viewは、ランサムウェアなど悪意のある攻撃に対し、多層防御による情報漏洩対策を実現できる仕組みをご用意しています。基本的なセキュリティ対策に加えて、次のような強化機能の活用も検討されることをお勧めします。

※これらの機能は「ITセキュリティ対策強化」機能としてご提供しています。

ランサムウェアの脅威に備え、自社の大切なデータを安全・確実な方法で守りたい事業者様は、ぜひSKYSEA Client Viewをご活用ください。

SKYSEA Client View コラムサイト編集部

SKYSEA Client View コラムサイト編集部は、情報セキュリティ対策やサイバー攻撃対策、IT資産管理に関する情報を幅広く発信しています。

「SKYSEA Client View」を開発・販売するSky株式会社には、ITストラテジスト、ネットワークスペシャリスト、情報処理安全確保支援士、情報セキュリティマネジメントなどの資格取得者が多数在籍しており、情報漏洩対策やIT資産の安全な運用管理を支援しています。

関連リンク