ファイアウォールとは? 仕組みや種類、導入のポイントをわかりやすく解説

デジタル化が進展した現代では、標的型攻撃やランサムウェアなど、企業を狙ったサイバー攻撃が日々多く行われています。そのようななかで、企業が社内システムや内部ネットワークを守るには、さまざまなセキュリティ対策を講じる必要があります。そんなセキュリティ対策の基本ともいえるのが「ファイアウォール(Firewall)」の導入です。今回は、ファイアウォールの仕組みや種類、導入する際のポイントなどを詳しくご紹介していきます。

ファイアウォール(Firewall)とは

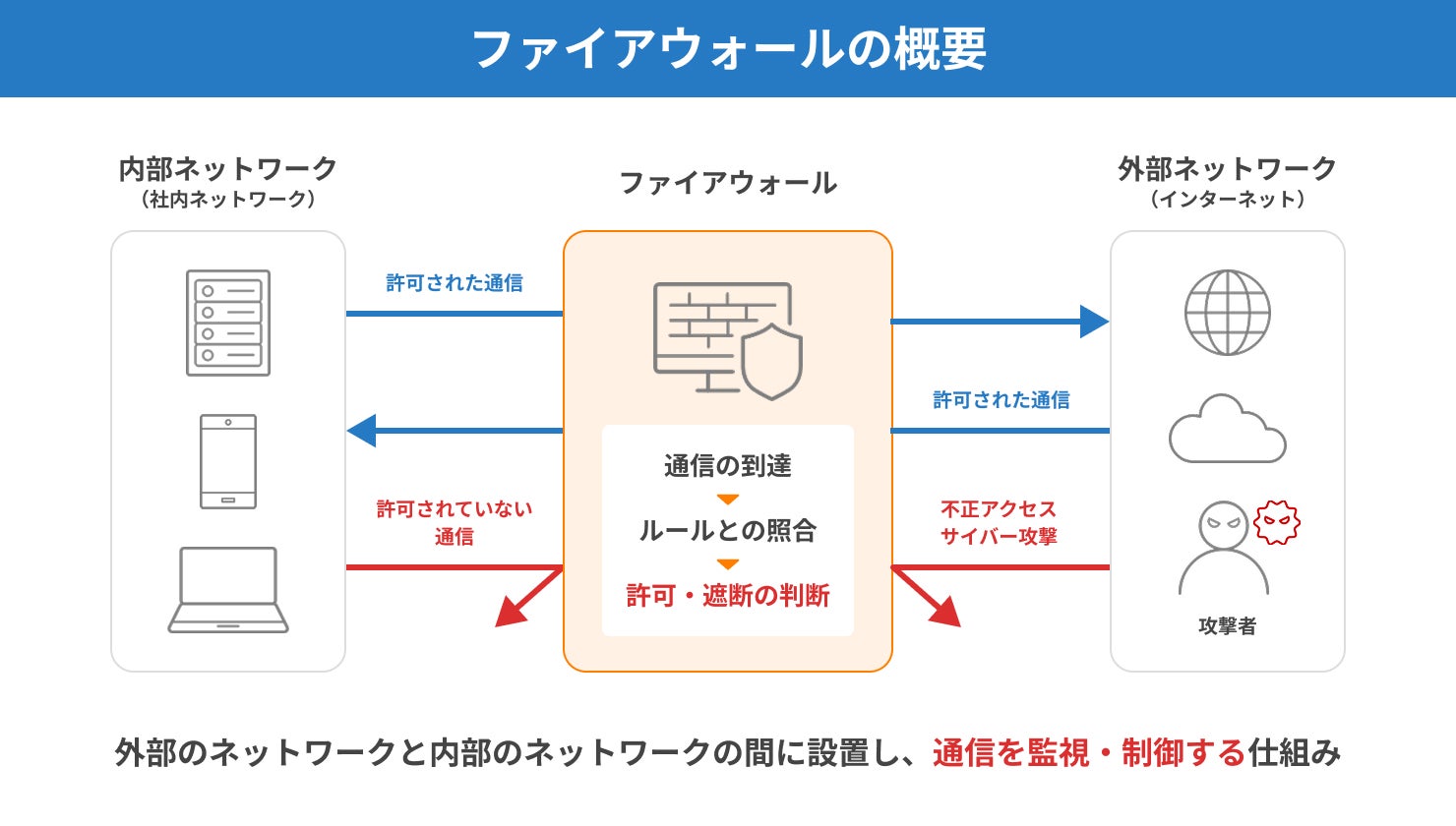

ファイアウォール(Firewall)とは、外部からの不正アクセスや悪意のある通信を遮断し、企業や組織の内部ネットワークを保護するセキュリティシステムです。「防火壁」を意味する英単語のFirewallが語源であり、通常の防火壁が火災の延焼を防ぐのと同様に、ネットワークにおけるサイバー攻撃を阻止する役割を担っています。

ファイアウォールは、外部ネットワーク(インターネット)と内部ネットワークの間に設置され、送信元や送信先のIPアドレス・ポート番号・通信プロトコルといった情報から、事前に設定されたルールに基づいて通信の許可・遮断の判断を行います。この仕組みにより、外部からの不正アクセスやサイバー攻撃を防ぎつつ、内部ネットワークから不審なWebサイトへのアクセスを防止することが可能です。

なお、WindowsやMacなどのPCに最初から搭載されているファイアウォール機能は、「パーソナルファイアウォール」と呼ばれ、あくまでもPC本体への不正アクセスやウイルスの侵入を防ぐものです。ネットワーク全体を保護・防御するためには、別途ネットワーク用のファイアウォールを導入する必要があります。

ファイアウォールの役割と必要性

デジタル化が進展し、企業の内部システムやネットワークがインターネットに接続される機会が多い現代では、企業を狙ったサイバー攻撃が日々多く行われています。具体的なサイバー攻撃としては、ランサムウェアをはじめとする「マルウェアによる攻撃」、悪意のあるファイルや不正URLをメール等で送る「標的型攻撃」、セキュリティの弱い取引先をターゲットにした「サプライチェーン攻撃」などが挙げられます。

ファイアウォールは、上記のようなサイバー攻撃から企業のシステムやネットワークを守る、第一線の防衛ラインとしての重要な役割を果たしています。ただし、サイバー攻撃は日々多様化・巧妙化しており、ファイアウォールを導入するだけですべての攻撃を防ぐことは困難です。企業を守るためには、ファイアウォールを含めた複数のセキュリティシステムの導入を検討することが重要といえます。

ファイアウォールの3つの種類と仕組み

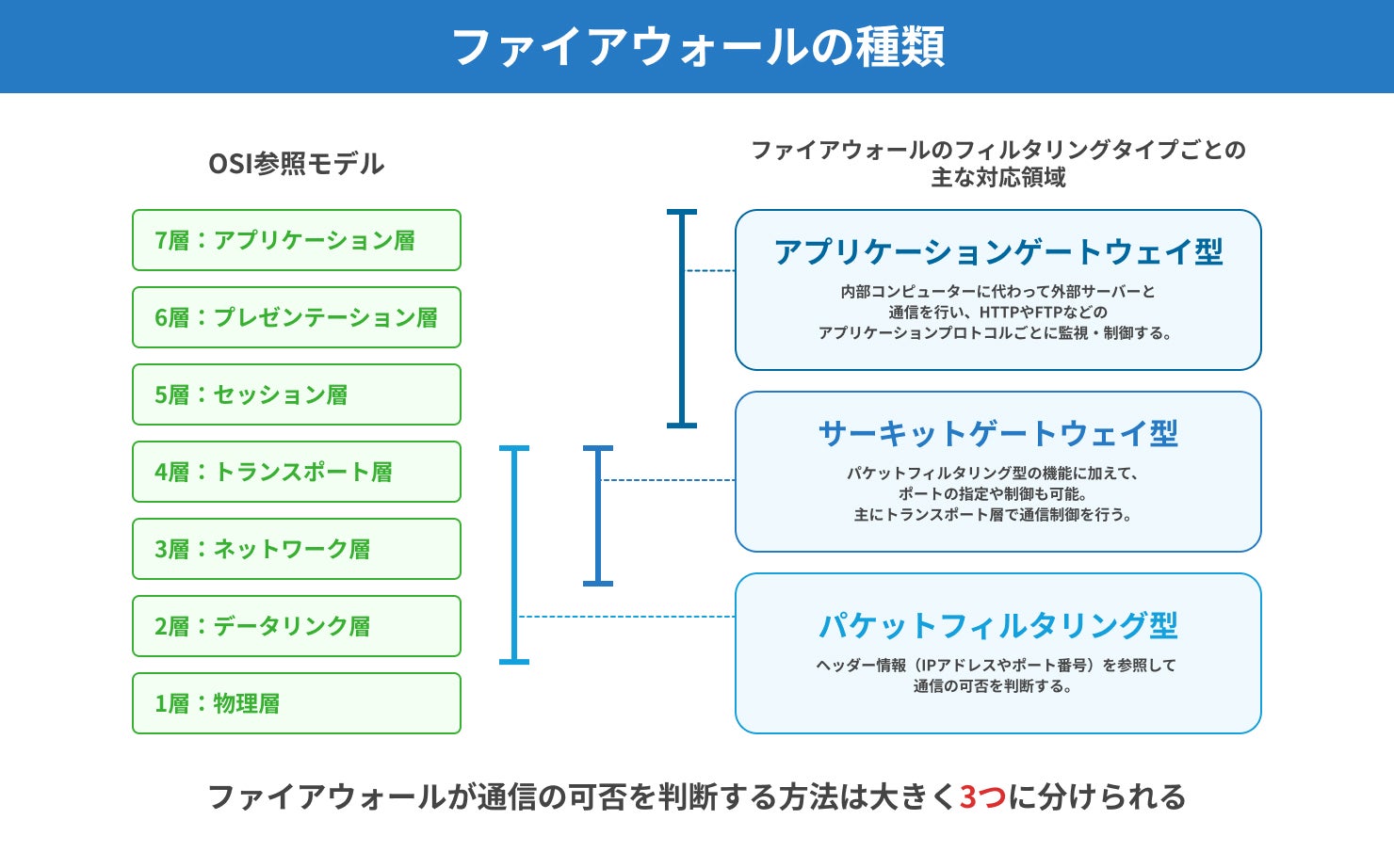

ファイアウォールが通信の可否を判断する方法は、「パケットフィルタリング型」「サーキットゲートウェイ型」「アプリケーションゲートウェイ型」と、大きく3つの種類に分けられます。ここでは、それらの仕組みについて詳しくご紹介します。

1.パケットフィルタリング型

パケットフィルタリング型は、ネットワーク上の通信データを細分化した「パケット」という小さな単位で解析を行い、通信の可否を判断する方法です。複雑なセットアップを必要とせず、設定済みのルールに基づいて単純な処理が行われるため、通信速度を確保できるというメリットがあります。以下のように3つの仕組みに分かれています。

スタティックパケットフィルタリング

主にパケットのヘッダー(データの送信元や宛先などの情報が記録された部分)を参照して、アクセスの許可や禁止を決定する仕組みです。一般的には、パケットの送信元・宛先アドレス、通信に使用するプロトコル、ポート番号などを解析します。

ダイナミックパケットフィルタリング

クライアントとサーバーのやりとりをファイアウォールが記憶し、必要に応じて通信に利用するポートを動的に割り当てる仕組みです。必要な時にポートを開閉することで、攻撃に利用されやすいポート番号へのアクセスを拒否できます。

ステートフルパケットインスペクション

不正なパケット通信かどうかを、コンテキスト(文脈)から判断する仕組みです。ここでいうコンテキストはセッションの状態や与えられた条件を指し、それらの情報を過去の通信履歴と照合しながら、正当な手順を踏んで送信されたものであるかどうかを見抜きます。

2.サーキットゲートウェイ型

サーキットゲートウェイ型は、パケットフィルタリング型の進化版であり、上記の機能に加えてポートの指定や制御も可能なファイアウォールです。コンピューター間の通信を7階層に分割した「OSI参照モデル」の第4層である「トランスポート層」で通信制御を行います。

なお、トランスポート層とはTCP(Transmission Control Protocol)とUDP(User Datagram Protocol)という2つの主要プロトコルを通じて、アプリケーション間での通信を正確かつ効率的に実現する層のことです。TCPは信頼性を、UDPは高速性をそれぞれ重視しており、通信要件に応じて使い分けられます。

サーキットゲートウェイ型では、通信の開始から終了までをひとまとまりとするコネクション単位で通信の可否を判断するため、送信元IPアドレスの偽装を防ぐなど、パケットフィルタリング型では防げない複雑な攻撃手法にも対応できます。また、サーバーごとに任意のポートを割り当てることもでき、特定のシステムやアプリケーションの通信を制御したい時にも有効です。

3.アプリケーションゲートウェイ型

アプリケーションゲートウェイ型は、内部コンピューターに代わって外部サーバーと通信を行い、HTTPSやFTPなどのアプリケーションプロトコルごとに監視・制御するファイアウォールです。内部コンピューターの代理(プロキシ)で通信を行うプロキシサーバーの一種であるため、アプリケーションゲートウェイ型のことを「プロキシサーバー」と呼ぶこともあります。

アプリケーションレベルまで詳細に監視できるため、なりすまし型の不正アクセスの防御に強いというメリットがありますが、その反面、読み込む通信量の多さから処理速度が遅くなる傾向があることには注意が必要です。

ファイアウォールの主な機能

ファイアウォールの主な機能として、「IPアドレス変換(NAT)」「フィルタリング」「遠隔操作・監視」の3つが挙げられます。以下で、各機能について詳しくご紹介します。

IPアドレス変換(NAT)

IPアドレス変換(NAT:Network Address Translation)は、「グローバルIPアドレス」と「プライベートIPアドレス」の間で、IPアドレスを変換する機能のことです。プライベートIPアドレスはインターネット上では直接利用できないため、外部と通信する際はグローバルIPアドレスへ変換する必要があり、それを実現するのがこの機能です。

また、IPアドレス変換(NAT)は、「静的NAT」「動的NAT」「静的NAPT」「動的NAPT」の4つに分けられます。なお、NAPTはポート番号も活用することで、1つのグローバルIPアドレスを同時に複数の端末で共有できるようにする技術です。

| NATの種類 | 特徴 |

|---|---|

| 静的NAT | 1つのIPアドレスを別のIPアドレスに1対1で変換する。 |

| 動的NAT | NATプールという変換後アドレスリストを使用し、送信元IPアドレスを未使用アドレスに変換する。 |

| 静的NAPT | 1つのIPアドレスを、別のIPアドレスとポート番号に1対1で変換する。 |

| 動的NAPT | 複数の送信元IPアドレスを1つのグローバルIPアドレスに変換し、ポート番号も未使用のものに変換する。 |

フィルタリング

フィルタリングは、事前に設定されたルールに基づいて、通信の許可・遮断の判断を行う機能です。ファイアウォールの最も基本的な機能といえます。フィルタリングには大きく分けて、以下の3つの種類があります。

| 静的・動的フィルタリング | IPアドレス、プロトコル、ポート番号などのヘッダー情報から作られた条件リストを基に、通信の可否を判断する。 |

| ステートフルインスペクション | ヘッダー情報だけではなく、通信の手順を解析した上で通信の許可・遮断の判断を行う。 |

| プロキシ型フィルタリング | プロキシサーバー(代理サーバー)が通信を代行することで、通信内容を確認した上でフィルタリングを行う。 |

このフィルタリングでは、ルールが多い場合に類似のものをまとめたり、通過を許可した通信以外はすべて遮断したりする設定も可能です。また、設定したルールは定期的な見直しや更新も必要になります。フィルタリングを上手に活用するため、目標とするセキュリティ強度や範囲により、管理しやすいルールを設定することが重要です。

遠隔操作・監視

ファイアウォールには、遠隔操作やログを監視する機能も備わっています。この機能により、管理者はWebブラウザからリモートで、24時間365日ネットワークを監視することが可能です。具体的には、以下のような操作ができます。

- ログの取得や閲覧

- ソフトウェアのアップデート

- 設定変更

- 設定情報のバックアップとリストア

- ネットワークトラフィックのリアルタイム監視や分析

- 不正アクセスの兆候や異常の検知

また、外部からの不正アクセスを検知した際には、管理者へ通知する機能もあります。仮に不正アクセスを許してしまった場合、迅速に対処することが被害拡大を防ぐためにも重要です。加えて、ログ情報は攻撃の原因や手法の解析、今後の対策を検討する上でも非常に役立ちます。企業のシステムや内部ネットワークを守るため、この遠隔操作・監視機能もなくてはならない機能といえます。

ファイアウォールの主な設置場所

ファイアウォールは、外部ネットワーク(インターネット)と内部ネットワーク(社内ネットワーク)の間に設置されます。しかし、Webサーバーやメールサーバーなど、外部公開が必要なサーバー(以下、公開サーバー)がある場合は、設置場所をよく検討する必要があります。ここでは、ファイアウォールの主な設置場所についてご紹介します。

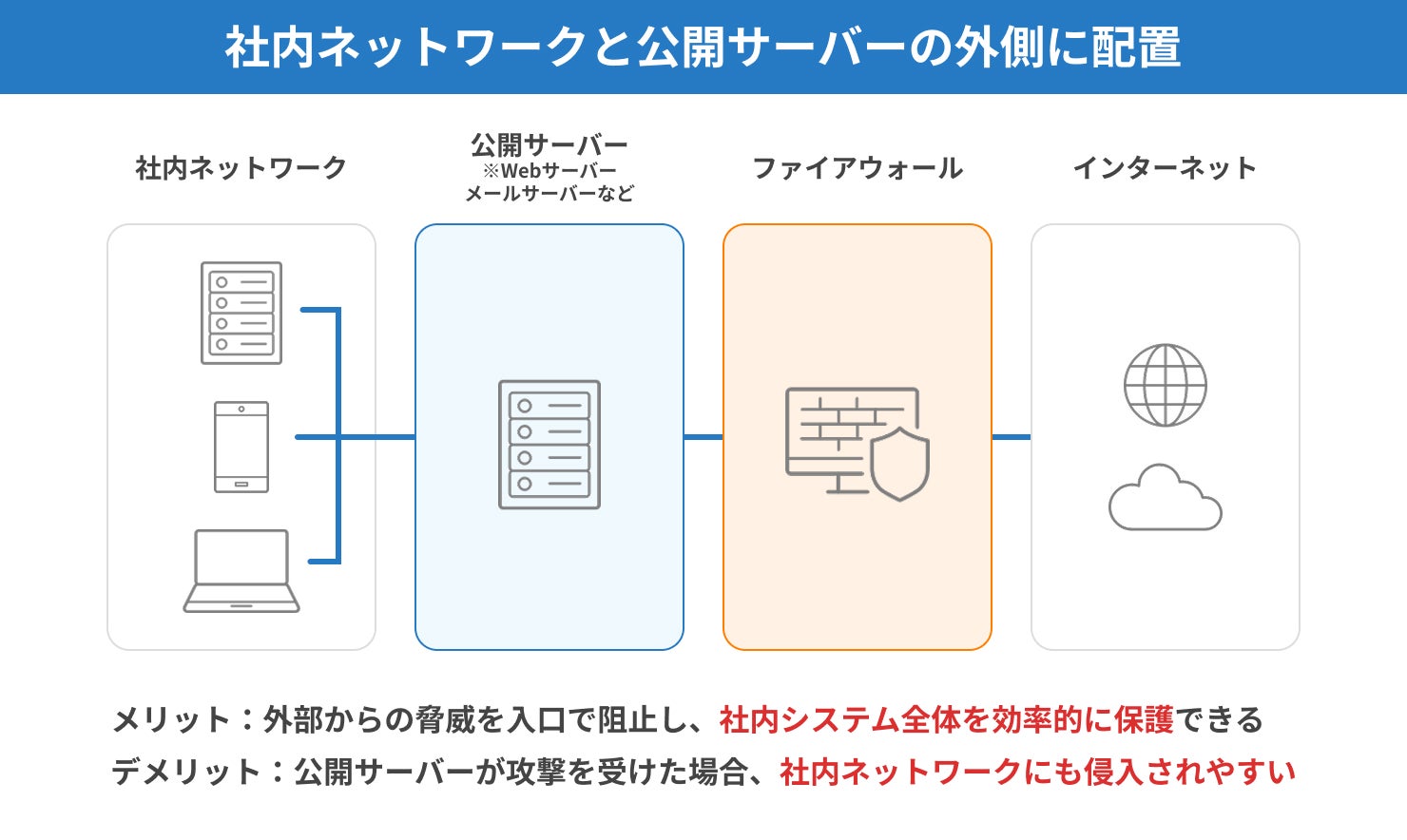

社内ネットワークと公開サーバーの外側に配置

まずは、社内ネットワークと公開サーバーの外側に配置する方法です。これは最も基本的な設置場所であり、外部からの脅威を入口で阻止することで、社内システム全体を効率的に保護できます。また、社内から公開サーバーへのアクセスが簡単というメリットもあります。

しかし、万が一公開サーバーが攻撃を受けた場合、内部ネットワークにも侵入されやすいというデメリットがあり、社内ネットワーク全体に危険が及ぶ可能性があることには注意が必要です。

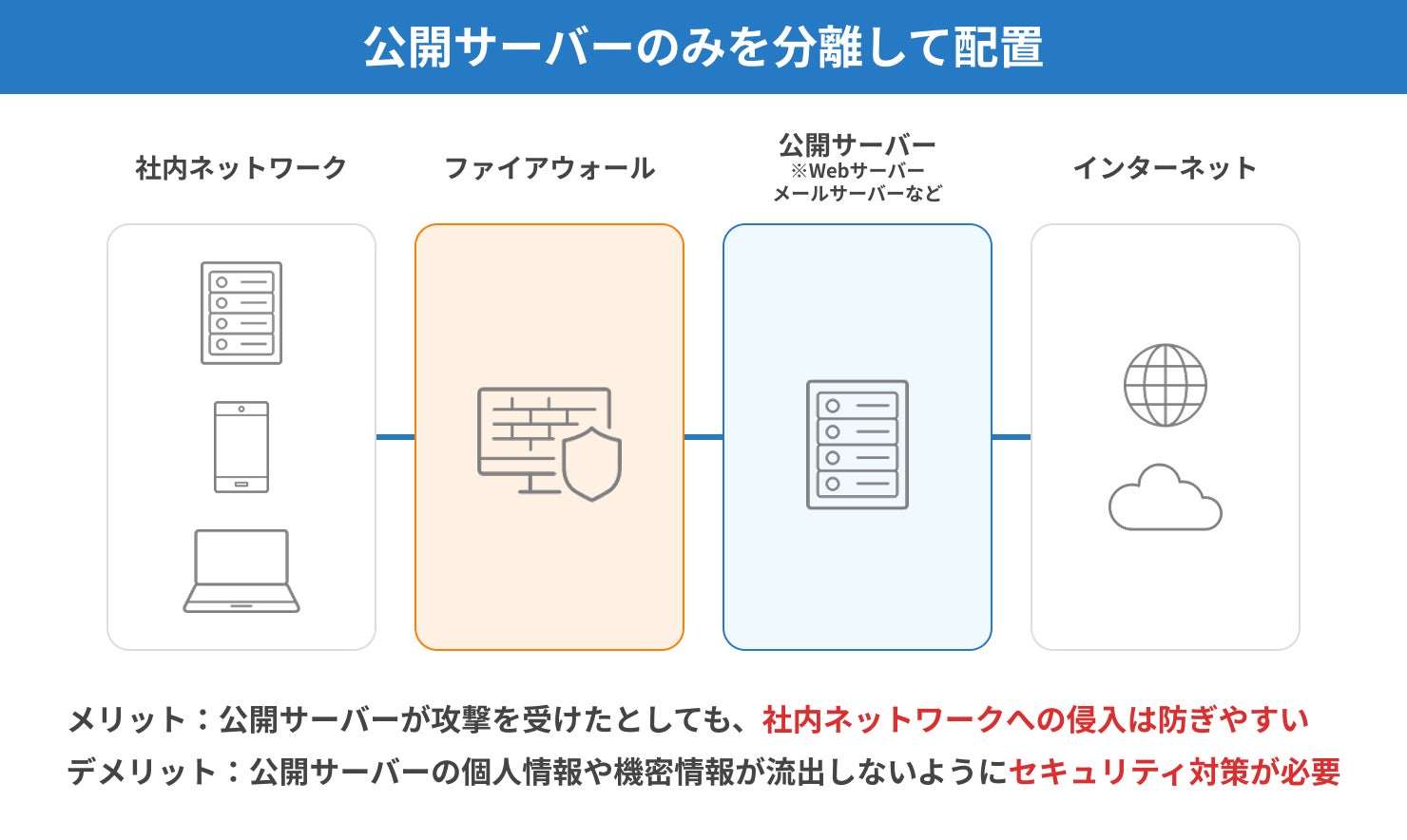

公開サーバーのみを分離して配置

次は、社内ネットワークのセキュリティを重視し、公開サーバーのみを分離して配置する方法です。公開サーバーのみをファイアウォールの外側に配置することで、仮に公開サーバーが攻撃を受けたとしても、社内ネットワークへの侵入は防ぎやすくなります。ECサイトなど、外部公開が必須のシステムを運用している企業に適している配置方法といえます。

ただし、公開サーバーにも個人情報や機密情報が保存されているため、それらが流出しないように公開サーバー用のセキュリティソフトウェアを導入するなどセキュリティ対策を講じる必要があります。

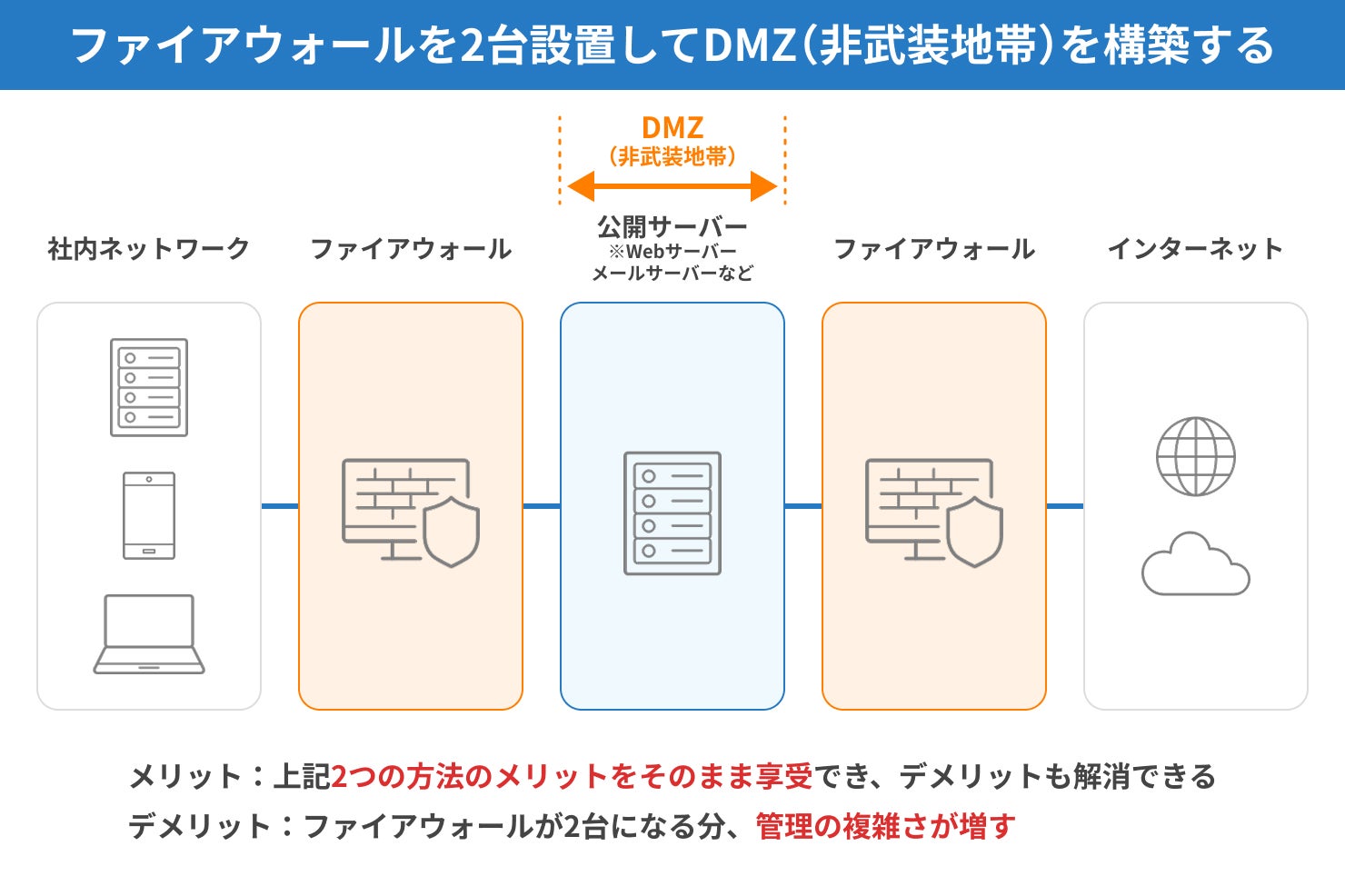

ファイアウォールを2台配置してDMZ(非武装地帯)を構築する

最後に、ファイアウォールを2台配置して、DMZ(非武装地帯)を構築する方法です。この方法では、異なる役割を持つファイアウォールを2台設置し、間にDMZ(非武装地帯)と呼ばれる中間領域を作り出すことで、公開サーバーも安全に配置できるようになります。これにより、上記でご紹介した2つの方法のメリットをそのまま享受しつつ、デメリットも解消することが可能です。

ファイアウォールが2台になる分、管理の複雑さは増しますが、公開サーバーを保護しつつ、社内から公開サーバーへのアクセスも容易という点は大きなメリットといえます。また、1台目が突破された場合でも2台目が侵入を阻止するなど、社内ネットワークをより強固に保護できることもメリットです。

セキュリティ強度が高いこの方法は、高度なセキュリティが求められる金融機関や大企業などをはじめ、多くの企業で採用されています。

ファイアウォールと併用すべきセキュリティ対策

ファイアウォールだけですべての脅威を防ぐことは不可能です。サイバー攻撃の手法が多様化・巧妙化している現代では、ファイアウォールと併用して複数のセキュリティ対策を講じることが求められます。

具体的には、以下のようなセキュリティ対策が挙げられます。

| IDS / IPS | 外部からの攻撃に対し、IDSは「検知」「管理者への通知」までを行い、IPSは「検知」「管理者への通知」「遮断」までを行う。 ※IDSにおける遮断判断は管理者によって下されます。 |

| WAF | 通常のファイアウォールでは防御できない、Webアプリケーションの脆弱性をカバーする。 |

| EDR | PCやサーバーなどのエンドポイント端末における不審な挙動を監視・検知し、サイバー攻撃への迅速な対応を支援する。 |

| NGFW | 従来の基本機能に加え、アプリケーション単位の制御やユーザー識別といった、より高度な機能を統合したファイアウォール。 |

| UTM | ファイアウォールやアンチウイルス、IDS / IPSなどの機能を1台にまとめたツール。 |

また、「不審なメールやWebサイトを開かない」「OSやソフトウェアを最新の状態に保つ」など、従業員に対して啓発活動を行うことも大切なセキュリティ対策です。

ファイアウォールを導入する際のポイント

ファイアウォールを導入する際には、「機能性」「拡張性」「コストパフォーマンス」「サポート体制」など、いくつか確認すべきポイントがあります。

| 機能性 | ファイアウォールの基本機能だけでなく、VPN機能やコンテンツフィルタリング機能といった付加機能、管理画面の使いやすさなども確認する必要があります。 |

| 拡張性 | 事業成長に伴うトラフィック増加やユーザー数拡大に柔軟に対応できるか、モジュール増設などで性能向上が図れるかを確認することで、長期的な投資効果が高まります。 |

| コストパフォーマンス | コストを評価する際は初期費用のみならず、年間保守料やライセンス更新料、サポート契約料などのランニングコストも含めた、総コストを考慮することが重要です。 |

| サポート体制 | 万が一の事態に備え、技術者のスキルレベルや対応言語、平均応答時間など、ベンダーや提供元のサポート体制が充実しているかを確認することも大事なポイントです。 |

また、ファイアウォールを導入するに当たり、セキュリティ診断や情報セキュリティ教育などを同時に実施することで、企業全体のセキュリティレベルの底上げを図ることができます。

まとめ

ファイアウォールは、外部からの不正アクセスや悪意のある通信を遮断し、企業や組織の内部ネットワークを保護するセキュリティシステムです。サイバー攻撃が激化している現代では、ファイアウォールの導入は必須といえます。また、ファイアウォールと併用して複数のセキュリティ対策を講じることで、より強固に社内ネットワークを保護することが可能です。今回の記事の内容が、ファイアウォールの導入やセキュリティ意識の向上に役立てば幸いです。

サイバー攻撃の対策なら「SKYSEA Client View」

Sky株式会社が提供する「SKYSEA Client View」は、多様化・巧妙化するサイバー攻撃に対応するため、PCなどエンドポイントへの対策に特化したさまざまな機能を搭載しています。

例えば、組織のネットワークにつながるすべてのPCを洗い出し、台帳上で管理することが可能。PCの管理漏れをなくし、対策抜け等を防ぐことができます。また、各PCへ一斉に更新プログラムを配布・インストールすることで脆弱性に素早く対応できるほか、他社のエンドポイントセキュリティ製品と連携し、未知のマルウェアを素早く発見、隔離することも可能です。

ファイアウォールで組織のネットワークを守り、「SKYSEA Client View」でエンドポイントを守るという階層的な防御策を講じることができ、強固なセキュリティを実現できます。

「SKYSEA Client View」は、「直感的に使いやすい操作画面」「検索性に優れた各種メニュー」など、お客様にとっての使いやすさも追及しているほか、時代の潮流に対応できるように毎年定期的なバージョンアップも重ねています。サイバー攻撃への対策を検討中の方は、ぜひ一度Sky株式会社までお問い合わせください。