近年、OSやソフトウェアなどの脆弱性を狙うゼロデイ攻撃による被害が増えています。ゼロデイ攻撃を受け、情報漏洩などが発生してしまった場合、企業としての信頼低下につながったり、金銭的な被害が発生したりする恐れもあるため、企業は細心の注意を払って対策しなければなりません。今回はゼロデイ攻撃の主な攻撃方法や代表的な被害の種類、狙われやすい企業の特徴などを解説します。さらに、万が一ゼロデイ攻撃を受けた場合の対処法についてもご紹介します。

ゼロデイ攻撃とは、OSやソフトウェアの脆弱性を悪用するサイバー攻撃

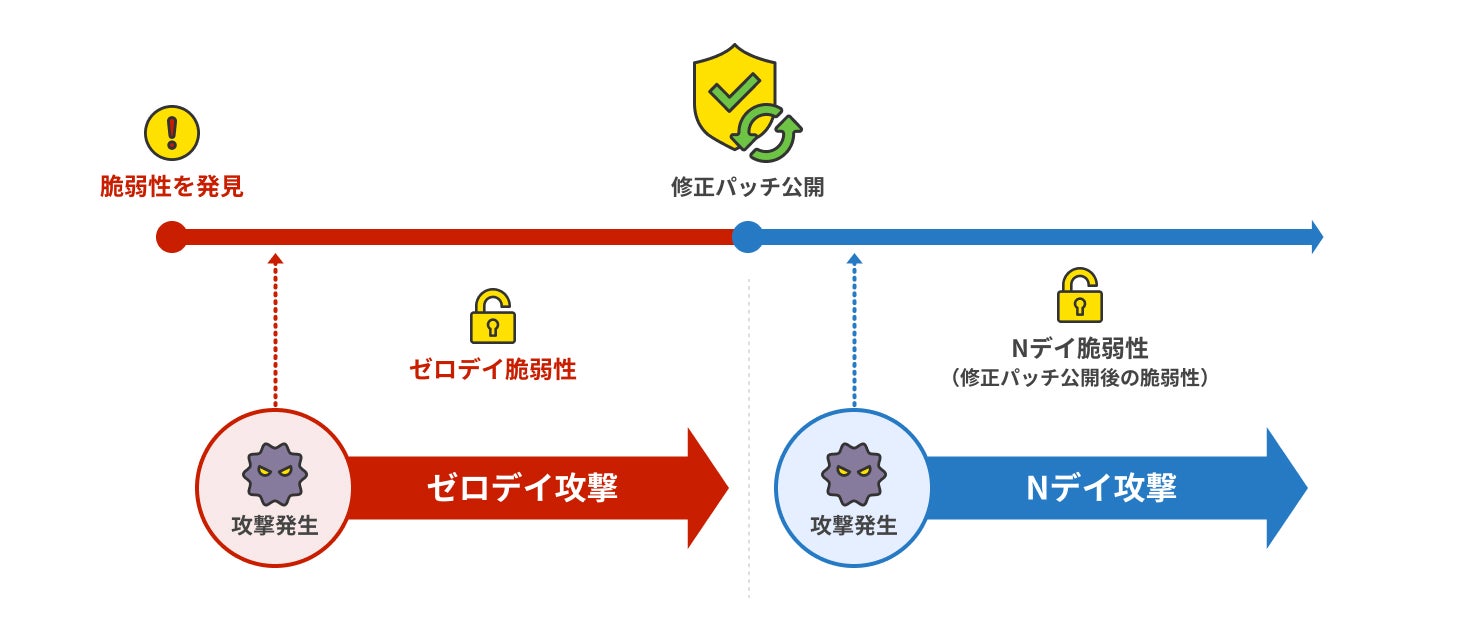

ゼロデイ攻撃とは、OSやソフトウェアの脆弱性(セキュリティホール)を悪用したサイバー攻撃の一種です。修正パッチが提供される前、つまり「0日目(Zero Day)」の時点で攻撃することから、ゼロデイ攻撃と呼ばれています。

脆弱性(セキュリティホール)とは?

脆弱性とは、プログラム上の不備などによりセキュリティレベルが低くなっている箇所のことを指します。サイバー攻撃を仕掛ける者にとって格好の標的であり、どのOSやソフトウェアにも存在する可能性があります。製品の提供元から脆弱性を修正するためのパッチが提供されたら、できるだけ早く適用しアップデートすることが重要です。

ゼロデイ攻撃を防ぐのが難しい理由

サイバー攻撃の被害を未然に防ぐには、ソフトウェアなどを随時アップデートし、最新の状態に維持することが重要とされています。しかし、ゼロデイ攻撃はパッチが提供される前に行われるため、随時アップデートしていても攻撃を完全に防ぐのは困難です。

ゼロデイ攻撃の手口とNデイ攻撃との違い

ゼロデイ攻撃の手口として、まず攻撃者はOSやソフトウェアの脆弱性を探します。攻撃者自身で探すケースもあれば、ダークウェブなどから情報を入手するケースもあります。その後、エクスプロイトと呼ばれる、OSやソフトウェアの脆弱性を利用して不正な操作を実行させるプログラムを開発。メール添付やWebサイトの改ざんを通じて、エクスプロイトによる攻撃をターゲットのシステムに仕掛け、機密情報の窃取やマルウェアの拡散などを行います。また、システムへの再侵入をいつでも可能にする「バックドア」と呼ばれるプログラムを設置し、長期間にわたって不正アクセスを繰り返すケースもあります。

ゼロデイ攻撃に類似するサイバー攻撃として、Nデイ攻撃があります。Nデイ攻撃とは、ゼロデイ攻撃と同じく修正パッチが適用される前を狙って脆弱性を悪用する攻撃です。それぞれの主な違いは、ゼロデイ攻撃が脆弱性の発見から修正パッチの公開前までを狙う手法なのに対し、Nデイ攻撃はすでに公開されている修正パッチがまだ適用されていない期間を狙う手法であることです。公開された修正パッチを適用するまでの期間は個人や企業によって変わることからNデイ攻撃と呼ばれています。

攻撃者にとって、悪用するソフトウェアの脆弱性を自ら調査して発見するのは、高度なスキルを所持している場合でも簡単なことではありません。しかし、Nデイ攻撃の場合、悪用する脆弱性の情報はすでにセキュリティベンダーや企業が公開している情報を調べるだけで取得できるため、ゼロデイ攻撃に比べて脆弱性の発見が容易であるという特徴があります。

| 特徴 | ゼロデイ攻撃 | Nデイ攻撃 |

|---|---|---|

| 攻撃のタイミング | 修正パッチの公開前 | 修正パッチの公開後 |

| 悪用する脆弱性 | 未知の脆弱性 | 公に知られている脆弱性 |

| 脆弱性の情報源 | 攻撃者自身やダークウェブなど | セキュリティベンダーや企業など |

ゼロデイ攻撃の主な攻撃方法

ゼロデイ攻撃には多くの手口がありますが、中でも特によく見られる攻撃方法について解説します。ここでは、脆弱性を突いた「マルウェアを添付したメール送信」と「Webサイト改ざん」といった2つのゼロデイ攻撃の手口についてご紹介します。

マルウェアを添付したメール送信

ゼロデイ攻撃の中でもよく見られるものの一つが、マルウェアが仕込まれたファイルを添付したメールを送りつける攻撃方法です。添付ファイルを開くとマルウェアが作動して端末内のデータを窃取したり、ネットワーク内のほかの端末にも被害を広げたりするので注意が必要です。マルウェア添付メールには、「標的型」と「ばらまき型」があります。標的型とは、特定の企業に対して取引先や関係者を装ったメールを集中的に送る方法です。一方、ばらまき型の場合は、不特定多数の企業や担当者に大量にメールを送ります。

Webサイト改ざん

Webサイトの脆弱性を突いて改ざんし、悪質なファイルやリンクを仕込む攻撃方法もあります。改ざんされたWebサイトは、アクセスした時点でマルウェアがダウンロードされる仕組みになっていたり、クリックするとマルウェアがダウンロードされるリンクが設定されていたりします。自社のWebサイトだけでなく、他社のWebサイトが被害に遭っている可能性もあるので注意が欠かせません。業務に関係のないWebサイトや、信頼性が確認できていないWebサイトにはアクセスしないことが大切です。

ゼロデイ攻撃による代表的な被害の種類

実際にゼロデイ攻撃を受けると、どのような被害が発生するのでしょうか。ゼロデイ攻撃による主な被害の種類についてご紹介します。

不正アクセスによる被害

システムの開発元さえ把握していない脆弱性が放置されていた場合、ゼロデイ攻撃による不正アクセスの被害に遭うことも想定されます。不正な手段で取得したID・パスワードを使用されると、社内システムにアクセスされてシステムが乗っ取られてしまいます。この方法の場合、攻撃者が正規のユーザーと見分けがつかないことが多いため、システムに接続しているすべての端末にマルウェアを感染されてしまいかねません。また、共有フォルダなどの脆弱性が狙われて不正アクセスされた結果、個人情報が外部に流出した事例も確認されています。

マルウェア感染による被害

組織内の端末をマルウェアに感染させ、顧客情報や機密情報を窃取する被害もあります。これは、攻撃者がシステムの脆弱性を突いて侵入し、ネットワークを通じて組織内の端末へマルウェアを感染させていく手口です。セキュリティホールの存在に気づいて対策しない限り、重要な情報が漏れ続ける可能性もあります。また、自社のみの被害にとどまらず、取引先や顧客にもマルウェア感染の恐れがあり、大規模な被害になるケースも想定されます。

情報漏洩の被害

システムに侵入した攻撃者は、組織のさまざまな情報を窃取していきます。もし、従業員の個人情報や企業の機密情報など、窃取された重要な情報がダークウェブで取引されてしまうと、流出した情報を悪用したなりすましによる新たなサイバー攻撃が発生するなど、被害が拡大していく可能性があります。

金銭的損害

ゼロデイ攻撃を受けると、システムの復旧にかかる費用や事業停止による損失など、さまざまな金銭的損害が生じます。また、ランサムウェアで組織のデータを暗号化するとともに、盗んだデータを公開すると脅迫し、金銭を要求してくる手口も横行しています。

企業の社会的信用の低下

ゼロデイ攻撃によって事業の停止や情報漏洩が起きてしまうと、企業の社会的信用を失う可能性があります。顧客が競合他社へ流出したり、新規顧客の獲得が困難になるなど、企業経営に大きな影響を及ぼし、信用の回復には膨大な時間がかかってしまいます。

法的責任を問われるリスク

ゼロデイ攻撃の被害によっては、法的責任を問われるケースがあります。例えば、個人情報を取り扱っている組織には、個人情報保護法によって個人データを安全に管理するために必要かつ適切な措置を講じることが義務づけられており、情報漏洩が起きた場合には対策が不十分だったとして義務違反を問われる可能性があります。

ゼロデイ攻撃の対象になりやすい企業の特徴

ゼロデイ攻撃の対象になりやすい企業には、いくつか共通した特徴があります。次に挙げる特徴が自社に該当していないか、十分に確認することが大切です。

OSSを多く運用している

業務にOSS(オープンソースソフトウェア)を活用している企業は、ゼロデイ攻撃の標的になりやすいと言われています。OSSはソースコードが公開されているので、企業や個人が機能の拡張を行えます。しかし、中にはセキュリティホールを残したまま公開されているケースもありますので、攻撃者にとって脆弱性を突きやすくなります。また、OSS導入後のサポートやトラブル対応は、自社で行わなくてはなりません。脆弱性が発見された場合は、すぐに対策を講じられるよう注視していく必要があります。

テレワークを導入している

テレワークを取り入れている企業は、ゼロデイ攻撃の標的になりやすい傾向があります。テレワークでは、各従業員が別々の場所で就業しているため、端末の管理やセキュリティ対策などが煩雑になりやすいからです。誰がどの端末を使用しているのかを把握し、管理を徹底していく必要があります。また、テレワークに伴いVPN(Virtual Private Network)を導入している場合、VPN装置そのものに脆弱性が見つかる可能性もあります。

財務や知的財産の価値が高い

財務資本の価値が高い企業や、価値の高い知的財産を保有する企業は、ゼロデイ攻撃の標的になりやすいと考えられます。攻撃者が侵入に成功すれば、組織内の情報を窃取することで得られる見返りが大きくなるからです。例えば、財務価値の高い金融機関や、価値のある知的財産を所有する製薬会社、テクノロジー企業などは攻撃者のターゲットとなり得ます。

大規模な顧客データベースを有している

多くの個人情報を保有する企業は、ゼロデイ攻撃の標的にされやすいと言われています。例えば、顧客のクレジットカード情報をはじめとする決済関連情報を大量に保有している企業を攻撃すれば、窃取できる情報の量と価値が高くなりやすいからです。このような財務資本の価値が高い企業は、ゼロデイ攻撃の格好の標的となります。

大規模なサプライチェーンの関連企業である

大規模なサプライチェーンの一翼を担う小規模なサプライヤーも、ゼロデイ攻撃の標的にされるので注意が必要です。一般的に、サプライチェーンの上位に位置する大手企業の多くは、高いセキュリティレベルを保持しています。そのため、大手企業への侵入経路として、比較的セキュリティレベルの低い小規模なサプライヤーがゼロデイ攻撃の対象として狙われるケースが少なくありません。

ゼロデイ攻撃への対策

ゼロデイ攻撃の脅威を完全に防ぐのは容易ではありません。では、ゼロデイ攻撃のリスクをできる限り軽減させるには、どのような対策が必要になるのでしょうか。ゼロデイ攻撃を防ぐための主な対策についてご紹介します。

基本的なセキュリティを徹底する

ゼロデイ攻撃への対策として、まずは基本的なセキュリティ対策を徹底することが重要です。OSやソフトウェアのパッチが提供された際には速やかに適用し、常に最新の状態に保ちます。また、サポート期間が終了したソフトウェアを使用しないことや、不審なメールを開かないこと、メールに添付されているファイルや記載されているURLも安易に開かないことなど、基本的なセキュリティ対策を徹底することが欠かせません。その上で、ユーザー認証の厳格化やアクセス制御、スタンドアロン環境での運用など、複数の対策を組み合わせて講じていくことが大切です。

サンドボックス環境を導入する

ゼロデイ攻撃を受けた場合を想定して、サンドボックス環境を導入するのも対策方法の一つです。サンドボックス環境とは、コンピューター上に設けられた仮想環境のことです。ほかの環境とは完全に独立しており、外部とのデータのやりとりができないクローズドな領域なため、不審なファイルやメールを開いてもほかに被害が及ばず、安全に確認することができます。

重要情報は暗号化と隔離を徹底する

万が一ゼロデイ攻撃を受けた際は、被害を最小限に抑えることも大切です。重要情報は暗号化された状態で扱うとともに、保管する際にはネットワークから隔離しておきます。暗号化と隔離の徹底により、ゼロデイ攻撃を防げなかった場合でも甚大な被害を受けるリスクを減らすことができます。

第三者に脆弱性をチェックしてもらう

第三者に自社の環境をチェックしてもらうことで、脆弱性を発見するのも有効な対策といえます。組織内に潜んでいる脆弱性は内部の人間には見つけにくいため、外部のセキュリティ専門家に依頼し、客観的な視点で脆弱性をチェックしてもらうことが重要です。

EDRを導入する

ゼロデイ攻撃を受けた際に、いち早く異常を検知するEDR(Endpoint Detection and Response)を導入しておくことも大切です。EDRとは、ネットワークに接続された端末や機器を検知する仕組みを指します。EDRを組織内の各端末にインストールすることにより、不審な動作や通信が検知された際にアラートで通知したり、ネットワークからの隔離やシステムを停止したりするなど、所定の対応を自動で行うことが可能です。

ゼロデイ攻撃を受けたときの対処方法

万が一ゼロデイ攻撃を受けてしまった場合には、どのような対処が求められるのでしょうか。ここでは、企業においてゼロデイ攻撃を受けた際の対処方法についてご紹介します。

1. ネットワークから遮断する

まず、ゼロデイ攻撃を受けていることが発覚した時点で、攻撃を受けた可能性のある端末やデバイスを速やかにネットワークから遮断することが大切です。攻撃者はネットワークを通じて、ほかの端末や機器へと侵入範囲を拡大させていきます。ネットワークから遮断するタイミングが早ければ早いほど、被害の拡大を防げる可能性が高いと考えられます。

2. システム管理を担当する部署に連絡する

次に、システム管理を担当する部署に連絡し、状況や経緯を伝えます。どのような操作をした際に不審な動作が確認されたのか、直前までどのWebサイトや社内システムを使用していたのかなど、できるだけ詳細な情報を伝えることが大切です。また、システム管理者は情報漏洩が発生した可能性があるかどうかを判断し、被害状況によっては管轄の警察署や監督官庁へ報告する必要があります。

3. エンドポイントセキュリティでスキャンし駆除する

最後に、担当部署の責任者は、マルウェア感染などが疑われる端末をエンドポイントセキュリティ製品でスキャンし、検知されたマルウェアを駆除します。マルウェアが残っている状態でネットワークに再接続してしまうと、再びマルウェアが組織内に拡散される恐れがあるからです。場合によっては端末を初期化する必要に迫られるケースもあります。万が一の事態に備え、普段からデータのバックアップを習慣化しておくことが大切です。

「SKYSEA Client View」で未知の脅威への対策をサポート

ゼロデイ攻撃はOSやソフトウェアの脆弱性を突いた攻撃のため、既知のマルウェアへの対策だけでは十分とはいえません。従って、未知のマルウェアを早期発見し、隔離・調査できる仕組みを整えておくことが大切です。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、EDR製品と連携して未知の脅威への対策を強化できるツールです。例えば、FFRIセキュリティ社製の「FFRI yarai」と連携した場合、「FFRI yarai」が端末のマルウェア感染を検知し、「SKYSEA Client View」が端末上のマルウェアを隔離します。同時にほかの端末が同じマルウェアに感染していないかを自動で調査し、マルウェアが検知された場合は自動で隔離します。さらに、端末の操作ログから、感染原因の調査や事後対応に役立つ情報を確認することが可能です。

ゼロデイ攻撃への対策を強化したい事業者様は、ぜひ「SKYSEA Client View」の導入をご検討ください。