近年、ビジネスシーンでクラウドサービスの利用が進み、リモートワークやDXの推進も加速していることから、従来のセキュリティ対策の概念が通用しなくなりつつあります。そこで注目されているのが「ゼロトラストアーキテクチャ」という概念です。この記事では、ゼロトラストアーキテクチャの意味や仕組み、導入するメリットについてわかりやすく解説。ゼロトラストアーキテクチャを実現するまでに必要なステップも併せて紹介します。

ゼロトラストアーキテクチャとは、「何も信頼しない」セキュリティの考え方

ゼロトラストアーキテクチャ(ZTA)とは、「ゼロトラスト(何も信頼しない)」という概念に基づくセキュリティ対策の考え方です。きめ細かいアクセス管理、厳格なデバイスとユーザーの認証、ネットワークセグメンテーションの活用などによりセキュリティリスクを軽減します。デジタル庁では、ゼロトラストアーキテクチャを下記のように定義しています。

デジタル庁によるゼロトラストアーキテクチャの定義

ゼロトラストアーキテクチャは、ゼロトラストの概念を利用し、クラウド活用や働き方の多様化に対応しながら、政府情報システムのセキュリティリスクを最小化するための論理的構造的な考え方。

出典 : デジタル庁「ゼロトラストアーキテクチャ適用方針」(2022年6月)

ゼロトラストアーキテクチャの導入背景

従来、事業で活用されるシステムは社内で設置・運用するのが基本とされていました。そのため、セキュリティ対策については、社内と社外の境界にファイアウォールなどの防護壁を設け、外部から内部へと脅威が侵入したり、内部から外部へと情報が漏れたりするリスクを軽減するという発想に基づいていました。

しかし昨今は、事業でクラウドサービスを利用するケースが増えていることに加え、リモートワークやDXの推進も活発化しています。保護すべきデータやシステムが社外にあることも珍しくなくなり、社内と社外を防護壁で隔てるという従来の考え方では、攻撃者の侵入や情報漏洩のリスクをカバーしきれなくなっているのが実情です。

こうした背景から、クラウドの利用を前提としたセキュリティを実現する必要が生じました。そこで、社内外を問わずに「あらゆるデータや通信を信頼しない」というゼロトラストを踏まえた、ゼロトラストアーキテクチャが導入されるようになったのです。

ゼロトラストアーキテクチャの仕組み

ゼロトラストアーキテクチャの基本は、厳格なセキュリティ制御です。従来、通信を行うデバイスは社内に限定されており、特定の社内ネットワークを利用するのが一般的でした。一方、近年ではモバイルデバイスが急速に普及したことで、場所を問わず社内ネットワークへのアクセスが可能になっています。そのため、仮にデバイスが盗難被害に遭ったとすれば、悪意のある第三者が本来のユーザーを装ってネットワークへアクセスしている可能性も否定できません。

自社が貸与・管理しているデバイスからアクセスしている人物が、必ずしもアクセスを許可されているユーザー本人とは限らないため、ユーザー認証に加えて、デバイス自体のIDや健全性を確認した上でアクセスを許可する必要があります。すべてのアクセスについて、こうした本人認証を求めるのが、ゼロトラストアーキテクチャの基本的な仕組みです。

ゼロトラストアーキテクチャが注目されている理由

なぜ近年、ゼロトラストアーキテクチャが注目を集めているのでしょうか。主な理由としては、下記の3点が挙げられます。

企業のDX推進

主な理由としてまず挙げられるのは、企業のDX推進が活発化していることです。既存の事業モデルや組織の在り方の変革を目指すDXにおいて、新たなシステムの導入が求められるケースは少なくありません。しかし、新しいシステムをすべて自社開発によってまかなうのは現実的ではないことから、SaaSやIaaS、PaaSといった外部サービスを活用したり、API連携によって求められる機能を実現したりする事例が増えています。

つまり、業務に必須のシステムやツールが社内ネットワークのみでは完結せず、社内と社外の垣根なく通信が行われているケースが増加しているということです。社内と社外を隔てる防護壁を設けるだけでは、セキュリティ対策として万全とはいえなくなっていることが、ゼロトラストアーキテクチャが注目されている理由の一つです。

リモートワークによるリスクの管理

リモートワークの普及によりリスク管理の必要性が増したことも、ゼロトラストアーキテクチャが注目を集めている理由です。コロナ禍を経てリモートワークが急速に普及したことで、従業員の就業場所はオフィスに限定されなくなりました。在宅勤務中の従業員が自宅から社内ネットワークにアクセスしたり、反対に社内からリモートワーク中の従業員へデータを送信したりすることは、今や当たり前となっています。

加えて、リモートワークの普及とともに、従業員が使用するデバイスも多様化しています。1人の従業員が業務用のPC、スマートフォン、タブレット端末など、複数のデバイスを使い分けるケースも増えています。利便性は増しているものの、サイバー攻撃を仕掛ける攻撃者からすれば、社内外の境界を越えてアクセスする端末の増加は、侵入可能な経路が増えたことを意味しています。

社外から端末を利用する機会が増えたことで、サイバー攻撃の被害に遭うリスクも高まっています。そのため、攻撃者が社内に侵入しても被害を最小限に抑えられるゼロトラストアーキテクチャが注目されているのです。

クラウドサービスにおけるセキュリティ確保

クラウドサービスの利用に際して、セキュリティレベルを確保する必要に迫られていることも、ゼロトラストアーキテクチャが注目される理由の一つです。

クラウドサービスの利用時は、システムやアプリケーションを社内サーバーに構築するのではなく、クラウドサービスの提供事業者が保有するサーバーへアクセスするため、インターネットへの接続が必要不可欠です。

あらゆる場所からアクセス可能なクラウドサービスを安全に利用するためには、ユーザーID・パスワードによる認証に加え、デバイスそのもののIDや健全性を確認した上でアクセスを認証する必要があります。「社内外を問わずあらゆる通信を信頼しない」ことを前提とするゼロトラストの考え方は、クラウドサービスにおけるセキュリティ確保を実現する上で欠かせない条件になっているといえます。

ゼロトラストアーキテクチャを導入するメリット

ゼロトラストアーキテクチャを導入すると、具体的にどのようなメリットを得られるのでしょうか。特にメリットが大きい2つのポイントについて解説します。

ゼロトラストアーキテクチャはほかのセキュリティシステムより管理・運用が厳密

ゼロトラストアーキテクチャはあらゆる通信やデータを信頼しないという前提で設計されているため、ほかの一般的なセキュリティシステムよりもアクセスに対する認証と認可をより厳密に管理・運用できるというメリットがあります。従来の境界型セキュリティの場合、社内と社外を隔てる「壁」をいかに堅固にするかが主な課題となっていました。例えるなら、「壁を高くすれば、敷地内への不正な侵入をおおよそ防げる」といった考え方に基づいています。しかし、クラウドサービスが日常的に利用され、社内外の境界が曖昧になっている昨今のビジネスシーンにおいては、こうした境界型セキュリティの考え方ではリスクに対応できません。例えるなら、「敷地内への不正な侵入を防ぐ壁を個別に設置するとしても、必要な壁が多すぎる」という状況です。

そこでセキュリティとして有効なのが、あらゆる通信は信頼できないというゼロトラストアーキテクチャの考えです。機密情報などへのアクセス権限を細分化し、アクセスに対する認証と認可を管理できるゼロトラストアーキテクチャを導入することで、より厳格な情報管理を行えるようになります。

あらゆる環境で安全にアクセスできる

使用するデバイスや、デバイスを使用する場所を問わず、あらゆる環境で安全なアクセスが実現することも、ゼロトラストアーキテクチャのメリットです。社内からのアクセスに限らず、リモートワーク環境下で社外からアクセスする場合や、さまざまな種類のデバイスを使い分けてアクセスする場合も、ゼロトラストアーキテクチャであれば個別に制限をかけることができます。例えば、アクセスしている地域、使用しているデバイス、そのデバイスの利用者など、ユーザーごとやデバイスごとにアクセスできる情報自体への制限をかけることで、常に安全なネットワークの構築を目指せます。

あらゆる環境からでも安全なアクセスが可能となれば、ユーザーの柔軟な働き方を支援しやすくなります。在宅勤務の推進や、遠隔地でのリモートワークといった多様な働き方も、高いセキュリティレベルを維持した状態で実現できるようになります。結果として、従業員のワークライフバランスの改善や、従業員満足度の向上といった効果も期待できます。

ゼロトラストアーキテクチャの構成要素

ゼロトラストアーキテクチャの構成要素は、主に「ネットワークセキュリティ機能」「デバイスセキュリティ機能」「データセキュリティ機能」「セキュリティ運用の自動化」の4つです。ゼロトラストアーキテクチャの実現には、この4つの仕組みを整える必要があります。ここからは、ゼロトラストアーキテクチャの構成要素について詳しく見ていきます。

ネットワークセキュリティ機能

「社内ネットワーク=安全」「社外との通信=高リスク」といった従来の概念を根本的に見直し、社内外を問わずあらゆる通信は信頼できないという前提に立つ必要があります。そのため、従業員のクラウド利用を可視化・制御するCASB(Cloud Access Security Broker)などのソリューションや、クラウドサービスに標準搭載されている機能を活用するなどして、クラウドサービスへのアクセスを常時監視できる仕組みを整えることが大切です。特に、複数のクラウドサービスを利用する場合には、各サービスのセキュリティレベルを統一するためにも、CASBの導入が適しているといえます。

デバイスセキュリティ機能

デバイスセキュリティとは、従業員が使用する1台1台の端末・機器に対するセキュリティを指します。特にリモートワーク環境下においては、社外から社内ネットワークへのアクセスが増え、サイバー攻撃の被害に遭うリスクも増加します。そのため、社内と社外を隔てるという考え方ではなく、許可されたデバイスしかアクセスできない仕組みにすることが大切です。さらに、各デバイスのOSやインストールされているソフトウェア・アプリは常に最新の状態を維持できるよう、アップデートプログラムが提供された際にはすみやかに適用することが重要です。

データセキュリティ機能

データを適切に管理することも大切です。データの漏洩や消失を防ぐDLP(Data Loss Prevention)や、各ユーザーに操作権限を付与した上で利用状況を管理するIRM(Information Rights Management)といったソリューションを導入することで、監視対象とする不審なアクセスが明確になり、機密情報の保護や情報漏洩防止策を強化することができます。

セキュリティ運用の自動化

セキュリティ運用の自動化も、ゼロトラストアーキテクチャの重要な要素の一つです。セキュリティインシデントの発生時における、ネットワークからのデバイス隔離や、脅威の排除を自動化することで、手動で行うよりも迅速な対応が可能になります。また、セキュリティインシデントはいつどのような状況下で発生するか予測できません。それでも、セキュリティ運用が自動化されていれば、仮に従業員が不在の深夜に攻撃を受けた場合でも、早急な対応が可能になります。

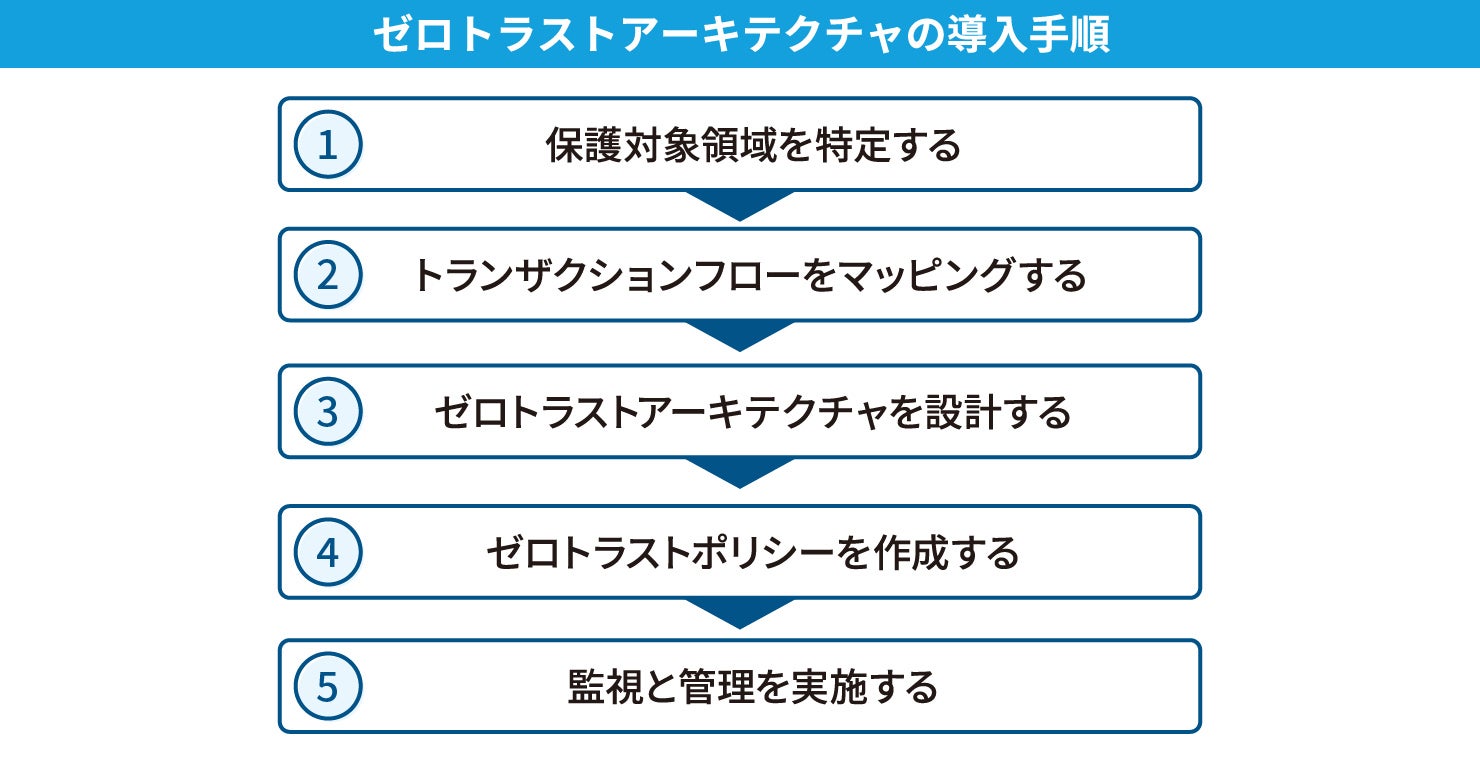

ゼロトラストアーキテクチャの導入手順

ゼロトラストアーキテクチャを導入する際には、一定の手順があります。ゼロトラストの実現を目指すといっても、既存のシステムを完全に入れ替えて新たなシステムを構築するわけではありません。ただ、ゼロトラストアーキテクチャが一挙に構築できるパッケージ製品は存在しないため、実際には複数のソリューションを組み合わせて既存のアーキテクチャ上に構築していく必要があります。そのため、下記の5ステップのうち、自社はどこに位置しているのかを確認することも重要です。

1. 保護対象領域を特定する

最初のステップは現状把握です。まず、現状のリソースを棚卸して、個人情報や人事情報、機密情報といった外部に漏洩してはならない重要なデータを特定します。保護対象とするデータは明確にしておきます。また、保護対象のデータにアクセスする経路を把握することも重要なポイントです。アクセスする際の経路について、誰がどの端末やツールでアクセスするのか具体的に把握していきます。

2. トランザクションフローをマッピングする

次に、すべての重要データについてトランザクションフローをマッピングします。具体的には、これらのデータがどのように移動するのかを調査し、ネットワークやシステム間の依存関係を明確にしておくことが大切です。データの動きを可視化することは、ゼロトラストアーキテクチャ構築の準備段階において重要なポイントといえます。

3. ゼロトラストアーキテクチャを設計する

続いて、トランザクションフローのマッピング結果を基に、ゼロトラストアーキテクチャを設計します。NGFW(Next Generation Firewall:次世代ファイアウォール)の活用を前提に設計していくと実現しやすくなります。具体的には、情報資産などの保護対象領域の付近にそれぞれ境界を作成することで、正当なユーザーやデバイスから発信されたトラフィックのみ許可する仕組みが構築できます。

4. ゼロトラストポリシーを作成する

設計したゼロトラストアーキテクチャを運用していくためのポリシーも作成します。具体的には「誰が・何を・いつ・どこで・なぜ・どのように」という5W1Hに基づき、保護対象領域へのアクセスを許可する条件を明文化します。ゼロトラストは、企業が貸与しているデバイスや私物デバイスを問わず、あらゆる端末・機器は安全ではないことを前提とした考え方です。例外を設けず、あらゆるユーザー・デバイス・アクセスの目的や手段、タイミングを網羅するゼロトラストポリシーを作成することが大切です。

5. 監視と管理を実施する

ゼロトラストアーキテクチャの運用開始後は、監視と管理の徹底が重要です。異常なトラフィックやアクティビティが発生していないか、常時監視をしていきます。ログトラフィックの検査・分析を自動化し、セキュリティインシデントの発生が疑われた際には自動的にデータを移動する仕組みにしておくことが理想的です。

ネットワークを安全に利用するためには、ゼロトラストアーキテクチャの考え方が必要

ネットワークにおいて組織内外の境界という概念が通用しなくなった現代のビジネス環境では、ゼロトラストアーキテクチャの考え方が必要不可欠です。今回ご紹介したゼロトラストアーキテクチャの基本的な考え方や導入方法を参考に、社内外を問わず安心してネットワークを利用できる仕組みの構築を目指してみてはいかがでしょうか。

ゼロトラストの実現を目指す事業者様には、クライアント運用管理ソフトウェア「SKYSEA Client View」の活用がお勧めです。「SKYSEA Client View」を活用すれば、組織のデバイスのさまざまな挙動をログとして記録することで、「いつ」「誰が」「何をしたのか」を正確に把握しやすくなります。また、EDR製品と連携することで、万が一脅威が侵入した場合でも素早く対処し、リスクを最小限にとどめるサポートもします。搭載機能や他社製品との連携ソリューションが豊富なオンプレミス版と、インターネット接続のみでご利用でき、導入コストやサーバー管理の負担が少ないクラウド版をご用意しており、組織のニーズに応じて柔軟な選択が可能です。

ゼロトラストアーキテクチャの実現に役立つソリューションの一つとして、ぜひ「SKYSEA Client View」の導入をご検討ください。