年を追うごとにサイバー攻撃の手口が複雑化・細分化するなか、企業にとってセキュリティ強化は必須の経営課題となっています。中でも、特に重視しておきたいセキュリティとして「ネットワークセキュリティ」が挙げられます。この記事では、ネットワークセキュリティの定義から脅威の代表例、基礎的な知識、具体的な対策法まで詳しく解説します。

ネットワークセキュリティとは、自社の情報資産を外部の攻撃から守る対策のこと

ネットワークセキュリティとは、ネットワークに接続されているデバイスやシステムをはじめとした情報資産を、サイバー攻撃などの脅威から守る対策のことです。テレワークやクラウドサービスが普及している現代において、ネットワークへの接続は必要不可欠なものとなっています。そのため、安全性の高いネットワーク環境を目指す上で、ネットワークセキュリティの重要性は増す一方です。

企業が外部からサイバー攻撃などを受け、機密情報の漏洩や営業停止といった事態が生じた場合、企業が被るダメージは計り知れません。また、セキュリティ対策を十分に講じていない企業として社会的信用が低下する恐れもあります。自社の情報資産を守り、社会的信用を失わないためにも、ネットワークセキュリティには万全を期すことが大切です。

日本国内におけるサイバー攻撃の実情

マルウェアや不正サイトへの誘導などによるサイバー攻撃は、日本国内で増える一方です。総務省によると、2022年におけるサイバー攻撃関連の通信数は約5,226億パケットであり、2015年の約632億パケットと比較して約8.3倍となっています。サイバー攻撃は決して人ごとではなく、極めて身近な脅威といえます。ネットワークセキュリティは、いつ来るかわからない脅威から組織を守る上で必須の取り組みとなっています。

※総務省「サイバーセキュリティ上の脅威の増大」

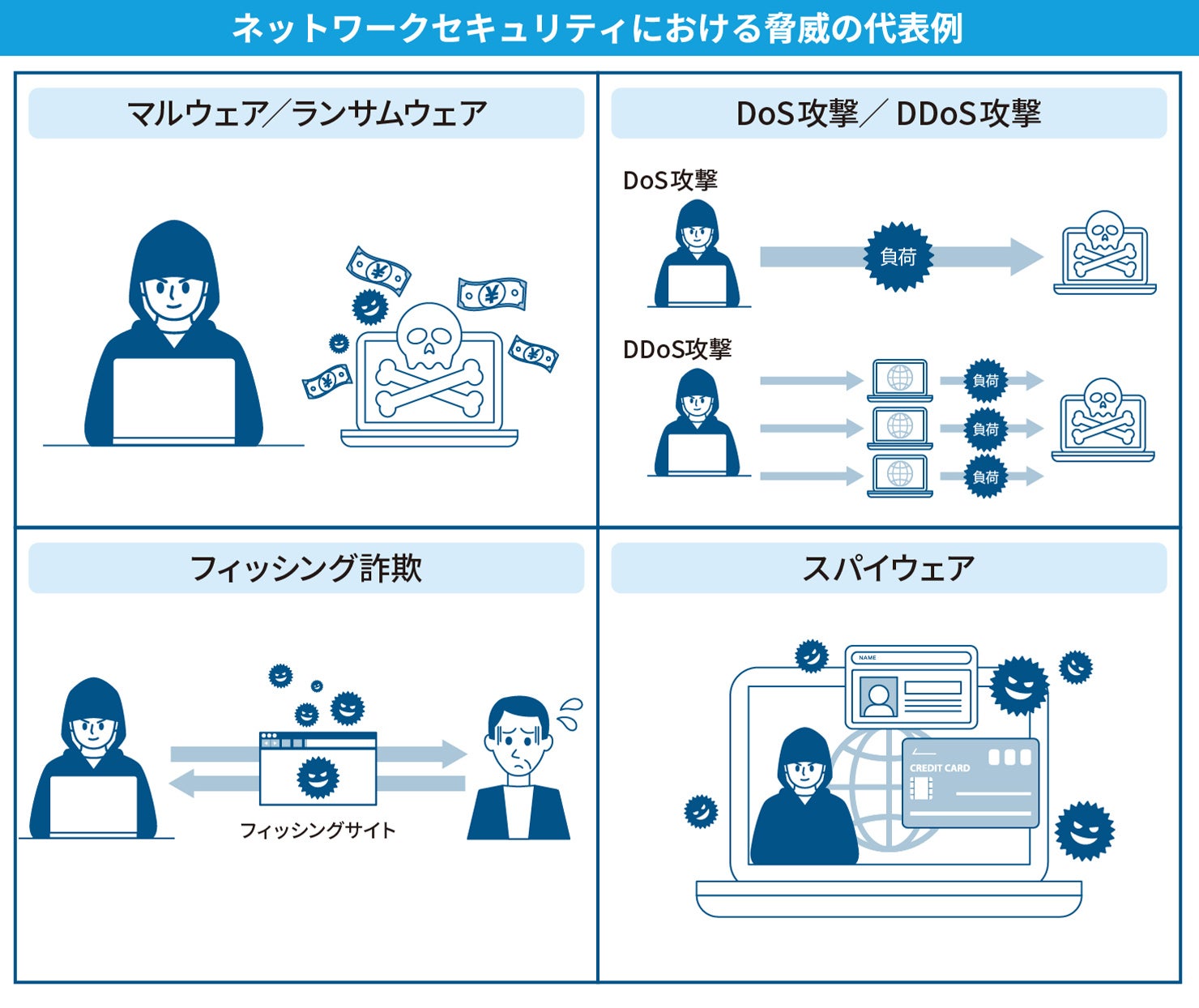

ネットワークセキュリティにおける脅威の代表例

ネットワークセキュリティにおける脅威には、どのようなものがあるのでしょうか。まずは代表的な脅威の例を、それぞれの特徴と併せて紹介します。

マルウェア / ランサムウェア

マルウェアとは、悪意のあるソフトウェアやプログラムの総称です。コンピューターウイルスやワーム、トロイの木馬などがマルウェアに含まれます。デバイスやシステムがマルウェアに感染すると正常な動作が妨害されたり、保存データが窃取されたりするケースも少なくありません。

ランサムウェアもマルウェアの一種です。攻撃者はランサムウェアによって組織が保有するデータを不正に暗号化し、暗号化の解除と引き換えに身代金を要求します。さらには、身代金の要求とともに窃取した情報を公開すると脅迫し、金銭を要求する「二重脅迫」による被害も報告されています。ランサムウェアは、マルウェアの中でも近年特に対策が必要とされている脅威の一つです。

DoS攻撃 / DDoS攻撃

DoS攻撃とは、Webサイトやサーバーに大量のデータを送りつけ、負荷を掛けることで正常な動作を妨げる攻撃のことです。1台のコンピューターから攻撃する手口を「Dos攻撃」(Denial of Service Attack)、複数のコンピューターから一斉に攻撃する手口を「DDoS攻撃」(Distributed Denial of Service Attack)と呼びます。DDoS攻撃は負荷を掛けてくる発信源が複数箇所に及ぶため、DoS攻撃よりも悪質といえます。第三者のコンピューターがハッキングされてDDoS攻撃に悪用されているケースもあり、攻撃者を特定しにくい点が特徴です。

フィッシング詐欺

フィッシング詐欺とは、正規の発信者を偽装したメールを送ったり、正規のWebサイトを模したページに誘導したりすることにより、アカウント情報やクレジットカード情報を入力させて窃取する手口を指します。実在する人物やサービスを装っているため、利用者は偽のメールやWebサイトと気づかずに情報を入力してしまうことも珍しくありません。

スパイウェア

スパイウェアとは、コンピューターに不正侵入して利用者の個人情報や操作情報を監視し、情報を外部へ送信するプログラムのことです。マルウェアに感染したコンピューターのように動作の異常は見られないため、利用者は自分のデバイスがスパイウェアに感染していることに気づかないケースも多く見られます。重要情報が漏洩し続けていることを察知できないまま、長期間にわたって被害が拡大していくことも少なくないといえます。

ネットワークセキュリティにおけるSSIDとネットワークセキュリティキーの役割

ネットワークセキュリティ対策を講じる上で重要なポイントとなるのが「SSID」と「ネットワークセキュリティキー」です。SSIDとネットワークセキュリティキーが外部に漏洩してしまうと、部外者がワイヤレスネットワーク(Wi-Fi)に接続できる状態になり、ひもづいているネットワークへの不正接続やサイバー攻撃を招くリスクがあります。いずれもネットワークの安全性を確保するために、慎重に管理する必要があるといえます。ここでは、それぞれの役割について解説します。

SSIDの役割

SSID(Service Set Identifier:サービスセット識別子)は、Wi-Fi接続が可能なネットワークを識別するための接続名称です。スマートフォンやコンピューターをWi-Fiに接続する際、接続可能なネットワークとして表示されるのがSSIDです。大文字と小文字を区別した最大32文字の半角英数字と一部の記号との組み合わせで表されるSSIDは、ユーザーが任意の文字列に変更することもできます。

ネットワークセキュリティキーの役割

ネットワークセキュリティキーとは、SSIDとセットで入力する文字列のことです。ネットワークキーやネットワークパスワード、暗号化キーなどとも呼ばれます。不特定多数のアクセスを遮断し、特定の文字列を知り得る利用者のみWi-Fiに接続できるようにすることが、ネットワークセキュリティキーの主な役割です。ネットワークセキュリティキーは慎重に扱い、外部に漏れることのないよう管理することが重要です。

ネットワークの種類

ネットワークには、大きく分けて「クローズドネットワーク」と「オープンネットワーク」の2種類があります。それぞれの特徴や想定されるリスク、講じておきたい対策をご紹介します。

クローズドネットワーク

クローズドネットワークとは、社内LANやイントラネットに代表されるようなネットワークのことを指します。社内専用サーバーやデータベースなど、社内のコンピューターだけが接続できるネットワークが該当します。利用者は基本的に自社の従業員や役員に限られているとはいえ、不正利用のリスクがゼロとは言い切れません。本来はアクセス権限のない第三者による情報の不正な閲覧や、内部関係者による情報の持ち出しなどが発生する可能性もあります。

クローズドネットワークにおけるネットワークセキュリティは、「仕組み」と「人」の両面から講じることが大切です。アクセス権限の設定や2段階認証による制限、USBメモリをはじめとする記憶媒体の利用制限などが対策例として挙げられます。同時に、従業員への研修や日常的な指導を通じて、セキュリティに関するリテラシーの向上を図っていくことも重要です。

オープンネットワーク

オープンネットワークとは、クラウド上に設けたデータベースや、クラウドサービスを利用した業務システムなど、インターネットを介して利用する外部ネットワークのことです。オープンネットワークは社内外の境界線を越えて通信するため、社外から脅威が侵入するリスクはクローズドネットワークよりも高いといえます。そのため、マルウェアなどの侵入や不正アクセスの被害を未然に防ぐことが重要です。

特に近年は業務でクラウドサービスを活用するケースも増えていることから、社内と社外の間に壁を設ける境界防御の効果が薄れています。例えば、テレワーク環境下において、従業員が使用しているコンピューターにマルウェアが侵入する可能性は否定できません。そのため、社内と社外を隔てる従来型のネットワークセキュリティではなく、それぞれの端末・機器を保護するエンドポイントセキュリティを高めていくことが、現在のネットワークセキュリティには必要な対策といえます。

ネットワークセキュリティの具体的な対策例

ここからは、ネットワークセキュリティの具体的な対策例を紹介します。それぞれの対策を講じる目的を押さえた上で、着実に実行していくことが大切です。

SSIDの名称やネットワークセキュリティキーは変更する

SSIDとネットワークセキュリティキーは、無線アクセスポイント(ルーター)ごとに初期状態で設定されています。SSIDにはメーカー名やモデル名といった識別可能な文字列が含まれている可能性もあるため、部外者の不正利用を防ぐにはSSIDを任意の暗号キーに変更しておくことが大切です。ネットワークセキュリティキーも、部外者に把握されてしまうと何度でもWi-Fiに接続できてしまいます。ネットワークセキュリティキーの定期的な変更は、より安全な運用を実現する上で欠かせません。

暗号化プロトコルは、WPA2とWPA3を利用する

Wi-Fi利用時の暗号化プロトコルには、Wi-Fiセキュリティ規格である「WPA2」または「WPA3」の利用が推奨されています。Wi-Fiの普及初期に利用されていた規格である「WEP」は、パスワードの解読が比較的容易であり、データ改ざんのリスクもあるなど、さまざまな問題点が指摘されているからです。

現在使用している暗号化プロトコルは、ルーターの設定画面で確認できます。万が一自社がWEPを利用している場合は、よりセキュリティレベルの高いWPA2やWPA3へと切り替えておくことが重要です。

VPNを利用する

VPN(Virtual Private Network:仮想プライベートネットワーク)とは、インターネットの回線内に独立した仮想専用回線を構築する仕組みのことです。VPNに接続するにはユーザー認証が必須となるほか、接続可能な利用者の制限や通信データの暗号化といった対策を施すことによって、部外者によるアクセスを防止します。自社の専用回線を用意する必要がなく、既存のインターネット回線を利用して専用回線と同等のセキュリティレベルを実現できる点が大きなメリットです。

ただし、近年はテレワークの増加などに伴い、VPNを標的としたサイバー攻撃も確認されるようになりました。VPNを利用すれば安全と捉えるのではなく、ほかのネットワークセキュリティとの組み合わせも検討していく必要があります。

エンドポイントセキュリティを行う

従来の仕組みである境界防御から、エンドポイントのセキュリティの強化を図って、組織内のネットワークの末端である端末・機器ごとに保護する仕組みへと移行するのも有効な対策といえます。クラウドサービスを日常的に業務で利用するケースが増えつつある昨今では、社内と社外の間にファイアウォールなどの防護壁を設けるだけでは、脅威を防ぎ切れない可能性が高いからです。

端末・機器の管理には、OSやソフトウェアの更新プログラムの定期的な適用や、ウイルス対策ソフトウェアの導入、MDM(モバイルデバイス管理)の活用などが挙げられます。また、エンドポイントを常時監視し、不審な挙動を検知するEDR(Endpoint Detection and Response)製品や、セキュリティ機能をまとめて管理できるUTM(Unified Threat Management)製品の活用も有効です。

MDM(モバイルデバイス管理)とは? 機能や選び方、注意点まで解説

MDMが注目される背景や、MDMツールの主な機能、選び方を詳しく紹介。適切な運用のための注意点もわかりやすく解説します。

ゲートウェイを保護する

ネットワークの入口や、異なるネットワーク同士の接点に当たるゲートウェイを保護することも、有効なネットワークセキュリティとして挙げられます。ゲートウェイは外部からの不正侵入が発生しやすいポイントであり、重点的に保護することでネットワークセキュリティの向上に寄与する可能性が高いからです。この場合、リスクの高いWebサイトへの遮断をはじめ、社内サーバーやコンピューターに保存されたファイルへのアクセスなどを防ぐWebフィルタリングなどの活用が想定されます。

ファイアウォールやIDS / IPSを設置する

ファイアウォールとは、社内と社外を隔てる「壁」に相当する仕組みを指します。通信のフィルタリングやリスクの高いWebサイトへのアクセス遮断などの防御により、外部からの不正な侵入を防ぐことがファイアウォールの主な役割です。

IDS(Intrusion Detection System:不正侵入検知システム) / IPS(Intrusion Prevention System:不正侵入防止システム)とは、ネットワーク上の不審な通信を監視し、必要に応じて通信を遮断する仕組みのことです。DoS攻撃 / DDoS攻撃のように、サーバーに過大な負荷を掛ける攻撃を防ぐ上で効果を発揮します。

UTMを導入する

UTM(Unified Threat Management:統合脅威管理)とは、ファイアウォール、IDS / IPS、アンチウイルス、アンチスパム、Webフィルタリング、アプリケーション制御を組み合わせた仕組みのことです。これらの複数のセキュリティ機能を一つに統合して導入できるだけでなく、運用も一元化できることから、導入・運用コストを抑えられる点が大きなメリットです。近年では、アプリケーションやクラウドサービスとして提供されるUTMが主流になりつつあり、手軽に導入しやすい点もメリットといえます。

ネットワークセキュリティには万全を期した対策が必須

ネットワークセキュリティは、業務でネットワークを日常的に利用する昨今のビジネス環境において必須の仕組みといえます。脅威の侵入を許すようなことがあれば、機密情報の漏洩や事業停止などによる金銭的な被害を受けるだけでなく、企業としての社会的信用も失墜しかねません。ネットワークセキュリティには万全を期すことが重要です。

ネットワークセキュリティを強化したい事業者様には、クライアント運用管理ソフトウェア「SKYSEA Client View」の活用がお勧めです。「SKYSEA Client View」は、サイバー攻撃へのさまざまな対策を備えています。セキュリティ機能をまとめて管理できるUTM製品と連携し、不審な通信をアラート検知するといった機能を備え、脅威の侵入を多角的に防ぎます。また、各種エンドポイントセキュリティ製品と連携することによって、ウイルス感染などの異常を検知したコンピューターをネットワークから自動的に遮断し、速やかな調査と安全性の確保を支援します。

なお、夜間の不正なアクセス監視や、「ログ管理」機能による業務時間外のコンピューターの監視にも対応可能です。「資産管理」機能を使って、社内のIT資産を一括で把握することもできます。ネットワークセキュリティを高めたい事業者様は、「SKYSEA Client View」の導入をぜひご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから