企業を標的としたサイバー攻撃の手口は、年を追うごとに巧妙化・複雑化の一途をたどっています。そのため、対策を講じる側の企業としても、何から着手すべきか優先順位の選択が難しくなっているのが実情です。この記事では、サイバー攻撃の主な手口とその対策をまとめてご紹介します。それぞれのサイバー攻撃への具体的な対策を一挙に押さえて、自社のセキュリティ強化にお役立てください。

サイバー攻撃とは、ネットワークを通じて組織や個人に攻撃を仕掛ける犯罪行為のこと

サイバー攻撃は、組織または個人が所有するPCやスマートフォン、サーバーなどの端末・機器に対し、ネットワークを通じて攻撃を仕掛ける手口の総称です。システムの破壊やデータの窃取・改ざんのほか、金銭を要求するケースもあります。サイバー攻撃を仕掛けるのは、自身のスキルを誇示したい犯罪者や、金銭目的の犯罪者などさまざまです。それらの中には、ハッカー集団と呼ばれるサイバー攻撃を仕掛けるグループの存在も知られており、あらゆる企業にとって重大な脅威となっています。

サイバー攻撃の目的

サイバー攻撃の目的には、さまざまなものがあります。下記は、サイバー攻撃の目的の一例です。

サイバー攻撃の目的の例

- 情報の窃取による金銭要求

- 国家や企業などの機密情報の窃取

- 事業継続の妨害やイメージダウンを狙う組織犯罪

- 愉快犯

特に近年は金銭盗取を目的として、大規模な攻撃を組織に仕掛けるハッカー集団が現れています。サイバー攻撃は今や裏のビジネスとして活用されており、攻撃を通じて利益を得ようとする組織犯罪も後を絶ちません。窃取した情報は標的となった組織を脅迫する材料として使われるほか、ダークウェブと呼ばれる匿名性の高いWebサイトにて高額で売買されているともいわれています。

サイバー攻撃の現状

社会的影響が大きかったと考えられる事案がまとめられた「情報セキュリティ10大脅威 2024 [組織]」では、組織における情報セキュリティの脅威が以下のように公表されています。

| 順位 | 脅威 |

|---|---|

| 1 | ランサムウェアによる被害 |

| 2 | サプライチェーンの弱点を悪用した攻撃 |

| 3 | 内部不正による情報漏えい等の被害 |

| 4 | 標的型攻撃による機密情報の窃取 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 6 | 不注意による情報漏えい等の被害 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 |

| 8 | ビジネスメール詐欺による金銭被害 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) |

【参考】独立行政法人情報処理推進機構(IPA)の「情報セキュリティ10大脅威 2024」に基づき制作

ご覧のとおり、内部不正や不注意による情報漏洩を除き、サイバー攻撃に関する内容で占められています。このように、組織を取り巻くサイバー攻撃の脅威は日に日に増しているのが現状で、被害に遭わないためにも組織は対策を講じ続けることが求められます。

国内におけるサイバー攻撃の現状

「情報セキュリティ10大脅威 2024 [組織]」にもあるように、数あるサイバー攻撃の中で今、最も脅威といえるのがランサムウェアです。企業や医療機関、教育機関など多くの組織で被害報告が挙がっています。また、製造業を中心に、サプライチェーン攻撃による被害も数多く報告されているほか、脆弱性を悪用した攻撃やテレワーク環境を狙った攻撃も依然として後を絶ちません。

国内の組織は、これら幅広い脅威へ対策を講じ続けることはもちろん、今後出てくる新たな脅威についても常にアンテナを張り、速やかに対策を行うことが求められます。

海外におけるサイバー攻撃の現状

海外でも、国内と同様にランサムウェアが猛威を振るっています。2017年に流行したランサムウェア「WannaCry(ワナクライ)」は、世界中で20万台以上の端末に被害を与えました。以降、ランサムウェアによる被害報告は後を絶たず、アメリカのある石油関連企業は、ランサムウェアによって米国東海岸の燃料供給の約45%を担うパイプラインが停止に追い込まれ、約440万ドルの身代金を払うことになりました。ドイツのある病院では、ランサムウェアによってシステムがダウンし、この影響で1人の患者の治療が遅れ、死亡したことが明らかとなっています。

激化し続けるランサムウェアなどサイバー攻撃の手口やトレンドは、国内も海外もあまり変わりないともいえます。異なる点を挙げるとすれば、海外では営利目的やいたずらのみではなく、テロの手段としてもサイバー攻撃が用いられます。過去にアメリカの原子力発電所を狙った攻撃や、イランの核関連施設を狙った攻撃が発生しています。

サイバー攻撃の種類

ひとたび被害に遭ってしまうと業務運営に多大な影響を与え、経営基盤の弱い組織は倒産に追い込まれるケースもあるサイバー攻撃。そんなサイバー攻撃には、どういった種類があるのでしょうか。代表的なものは以下のとおりです。

- ランサムウェア

コンピューターシステムに侵入して、企業内のデータを窃取・暗号化し、暴露しないことやデータを復号することを引き換えに身代金を要求する攻撃

- フィッシング攻撃

機密情報や個人情報などの価値ある情報を、詐取することを目的とする攻撃。本物の企業になりすましたメールを送り、偽のWebページに誘導して情報を入力させたり、添付ファイルを開かせてマルウェアに感染させたりする

- DDoS攻撃

多数のコンピューターから標的とするシステムのサーバーなどへ大量のリクエストを送りつけ、システムをまひさせる攻撃

- ゼロデイ攻撃

まだ公には知られていないソフトウェアの脆弱性を悪用した攻撃

- インサイダー脅威

従業員など、内部の者による誤操作や悪意ある行為によって、情報の漏洩やシステムの不正操作などが行われるリスク

主なサイバー攻撃に絞っても、上記のようないろいろな種類が存在しています。企業としてはそれぞれの攻撃の特性を理解し、適切な対策を講じることが重要です。

サイバー攻撃がもたらすリスク

サイバー攻撃に対して対策が不十分だった場合、組織にはさまざまなリスクが発生します。どのリスクも組織の存続を脅かすものばかりのため、できる限り対策を講じておくことが必要不可欠です。ここでは、サイバー攻撃を受けた場合の主なリスクについて解説します。

機密情報や顧客情報の流出

サイバー攻撃への対策が不十分な状態では、組織が保有する機密情報や顧客情報など、重要な情報が外部に流出するリスクが大幅に高まります。新商品の開発に関する資料や、組織の経営戦略、営業ノウハウなど非公開の情報が外部に漏洩し、競合企業などの手に渡ってしまうと企業の競争力の低下は避けられません。

また、企業から顧客情報が流出し、メディアで大々的に報道されるケースも後を絶ちません。組織として情報を適切に保護していない場合には、法的責任や被害者からの訴訟などのリスクを招くことにもつながります。

業務停止による経済的損失

サイバー攻撃が、組織のシステムに影響を及ぼし、業務が停滞すると経済的損失が発生します。例えば、ランサムウェアによってデータが暗号化された場合、復号するまでの間はデータを利用できず、業務を行えません。業務が停止している期間の生産性低下や、対策のための人件費、再発防止にかかる費用など、さまざまな経済的損失が発生します。

また、サイバー攻撃によって顧客向けのサービスが停止すれば、復旧するまでの間の機会損失が発生します。売上の減少などにもつながり、多大な損失となります。

組織のブランド価値や信用力の低下

サイバー攻撃を受けたことにより、情報の漏洩やサービスの停止を引き起こすと、顧客や取引先との信頼関係に大きな亀裂が生じてしまいます。組織としての信頼を失ってしまうと、顧客はサービスを利用しなくなり、取引先はそれまでの関係を見直すことも考えられます。顧客や取引先が離れることは、組織のブランド価値の低下につながり、長期にわたって業績に影響を与える可能性もあります。

一度失われた信頼を回復するための時間とコストは、サイバー攻撃への対策に費やす時間とコストよりも、はるかに大きなものになることも十分に考えられます。

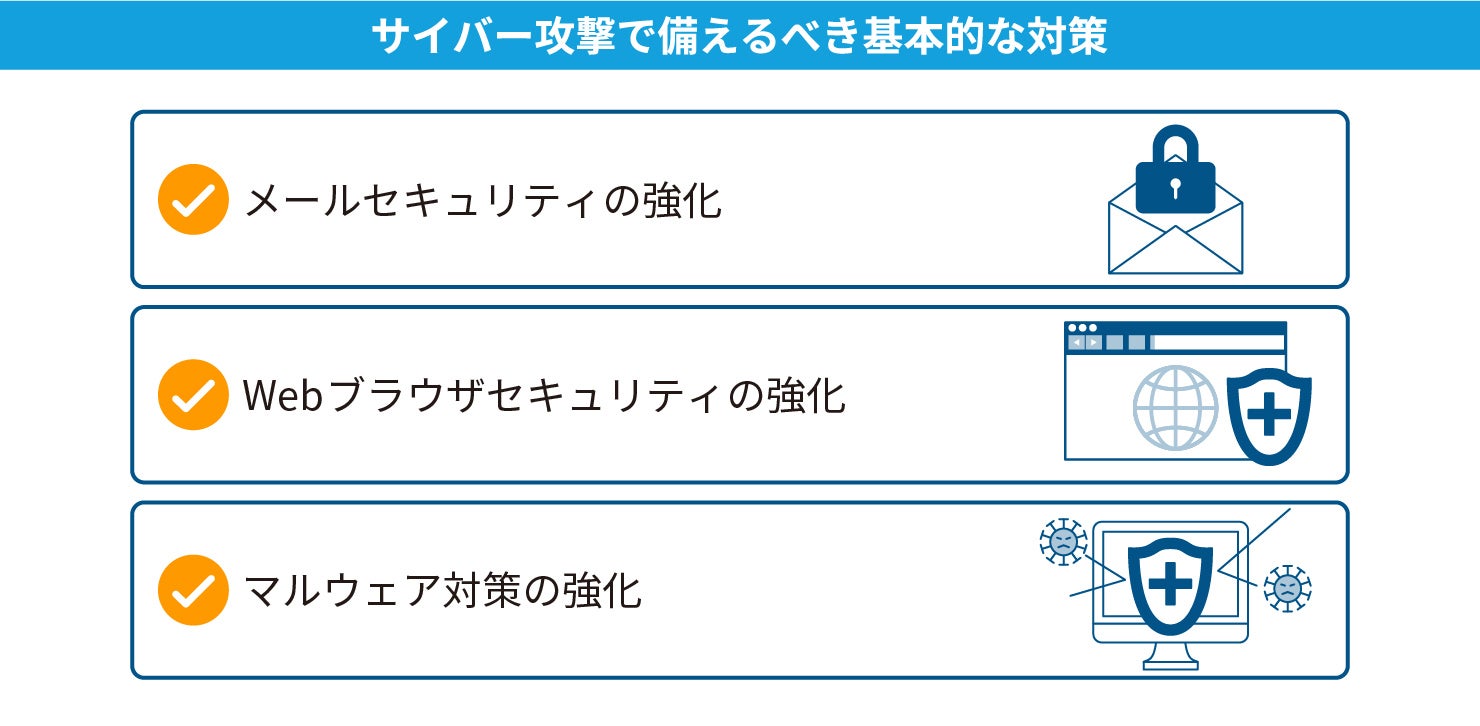

サイバー攻撃で備えるべき基本的な対策

サイバー攻撃には多種多様な手口が存在するため、脅威に備えるには各攻撃手法を踏まえた対策が求められます。サイバー攻撃で備えておくべき基本的な対策としては、下記の3点が挙げられます。

メールセキュリティの強化

メールセキュリティの強化は、サイバー攻撃の脅威に備える上で基本的かつ重要な対策といえます。攻撃者はメールを介して組織への侵入を試みるケースがあります。よく知られている手口としては、悪意のあるプログラムを仕込んだ添付ファイルや、不正なWebサイトへ誘導するURLなどをメールで送りつけ、ユーザーにクリックさせる方法が挙げられます。ユーザーの手によって悪意のあるプログラムが実行されると、端末がマルウェアに感染し、ネットワークを通じて組織内外のほかの端末や機器へと感染が広がっていくという仕組みです。

しかし、メールセキュリティを強化しておけば、こうした不審なメールや悪意のあるプログラムが仕込まれた添付ファイルを検知できる場合があります。リスクの高いメールを振り分けたり、受信を拒否したりすることにより、脅威の侵入を防ぐことができる点が特徴です。

Webブラウザセキュリティの強化

Webブラウザがサイバー攻撃の標的となる場合もあります。例えば、実在する企業やサービスのWebサイトと、外見上では区別がつかないほど精巧に再現した偽のWebサイトへ誘導する手口や、正規のWebサービスを改ざんしてアカウント情報を窃取する手口などが知られています。

しかし、Webブラウザのセキュリティを強化すれば、リスクの高いWebサイトへのアクセスを制限したり、Webサイトを経由したマルウェアなどへの感染を阻止したりできる場合があります。具体的には、URLフィルタリングの導入などが効果的です。

マルウェア対策の強化

マルウェア対策を講じることも、基本的なサイバー攻撃への備えといえます。マルウェアは悪意のあるソフトウェアやプログラムの総称です。無害に見えるソフトウェアのインストールを促すことでマルウェアをダウンロードさせたり、USBメモリなどの記憶メディアを介してマルウェアに感染させたりする手口が知られています。

マルウェア対策としては、ウイルス対策ソフトウェアの導入が効果的です。ほかにも、OSやソフトウェアの更新プログラムを速やかに適用するといったことも重要です。OSやアプリケーションを最新バージョンに保つことは、あらゆるサイバー攻撃への備えとして欠かせません。また、USBメモリなどの記憶メディアを介したマルウェア感染対策としては、記憶メディアの使用制限による対策が想定されます。

どの組織にも起こり得るサイバー攻撃の脅威に備えて、具体的な対策は早急に着手を

サイバー攻撃の手口は巧妙化・細分化しており、特定のインシデントを想定した対策のみでは脅威を防ぎ切れなくなっています。そのため、サイバー攻撃を防ぐための対策を講じるのはもちろんのこと、万が一脅威が侵入した場合に備えてエンドポイントセキュリティを強化することも重要です。どの企業にも起こり得るサイバー攻撃の脅威に備えて、具体的な対策を早急に講じていくことが求められています。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、悪意のある攻撃への対処として多層防御による情報セキュリティ対策をサポートします。次世代エンドポイントセキュリティ「FFRI yarai」との連携で、セキュリティソフトウェアであるEDR(Endpoint Detection and Response)に求められる、サイバー攻撃の検知、隔離、調査、修復などが実現可能です。

さらに、さまざまなサイバー攻撃の標的となる脆弱性情報も効率的に取得し、セキュリティパッチの適用などをサポートします。脆弱性情報は、一般社団法人IT資産管理評価認定協会(SAMAC)が提供する、国内外で一般公開されているソフトウェアに関する情報を収録したマスターデータである「SAMACソフトウェア辞書」と、脆弱性対策情報ポータルサイト「JVN」の脆弱性情報を製品識別子CPEでひもづけているため、効率的かつ迅速な対応が可能です。組織内のPCで利用されているOSやソフトウェアの最新バージョンへのアップデート状況をグラフで表示できるなど、IT環境を常に最新の状態に維持できているか確認できます。

なお、情報資産を扱う組織の一員には習得すべきセキュリティリテラシーがありますが、「SKYSEA Client View」は一般職員向けと管理者向けそれぞれに必要な情報セキュリティ対策の研修もご用意。日頃から意識すべき基本的な情報セキュリティ対策をわかりやすくご紹介します。サイバー攻撃への対策に悩んでいる事業者様は、ぜひ「SKYSEA Client View」の導入をご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから