【2024年最新】IPA「情報セキュリティ10大脅威」を解説! 企業がすべき対策とは?

巧妙化が進むサイバー攻撃や、PCの誤操作・紛失といったミス、従業員による情報の不正持ち出しなど、組織を取り巻く脅威はさまざま。そんな脅威の中でも、社会的影響が特に大きかったと考えられる事案をまとめたものが、独立行政法人情報処理推進機構(以下、IPA)が発表する「情報セキュリティ10大脅威」です。本記事では、「情報セキュリティ10大脅威」の概要や、チェックする上で押さえるべきポイント、過去からの順位の推移や、各脅威の対策についてご紹介します。

「情報セキュリティ10大脅威」とは?

「情報セキュリティ10大脅威」とは、IPAが毎年発表する、社会的影響が特に大きかったと考えられる情報セキュリティの事案です。前年に発生した事案の中からIPAが候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーからなる「10大脅威選考会」が審議・投票を行い、決定されます。

「情報セキュリティ10大脅威」は、例年「個人」向けと「組織」向けに分けて発表されますが、「情報セキュリティ10大脅威 2024」では「個人」向け10大脅威の順位は掲載せず、五十音順で並べられています。これは、順位が高い脅威から優先的に対応し、下位の脅威への対策がおろそかになることを懸念したためとのこと。順位にかかわらず、自身に関係のある脅威に対して対策を行うことが期待されています。「情報セキュリティ10大脅威 2024」の内容は以下のとおりです。

情報セキュリティ10大脅威 2024 [個人]

| 「個人」向け脅威(五十音順) | 初選出年 | 10大脅威での取り扱い(2016年以降) |

|---|---|---|

| インターネット上のサービスからの個人情報の窃取 | 2016年 | 5年連続8回目 |

| インターネット上のサービスへの不正ログイン | 2016年 | 9年連続9回目 |

| クレジットカード情報の不正利用 | 2016年 | 9年連続9回目 |

| スマホ決済の不正利用 | 2020年 | 5年連続5回目 |

| 偽警告によるインターネット詐欺 | 2020年 | 5年連続5回目 |

| ネット上の誹謗・中傷・デマ | 2016年 | 9年連続9回目 |

| フィッシングによる個人情報等の詐取 | 2019年 | 6年連続6回目 |

| 不正アプリによるスマートフォン利用者への被害 | 2016年 | 9年連続9回目 |

| メールやSMS等を使った脅迫・詐欺の手口による金銭要求 | 2019年 | 6年連続6回目 |

| ワンクリック請求等の不当請求による金銭被害 | 2016年 | 2年連続4回目 |

情報セキュリティ10大脅威 2024 [組織]

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い(2016年以降) |

|---|---|---|---|

| 1位 | ランサムウェアによる被害 | 2016年 | 9年連続9回目 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 6年連続6回目 |

| 3位 | 内部不正による情報漏えい等の被害 | 2016年 | 9年連続9回目 |

| 4位 | 標的型攻撃による機密情報の窃取 | 2016年 | 9年連続9回目 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 2022年 | 3年連続3回目 |

| 6位 | 不注意による情報漏えい等の被害 | 2016年 | 6年連続7回目 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 2016年 | 4年連続7回目 |

| 8位 | ビジネスメール詐欺による金銭被害 | 2018年 | 7年連続7回目 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 2021年 | 4年連続4回目 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2017年 | 2年連続4回目 |

参考:IPA「情報セキュリティ10大脅威2024」に基づいて作成

「情報セキュリティ10大脅威2024」の押さえるべきポイント

「情報セキュリティ10大脅威 2024」をチェックする上でのポイントは、過去の年からの順位の推移や2024年版で順位が上昇した項目、下落した項目です。それぞれについて解説します。

2023年版と2024年版の比較

目まぐるしく変化する情報技術の世界。組織の情報セキュリティ対策を講じていく上で脅威のトレンドを把握しておくことは重要です。その1つの手段として、「情報セキュリティ10大脅威」のランキングを、前年の内容と比較してチェックすることは有用といえます。2023年版との比較表をまとめたので、チェックしておきましょう。

2023年版と2024年版の比較表

| 順位 | 情報セキュリティ10大脅威 2023 | 情報セキュリティ10大脅威 2024 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | ランサムウェアによる被害 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | サプライチェーンの弱点を悪用した攻撃 |

| 3位 | 標的型攻撃による機密情報の窃取 | ↗ 内部不正による情報漏えい等の被害 |

| 4位 | 内部不正による情報漏えい | ↘ 標的型攻撃による機密情報の窃取 |

| 5位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | ↗ 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 6位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | ↗ 不注意による情報漏えい等の被害 |

| 7位 | ビジネスメール詐欺による金銭被害 | ↗ 脆弱性対策情報の公開に伴う悪用増加 |

| 8位 | 脆弱性対策の公開に伴う悪用増加 | ↘ ビジネスメール詐欺による金銭被害 |

| 9位 | 不注意による情報漏えい等の被害 | ↘ テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 犯罪のビジネス化(アンダーグラウンドサービス) |

参考:IPA「情報セキュリティ10大脅威2024」および

「情報セキュリティ10大脅威2023」に基づいて作成

脅威のトレンドを把握することは大切ですが、それとは別に下位に位置する脅威だからといって対策を疎かにしないことも重要です。実際に脅威に遭った際の被害の大きさは、順位にかかわらず甚大なものが考えられます。自組織の状況や管理者のリソースなどを踏まえ、各対策の優先度は考慮しつつも、できる限り幅広く対策を講じることが理想です。

「不注意による情報漏えい等の被害」の順位が上昇

2023年版で9位だった「不注意による情報漏えい等の被害」が、2024年版では6位に上昇しています。2023年は、USBの紛失や、ファイル共有サービスの閲覧範囲の設定ミスなど、不注意による情報漏洩の事案が数多く報道されたのが上昇の一因と思われます。

加えて、生成AIに機密情報を入力してしまうケースも、新たな不注意のリスクとして注目されています。入力した機密情報がAIの学習に取り込まれてしまうと、別の利用者へのAIの応答にそのデータが現れてしまう可能性があります。管理者としては従業員へ注意喚起を行うだけでなく、生成AIツールに備わるコンテンツフィルター機能を活用したり、生成AIの利用状況を監視したりするなどして、対策することが望ましいといえます。

「テレワーク等のニューノーマルな働き方を狙った攻撃」の順位が下落

前年5位だった「テレワーク等のニューノーマルな働き方を狙った攻撃」は、2024年では9位へと下落しています。これは、2023年5月に新型コロナウイルス感染症が5類感染症に指定されたことにより、出社を推奨する組織が増加してきたことが要因と考えられます。

また、「テレワーク等のニューノーマルな働き方を狙った攻撃」が、「情報セキュリティ10大脅威2024」に初選出されたのは2021年。当時は、十分なセキュリティ対策が伴わないまま、緊急的措置として各組織がテレワークを導入したことで、そのもろさを突いたサイバー攻撃が多発しました。しかし、時間の経過とともにセキュリティ対策も進み、テレワーク環境への攻撃も縮小傾向にあることから順位が下落したと思われます。

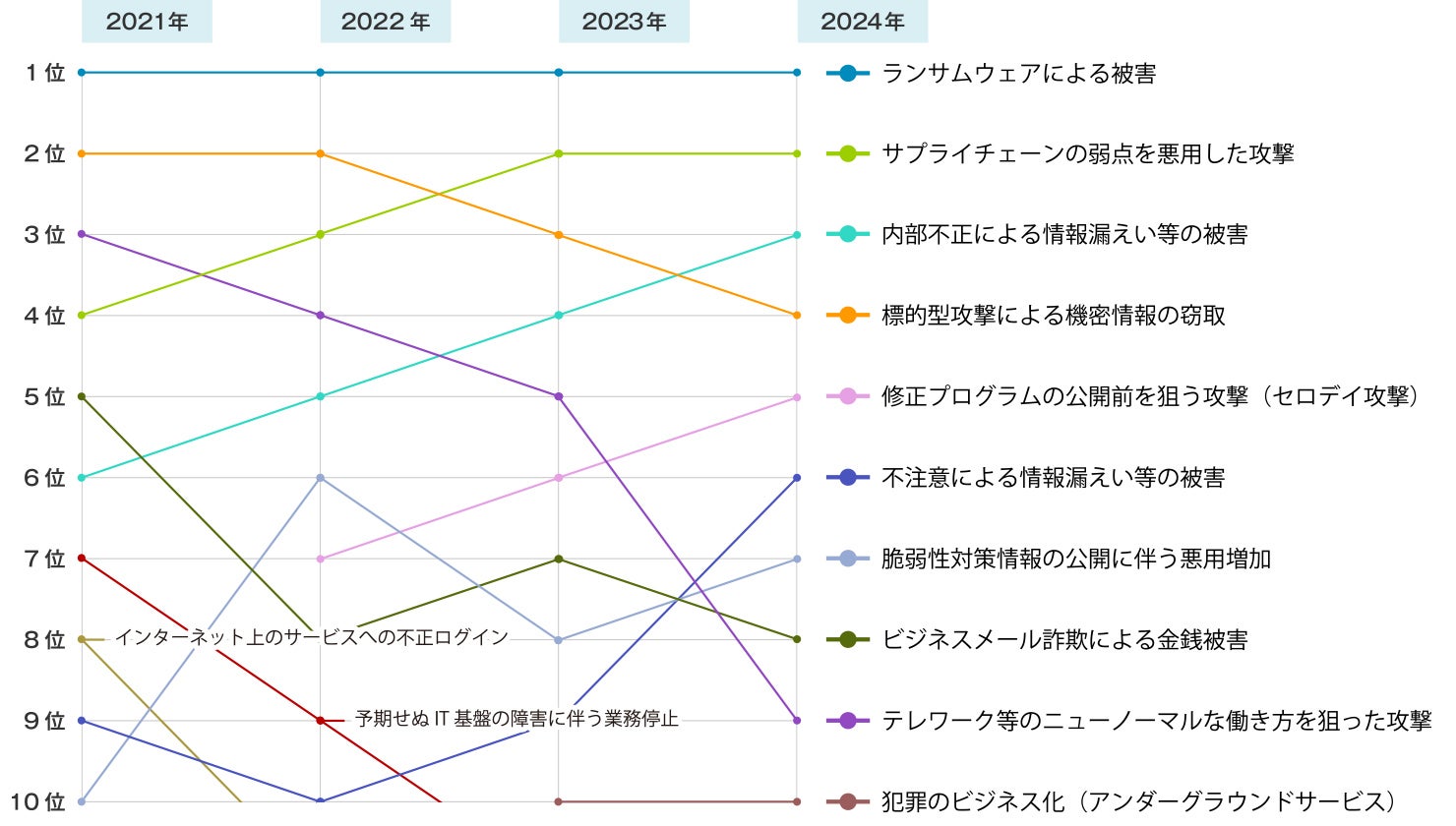

2021年版から2024年版までの脅威の推移

参考:IPA「情報セキュリティ10大脅威」に基づいて作成

2021年から2024年までの、「情報セキュリティ10大脅威」の順位の推移は図のとおりです。特筆すべきは、やはり「ランサムウェアによる被害」。世界的に多くの組織で被害が多発していることから、今最も注意すべき脅威として1位を維持し続けています。ランサムウェアをサービスとして提供し、知識がなくても容易にランサムウェアを利用できるRaaS(Ransomware as a Service)というものも、アンダーグラウンドの市場で存在しており、脅威の増大に拍車を掛けています。また、このRaaSは、2023年から10位に食い込んでいる「犯罪のビジネス化(アンダーグラウンドサービス)」にも少なからず影響していると思われます。

「サプライチェーンの弱点を悪用した攻撃」は、2021年から順位を上げ続け、2024年では2位に位置しています。これは製造業や医療機関を中心に、標的組織とのつながりがある子会社や取引先を踏み台とする、サプライチェーン攻撃が頻発したためと考えられます。「内部不正による情報漏えい等の被害」も順位を上げ続けていますが、こちらも同様に、転職者による顧客情報持ち出しなど内部犯行による情報漏洩が世間を騒がせているためと思われます。このように脅威の推移を考察することで、その時々の時代背景を垣間見ることができます。

「情報セキュリティ10大脅威2024」への対策は?

組織として大事なことは、10大脅威を始めとするさまざまな脅威に遭わないよう、対策を講じることです。ここでは「情報セキュリティ10大脅威 2024」(組織向け)の各脅威の対策についてご紹介します。

「ランサムウェアによる被害」への対策

ランサムウェアとは、PCやシステムに保存されているファイルを暗号化し、復号を条件に金銭(ランサム=身代金)を要求するマルウェアのことです。ファイルが暗号化されたままではPCやシステムでの業務を停止せざるをえなくなり、組織として甚大な影響を受けてしまいます。昨今ではファイルを暗号化するのではなく、ファイルを窃取し公開すると脅迫する手段も多く報告されています。

主な対策

- 不審なリンクをクリックするのは避ける

- 信頼できない送信元から届いたメールの添付ファイルは開かない

- 信頼性を確認できないWebサイトではファイルをダウンロードしない

- ウイルススキャン機能やフィルタリング機能を活用する

- OSやソフトウェアは常に最新バージョンを保つ

- データのバックアップを保存しておく

「サプライチェーンの弱点を悪用した攻撃」への対策

サプライチェーン攻撃とは、標的とする企業に直接攻撃を行うのではなく、セキュリティ対策が比較的手薄な子会社や取引先に攻撃を仕掛け、その企業を踏み台に標的とする企業へ侵入を試みるサイバー攻撃です。自社が対策を徹底していても、関係する企業が十分な対策を講じていなかった場合、自社が攻撃に遭うリスクが発生するため、サプライチェーン全体で対策を講じることが求められます。

主な対策

- サプライチェーン全体のセキュリティ対策状況の把握

- 子会社や取引先などへのセキュリティ対策の改善要求

- サプライチェーンネットワーク内の連絡プロセスの確立

「内部不正による情報漏洩等の被害」への対策

内部不正とは、従業員や委託作業員などが不正と認識していながら意図的に内部情報を持ち出す行為のことです。第三者への販売による金銭受領や転職先での悪用、組織への私怨などを目的に行われます。組織の社会的信用の失墜や、顧客等への損害賠償、復旧作業等による経済的損失が発生するため、組織として対策は必要不可欠です。

主な対策

- アクセス権限の見直し

- 退職者のアカウントの削除

- 外部記憶媒体の利用制限

- 重要データへのアクセス履歴や操作ログの記録・監視

「標的型攻撃による機密情報の窃取」への対策

標的型攻撃とは、機密情報の窃取や業務妨害を目的とする、特定の組織を狙ったサイバー攻撃のことです。攻撃の手口としては標的型メールがまず挙げられます。標的の組織に向けて添付ファイルを開かせたり、悪意あるWebサイトにアクセスさせたりするような文面のメールを作成・送信し、マルウェアに感染させて組織内への侵入を試みます。

主な対策

- 標的型メールに備えた訓練の実施

- 社内研修など、従業員のセキュリティリテラシー向上に向けた施策の実施

- 不審なメールの受信を簡単に報告できるようにするシステムづくり

「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」への対策

ゼロデイ攻撃とは、OSやソフトウェアにセキュリティ上の脆弱性が発見された際、ベンダーによる修正プログラム公開といった対策が広く公表される前に、その脆弱性(ゼロデイ脆弱性)を悪用して行われるサイバー攻撃を指します。

主な対策

- UTM等のセキュリティ製品によるネットワーク攻撃の検知

- 利用しているソフトウェアの脆弱性情報の収集

- 修正プログラム公開後の速やかな適用

「不注意による情報漏えい等の被害」への対策

メールの誤送信や、オンラインストレージへの誤ったファイルアップロードなど、不注意による情報漏洩被害も数多く報告されています。近年では、クラウド活用の推進に伴い、クラウドサービスの設定ミスなどによって非公開情報が誰でも閲覧可能になってしまうという事案も増加しています。

主な対策

- 従業員へのセキュリティ教育の徹底

- メールの誤送信防止システムの導入

- クラウドの設定ミス防止ソリューションの導入

- 情報漏洩対策ソリューションの導入

「脆弱性対策情報の公開に伴う悪用増加」への対策

ベンダーなどから脆弱性情報が公開された後、その脆弱性を突く攻撃手法も多用されています。ゼロデイ攻撃は、まだ公開されていない脆弱性を攻撃者が発見する必要がありますが、この攻撃手法は公開された脆弱性情報を基に攻撃を仕掛けるため、自ら脆弱性を探し出す必要がなく、攻撃者として効率的に攻撃が行える特徴があります。

主な対策

- 利用しているソフトウェアの脆弱性情報の収集

- 修正プログラム公開後の速やかな適用

- 製品に組み込まれるソフトウェアの把握、管理

「ビジネスメール詐欺による金銭被害」への対策

ビジネスメール詐欺(Business E-mail Compromise:BEC)とは、偽のメールを利用して従業員をだますことで、攻撃者が用意した銀行口座などに送金させるための詐欺の手口です。例えば、請求に関してメールでやりとりをしている取引先に攻撃者がなりすまし、攻撃者が用意した別の銀行口座に書き換えた請求書等を送りつけて従業員に振り込みをさせたり、経営者や役員になりすまし、経理や財務担当の従業員に「秘密裏に相談したいことがある」といった問い合わせを装い、銀行口座に振り込ませるなどの手口があります。攻撃者は事前に企業のメールを盗聴し、本物と見間違うような巧妙なメール文で攻撃を仕掛けてくるため、見破るのが困難な場合があります。

主な対策

- メールによる送金指示が正しいものか、電話でも確認する

- 不審メールに気づくための従業員への教育を実施

- BEC対策ソリューションの導入

「テレワーク等のニューノーマルな働き方を狙った攻撃」への対策

新型コロナウイルス感染症の流行を機に、一気に普及したテレワーク。そんなニューノーマルな働き方を実現する上で、自宅からオフィスへのVPN接続や、リモートアクセスサービスの導入、Web会議システムの利用や、持ち運びが容易なスマートフォン・タブレット端末の活用などが各組織で実施されました。

組織内のクローズド環境のセキュリティ対策に加えて、組織外に持ち出すPCやモバイル機器、自宅と会社をつなぐネットワーク機器などにも対策を講じることが必要となり、対策が十分でない場合の“セキュリティの穴”を狙った攻撃が、依然として脅威といわれています。

主な対策

- テレワーク規定や運用ルールの整備

- ゼロトラストモデルを活用するなどテレワーク環境の整備

- 従業員へのセキュリティ教育の実施

- MDM(モバイルデバイス管理)ツールの導入

MDM(モバイルデバイス管理)とは? 機能や選び方、注意点まで解説

MDMが注目される背景や、MDMツールの主な機能、選び方を詳しく紹介。適切な運用のための注意点もわかりやすく解説します。

「犯罪のビジネス化(アンダーグラウンドサービス)」への対策

ダークウェブなどで知られるアンダーグラウンドの市場では、攻撃に使用できるサービスやマルウェアなどが取り引きされています。昨今では、知識がなくてもランサムウェアを利用できるRaaS(Ransomware as a Service)と呼ばれるサービス形態も発展しており、誰でも容易にランサムウェアを扱った攻撃が行える状況となっています。

主な対策

- 脅威情報の積極的な収集

- 攻撃に遭った際のインシデント対応体制の整備

まとめ

「情報セキュリティ10大脅威」の概要や押さえるべきポイント、過去からの順位の推移や各脅威の対策について解説しました。ランサムウェアを中心とするサイバー攻撃は日々深刻化が進んでいるほか、PCの誤操作やデバイスの紛失といった人為的ミス、情報の持ち出しといった内部不正など、組織を取り巻く脅威は後を絶ちません。組織の重要なデータを守るためにも、適切な対策を講じることは必要不可欠です。対策の指針として「情報セキュリティ10大脅威」を今後もチェックし続けていくことをお勧めします。

企業の情報漏洩防止なら「SKYSEA Client View」

クライアント運用管理ソフトウェア「SKYSEA Client View」は、クライアントPCやソフトウェアといったIT資産の情報、PCの操作ログを収集・一元管理できる機能を搭載し、組織の情報漏洩対策や安全なIT資産管理をご支援します。さらに、業務と関係ないアプリケーションの使用やデータのWebアップロードなど、組織のセキュリティポリシーに反するPC操作を制限することも可能。近年激化するランサムウェアに対しても、脆弱性対策やエンドポイントセキュリティの強化など、階層的な防御を通じてリスク対策をサポートします。

「使いやすさ」にこだわり、直感的に操作しやすい画面を搭載。また、オンプレミス版とクラウド版をご用意し、管理するPCの台数やワークスタイルなど、利用環境やニーズに応じていずれかをお選びいただけます。情報漏洩対策とIT資産管理の効率化に向けて、ぜひ「SKYSEA Client View」の導入をご検討ください。