近年、マルウェアの一種であるEmotetの被害が国内でも多数報告されています。そもそもEmotetとはどのようなものなのか、またEmotetに感染してしまった場合、どのような対応策が必要になるのでしょうか。この記事では、Emotetに感染した際に起こり得る被害内容や、感染後の対応についてわかりやすく解説します。Emotet感染の防止策も併せてご紹介しますので、ぜひ事前・事後の対策にお役立てください。

Emotetとは、メールの添付ファイルなどから感染する危険なマルウェアのこと

Emotetは、業務に関連するメールのように装った攻撃メールを送りつけ、マルウェアに感染させる点が特徴です。情報を窃取することに加え、ほかのコンピューターウイルスにも感染させることもあるため、危険なマルウェアとして知られています。

受信者がEmotetに感染すると、第三者に対する新たな攻撃メールの材料として受信者のアカウントが利用される恐れがあり、マルウェア感染の被害がさらなる被害を生むという悪循環に陥る点がEmotetの脅威です。そのため、Emotetは感染した場合も想定して、対策を講じることが重要となります。

Emotetに感染したら具体的にどうなる?

万が一Emotetに感染した場合、具体的にどのような被害を受けるのでしょうか。想定される被害について見ていきます。

重要情報が外部に流出する

端末がEmotetに感染すると、情報の窃取を目的としたモジュールがダウンロードされます。ダウンロードされたモジュールは端末内に保存されているデータを収集するとともに、組織外へ情報を流出させるルートを構築します。このように、組織が保有する重要情報が外部に流出する恐れがある点が、Emotetの脅威の一つです。

ほかのマルウェアやランサムウェアにも感染する

Emotetは、感染した端末に複数のバックドアを仕掛けるなど、脆弱性を高めることもあります。脅威に対して無防備な状態となってしまった端末は、Emotet以外のマルウェアにも感染しやすい状態になります。Emotetへの感染を皮切りに、さまざまなマルウェアへの対応が必要となる事態にもなります。

社内のほかの端末にも感染する

Emotetには自己増殖機能が備わっているため、感染した端末のみならず、社内のネットワークを通じてほかの端末にも感染を拡大させていきます。社内ネットワークに接続されているすべての端末がEmotetの脅威にさらされる可能性あります。被害が1台の端末にとどまらず、周囲に拡大していく点も注視すべき脅威です。

社外に伝染していく際の踏み台にされる

Emotetに感染すると、感染拡大のいわゆる「踏み台」にされる可能性があります。Emotetに感染した端末から送信されたメールには、すでにEmotetが仕込まれている可能性があります。つまり、標的にされた組織だけでなく、その組織と関わりのある外部の関係者へもEmotetが伝染していくのです。Emotetの脅威は、自社のみの被害では収まらない点にも注意が必要です。

Emotetの感染が疑われる際のチェック方法

自社が保有する端末・機器がEmotetに感染したかどうかをチェックするには、Emotet専用の感染確認ツール「EmoCheck」を活用します。「EmoCheck」は、一般社団法人JPCERTコーディネーションセンター(JPCERT/CC)が公開しているツールです。

まずは、公式サイトより「EmoCheck」をダウンロードし、感染が疑われる端末にコピーします。端末へログイン後、「EmoCheck」を起動してチェックを実行すれば感染の有無を確認可能です。 同様の流れで社内のほかの端末も調査し、どの端末のどの部分にEmotetが感染・潜伏しているのかを確認した上で、可能であれば駆除を実施します。

参考:一般社団法人JPCERTコーディネーションセンター「マルウエアEmotetへの対応FAQ」(2023年3月)

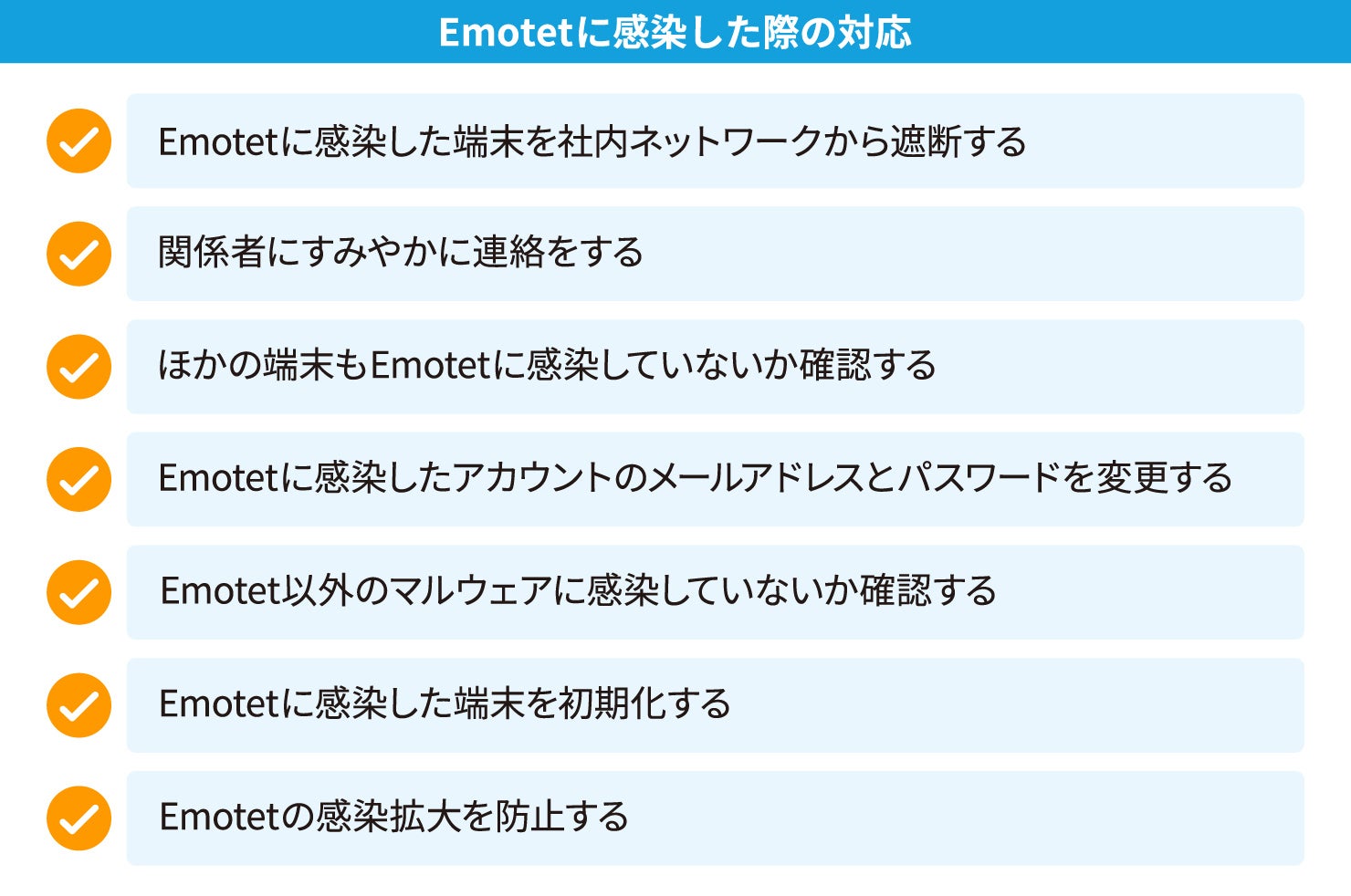

Emotetに感染した際の対応

Emotetは感染を未然に防ぐだけでなく、万が一感染した場合の対応方法も押さえておくことが大切です。Emotetに感染してしまった際には、どのような対応が求められるのか見ていきます。

Emotetに感染した端末を社内ネットワークから遮断する

Emotetの感染が確認されたなら、まずは感染した端末を社内ネットワークから切り離すことが先決です。有線LANであれば端末からLANケーブルを引き抜き、無線LAN接続であればWi-Fiをオフにします。端末が社内ネットワークに接続されている場合、社内ネットワークを通じて社内のほかの端末・機器へとEmotetの感染が拡大しかねません。感染が疑われるケースも含めて、できるだけ早い段階で該当する端末を社内ネットワークから遮断することが大切です。

関係者にすみやかに連絡をする

Emotetに感染した可能性がある際は、関係者にすみやかにその状況を連絡します。メールの送信者が実在する人物の場合は、「送信元の端末・組織がEmotetに感染している可能性がある」と伝えることも重要です。そして、社内のシステム管理者や上長へ状況を報告し、対応策について指示を仰ぎます。連絡や報告が遅れると被害が拡大するリスクが高まるため、感染が疑われる場合を含めてできるだけ早く伝えることが大切です。

ほかの端末もEmotetに感染していないか確認する

Emotetの感染が確認された、もしくは感染が疑われる場合は、該当する端末だけでなく、組織内のほかの端末もEmotet感染の有無を調査する必要があります。Emotetはネットワークを通じてほかの端末・機器へも感染を拡大させていくからです。Emotetに感染した端末と同一のネットワークに接続されていた端末は、基本的にすべて調査対象です。

Emotetに感染したアカウントのメールアドレスとパスワードを変更する

Emotetに感染した端末に設定していたアカウント情報は、すでに外部へ流出し攻撃者に把握されている恐れがあります。そのため、当該アカウントのメールアドレスとパスワードはすみやかに変更し、攻撃者が新たにログインできない状態にしておくことが大切です。

Emotetは端末内の情報を窃取するだけでなく、アカウント情報を悪用してメールを送信し、さらに感染を拡大させることが知られています。アカウント情報の変更は、被害の拡大を食い止めるためにも不可欠な対応です。

Emotet以外のマルウェアに感染していないか確認する

Emotetに感染した端末は脆弱性が高まるため、ほかのマルウェア感染を含むさまざまな脅威への防御能力が低下している可能性があります。すでにEmotet以外のマルウェアに感染していることも想定されるため、セキュリティ対策ソフトウェアによる完全スキャンの実行は必須です。

前述の「EmoCheck」は、Emotet感染の有無を調査することに特化したツールのため、Emotet以外のマルウェア感染については調査できません。感染した端末と同一のネットワークに接続されていた端末・機器を含めて、Emotet以外のマルウェアに感染していないかも確認したほうが安全です。

Emotetに感染した端末を初期化する

Emotetの感染が確認された端末は、システムにさまざまな変更が加えられています。セキュリティ対策ソフトウェアにはマルウェアの駆除機能が備わっているものの、あらゆる脅威を完全に駆除できるとは限らず、ウイルスチェックでは発見できなかったバックドアが残っている可能性も否定できません。そのため、端末は初期化することをおすすめします。

当然ですが、端末を初期化すると、端末内に保存されているデータはすべて消去されます。そのため、こうした事態も想定して、データのバックアップは日頃から継続しておくことが大切です。

Emotetの感染拡大を防止する

Emotet感染後の端末からメールを送信していた場合は、宛先となっている取引先などに対して注意喚起を行う必要があります。 具体的には、メールを開封せずに消去することや、マルウェア感染が疑われることなどを伝えます。自社から送信したメールが原因で感染が拡大しないよう、できる限りの対策を講じることが重要です。

Emotet感染の防止策

Emotet感染後に適切な対応をすることも重要ですが、前段階としてEmotetに感染しないよう十分な対策を講じておくことも大切です。ここからは、Emotet感染の防止策について見ていきます。

Emotetの被害状況の情報収集をする

Emotetの被害には波があり、被害件数が急増する時期と停滞する時期を繰り返すことが知られています。また、正規のメールになりすます手口も年々巧妙化していることから、新たな攻撃の手口や被害の実態についても把握しておくことが大切です。

独立行政法人情報処理推進機構(IPA)のWebサイトでは、Emotet関連情報が随時更新されています。実際に、Emotetの攻撃メールに使用されたメールの文面なども公開されているため、それらの情報を参考に対策を講じていくことが重要です。

参考:IPA(独立行政法人情報処理推進機構)「Emotet(エモテット)関連情報」(2023年6月)

PowerShellやMicrosoft Wordのマクロを無効にする

Windows OSに標準搭載されているPowerShellや、Microsoft Wordなどに搭載されているマクロ機能は、業務に必要なとき以外は無効にするのも効果的な方法です。

PowerShellはOSに直接コマンドを送れるようにする機能のため、EmotetをはじめとするマルウェアがOSを操る際に悪用される恐れがあります。また、マクロに関しても、不正なプログラムを実行する際に悪用されやすいことが知られています。下記は、PowerShellの削除とMicrosoft Wordのマクロの無効化の手順です。いずれの機能も削除・無効化する際は、業務に支障が出ないか確認をすることをお勧めします。

PowerShellの削除の手順

- 「コントロール パネル」を開く

- 「プログラム」をクリックする

- 「プログラムと機能」をクリックする

- 「Windowsの機能の有効化または無効化」をクリックする

- 「Windows PowerShell 2.0」のチェックボックスを外す

<Microsoft Wordのマクロの無効化の手順

- Microsoft Wordを起動して「オプション」をクリックする

- 「トラスト センター」もしくは「セキュリティ センター」をクリックする

- 「トラスト センターの設定」をクリックする

- 「警告を表示してすべてのマクロを無効にする」のチェックボックスを選択する

- 「OK」ボタンをクリックする

セキュリティパッチを適用する

OSやソフトウェアなどのセキュリティパッチが開発会社から提供された際には、すみやかに適用するのが基本です。開発会社は製品に重大な脆弱性が発覚するとセキュリティパッチを提供し、ユーザーに適用を推奨します。セキュリティパッチを適用しないまま端末や機器を使い続けることは、攻撃者に侵入のチャンスを与えていることと同義です。

なお、セキュリティパッチの適用は個々の従業員任せにせず、システム管理者などが一括して管理するほうが安全です。社内の端末のうち1台でも脆弱性が放置されていれば、組織全体の脅威になりかねません。そのため、すべての端末を一元管理できる仕組みを整えておくことも大切です。

セキュリティ対策ソフトウェアを導入する

Emotetをはじめとするマルウェアを検知し、必要に応じて駆除を行うためのセキュリティ対策ソフトウェアを導入することも、基本的かつ重要な対策といえます。Emotetの感染が疑われる場合、できるだけ早期に異常を察知できる仕組みを整えておくことが求められるためです。

なお、セキュリティ対策ソフトウェアによっては、既知のマルウェアしか検知できないタイプの製品もあります。従来のパターンファイルにはない新たな手口に対処するには、「ふるまい検知」などで不審な通信や動作を検知する仕組みを備えたセキュリティ対策ソフトウェアを選ぶことが重要です。

Emotetは感染することを想定した上での対策が重要

Emotetによる攻撃は、あらゆる組織が標的となり得る脅威といえます。Emotetの感染防止策を講じるのはもちろんのこと、万が一感染した場合のことも想定して、早期に具体的な対策を講じておくことが重要です。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、エンドポイントセキュリティを実現するためのさまざまな機能を搭載しています。ネットワークの末端に接続されている組織内のエンドポイント(端末)を全数把握し、OSやソフトウェアのアップデートを迅速に漏れなく行うことで、各エンドポイントのセキュリティを強化できます。

さらに、エンドポイントを常時監視し、不審な挙動を検知する他社のEDR(Endpoint Detection and Response)製品とも連携。パターンファイルに依存しない「ふるまい検知」機能で、未知のマルウェアを素早く発見・隔離します。検知と同時に、ほかのPCが同じマルウェアに感染していないかを自動で調査することもできます。Emotetをはじめとする悪質なマルウェアから端末やシステムを守り、情報漏洩のリスクを回避するためにも、「SKYSEA Client View」の導入をぜひご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから