サイバー攻撃の手口には、ビジネスシーンに欠かせないメールを悪用したものが多く見られます。マルウェアの一種である「Emotet」もそのうちの一つです。この記事では、Emotetによる攻撃に用いられる具体的なメール例や、なりすましメールを判別する方法について解説します。

Emotetとは、メールの添付ファイルなどから感染するマルウェアの一種のこと

Emotet(エモテット)は、正規の送信者になりすました巧妙な内容のメールで受信者を欺くマルウェアです。一見すると問題がなさそうに思えるメールを装っているため、攻撃者が意図したとおりの行動を起こしてしまう可能性あります。そのため、攻撃メールの特徴や正規のメールとの見分け方などを押さえておくことが重要です。

Emotet感染の仕組み

Emotetは悪意のあるメールに添付されているファイルや、本文に記載されているURLをきっかけに感染するケースが多くあります。メールに添付されたMicrosoft WordやMicrosoft Excelを開くとマクロを有効化するよう促され、「コンテンツの有効化」を行うことで不正なマクロが実行されてしまい、Emotetに感染します。また、メール本文中にURLリンクが記載されており、そのURLをクリックするとAdobe Acrobatをインストールするように促す偽サイトへ誘導され、マルウェアをダウンロードさせる手口もあります。近年ではMicrosoft OneNoteファイルの不正利用など、マクロを利用しない新たな手口も確認されています。いずれの手口にも共通しているのは、一見問題がないように思える内容のメールを装って、ユーザーの行動を促す「なりすまし」と呼ばれる手法が用いられている点です。

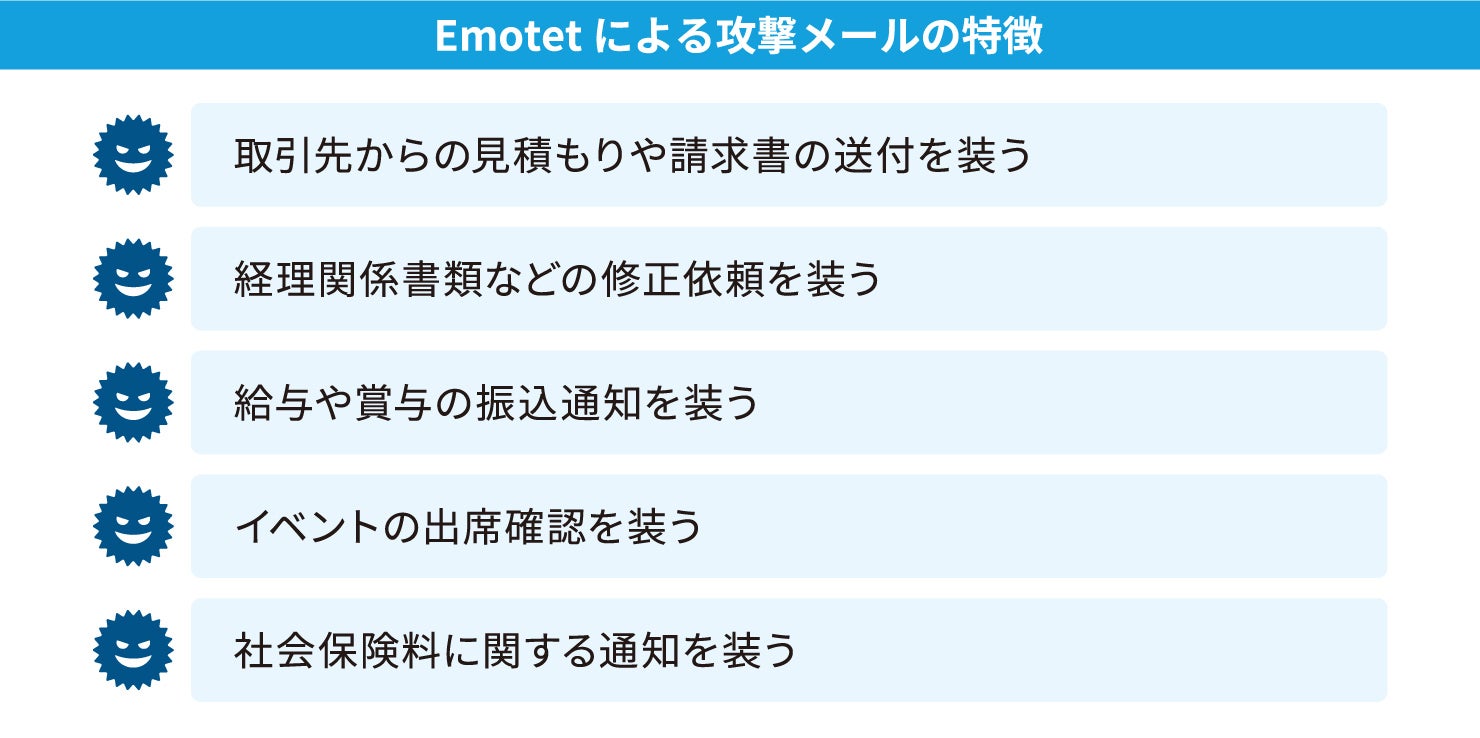

Emotetによる攻撃メールの特徴

前述のとおり、Emotetによる攻撃メールにはなりすましの活用が多々あります。こうした攻撃メールには、どのような特徴があるのか、詳しく見ていきましょう。

取引先からの見積もりや請求書の送付を装う

なりすましメールには、取引先を装った攻撃者から送信された見積もりや請求書などの確認依頼を装うパターンがあります。取引先からこうした内容のメールが届くケースは十分に想定されるため、受信者は攻撃メールであることへの懸念を抱きにくいという点が特徴です。見積もりや請求書を見落とせば取引上のトラブルにも発展しかねないという、受信者の心理を巧みに利用した手口ともいえます。

経理関係書類などの修正依頼を装う

なりすましメールには、伝票や会計帳簿といった経理関係書類の修正依頼を装うパターンもあります。ビジネスにおいてお金の流れに関わる書類は重要であるため、優先的に対応されやすい点が特徴です。また、身に覚えのない書類であっても、「念のため内容を確認しておこう」と受信者が判断する可能性がある点にも注意が必要です。

給与や賞与の振込通知を装う

給与や賞与の振込通知を装い、振込内容の確認などを促すなりすましメールもあります。日頃こうしたメールを受け取っていない従業員であっても、自身の給与や賞与に関するメールが届けば詳細を確認したくなるはずです。近年はWeb明細を導入している企業も多いため、不審に感じることなくURLをクリックしてしまうケースも珍しくありません。

イベントの出席確認を装う

ビジネス関連のイベントや会議などへの出席確認を装ったなりすましメールも存在します。出欠に関する返信が必要なケースも多いため、受信者が内容を確認するために添付ファイルやURLを開く可能性は十分にあります。「返信の必要性を念のために確認しておきたい」という、受信者の心理を悪用している点が特徴です。

社会保険料に関する通知を装う

社会保険料関連の通知を装ったなりすましメールが届くケースもあります。総務や人事労務担当者の元にこうしたメールが届いた場合、従業員の社会保険料に関する重要度の高いメールだと認識しかねません。法改正に伴う内容変更が生じる事項に、高い関心を持っている受信者の心理を巧みに突いた手口といえます。

Emotetのメール例

続いて、Emotetの攻撃メールに用いられる文面の例をご紹介します。下記に挙げるようなメールは自分にも届く可能性があると捉え、普段から警戒しておくことが大切です。

不正な添付ファイルが含まれる攻撃メール

不正な添付ファイルが含まれている攻撃メールの場合、添付ファイルを開き「コンテンツの有効化」を行うことでマクロが実行され、端末がEmotetに感染します。 業務上やりとりする機会の多い書類に関するメールであれば、「念のため添付ファイルの内容を確認しておこう」と受信者がクリックすることは不自然ではありません。「請求書.docx」のように、具体的ではないファイル名には特に注意が必要です。

攻撃メールの例

件名:

請求書の修正につきまして

本文:

◯◯様

平素は大変お世話になっております。

先日お送りいただきました請求書の件で、修正が必要な点がございます。品名と数量を再度ご確認いただき、修正をお願いしたく存じます。

詳しくは、添付ファイル「請求書.docx」をご参照ください。

お手数をおけしますが、ご確認のほどお願い申し上げます。

添付ファイル:

請求書.docx

不正なURLが含まれる攻撃メール

メール本文に記載されたURLをクリックさせ、Emotetのダウンロードを促す偽サイトなどに誘導する攻撃メールもあります。身に覚えのないメールであっても、ダイレクトメールなどが届くことは日常的であるため、受信者がURLをクリックするリスクは決して低くありません。

攻撃メールの例

件名:

合同開催イベントのお知らせ

本文:

◯◯様

いつもお世話になっております。

このたび、日頃お世話になっている業界関係者の皆さまへの情報提供の機会といたしまして、

合同開催イベントの開催が決定いたしました。

詳細につきましては、下記特設ページにてご確認ください。

https:// ◯◯◯◯◯◯.com/

なお、大変お手数ではございますが、参加・不参加を◯月◯日までにご返信いただきたく存じます。

皆さまのご参加をお待ち申し上げております。

ショートカットファイルを悪用した攻撃メール

攻撃メールの中には、ショートカットファイルを悪用したものもあります。添付ファイルの末尾にある拡張子「lnk」は、Windowsのショートカットファイルを示しています。クリックすると悪意のあるWebサイトに誘導されたり、Emotetをダウンロードするプログラムが端末にインストールされたりする仕組みです。 どのようなメールであっても添付ファイルを開く前は、ファイルの拡張子を十分に確認しておく必要があります。

攻撃メールの例

件名:

お見積もりの件

本文:

◯◯様

お世話になっております。

先般のお打ち合わせにてご依頼いただきました、お見積もりをお送りします。

本メールに添付いたしますので、ご確認いただけますでしょうか。

詳しくは、添付ファイル「お見積り.lnk」をご参照ください。

何卒よろしくお願い申し上げます。

添付ファイル:

お見積り.lnk

返信型の攻撃メール

返信型の攻撃メールは、件名に「RE:」や「FW:」といった返信・転送を示す文言が見られる点や、メール本文に引用を示す「>」が記載されている点が特徴です。 あたかも過去にやりとりした相手であるかのように見えるため、添付ファイルを開いてしまう恐れがあります。

攻撃メールの例

件名:

RE:お打ち合わせ日程の件

本文:

◯◯様

お世話になっております。

お打ち合わせの日程につきましてご返信差し上げます。

> ご都合のよい日時を第三希望までお送りください。

> 調整の上、返信させていただきます。

第一希望:◯月◯日

第二希望:◯月◯日

第三希望:◯月◯日

お打ち合わせに先立ち、ご確認いただきたい資料を添付いたします。

お目通しいただきますよう、お願いいたします。

添付ファイル:

資料.docx

実在の担当者名を利用する攻撃メール

実在する取引先企業の担当者を名乗る攻撃メールが届く場合もあります。攻撃者はあらかじめメールアドレスなどの情報を窃取し、実在する担当者になりすましてメールを送っている点が大きな特徴です。メールの送信者が既知の人物であれば、疑念を抱くことなく不正なファイルを開いてしまう恐れがあります。

攻撃メールの例

件名:

請求書送付のお知らせ

本文:

◯◯様

いつもお世話になっております。◯◯営業部の田中です。

請求書をお送りします。

今後ともどうぞよろしくお願いいたします。

◯◯営業部 田中

添付ファイル:

請求書.docx

Emotetのなりすましメールの判別方法

攻撃メールの例からもわかるとおり、Emotetのなりすましメールは受信者に添付ファイルやURLを開くよう、巧みに促す傾向があります。こうした攻撃メールと問題のないメールを見分けるには、下記に紹介する判別方法を押さえておくことが大切です。

送信元のメールアドレスを確認する

添付ファイルやURLを開く前に、必ず送信元のメールアドレスを確認することが大切です。メールアドレスの「@」以下がフリーメールアドレスになっている場合は、攻撃メールである可能性を疑う必要があります。 また、取引先など実在する企業のメールアドレスに見える場合であっても、普段やりとりしているメールアドレスと異なる点がないかは注意深く確認したいポイントです。

メール本文の不明なURLリンクには注意する

メール本文に記載されているURLリンクを開く際には、クリックする前にURLの文字列をよく確認しておくことが重要です。 不自然な文字列が見られたり、ショートカットURLなど遷移先が予測できない状態になっていたりするような場合は、安易に開くべきではありません。

添付ファイルの種類に注意する

添付ファイルの種類がMicrosoft WordやMicrosoft Excelなどで、かつマクロが設定されている場合は、悪意のあるプログラムが仕込まれている可能性も否定できません。送信者からマクロの実行を促されたとしても、安易に実行しないことが大切です。

また、添付ファイルの拡張子が「lnk」の場合はWindowsのショートカットファイルのため、クリックすると外部のWebサイトへ直接遷移してしまいます。送信元が取引先の担当者など既知の相手であれば、実際に本人が送ったメールであるかどうか、ショートカットの遷移先はどのようなページであるかなど、メールへの返信ではなく、別メールなどで問い合わせて確認することが重要です。

あらゆる組織が標的になり得るEmotetの脅威に備え、早急に対策を

Emotetは、ビジネスシーンに欠かせないメールを悪用したサイバー攻撃の手口です。Emotetのメール攻撃はどのような組織も標的になり得ることから、対策を早期に講じておくことが求められます。具体的には、組織内のメンバーにEmotetのようなメール攻撃が存在することを注意喚起する、そして万が一感染した際にはいち早く管理者に報告をするなどです。なお、組織内の端末やシステム、情報を守るためにはセキュリティソフトウェアを活用することも有効です。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、エンドポイントセキュリティを実現するためのさまざまな機能を搭載しています。エンドポイントを常時監視し、不審な挙動を検知する他社のセキュリティソフトウェアのEDR(Endpoint Detection and Response)製品とも連携が可能です。パターンファイルに依存しない「ふるまい検知」によって、未知のマルウェアも素早く発見・隔離します。さらには検知と同時に、ほかのPCが同じマルウェアに感染していないかを自動で調査することもできます。Emotetをはじめとする悪質なマルウェアから端末やシステムを守り、情報漏洩のリスクを回避するためにも、「SKYSEA Client View」の導入をぜひご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから