さまざまなIT機器を活用する現代のビジネス環境は、サイバー攻撃の脅威と常に隣り合わせです。攻撃の手口は年を追うごとに多様化・巧妙化していることから、「多層防御」による高度なセキュリティ対策が組織にとって必要不可欠になっています。この記事では、多層防御の仕組みや重要視される背景、多層防御を導入するメリットについてわかりやすく解説します。多層防御を実現するために必要なセキュリティ対策にも触れていますので、ぜひお役立てください。

多層防御とは複数の防御層を設定したセキュリティ対策を行うこと

多層防御とは、複数の防御層を設定することによりサイバー攻撃に備えることを指します。従来のセキュリティ対策においては、特定の脅威に備えるための対策を講じるのが一般的な考え方でした。一方、多層防御は何重にも防御層を構築することにより、システムの重要な領域に脅威が到達する前に侵入を検知し、適切な対応を取ることを重視しています。従来のセキュリティ対策が特定の脅威を防ぐことに特化していたのに対し、多層防御はセキュリティ対策を組み合わせ、一つの対策が破られても次の対策で防御する、あるいは防御しきれなくてもインシデントを速やかに検知するという点が大きな違いです。 近年、サイバー攻撃による被害は急増しつつあります。2013年時点におけるサイバー攻撃関連の通信は約128.8億パケットだったのに対して、2022年には約5,226億パケット(※1)と、9年間で約40倍に増加しました。こうした状況を踏まえて、米国国土安全保障省(DHS)のICS-CERT(Industrial Control Systems Cyber Emergency Response Team)は、「多層防御によるセキュリティ対策の強化は必須になった」と明言しています(※2)。多層防御は、今やあらゆる組織・企業が講じておくべきセキュリティ対策と言えます。

※1 出典:国立研究開発法人 情報通信研究機構(NICT)「NICTER観測レポート2022の公開」(2023年2月)

※2 出典:独立行政法人情報処理推進機構(IPA)「ICS-CERT:多層防御による制御システムセキュリティの強化 概要」(2016年11月)

▼サイバー攻撃については、こちらの記事をご覧ください

サイバー攻撃とは? 被害の現状や攻撃の手口、有効な対策を解説

▼ランサムウェアに対する多層防御での対策については、こちらのページをご覧ください

ランサムウェアのリスクを多層防御で最小化!

多層防御と多重防御の違い

多層防御とは似て非なる概念の一つに「多重防御」が挙げられます。多重防御とは、脅威が侵入する前段階で複数のセキュリティ対策を講じ、ネットワークシステムを守る防御です。これに対して多層防御は仮にネットワークなどの入口が守りきれなかったとしても重大な被害が及ばないよう、対策を講じることを表しています。多重防御が入口を守ることを重視している一方、多層防御は入口を守りきれなかった場合も想定している点が大きな違いです。

多層防御の仕組み

多層防御を構築する際には、大きく分けて「入口対策」「内部対策」「出口対策」の3つを講じます。ここでは、各フェーズの対策ごとに多層防御の仕組みを解説します。

入口対策

多層防御における入口対策とは、外部からマルウェアなどの脅威がネットワークへ侵入することを防ぐことを指します。未許可通信などを遮断するファイアウォールや、高リスクと想定されるメールを遮断するメールフィルタリングなどは、入口対策の典型例です。このほか、IDS(Intrusion Detection System:不正侵入検知システム)、IPS(Intrusion Prevention System:不正侵入防止システム)、WAF(Web Application Firewall:Webアプリケーションファイアウォール)なども入口対策として有効とされています。このように、社外と社内の境界部分において施されるのが入口対策です。

内部対策

内部対策とは、入口対策では防ぎきれなかった脅威の侵入に備えるための対策です。不審な通信や異常な挙動をいち早く検知し、対応することが内部対策には求められます。ログ監視による感染経路の特定やデータの暗号化、マルウェアなどを検出・除去するアンチウイルスソフトウェア、端末の不審な挙動を検知するEDR(Endpoint Detection and Response)などは、いずれも内部対策の一例です。

出口対策

出口対策とは、組織内のネットワークに侵入されてしまった際に、情報漏洩の被害を防ぐための対策を指します。攻撃者の中には、組織の機密情報や顧客情報を窃取することを目的にネットワークへの侵入を試みる者も少なくありません。社内から社外へと出ていく通信を監視し、データの流出を阻止することが出口対策を講じる主な目的です。

多層防御が重要とされる背景

現在のビジネス環境において、多層防御の重要性は高まっていく一方です。多層防御が重要とされる背景としては、下記の3つが挙げられます。

不正アクセスの増加・多様化

ユーザーID・パスワードを不正に入手して他人のアカウントにログインする不正アクセスの手口は、近年増加傾向にあります。2022年上半期における国内の不正アクセス禁止法違反の検挙件数は233件で、前年同期と比較して89件も上回る件数となりました(※3)。特に近年は、特定の組織に的を絞った「標的型攻撃」の事例も増えています。メールを経由した端末の乗っ取りなど、多様化する手口への対策が必要です。しかし、単一のセキュリティ対策では、こうした幅広い脅威に対応するのは困難なため、多層防御の必要性は増しています。

※3 出典:警察庁「令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」(2022年9月)

クラウドサービスの増加

クラウドサービスを利用するシーンが増えたことも多層防御が重要視されるようになった大きな要因の一つです。クラウドサービスは、ソフトウェアなどを使用者が管理する施設内に設置して運用する従来のオンプレミス製品とは異なり、インターネットの経由が必須です。社内と社外の境界を越えて通信を行うことが常態化すれば、外部から脅威が侵入するリスクも高まります。現在のビジネス環境では脅威が侵入する箇所が特定しにくくなっている以上、万が一侵入された場合のことも想定して対策を講じる必要があります。

社外から社内ネットワークへのアクセス機会の増加

働き方の多様化に伴い、社外から社内ネットワークへのアクセス機会が増加したことも多層防御が必要とされる大きな要因です。コロナ禍を経てリモートワークを導入する企業が増加し、業務を進める場所は必ずしもオフィスに限定されなくなりました。さらに、リモートワークは働き方改革への取り組みの一環としても社会に広がりつつあります。業務で利用するネットワークが必ずしもクローズドな環境ではなくなったことは、攻撃者にとって侵入のチャンスが増えたことを意味します。

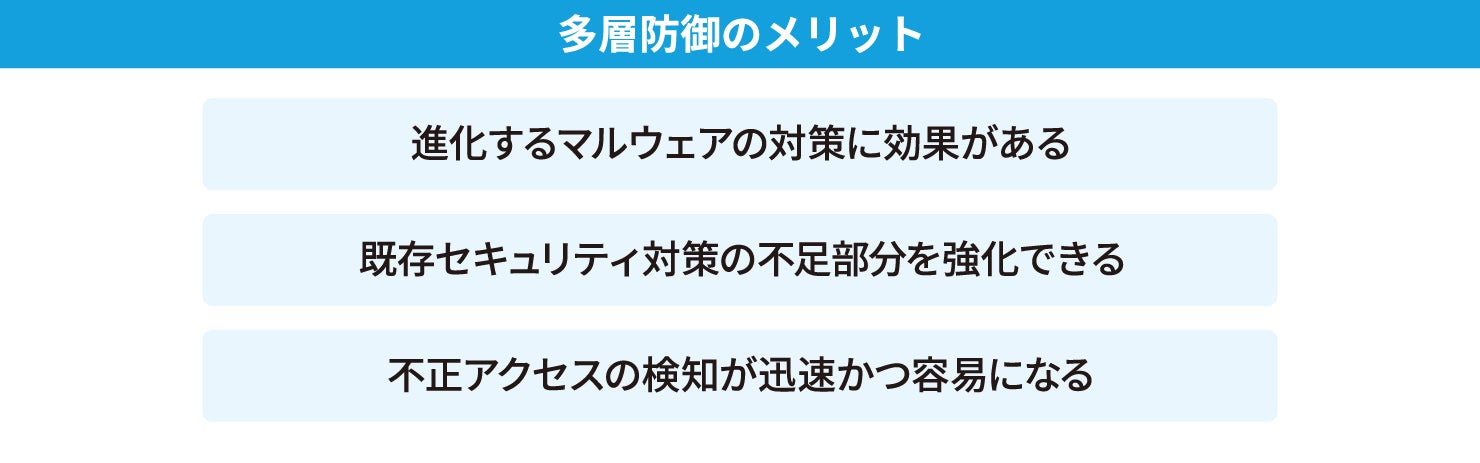

多層防御のメリット

多層防御を導入すると、具体的にどのようなメリットを得られるのでしょうか。ここでは、主な3つのメリットについて見ていきます。

進化するマルウェアの対策に効果がある

マルウェアが侵入した場合のことを想定した対策を講じられることが、多層防御のメリットです。セキュリティ対策が進歩するにつれて、マルウェアの開発者も新たな手口を駆使するため、マルウェアは多様化に拍車がかかっています。結果として未知のマルウェアが次々と現れるようになり、既存のセキュリティ対策では対応しきれなくなりつつあります。しかし、侵入をあらかじめ想定している多層防御であれば進化するマルウェアにも効果的です。

▼マルウェアについては、こちらの記事をご覧ください

マルウェアとは?その種類や感染経路と症状、対策を解説

既存セキュリティ対策の不足部分を強化できる

既存セキュリティ対策の「脆弱性」を埋められることが、多層防御を導入するメリットの一つといえます。 多層防御は特定の脅威に備えるための対策ではなく、幅広い脅威を想定した対策です。そのため、既存のセキュリティ対策を別のツールに置き換えるのではなく、既存のセキュリティで不足している部分を強化する目的で導入することも可能です。

不正アクセスの検知が迅速かつ容易になる

多層防御では複数の防御層を設けることから、不正アクセスの検知を複数箇所で行えるというメリットがあります。単一のセキュリティ対策では見落としていた異常や不審な挙動についても検知できるようになることで、不正アクセスをより迅速かつ容易に検知しやすくなります。仮に脅威が侵入したとしても、第二・第三の対応策があることが多層防御の強みです。

多層防御に必要なセキュリティ対策

多層防御を実現するには、具体的にどのようなセキュリティが必要となるのでしょうか。ここでは、多層防御に必要なセキュリティ対策を3つご紹介します。

ネットワークセキュリティ

ネットワークセキュリティは入口対策・内部対策の両面において重要です。具体的な対策としては、下記の例が挙げられます。

ネットワークセキュリティの例

- ファイアウォール:悪意のあるトラフィックからネットワークを保護する

- IDS/IPS:不審なアクティビティを検知し、阻止する

- VPN:攻撃者がデータを容易に傍受できないようにする

多層防御においては、外部からネットワークへの不正な侵入を防ぐだけでなく、万が一侵入された場合に備えて不審なアクティビティを検知できるようにしておくことが重要です。

IDセキュリティ

IDセキュリティは、攻撃者がほかのセキュリティ対策をすり抜けて侵入してきた際に効果を発揮します。具体的な対策例は、下記のとおりです。

IDセキュリティの対策例

- 二段階認証:ID・パスワードによる認証に加え、本人性を確認するための認証を行う

- アクセス制御:ユーザーごとにアクセス権限を付与

- 認証情報管理機能:IDとパスワードを一度入力すれば複数のサービスにログインして利用できるシングルサインオン(SSO)の活用など

IDセキュリティが徹底されていれば、たとえ攻撃者がネットワークへの侵入に成功したとしても、ユーザー情報の窃取や端末の乗っ取りを実行できない確率が高まります。

エンドポイントセキュリティ

エンドポイントセキュリティとは、コンピューターやモバイルデバイス、サーバーといった末端の端末・機器に施すセキュリティ対策のことを指します。エンドポイントは攻撃者が侵入経路として狙いを定めるケースが多いことから、各端末・機器のセキュリティ対策を十分に講じておくことに加え、組織内のすべての端末・機器を一元管理する仕組みを整えておくことが重要です。

多層防御によるサイバー攻撃対策は「SKYSEA Client View」で実現を

多層防御とは、複数の防御層を設けることによって多様なサイバー攻撃から組織を守るセキュリティ対策です。サイバー攻撃の手口が多様化・複雑化・巧妙化しつつある昨今においては、特に重要度の高いセキュリティ対策といえるでしょう。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、多層防御による脅威への備えを支援する「ITセキュリティ対策強化」機能を搭載しています。UTM(Unified Threat Management)製品などと連携してサイバー攻撃の早期把握に寄与するほか、共有フォルダへのアクセスを制限する機能など、各種機能の導入によって、階層的な防御でサイバー攻撃のリスク最小化を支援します。

また、ウイルス対策ソフトウェアなどの各種エンドポイントセキュリティ製品と連携し、ウイルス感染などの異常を検知したPCをネットワークから自動的に遮断したり、挙動が不審な端末を管理者が手動でネットワークから切断したりできるなど、感染拡大の防止も可能です。さらに、従業員が社外からインターネットへアクセスする際は、社内ネットワークへ強制的にVPN接続を行うことも可能であり、社外持ち出し禁止のPCに対してインターネット利用を制限することもできます。緊急性の高い更新プログラムは優先的に強制配布し、常にセキュアな環境をご用意します。多層防御の導入によってサイバー攻撃への対策を強化したい事業者様は、ぜひ「SKYSEA Client View」の活用をご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから