企業がランサムウェア攻撃の標的となった事例を、ニュースで耳にした方もいるのではないでしょうか。中には「製造拠点が一斉に停止した」「膨大な量の顧客情報が漏洩した」といった、企業にとって深刻な被害をもたらしたケースも少なくありません。このような被害から組織を守るためには、ランサムウェアがどのように侵入するのか、どのような感染経路があるのかを知ることが重要です。この記事では、自社の情報セキュリティ対策の向上に役立つ、ランサムウェアの主な感染経路と感染時の対処法について解説します。

ランサムウェアの感染経路

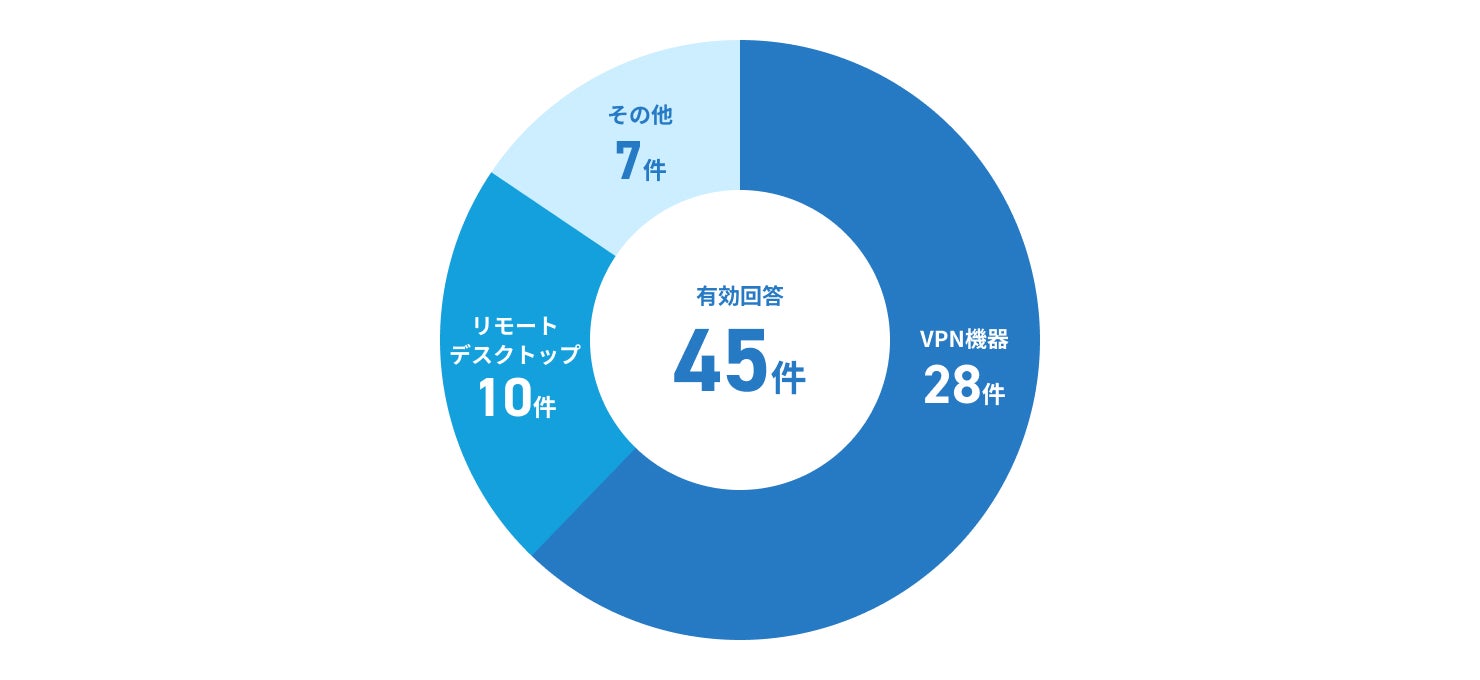

ランサムウェアの感染経路は多岐にわたります。警察庁が発表した「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によると、「ランサムウェア被害にあった企業・団体等へのアンケート調査の回答結果(感染経路)」【下図】では、VPN機器が最も多い感染経路として挙げられました。次いで、リモートデスクトップが多く報告されています。

これら以外にも、過去の被害事例ではメール、Webサイト、USBメモリ等の記録メディアなどさまざまな感染経路が確認されています。企業が適切な対策を行うためには、すべての感染経路を把握することが重要です。以下に主な感染経路について解説します。

参考:警察庁サイバー警察局「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」に基づき、Sky株式会社が作成

VPNやネットワーク接続からの侵入

攻撃者がネットワークの脆弱性を突いて侵入し、組織内のネットワークからランサムウェアの感染が広がるケースもあります。このような手口では、ユーザーがルールどおり機器や端末を扱っていたとしても、通信そのものが感染を拡大させてしまうことになります。最近では、古くから見られる無差別的な攻撃とは異なる、特定の組織に狙いを定めて長期にわたり侵入を試みる標的型攻撃が増えつつあります。

また、リモートワークを導入している企業では、VPN機器を利用しているケースも少なくありません。VPN機器はもともとオフィス以外の場所でもPCなどのIT機器を安全に利用するための仕組みです。しかし、VPN機器そのものに脆弱性があれば、ランサムウェアに感染する可能性は十分にあります。VPN機器が感染源となり、組織内に被害が広がることもあり得るのです。

リモートデスクトップからの侵入

オフィス内のPCなどを社外から操作できるリモートデスクトップ機能が、ランサムウェア感染の原因となる場合もあります。リモートデスクトップの設定に不備があると、社外からオフィス内の端末にアクセスできること自体がセキュリティホールになりかねないためです。リモートデスクトップ機能を使用する場合には、セキュリティ対策や権限設定などに細心の注意を払う必要があります。

また、リモートデスクトップの操作を行う際に個人所有の端末を利用する場合は、特に注意が必要です。組織の管理下にない端末がランサムウェアに感染していた場合、セキュリティ対策が行き届かないリスクが高まります。許可された端末以外は業務に利用しないことや、端末には必ずセキュリティ対策を施すことなど、個人所有の端末を利用する際のルールを策定しておくことが重要です。

不審なメールや添付ファイル

ランサムウェアを仕込んだファイルをメールに添付して送りつけ、そのファイルを開くことで感染させる手口があります。また、添付ファイルではなく、感染させるためのリンクをメール本文に記載する方法も、比較的古くから知られているランサムウェア攻撃の手口といえます。標的を明確に定めているというよりは、同じ内容のメールを大量にばらまく無差別攻撃のパターンが多いのが特徴です。

メールの内容としては、明らかにスパムメールと判別できる単純なものから、実在する企業名やサービス名を語る「なりすましメール」まで幅広く存在します。そのため、「不審なメールや身に覚えのない送信者から届いたメールは開かない」といった対策だけでは被害を防ぎきれないのが実情です。万が一、添付ファイルやリンクを開いてしまった場合、1台の端末がランサムウェアに感染するだけでなく、ネットワークに接続されている組織内の端末やサーバー、さらには取引先やグループ会社などにも被害が拡大する恐れがあります。ランサムウェアによる被害が大規模なものになりやすいのはこのためです。

悪意のあるWebサイトへの誘導

ランサムウェアに感染させるために、感染を目的として制作したWebサイトに誘導し、感染ファイルのダウンロードを促す手口があります。中には、アクセスするだけでプログラムファイルのダウンロードが自動的に開始される悪質なWebサイトもあるため、ブラウジングしているだけでもランサムウェアへの感染リスクが生じます。

Webブラウザの中には、リスクの高いWebサイトにアクセスしようとすると警告を表示したり、アクセスそのものを無効にしたりする機能を持つものもあります。しかし、そのような機能だけであらゆるランサムウェアの脅威に備えられるとは限りません。業務に直接関係のないWebサイトなどは閲覧しないという対策もありますが、無害なWebサイトを装っているケースもあるので、ユーザーの注意力だけで被害を完全に防ぐのは困難です。

悪意のあるソフトウェアやファイルのダウンロード

ランサムウェアが仕込まれたソフトウェアやファイルをダウンロードさせることで、感染させる手口があります。一見すると悪意のあるソフトウェアやファイルとは思えないケースも多く、ユーザーが気づかないうちにランサムウェアに感染しているので注意が必要です。例えば、下記のような手口があります。

ソフトウェアやファイルを利用したランサムウェア感染の手口

- 情報提供をうたった文書ファイルに挿入されている画像にランサムウェアが仕込まれている

- 資料と称したスライドに細工が施されており、ランサムウェアが混入している

- ランサムウェアを仕込んだマクロを実行するよう求める

- 音楽や動画ファイルにランサムウェアが組み込まれている

- 偽のソフトウェアを実行するとランサムウェアが拡散する

あたかも有償ソフトウェアと同等の機能を無料で利用できるように紹介しているケースもあり、ユーザーの心理を巧みに利用している点が大きな特徴です。これらの中には、ランサムウェアに感染した直後は異変が起こらず、一定の時間がたってから発動するものもあるため、感染源が特定しにくくなることも想定されます。

記録メディアを介した感染

USBメモリやSDカードといった記録メディアにランサムウェアを仕込み、接続された端末を感染させる方法も手口の一つです。PCの設定によっては、記録メディアを接続すると同時に内容を表示する「オートラン」の機能が作動する場合があります。この機能が悪用されている場合、記録メディアをPCに接続しただけでランサムウェアに感染する可能性があるのです。

攻撃者の中には、組織内部の人間や取引先の担当者などと接触を試み、物理的に記録メディアを組織内に持ち込むよう仕向ける者もいます。ユーザーは勤務先の記録メディアであれば、あまり警戒心を抱くことなくPCなどに接続してしまいがちです。また、従業員が持ち込んだ私物の記録メディアがランサムウェアに感染していることも想定されます。記録メディアを介してランサムウェアに感染するケースがあることを社内で周知するとともに、組織で管理している記録メディア以外は使用しないようにルールを徹底することが必要です。

ランサムウェアの予防対策

ランサムウェアへの感染を未然に防ぐには、どのような対策が必要なのでしょうか。ここでは、事前に講じておくべき8つの基本的な対策について解説します。

OSやソフトウェアを常に最新の状態に保つ

業務で使用するOSやソフトウェアは、常に最新バージョンにアップデートしておくことが重要です。OSやソフトウェアのアップデートは、旧バージョンで発見された脆弱性を解消することが目的の場合があるためです。また、ランサムウェアをはじめとするマルウェアへの感染報告を受け、ベンダーがプログラムの修正を実施するケースもあります。古いバージョンのOSやソフトウェアを使い続けること自体がセキュリティリスクとなるため、注意が必要です。

なお、社内のPCやIT機器を最新の状態に保つには、アップデートを従業員任せにしないことも大切です。そのためには、IT担当者が社内の端末を一元管理し、アップデートの適用漏れがないか確認するための仕組みを整備しておく必要があります。社内のすべての端末を管理下に置き、必要に応じて一斉にアップデートできる仕組みが欠かせません。

セキュリティソフトウェアを導入する

従業員が使用する端末にセキュリティソフトウェアを導入し、ランサムウェアをはじめとするマルウェアの感染を防ぐことも大切です。セキュリティソフトウェアによっては、マルウェアの感染を検知するだけでなく、感染時にPCを自動的にネットワークから遮断したり、安全性が確認できるまで通信を停止したりする機能を備えたものもあります。

また、セキュリティソフトウェアに関しても、定義ファイルを最新の状態に保つことがランサムウェア対策に役立ちます。ランサムウェア攻撃には次々と新たな手口が出てきており、不審なデータや通信を見分けるための新たなプログラムが頻繁に追加されているからです。定義ファイルが最新の状態でない場合、比較的新しいランサムウェアの手口に対処できない恐れがあります。OSやソフトウェアと同様、セキュリティソフトウェアも常に最新の状態に保つことが重要です。

メールやSNSの添付ファイルを開かない

業務でやりとりのない送信者から届いたメールに添付されているファイルや、SNSなどで出回っているファイルは安易に開かないようにします。ファイルの中身を確認するために開いた途端、ランサムウェアに感染する可能性があるためです。業務上の意図や目的が明らかなファイルを除き、基本的には「必要のないファイルは開かない」「出どころのわからないファイルは送信者に確認を取る」といったことを徹底する必要があります。

ランサムウェアへの感染は、ユーザーの不注意な行動が原因になるケースが多く見られます。従業員に直接送信できるメールは、攻撃者にとって格好の侵入経路であることを念頭に置き、添付ファイルを安易に開かないよう周知徹底することが大切です。

定期的にバックアップを実施する

データのバックアップを日頃から定期的に行っておくことで、万が一ランサムウェアに感染してもデータを復旧することができ、ビジネスを早期に再開したり、業務の継続性を確保したりすることができます。また、バックアップデータを適切に管理することで、データの損失や破損を防ぎ、企業としての信頼性を維持することができます。定期的なバックアップは、ランサムウェア対策の一環として非常に重要といえます。

多要素認証を活用する

多要素認証は、ユーザーがシステムにアクセスする際に、複数の認証要素を要求することで、不正アクセスを防止する仕組みです。例えば、パスワードに加えて、スマートフォンの認証アプリや生体認証(指紋や顔認証)を組み合わせることで、セキュリティレベルを向上させることができます。ランサムウェア攻撃の多くは、パスワード漏洩やフィッシング攻撃を通じて侵入を試みます。多要素認証を導入することで、攻撃者がパスワードを入手したとしても、追加の認証要素が必要となるため、侵入を阻止することができます。

さらに、多要素認証は法規制や業界標準に準拠するための重要な要素としても挙げられます。多くの規制やガイドラインでは、多要素認証の導入を推奨または義務づけており、これに従うことで企業としてのコンプライアンスを確保できます。

使用していないUSBやBluetoothを無効化する

前述の通り、USBメモリや外部ハードディスクなどの記録メディアは、ランサムウェアの感染経路としてよく利用されます。これらのデバイスを無効化することで、物理的な接続を通じたマルウェアの侵入を防ぐことができます。

Bluetoothも同様に、無線通信を介してデバイスにアクセスされるリスクがあります。無効化することで、無線経由の攻撃も防止することができます。

メールやWebサイトのフィルタリングを実施する

メールのフィルタリングは、フィッシング攻撃を防ぐために重要です。スパムメールや疑わしい添付ファイルを自動的に検出し、ブロックすることで、従業員が誤って悪意のあるリンクをクリックしたり、マルウェア感染をもたらすファイルを開いたりするリスクを減少させることができます。

Webサイトのフィルタリングは、不正なWebサイトへのアクセスを制限するために有効です。特定のカテゴリやリスクの高いWebサイトをブロックすることで、従業員が意図せずアクセスすることを防ぎ、ランサムウェアのダウンロードや感染を未然に防止することができます。

従業員教育を強化する

ランサムウェア対策の一環として、従業員教育を強化することも非常に重要です。従業員一人ひとりがセキュリティ意識を高め、適切な行動を取ることで感染を防ぐことができます。

例えば、従業員に対して最新のサイバー脅威や攻撃手法についての知識を共有することで、フィッシングメールや不審なリンク、添付ファイルなどの危険を認識させることができます。また、セキュリティポリシーを徹底するために、安全なパスワードの作成方法や多要素認証の利用などの対策を従業員に教えることが重要です。これらの教育を社員研修などを通じて定期的に実施することで、従業員は最新のセキュリティ対策を理解し、実践することができます。結果として、サイバー攻撃の感染リスクを組織全体で抑えることができます。

ランサムウェアに感染した場合の対処法

端末がランサムウェアに感染していることが判明した場合は、迅速かつ冷静な対応が求められます。主な対処法は以下のとおりです。

端末の利用者が行うこと

まず、感染した端末をネットワークから切り離します。LANケーブルで有線接続している場合はケーブルを抜き、Wi-Fiで無線接続している場合はWi-Fiをオフにして、ネットワークから切り離し、感染拡大を防ぎましょう。

次に、企業のIT担当者に早急に連絡します。感染の状況や、どの端末が影響を受けているかを詳細に報告し、適切な対応を指示してもらいましょう。

IT担当者が行うこと

IT担当者は、感染の拡大を防ぐための追加措置やシステム全体の確認を行います。その中で、ランサムウェアの種類の特定を行う場合もあります。暗号化されたファイルの拡張子や表示されるメッセージから、どのランサムウェアに感染したかを調べることができ、ランサムウェアの種類によっては復号ツールが公開されている場合もあります。復号ツールが見つかった場合は、それを使用して暗号化されたファイルの復号を試みましょう。ただし、OSやソフトウェアのバージョンが異なる場合、復号ツールが正常に機能しないこともあるため、注意が必要です。

また、データの復号を引き換えに、攻撃者へ金銭を支払うことは避けましょう。金銭を支払ったからといって、必ずしもデータの復号が約束されるわけではありません。また、その資金が新たなランサムウェアの開発に使われる可能性もあり、さらなる被害を招く恐れがあります。

事後対応としては、感染経路や初期対応に問題がなかったかを確認し、ほかに脆弱性がないかを調査することが重要です。セキュリティの専門家に依頼して、システム全体の検証や改善を行うことで、再発防止策を講じることができます。このように、ランサムウェアに感染した場合の対処法を理解し、適切な対応を取ることで、被害を最小限に抑えることができます。企業全体でセキュリティ意識を高め、万全の対策を講じることが重要です。

組織を脅かすランサムウェアへの対策を「SKYSEA Client View」がサポート

クライアント運用管理ソフトウェア「SKYSEA Client View」は、ランサムウェアを含むマルウェアへの対策を階層的な防御でサポートします。

例えば、組織内に把握できていないIT機器が1台でもあると脆弱性が放置され、攻撃者に狙われるリスクが高まります。「SKYSEA Client View」は、PCやプリンターなど組織のネットワークにつながるすべてのIT機器を洗い出し、それらの機器情報を自動で管理台帳に登録。これにより、管理漏れをなくし、すべてのIT機器に対策を行き渡らせる基盤を整えることができます。

また、それらIT機器のアップデート対策もサポート。IT機器にインストールされているOSやソフトウェアの更新プログラムを遠隔で一括配布することで脆弱性対策を徹底し、感染リスクを軽減します。

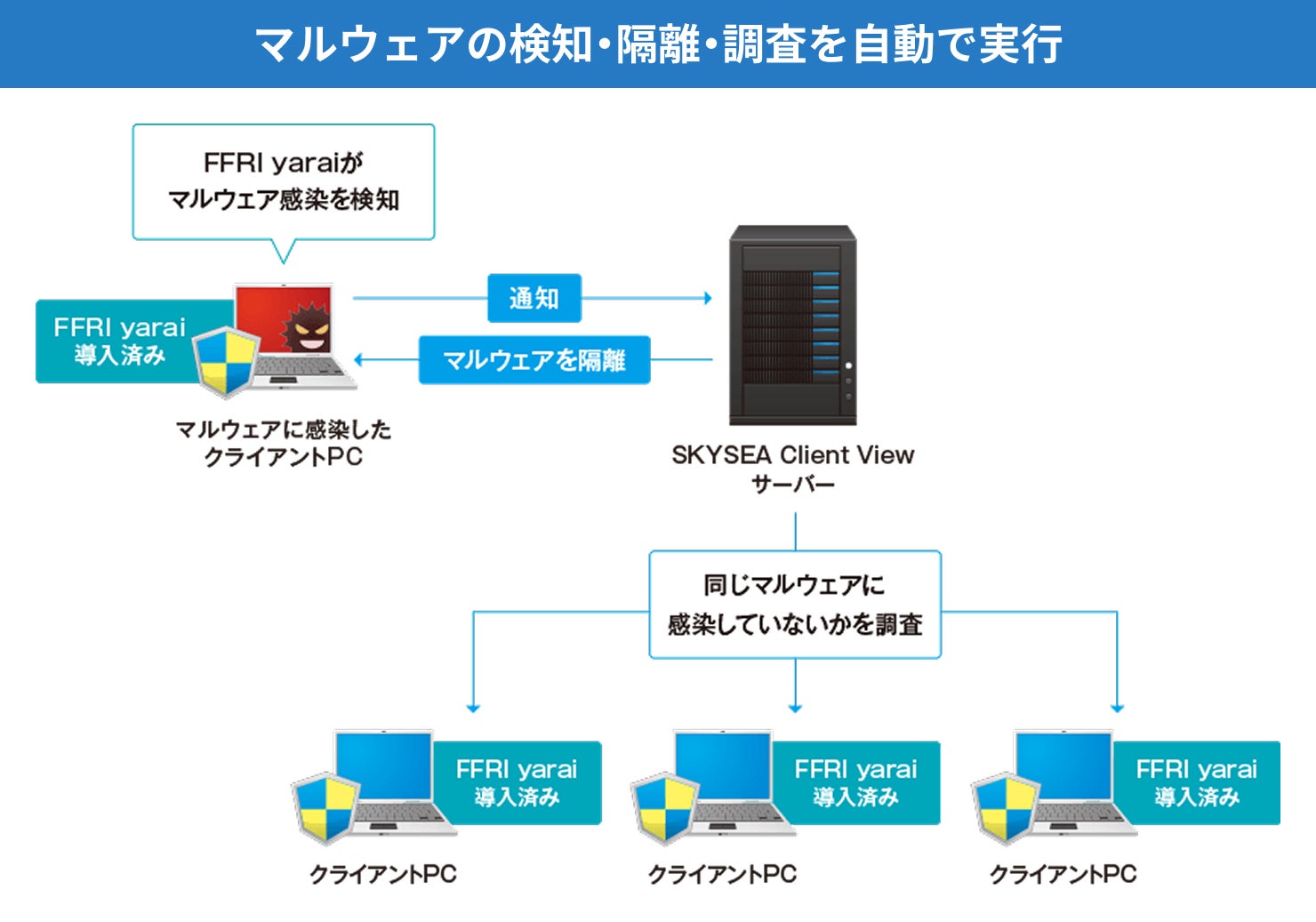

さらに、優れた検知能力を持つエンドポイントセキュリティ「FFRI yarai」との連携機能もご用意。PCに常駐した「FFRI yarai」が怪しいふるまいを基に未知のマルウェアを検知し、「SKYSEA Client View」が検知したマルウェアを隔離します。また、ほかのPCに同様のマルウェア感染が起きていないか自動で調査します。

これらのほかにも、感染経路の調査に役立つログ機能や、感染リスクのあるPC操作を制限できるアラート機能など、マルウェア対策を支援する各種機能を搭載しています。ランサムウェア対策を強化したい事業者様は、ぜひ「SKYSEA Client View」の導入をご検討ください。