近年、報道などでも「サイバー攻撃」という言葉をよく見聞きするようになりました。サイバー攻撃とは何を指すのか、どのような種類があるのか疑問に感じていた方も多いのではないでしょうか。この記事では、サイバー攻撃の概要と近年の動向、サイバー攻撃の種類についてわかりやすく解説。サイバー攻撃から企業・組織を守る方法や、事業者が検討しておきたいサイバー攻撃対策も併せてご紹介します。

サイバー攻撃とは、インターネットを介して被害を与える攻撃の総称

サイバー攻撃とは、インターネットを介して組織や個人に被害を与えるあらゆる攻撃のことです。攻撃の標的は非常に幅広く、PCやスマートフォンをはじめ、サーバー、IoT機器といったデジタル機器全般が被害に遭う可能性があります。

2010年代以降、スマートフォンの普及に伴い、PCだけでなくモバイル端末もサイバー攻撃の標的となっていきました。サイバー攻撃関連の通信は2013年の時点で約128.8億パケットでしたが、2022年には約5,226億パケット(※)と、9年間で約40倍に増加しています。サイバー攻撃は、近年も増加し続けている脅威であることがわかります。

※出典:国立研究開発法人 情報通信研究機構(NICT)「NICTER観測レポート2022の公開」(2023年2月)

サイバー攻撃の目的

サイバー攻撃の目的は攻撃者によってさまざまですが主な目的としては下記が挙げられます。

サイバー攻撃の主な目的

- 金銭を要求すること

- 標的に損害を与えること

- 自身の技術力や影響力を誇示すること

- 世間を騒がせて快感を得ること

攻撃者は企業を脅迫して金銭を要求するためにサイバー攻撃を仕掛けることもあれば、損害を与えること自体が目的の場合もあります。また、自身の技術力や影響力を社会に誇示することを目的とする攻撃や、単に世の中を騒がせたい愉快犯による攻撃など、目的はさまざまです。

サイバー攻撃が増加している背景

近年、サイバー攻撃が増加している背景としては、「テレワークの普及」「ツールやマニュアルの流通」「闇市場の普及」の3点が挙げられます。それぞれサイバー攻撃にどのような影響を与えているのか見ていきます。

テレワークの普及

新しい働き方として社会に普及したテレワークは、利便性と共にサイバー攻撃を受けるリスクも高めました。コロナ禍を境に企業や組織の間でテレワーク導入やDX(Digital Transformation)推進が盛んになり、社外からインターネットを介してクラウドサービスや社内サーバーにアクセスするケースが急増しました。テレワークの導入に伴い、セキュリティ対策としてVPN接続が普及しましたが、VPN接続であるからといって、安全な通信であるとは限りません。ネットワーク機器のファームウェアが最新版でなければ、脆弱性を突いてハッキングされる可能性はあります。

こうした状況は攻撃者から見ると「不正に侵入できる経路が増えた」ことを意味します。企業の社内ネットワークである「内」と、社内ネットワークへ外部から接続する「外」が互いに行き交う環境は、社内外の境界が曖昧になっている状況です。そのため、ひとたび攻撃者が内部に侵入すると社内の重要な情報も容易に窃取することが可能です。従来の境界防御モデルが曖昧となっている昨今は、セキュリティ対策の必要性が一層高まっているといえます。

サイバー攻撃用ツールやマニュアルの流通

サイバー攻撃に使われるツールやマニュアルが広く流通し、高度な専門知識がなくてもサイバー攻撃が可能になりつつあることも重要なポイントといえます。マルウェアなどをプログラムするスキルがない人物であっても、ツールを活用したりマニュアルに従ったりすることにより、以前と比べて容易に攻撃を仕掛けられるようになっているのもサイバー攻撃が増加している原因の一つです。

ダークウェブの普及

ダークウェブと呼ばれる闇市場が台頭しつつあることも、サイバー攻撃に拍車がかかっている原因の一つと考えられます。ダークウェブでは、サイバー攻撃に関するノウハウを少額で入手できるだけでなく、不正な方法で入手した情報を高額で販売することもできてしまいます。こうした背景から、金銭目的でサイバー攻撃に手を染める者も後を絶ちません。

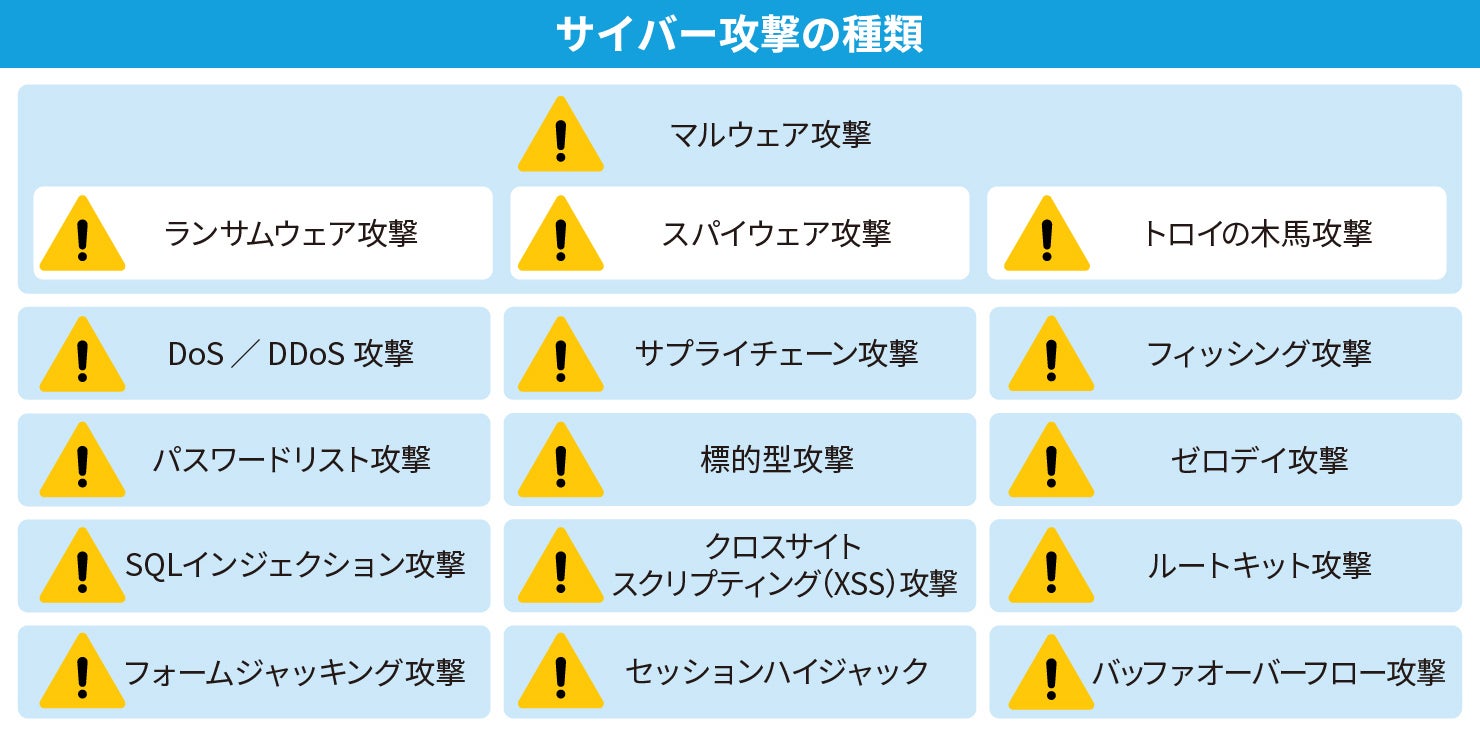

サイバー攻撃の種類

サイバー攻撃には、具体的にどのような手口があるのでしょうか。代表的なサイバー攻撃の種類と、それぞれの特徴についてご紹介します。

マルウェア攻撃

マルウェアは、悪意のあるソフトウェアやプログラムの総称です。ウイルスやスパイウェア、ワーム、トロイの木馬、キーロガーといった、PCやネットワークに被害を与えることを目的としたソフトウェアやプログラムは、いずれもマルウェアに含まれます。マルウェアに感染した端末は動作が著しく遅くなったり、保存していたデータが改ざん・削除されたりするほか、データが外部に漏洩する、さらなるサイバー攻撃の「踏み台」として使われて自社の端末やサーバーが悪用されるといった被害に遭う恐れがあります。

マルウェア攻撃の例

ランサムウェア攻撃

ランサムウェアは、端末に保存されていたデータを勝手に暗号化し、データの復号と引き換えに身代金を要求するタイプのマルウェアです。データの暗号化にとどまらず、窃取したデータを外部に漏洩させると脅迫し、阻止するための身代金を要求する二重の脅迫(ダブルエクストーション)と呼ばれる手口も確認されています。ランサムウェア攻撃を受けた場合、攻撃者の要求を受け入れて身代金を支払ったとしても、データが元通りに復号される保証はありません。むしろ、脅迫すれば金銭を支払う組織とみなされ、攻撃がエスカレートする恐れさえあります。

スパイウェア攻撃

スパイウェアとは、ユーザーに気づかれることなくPCなどに侵入し、ユーザーの個人情報や操作データなどを収集・送信する不正なソフトウェアのことです。収集されるデータには、ユーザー名やパスワード、クレジットカード情報といった個人データのほか、ユーザーが使用しているPCの構成やWebサイトの閲覧履歴なども含まれます。なお、ウイルスが自分自身をコピーしてほかの端末へと感染の範囲を広げていくのに対して、スパイウェアは自己増殖しない点が異なります。ユーザーのキーボード操作を監視・記録するキーロガーや、リモートアクセスツールを悪用してユーザーの端末を不正に操作する手口なども、スパイウェア攻撃の一種です。

トロイの木馬攻撃

トロイの木馬とは、無害なプログラムを装ってユーザーにインストールを促し、ユーザーに気づかれることなく不正な動作を行うマルウェアの一種です。トロイの木馬に感染した端末は、データの窃取を可能にするバックドア(不正な経路)が設置されたり、端末を外部から操作できるよう強制的に設定を変更されたりする恐れがあります。外見上は有益なアプリケーションなどに偽装しているケースが多いことから、トロイの木馬に感染していることをユーザーが察知しにくい特徴があります。

DoS/DDoS攻撃

DoS攻撃とは、大量のデータを送りつけることにより、標的のサーバーを機能停止に追い込む手口のことです。なお、DoS攻撃を複数の端末から同時に仕掛ける分散型の攻撃はDDoS攻撃といいます。DoS攻撃を受けた場合、同じIPアドレスから送られてくるデータをブロックすることで被害を食い止めることができます。一方、DDoS攻撃の場合は多数のIPアドレスから一斉に大量のデータが送りつけられるため、被害を食い止めるのは容易ではありません。また、第三者のIPアドレスを踏み台にして攻撃しているケースも多く、攻撃者を特定することが難しい点も特徴の一つです。

サプライチェーン攻撃

サプライチェーン攻撃とは、多くの企業が関わるサプライチェーン(供給網)全体を標的とするサイバー攻撃のことです。サプライチェーンの上流に位置する大手企業の多くは、高度なセキュリティ対策を講じているケースが多く、攻撃者にとって侵入は容易ではありません。そこで、大手企業の取引先企業へと標的を移し、サプライチェーンのネットワークを通じて本来の標的である大手企業への攻撃を試みるのがこの攻撃の特徴です。大規模なサプライチェーンを抱える企業は、自社だけでなくサプライチェーン全体のセキュリティ対策を講じる必要に迫られています。

フィッシング攻撃

フィッシング攻撃は、偽のWebサイトなどを経由してユーザーIDやパスワードといった情報を詐取する手口のサイバー攻撃です。例えば、正規のサービスと見分けがつきにくい偽のWebサイトへとユーザーを誘導し、クレジットカード情報を詐取するといった手口が想定されます。これまでフィッシング攻撃は、不特定多数を対象としたサイバー攻撃とされてきました。しかし、近年では特定の攻撃対象に標的を絞ったスピアフィッシングと呼ばれる手口も横行しています。

パスワードリスト攻撃

パスワードリスト攻撃とは、不正な方法で入手したユーザーIDとパスワードのリストを用いて、端末やサービスなどへの不正ログインを試みる手口のことを指します。あるサービスで使用しているパスワードを別のサービスでも使い回している場合、複数のサービスで被害に遭う恐れがあるため注意が必要です。なお、ユーザーIDやパスワードのリストは、闇市場で取引されています。そのため、自身のパスワードが流出していることを認識できていないユーザーがほとんどです。

標的型攻撃

標的型攻撃とは、特定の組織や個人をターゲットとして実行されるサイバー攻撃のことです。長期間にわたって標的を調査し、あたかも関係者から送られてきたかのような文面を装ってマルウェアを仕込んだメールを送付するといった手口があります。マルウェアによっては感染後も異常が発覚しにくく、組織の機密情報を数週間~数か月間にわたり外部へ送信し続けるものもあるため、被害に遭う情報の量や範囲が拡大しやすい点が特徴です。

なお、標的に対して持続的に行われる攻撃は、APT(Advanced Persistent Threat)攻撃とも呼ばれます。標的型攻撃の中でも攻撃手法が高度で、状況に応じて臨機応変に攻撃の手口を変えていくという点が特徴です。APT攻撃は、システムへの攻撃を主目的とする共通攻撃手法と、情報の収集・改ざんを主目的とする個別攻撃手法の2種類に大別できます。

ゼロデイ攻撃

ゼロデイ攻撃とは、OSやアプリケーションの開発元が脆弱性(セキュリティホール)を解消する更新プログラムを配布する前に実行されるサイバー攻撃のことです。開発元やユーザーにとって未知の脆弱性を突かれるため、攻撃を完全に防ぐことや、攻撃に気づいてすみやかに対処することが難しい傾向があります。企業はゼロデイ攻撃を防ぎ切れないことも想定し、万が一攻撃を受けた際に被害を最小限に食い止める対策を講じておく必要があります。

SQLインジェクション攻撃

SQLインジェクション攻撃は、Webアプリケーションの脆弱性を悪用し、データベースの操作や定義を行うための不正なSQL文を実行させる攻撃手法です。攻撃を受けるとデータベースを不正に操作され、データの改ざんや削除、窃取などの被害に遭う可能性があります。例えば、ユーザーが問い合わせフォームに入力した個人情報やクレジットカード情報などを窃取するといった手口が典型です。自社で運用しているデータベースシステムだけでなく、データベースを利用しているWebサービスそのものがSQLインジェクション攻撃の標的にされる可能性もあります。

クロスサイトスクリプティング(XSS)攻撃

クロスサイトスクリプティング(XSS)攻撃とは、悪意のあるコードが仕込まれたWebサイトを閲覧したユーザーを、ページ内のリンクを介して悪意のある別のWebサイトへ誘導する手法のことを指します。SNSやブログ、掲示板、ECサイトなどが標的にされやすいサイバー攻撃の手口です。正規のWebサイト・Webサービスにクロスサイトスクリプティングが仕掛けられている可能性もあることから、あらゆるインターネットユーザーが被害に遭う可能性のあるサイバー攻撃といえます。

ルートキット攻撃

ルートキットとは、作動中のプロセスを隠蔽(いんぺい)して攻撃者が侵入した痕跡を残さないようにするためのツールのことです。ルートキット攻撃は、このルートキットを端末に感染させてシステム管理の権限を乗っ取る手口を指します。ルートキットを駆使すればセキュリティ対策ソフトウェアの検知を免れることもできるため、感染の検知やルートキットの駆除が困難になりがちです。そのため、最初からルートキットが侵入できないような対策を講じる必要があります。

フォームジャッキング攻撃

フォームジャッキング攻撃とは、Webサイトの脆弱性を突いて悪意のあるスクリプトを仕込み、入力フォームにユーザーが入力した情報を窃取する手口のことです。主にクレジットカード情報が狙われることから、「Web版スキミング」とも呼ばれています。正規のWebサイトやWebサービスであってもフォームジャッキング攻撃が仕掛けられている可能性は十分にあるため、ユーザーへの注意喚起にとどまらず仕組みにおいても対策を講じることが重要です。

セッションハイジャック

セッションハイジャックとは、Webサイトにアクセスしたユーザーを識別するためのセッションIDを悪用し、ユーザー本人になりすましてアクセスする手口のことです。攻撃者はセッションIDを不正に入手するほか、セッションIDを総当たり攻撃などで推測するケースもあります。セッションIDを入手した攻撃者は正規のユーザーに代わってWebサイトの操作が可能になることから、本来であればユーザー本人しか知り得ない個人情報やクレジットカード情報なども容易に入手できてしまいます。

バッファオーバーフロー攻撃

バッファオーバーフロー攻撃とは、端末やサーバーの処理能力を上回る大量のデータを送りつけ、システムに不具合を生じさせる手口のことです。送りつけるデータには悪意のあるコードも含まれており、システムに不具合が発生している隙を突いてコードが実行されます。DoS攻撃の狙いがサーバーの機能停止であるのに対して、バッファオーバーフロー攻撃は悪意のあるコードの実行を目的としている点が異なります。

サイバー攻撃への備えには「SKYSEA Client View」がお勧め

サイバー攻撃には多種多様な手口が存在し、攻撃の手法も巧妙化の一途をたどっています。こうした脅威から組織を守るには、従業員のセキュリティ教育をはじめとした「人」への対策と併せて、セキュリティ対策を万全の状態にしておく「仕組み」への対策が不可欠です。セキュリティ対策への手間を惜しんだ結果、サイバー攻撃の被害に遭ってしまっては、大切な情報資産や築いてきた自社のブランド価値を失う可能性があります。サイバー攻撃への対策は万全にしておくことが重要です。

サイバー攻撃の脅威に備えたい事業者様には、多角的なサイバー攻撃の対策を行うクライアント運用管理ソフトウェア「SKYSEA Client View」の導入をお勧めします。サイバー攻撃への対策として「SKYSEA Client View」のご活用をぜひご検討ください。

お問い合わせ・カタログダウンロード

「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから