サイバー攻撃の手口は複雑化・巧妙化の一途をたどっており、甚大な被害をもたらすケースも少なくありません。大規模なサイバー攻撃に用いられる「ボットネット」と呼ばれる手口もそのうちの一つです。この記事では、ボットネットの仕組みや感染経路、攻撃例を紹介。併せて、ボットネットへの対策法についても解説します。

ボットネットは、マルウェアに感染した端末で構成されるネットワーク

ボットネットとは、マルウェアに感染したコンピューターやスマートフォンなどの端末によって構成されるネットワークのことを指します。ボットネットを形成することにより、ユーザーの端末を大規模なサイバー攻撃の踏み台に利用することが攻撃者の主な狙いです。実際に攻撃のために悪用されるケースもあれば、攻撃を仕掛けるための情報収集などに利用されることがあります。

そもそもボットとは?

ボットは、「ロボット」を表す言葉です。さまざまな処理を自動化したり、外部から自由に操作できる機能を備えたりするために活用されるプログラムのことを、ボットと呼ぶことがあります。

一方、ボットネットにおける「ボット」は、ボットウイルスのことです。トロイの木馬やワームなどと同じマルウェアの一種で、ボットウイルスに感染すると端末が攻撃者によって自由に操作できる状態になります。端末が攻撃者の指示どおりに動作するロボットのようになることが、ボットウイルスの名前の由来です。

ボットネットは複数のボットで形成されるネットワーク

攻撃者によってボットウイルスに感染させられ、遠隔操作が可能となった複数の端末は、それぞれネットワークでつながります。ユーザーが気づかないうちにボットウイルスに感染した端末は、攻撃者の指示によって迷惑メールの配信や第三者が保有するサーバーへの攻撃、情報の抜き取りといった不正な行為を働きます。ボットネットに感染したことにより、不正行為に加担させられてしまったユーザーは被害者であると同時に、別のサイバー攻撃の加害者にもなり得る点が大きな特徴です。

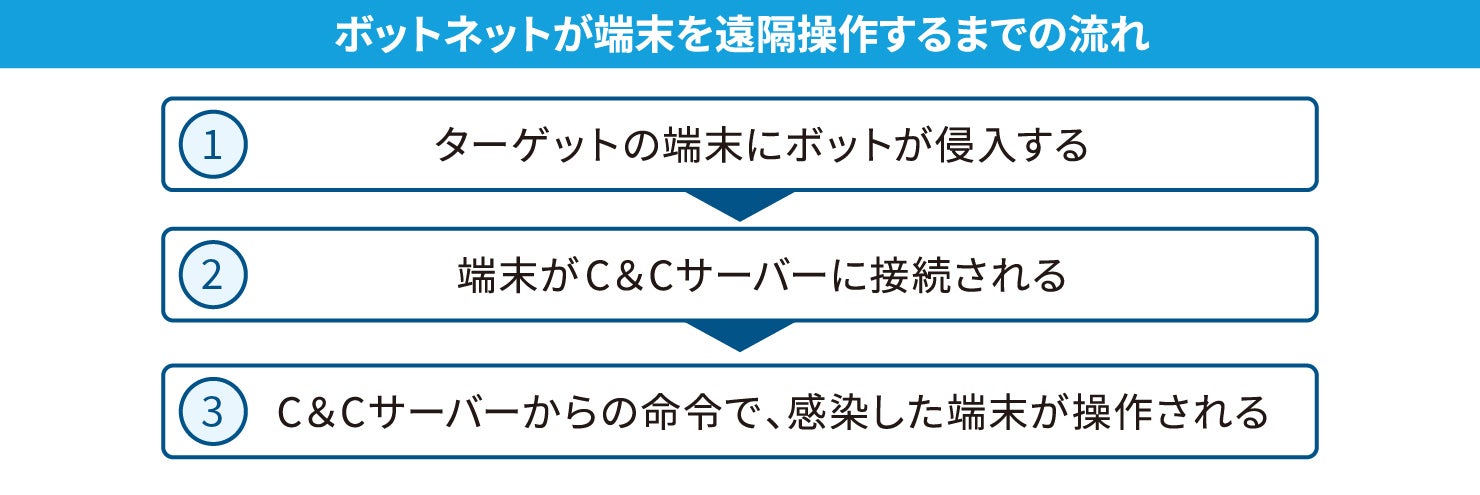

ボットネットが端末を遠隔操作するまでの流れ

ボットネットは、どのようにして構成されるのでしょうか。ボットネットが端末に侵入し、その端末が遠隔操作されるようになるまでの流れについて解説します。

1. ターゲットの端末にボットが侵入する

ボットネットを構成するには、複数の端末をボットに感染させる必要があります。攻撃者がターゲットの端末にボットを侵入させる手口はさまざまです。ボットウイルスを仕込んだ不正なWebサイトへと誘導したり、ボットウイルスを含む添付ファイルをメールで送りつけたりする方法が知られています。また、有益なソフトウェアに見せかけたものをユーザーにダウンロードさせ、ボットウイルスに感染させることも珍しくありません。なお、ボットウイルスに感染しても端末に明らかな異常が発生するわけではないため、感染したことにユーザーが気づかないケースがほとんどです。

2. 端末がC&Cサーバーに接続される

ボットウイルスは、感染した端末をC&C(コントロール&コマンド)サーバーへと自動的に接続させます。ボットネット全体をコントロールするための指令を出すことが、C&Cサーバーの主な役割です。C&Cサーバーに接続された端末は、外部から自在にコントロールできる状態となります。こうした端末数を増やしていき、ネットワークを構築することが攻撃者の狙いです。

3. C&Cサーバーからの命令で、感染した端末が操作される

攻撃者はC&Cサーバーを介して、ボットウイルスに感染した端末群を操作します。感染した端末から情報が抜き取られたり、感染した端末から大量のスパムメールが送信されたりするのは、攻撃者による不正な操作の一例です。

ボットウイルスに感染した端末がサイバー攻撃の踏み台として悪用された場合、攻撃の被害に遭った組織や個人が攻撃の発信源の特定を試みたとしても、肝心の攻撃者に到達するのは容易ではありません。直接的な発信源は一般ユーザーの端末であり、攻撃者の所有端末ではないからです。このように、ボットネットは攻撃者の特定を困難にする側面も、持ち合わせています。

ボットの感染経路

ボットウイルスは、どのような経路で感染するケースが多いのでしょうか。主な感染経路として、下記のパターンが挙げられます。

OSやアプリケーションの脆弱性を突いた感染

OSやアプリケーションの脆弱性を突いた手口は、ボットへの感染経路の中でも多く見られるパターンです。攻撃者が送りつけるプログラムの多くは、ボットそのものではなく、ボットをダウンロードする役割を果たします。こうしたダウンローダーが起動しても、OSやアプリケーションの防御機能が正常に作動していれば、感染を防ぐことが可能です。しかし、脆弱性が放置されていた場合には防御機能が働かず、ダウンロードされたボットが端末に侵入する原因となります。

メールの添付ファイルやリンク経由での感染

ボットウイルスへの感染は、ユーザー自身の操作が原因で生じるケースも少なくありません。例えば、攻撃者から送信されたメールに添付されたファイルを開いたり、不審なリンクをクリックしてプログラムを立ち上げたりしたことが発端となって感染する場合もあります。

攻撃者はボットウイルスが仕掛けられたファイルを、通常の文書ファイルや画像ファイルのように巧みに偽装します。一見すると業務関連の連絡に見えたり、実在の企業のサービスが提供しているリンクと判断されたりするため、ユーザーは疑いを抱くことなくファイルやリンクをクリックしてしまうかもしれません。

改ざんされたWebサイトの訪問による感染

正規のWebサイトにボットウイルスが仕込まれている場合もあります。企業などのWebサイトを攻撃者が改ざんし、特定のリンクにボットウイルスをダウンロードさせる仕掛けを設けるといった手口です。

ユーザーから見ると通常のWebサイトそのものであることから、不審に感じることなくボットウイルスをダウンロードしてしまう恐れがあります。さらに、ボットウイルスに感染した後も端末の動作などに変化が見られないことから、感染した端末をそのまま使い続けてしまう可能性も高いといえます。

ボットネットの攻撃例

ボットネットが複数の端末を遠隔操作することによって、どのような攻撃が可能となるのでしょうか。ここでは、ボットネットを利用した主な攻撃例をご紹介します。

DDoS攻撃

DDoS攻撃とは、複数の端末から大量のパケットを一斉に送信することにより、ターゲットのサーバーに負荷をかけてダウンさせる手口のことです。ボットウイルスに感染した複数の端末を攻撃者が操ることにより、特定のサーバーに対して容易に過剰負荷をかけられる一方、攻撃者の特定は困難である点が特徴です。

DDoS攻撃を受けた企業は、サーバーがダウンすることによりオンラインサービスの停止などを余儀なくされたり、正常な事業運営が継続できなくなったりする恐れがあります。また、サービスが停止することによる顧客からの信頼低下をはじめ、復旧に向けた工数やコストが発生することも免れません。ボットウイルスによるDDoS攻撃は、ターゲットに甚大な被害を与えかねない攻撃手法といえます。

迷惑メール・スパムメールの大量送信

ボットウイルスに感染した端末は、攻撃者によってメールアカウントを乗っ取られる可能性があります。攻撃者は複数の端末から不特定多数のユーザーに向けて、大量の迷惑メールやスパムメールを送信することも可能です。

攻撃者が乗っ取った端末は、もともと一般ユーザーが使用しており、攻撃者の所有端末ではありません。そのため、迷惑メールやスパムメールの発信源を調査しても攻撃者を特定できないケースがほとんどです。一方、ボットネットによって複数の端末から大量のメールを一斉に送信できるため、攻撃者にとっては効率のよい攻撃方法といえます。

クレデンシャルスタッフィング攻撃

クレデンシャルスタッフィング攻撃とは、情報漏洩などで不正に入手したアカウント情報を利用して大規模な自動ログイン要求を行う手口のことです。不正アクセスに成功したアカウントは攻撃者に乗っ取られ、さらなるサイバー攻撃に悪用される恐れがあります。

不正アクセスによるアカウント乗っ取りには、クレデンシャルスタッフィング攻撃以外に「パスワードリスト攻撃」と呼ばれる手口があります。パスワードリスト攻撃では、不正に入手したアカウント情報を攻撃者が直接使用するのに対して、クレデンシャルスタッフィング攻撃ではボットネットが活用される点が大きな違いです。複数の端末から自動で不正ログインを試みるため、短時間で大量の不正アクセスが可能になる点がクレデンシャルスタッフィング攻撃の特徴といえます。

ボットネットへの対策

自社の端末がボットネットの一部として悪用されないようにするには、マルウェアへの感染対策を徹底することが重要です。ここからは、基本的なボットネット対策について解説します。

OS・ソフトウェアは常に最新の状態にする

OS・ソフトウェアは常に最新の状態を保ち、脆弱性を解消しておくことが大切です。開発元が提供するアップデートプログラムには、セキュリティ更新プログラムが含まれているケースが少なくありません。開発元は脆弱性が発見されるごとに、セキュリティ更新プログラムをユーザーに提供します。アップデートプログラムが提供されているにもかかわらず、適用することなく古いバーションで使い続けていると、攻撃者に脆弱性を突かれるリスクが高まるため注意が必要です。

不審なメールの添付ファイルやWebサイトは開かない

ボットをはじめとするマルウェアに感染させる手口には、メールやSMSが利用されるケースが少なくありません。不審なメールに添付されているファイルや、記載されているURLリンクなどは決して開かないようにすることが大切です。

身に覚えのないメールが届いた場合や、件名・本文に不自然な点が見られるメールを受け取った場合は、特に注意する必要があります。実在する企業や個人から送られてきたメールに見えたとしても、問題がないファイルやリンクであることが確認できるまで開かないほうが得策です。

アンチウイルスソフトウェアを導入する

アンチウイルスソフトウェアの導入は、ボットウイルスをはじめとするマルウェアの感染を防ぐための対策として有効です。マルウェアの疑いがあるファイルやプログラムを検知すると、アンチウイルスソフトウェアはユーザーや管理者に警告を発します。ソフトウェアによっては、端末を自動的にネットワークから切り離したり、マルウェアの駆除までを自動で行ったりすることも可能です。

アンチウイルスソフトウェアを選ぶ際には、未知のマルウェアにも対応可能なソフトウェアかどうかを確認しておくことをお勧めします。マルウェア情報のデータベースであるパターンファイルにはない新たなボットが侵入を試みた際でも、「ふるまい検知」や「AI検知」によって不審な動作や通信を検知できれば、被害を未然に防げる確率が高まるからです。

EDRを導入する

ボットウイルスに感染した場合のことも想定して、セキュリティソリューションのEDR(Endpoint Detection and Response)を導入しておくことをお勧めします。ボットウイルスは感染しても目立った異常などが表れにくいことに加え、潜伏期間が長く長期にわたって被害が発生し続ける可能性が高い点も大きな特徴です。そこで、端末ごとにセキュリティ対策を講じられるEDRを導入すれば、万が一ボットウイルスに感染した場合でも、端末単位で異常を検知できる可能性が高まります。アンチウイルスソフトウェアと併せてEDRも導入すると、より確実なボットウイルス対策となります。

ボットネットの被害を防ぐには、マルウェアの感染経路を想定したサイバー攻撃対策が必須

ボットネットは、感染直後から端末に明らかな異常が生じるとは限らないことに加え、乗っ取った端末を攻撃者がどのように悪用するか予測できない点が大きな懸念点です。ユーザーが気づかないうちに端末が悪用され、サイバー攻撃に加担してしまうことも十分に考えられます。どのような組織も被害に遭う可能性があることから、ボットウイルスへの具体的な対策は早期に講じておくことが重要です。

ボットネットに対しては、マルウェアの侵入経路を想定しつつ基本的なサイバー攻撃対策を行うことが求められます。クライアント運用管理ソフトウェア「SKYSEA Client View」は、エンドポイントセキュリティを実現するためのさまざまな機能を搭載しています。ネットワークの末端に接続されている組織内のエンドポイント(端末)を全数把握し、OSやソフトウェアのアップデートを迅速に漏れなく行うことで、各エンドポイントのセキュリティを強化できます。

さらに、エンドポイントを常時監視し、不審な挙動を検知する他社のセキュリティ製品EDR(Endpoint Detection and Response)とも連携。パターンファイルに依存しない「ふるまい検知」で、未知のマルウェアを素早く発見・隔離します。検知と同時に、ほかの端末が同じマルウェアに感染していないかを自動で調査することも可能です。

ボットネットから端末やシステムを守り、情報漏洩のリスクを回避するためにも、「SKYSEA Client View」の導入をぜひご検討ください。