マイクロセグメンテーションとは? 仕組みや特長、活用シーンを解説

ネットワークセキュリティについて調べていると、マイクロセグメンテーションという言葉を目にすることも多いのではないでしょうか。クラウドサービスなどの普及が進む現在、ネットワークセキュリティにおいてマイクロセグメンテーションの仕組みは必要不可欠なものになっていくと見られています。今回は、マイクロセグメンテーションの意義やメリットのほか、仕組み、特長、活用シーンなどをわかりやすく解説します。マイクロセグメンテーションの導入時に押さえるべきポイントにも触れていますので、ぜひご覧ください。

マイクロセグメンテーションとは、ゼロトラストを実現するセキュリティ技術

マイクロセグメンテーションとは、ネットワークを複数のセグメントに分割することでトラフィックのモニタリングや制御を行うセキュリティ設計技術のことです。従来の境界型防御の概念ではセキュリティが不十分なクラウドサービスなどの普及が進む中、今後必要不可欠なネットワークセキュリティの考え方となることが想定されています。マイクロセグメンテーションは、社内外すべての通信を信頼しないことを前提としたセキュリティ対策「ゼロトラスト」を実現するためのアプローチの一つであることから、「ゼロトラスト・セグメンテーション」とも呼ばれています。

マイクロセグメンテーションとネットワークセグメンテーションとの違い

マイクロセグメンテーションとよく比較されるセキュリティとして、ネットワークセグメンテーションという考え方があります。ネットワークセグメンテーションとは、企業ネットワークを小さな個別のサブネットワークにセグメント化し、ゾーン間の境界にセキュリティソリューションを導入することを指します。これにより、攻撃者が検出を免れてネットワーク上を水平移動することをより困難にするのが狙いです。

一方、マイクロセグメンテーションは、ネットワークを複数の大きなセグメントに分割します。その際、各アプリケーションやデバイスを独自にセグメント化する点が特徴です。これにより、サーバー、PC、コンテナなどのホストに対する脅威やそれぞれが持つ脆弱性、リスクの拡大を抑え込むことが可能になります。マイクロセグメンテーションは、ネットワークセグメンテーションと比べて、可視性やセキュリティ制御の精度を向上させる効果が期待できます。

マイクロセグメンテーションの仕組み

続いては、マイクロセグメンテーションの仕組みをより具体的に見ていきます。マイクロセグメンテーションの仕組みを理解することで、マイクロセグメンテーションが普及している背景も押さえることができるでしょう。

マイクロセグメンテーションはホスト単位で論理的に境界を設ける

マイクロセグメンテーションは、PCなどの端末やサーバー、コンテナなどのホストに対して論理的に境界を設ける仕組みです。この仕組みにより、ネットワーク上の一部でマルウェアなどの侵入が発生しても、ネットワークを通じてほかの機器や端末にマルウェアが感染するリスクを抑えられます。

ソフトウェアでネットワークを分割する

従来のネットワークセグメンテーションでは、ネットワーク単位でのファイアウォールの設置や、物理スイッチの設置といった方法でLANを分割していました。一方、マイクロセグメンテーションでは、サーバーやPCなどに導入したエージェントソフトウェアによってネットワークを仮想的に分割します。そのため、ネットワークの管理者がルーターやスイッチといったネットワーク機器の調整や実装をする必要がありません。

マイクロセグメンテーションの特長

マイクロセグメンテーションの特長も、押さえておきたい要素の一つです。ここでは、ネットワークを分割することによって得られるメリットについて見ていきましょう。

ネットワーク内部の横移動による被害を最小限に抑える

マイクロセグメンテーションは、ネットワーク内部の横移動による被害を最小限に抑えられるという特長を持ったセキュリティ設計技術です。マルウェアなどの被害が拡大する要因として、ネットワーク侵入後に横移動(ラテラルムーブメント )を試みるマルウェアが少なくないことが挙げられます。感染源は1台の端末・機器であっても、ネットワークを通じてほかの端末や機器に感染していくことにより、被害が広がりやすいのです。

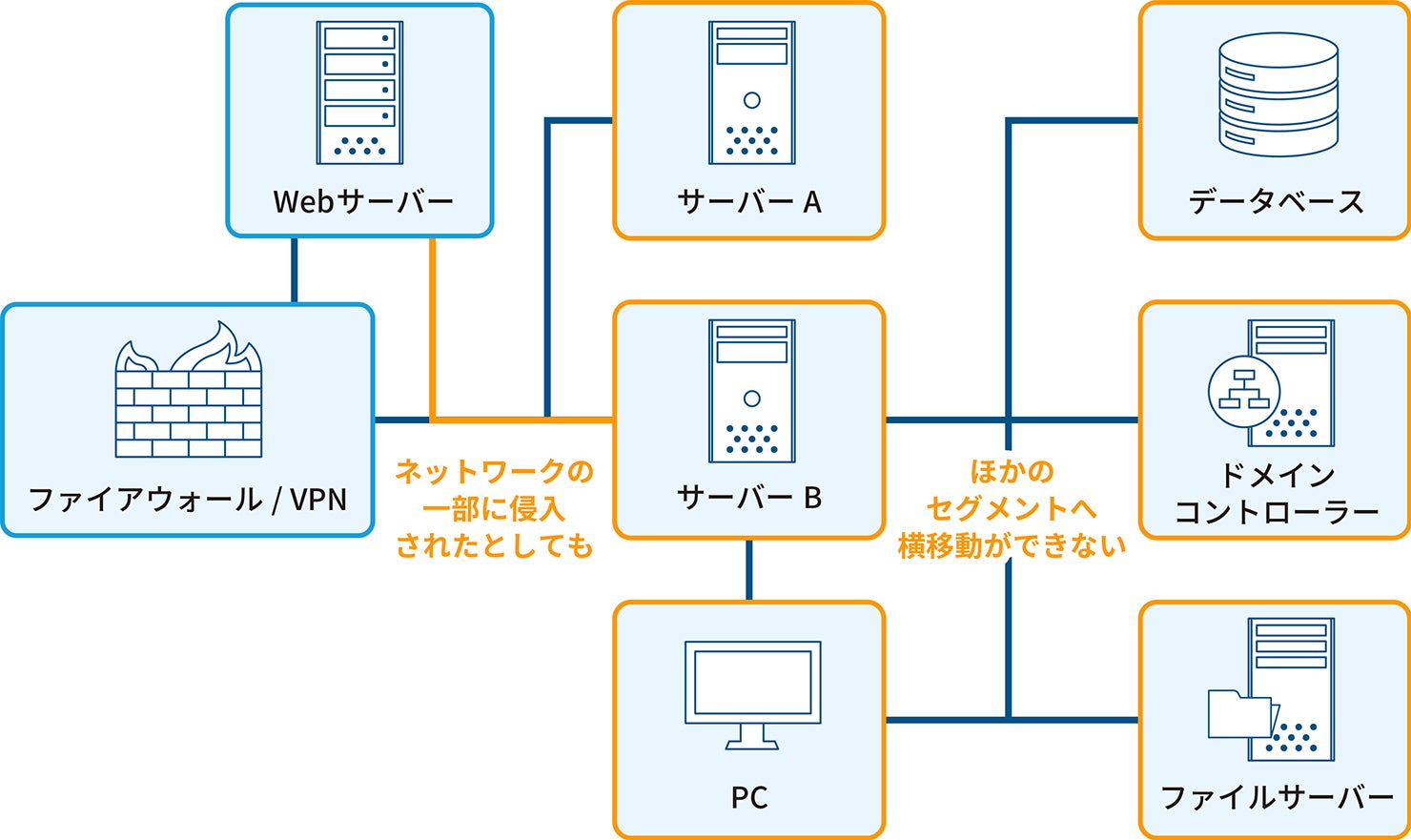

しかし、マイクロセグメンテーションではホスト単位で境界を設けるため、仮に攻撃者がネットワークの一部に侵入したとしてもほかのセグメントへ横移動ができません。そのため、クラウド環境にも適したセキュリティ設計となっています。

マイクロセグメンテーションの対策イメージ

グループ単位でアクセスポリシーを設定できる

マイクロセグメンテーションは、組織内の情報資産へのアクセスをグループごとに設定できる点も特長です。マイクロセグメンテーションを実現するエージェントソフトウェアは、各グループに対して「人事システム」「営業システム」「人事部端末」「営業部端末」などのラベルを付与します。例えば、人事部端末から人事システムへの通信は許可するものの、営業部端末から人事システムへの通信は許可しないといった、グループ単位でのアクセスポリシーの設定が可能です。

マイクロセグメンテーションの活用シーン

ここからはマイクロセグメンテーションの、具体的な活用シーンを見ていきます。下記に挙げるようなケースでは、マイクロセグメンテーションの特長を十分に生かすことができるはずです。

ネットワークの統合作業が必要なとき

マイクロセグメンテーションでは、ワークロードやアプリケーションレベルでアクセスポリシーが適用されているため、異なるネットワーク同士を接続することなく横断的なアクセスが実現可能です。そのため、ネットワークの統合作業が必要な場合に、作業の工数を抑えることができます。例えば、M&Aに伴うネットワーク統合時などにおいても作業を合理化できるでしょう。

クラウドへ安全に移行するとき

オンプレミス環境をクラウド環境へ移行する際、課題となりやすいのが可視性です。クラウド上でどのような操作がなされ、何が実行されているのかをリアルタイムで把握するのは困難といわざるをえません。しかし、端末ごとにセグメント化するマイクロセグメンテーションを導入すれば、トラフィックフローのリアルタイム表示が可能になります。通信の可視性を高め、クラウドサービス特有の問題を解決することで、クラウドへの安全な移行を実現できるのです。

仮想デスクトップ環境を保護するとき

仮想デスクトップ環境の構築は、場所を問わない柔軟な働き方の実現につながる反面、セキュリティホールが生じる原因ともなりかねません。しかし、マイクロセグメンテーションを導入すれば、仮想デスクトップ間での通信の制御が可能となります。悪意のある通信がネットワークセグメントにとらわれずに制御できるようになることで、仮想デスクトップ環境を保護し、攻撃対象の領域を縮小できるのです。

ワークロードをセグメント化するとき

個々のワークロードを分離し、個別に保護したい場合にもマイクロセグメンテーションは有効です。クラウドワークロードも含めた接続をきめ細かく制御できるようになるため、ワークロードごとに脅威や脆弱性、リスクの拡大を抑え込みやすくなります。

マイクロセグメンテーション導入時に押さえるべきポイント

マイクロセグメンテーションの導入に際しては、いくつか押さえておきたいポイントがあります。下記に挙げる3点に関しては、導入を検討する際に実践することをお勧めします。

セグメンテーションが必要な要素を明確にする

マイクロセグメンテーションの導入時には、組織が必要としている要素を明らかにしておく必要があります。例えば、セキュリティリスクを現状よりも軽減させることが目的の場合と、コンプライアンスの強化が目的の場合とでは、必要とされるセグメンテーションの要素が異なるからです。マイクロセグメンテーションを導入する目的を明確にし、その目的に応じてセグメント化を進めていくことが重要です。

環境の全体像を構築する

環境の全体像を把握しておくのも重要なポイントの一つです。マイクロセグメンテーションではアプリケーションやデバイス単位でのセグメントが可能になるからこそ、全体像の把握が欠かせません。一方で、導入を検討する時点では、アプリケーションやデバイス間でのつながりが明らかになっていない部分もあるでしょう。新たなつながりが判明したら、その都度情報を追加して全体像の精度を高めていくことが大切です。

アクセスするリソースの数が多いものを特定する

現状、アクセスするリソースの数が特に多いものを特定しておくことで、マイクロセグメンテーションのポリシーを策定しやすくなります。一例として、ログ管理システムや監視ツール、ドメインコントローラーなどが候補となります。

ゼロトラストセキュリティ対策には「SKYSEA Client View」の導入がお勧め

マイクロセグメンテーションは、ゼロトラストのセキュリティ対策を講じる上で重要な概念といえます。クラウドサービスの活用など、今後想定される企業活動においてマイクロセグメンテーションは重要なセキュリティ対策の一つとなりますが、そのためには組織のネットワーク環境を整える必要があります。そのためにも、「SKYSEA Client View」の導入を検討してみてはいかがでしょうか。

クライアント運用管理ソフトウェア「SKYSEA Client View」は、ネットワークのセグメントごとにUSBデバイスやメディアの使用制限が可能なツールです。個人情報など重要データを扱うセグメントでの外部記憶媒体の使用を禁止するなど、使用範囲を限定することでデータの不要な持ち出しを抑止します。また、社外からのVPN接続による社内データの書き込みなども禁止できるため、情報漏洩や外部からの攻撃の抑止にも有効です。

ゼロトラストセキュリティ対策を検討している事業者様は、「SKYSEA Client View」の活用もご検討ください。

お問い合わせ・カタログダウンロード

組織のセキュリティインシデント対策を強化する「SKYSEA Client View」のお問い合わせ・資料ダウンロードはこちらから