近年、サイバー攻撃は高度化し、新たなマルウェアが次々に登場し、防御する側の企業・組織は非常に厳しい状況に置かれています。皆さんの組織でも、さまざまな対策を講じていらっしゃると思いますが、ここでは、ネットワークを使用する上で欠かせないセキュリティ対策の一つである「認証」について、最近の動向と注意するべきポイントについて解説します。

下道 高志 氏

東京電機大学 未来科学部 情報セキュリティ研究所

1982年慶應義塾大学商学部卒業。2014年東京電機大学後期博士課程終了。博士(工学)、AT&Tベル研究所と共同でUNIX国際機能を開発。外資IT企業にてJava、アイデンティティ技術の仕様策定・適用、クラウドAPIの策定等に従事。近年は官民のマイナンバー制度におけるセキュリティ技術立案・実装に従事。警察庁総合セキュリティ対策会議委員、IPA Ruby標準化ワーキンググループ委員、総務省スマート・クラウド研究会技術ワーキンググループ構成員、ISO SC27/WG5エキスパート等を歴任。ISACA東京支部アカデミックリレーションズ委員長。CISA、CISM。

変化する認証方法

皆さんは、さまざまなインターネットサービスを利用されていると思います。最近、それらを利用するための認証方法が強化されてきたと感じられている方も多いのではないでしょうか。以前は、ID / パスワードだけ、そのパスワードは数字4桁という認証もありました。また、英数字8桁のパスワードにさえしておけば、どんなPCやスマホからでもログインでき、海外旅行先でも日本国内と同様に、問題なくサービスにログインして利用できていたのではないでしょうか。

しかし、最近ではパスワードが「英文字大小+数字+記号が必須で8文字以上」のケースや、いつもとは違うネットワークからログインしようとすると、SMS(ショートメッセージサービス)経由で確認コードを送られ、そのコードを入力しないとログインできない例が増えてきていると思います。さらには無理やりに認証強化を要求するサービスもあります。

皆さんもご存じのとおり、最近では個人のアカウントが乗っ取られ、不正使用や不正送金、さらには犯罪に巻き込まれるケースも出てきています。このような事態に対処するため、インターネットを通じたサービスを提供する企業は、さまざまな手段を講じています。その一つがサービスへの入口である「認証の強化」です。

認証が強化される背景

さまざまなメディアによって、サイバー攻撃や情報漏洩といった話題が毎日のように伝えられます。もちろん、高度なサイバー攻撃によるものもあるのですが、IDとパスワードなどの認証情報を窃盗し、それらを用いて不正アクセスを行うというものがほとんどです。

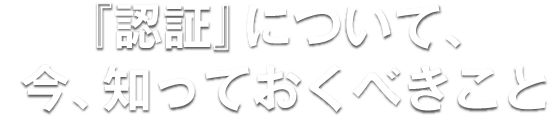

最近、国家公安委員会・総務大臣・経済産業大臣の連名で「不正アクセス行為の発生状況およびアクセス制御機能に関する技術の研究開発の状況」という実態調査の報告書が出されました。同報告書では、不正アクセス行為は「識別符号窃用型」と「セキュリティ・ホール攻撃型」に分けられています。平成28年度においては、検挙件数462件のうち識別符号窃用型が457件を占めます。識別符号窃用と書くと難しく感じるかもしれませんが、簡単に言えばIDやパスワード等の認証情報の窃盗です。英語では、Identity Theftと呼ばれます。この457件の内訳を図1に示します。

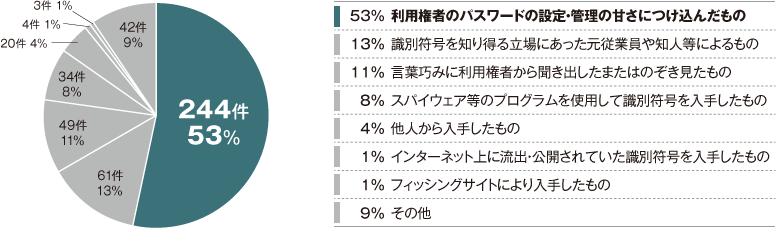

図1からわかるように、不正アクセス行為が成立している最大の要因は、「パスワードの設定、管理の甘さ」です。図2は不正に利用されたサービスです。もっとも多いのは、オンラインゲーム、コミュニティサイトとなっています。気軽に利用できるサービスで利用されている認証情報が、もっとも狙われているという構図がこの報告書から読みとれます。

図1平成28年における不正アクセス行為(識別符号窃用型)に係る手口別検挙件数

図2平成27年における不正アクセス行為(識別符号窃用型)に係る不正に利用された

サービス別検挙件数

さまざまな認証技術

それではまず、学術・技術的な定義から確認してみましょう。認証には3要素があるとされています。ここでは少しわかりやすく次の図3に例としてあげます。

図3認証の3要素

| Ⅰ知識(記憶)による認証 |

Ⅱ所有物による認証 |

Ⅲ身体的特徴(バイオメトリクス)認証(生体認証) |

| 例:パスワード、生年月日、電話番号 |

例:ワンタイムパスワードを生成する機器、印鑑証明、ICカード、マイナンバーカード |

例:指紋、静脈、虹彩、筆跡、歩容 |

これらの中で、現時点でもっとも多く利用されているのは、Ⅰの知識(記憶)による認証であり、その中でもID / パスワードが多数を占めている状況については納得されることでしょう。その一方で、不正アクセス対策を強化するためのID / パスワードに加えて、もしくはID / パスワードに代わる、さまざまな認証方式が採用されるようになってきています。以下に、最近多く採用されているいくつかの方式をあげてみましょう。

1二要素認証

例えば、インターネットバンキングの振込時の番号表(暗証番号表と呼ぶ銀行もあります)やワンタイムパスワード(パスワードカード等で呼ばれる番号発生器や専用スマホアプリで発生させた一時的な番号)を利用する方法、生年月日や電話番号を入れる方法等、認証要素を追加して認証強度を上げる方法です。

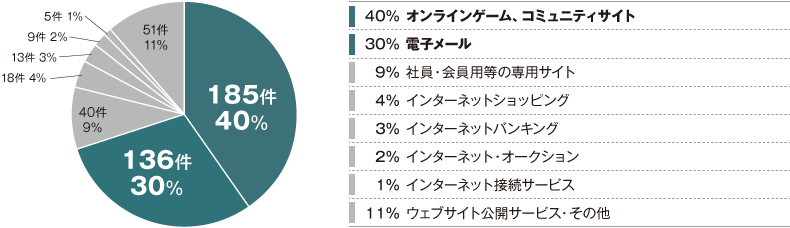

2二経路認証

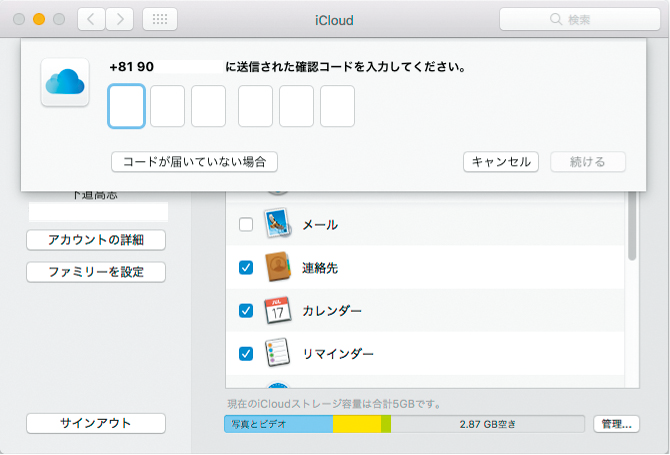

最近、非常に増えてきた方式です。考え方によっては1の二要素認証に分類されることもあります。ID / パスワードの初期設定や、認証環境が普段と違う場合(普段とは違うPCからの入力等)に、携帯電話のSMSやメールを通して一時的に生成した認証コードを送る方法です。仕組みを図4に示します。読者の皆さんの中にも、比較的最近のうちに、図5のような画面とともに、iCloudの再設定を求められた方も多いのではないでしょうか(筆者も最近、体験しました)。

図5iCloudにおけるSMSを利用した二経路認証

3リスクベース認証

今まで普通に利用できていたサービスが、国内外問わず出張先では認証できない、もしくは突然二要素認証を求められた、という経験をされた方もいるのではないでしょうか。システムが普段と違う環境と判断した場合(例えば地理的条件や普段は就寝の時間に認証しようとしている等)、二要素認証や二経路認証を求める方式です(セキュリティベンダーによっては「AIで判定」と評しているところもあります)。厳密には、認証方式ではなく認証環境の判断方式と言えます。

4生体認証

指紋・静脈認証等は、読者の皆さんもよくご存じのことと思います。先ごろ改正施行された個人情報保護法では、「特定の個人の身体の一部の特徴を電子計算機の用に供するために変換した文字、番号、記号その他の符号であって、当該特定の個人を識別することができるもの」を個人識別符号としていますが、これは生体認証の要素そのものですね。さらに政令では具体的に、表1のように定めています。

表1「個人情報の保護に関する法律施行令」で定める「個人識別符号」(第1条一)

| イ | 細胞から採取されたデオキシリボ核酸(別名DNA)を構成する塩基の配列 |

ホ | 歩行の際の姿勢及び両腕の動作、歩幅その他の歩行の態様 |

| ロ | 顔の骨格及び皮膚の色並びに目、鼻、口その他の顔の部位の位置及び形状によって定まる容貌 |

ヘ | 手のひら又は手の甲若しくは指の皮下の静脈の分岐及び端点によって定まるその静脈の形状 |

| ハ | 虹彩の表面の起伏により形成される線状の模様 |

ト | 指紋又は掌紋 |

| ニ | 発声の際の声帯の振動、声門の開閉並びに声道の形状及びその変化 |

技術の発達に伴って、さまざまな「ヒトの情報」が識別情報、すなわち認証情報の要素となりえます。例えば、表1であげた「ホ」は「歩容」と呼ばれますが、顔の特徴を利用した認証と同様、非常に高速なコンピューターが登場して初めて現実的なものとなってきました。さらに、最近では、NASAの研究所で働く日本人女性研究員が、歩容のように横からの画像ではなく、歩容の影を識別対象とすることによる認証技術を開発しました。これを表1の「ホ」とするのか、それとも新しい分類にするのか・・・・・・法律で詳細に定義するスピードと技術のスピードの乖離を考えると、今の法制度の進め方について、個人的には疑問を呈さざるを得ません。

利用者は何に注意すべきか

図1で示したように、パスワードの設定・管理の甘さによる不正アクセスは、その半数以上を占めることから、まずパスワードの設定を見直す必要があるでしょう。ではどのようにパスワードを設定・管理すればいいでしょうか。

理論的には英文字大小+数字+記号を使って可能な限り長く、かつ、それが意味のない文字列とすれば、強固なパスワードとなります。しかし、それでは覚えられないため、時には付箋にパスワードを書き、目に届くところに貼っておく、という人もいるのではないでしょうか。危険極まりないが覚えられないとサービスを利用できないので仕方がないという人もいるでしょう。また、Webサイトごとにバラバラに設定していたのでは覚えられないので、パスワードはすべて共通にするという人もいるでしょう。そこでいくつか考えていただきたいポイントを示します。

1

8文字以上かつ可能な限り大小文字と記号を混在させる。いろいろな方法があるとは思いますが、例えば“i”の代わりに“1”、“o”の代わりに“@”を割り当ててみる。この方法は多くの人が実践しているので、自分なりの方法を試してみる。例えば、“-”の代わりに“_”、“1”の代わりに“!”を割り当てたり、さらには転置したり等、工夫してみるのも一法です。

2

パスワード管理ツールを使う。賛否両論はあるでしょうが、ある特定のデバイス(PCやスマホ)で、さまざまなパスワードを集中して管理する。そうすればそのデバイスのパスワードだけ覚えればいいわけです。その代わり、そのデバイスのパスワードは、例えば15桁ぐらいの複雑なものにしてしまう。「そのデバイスをなくしたらどうするのか?」という質問を受けることがあるのですが、そのバックアップを自宅の内緒の場所にでもしまっておいてもいいのでは、と思います。これはパスワードの盗用をしにくくすることを最優先にする、という考え方です。

3

シングルサインオン(Single Sign On : SSO)や二要素認証等、サービスが提供する強固な認証を利用する。SSOを利用することにより、2を代替させるだけでなく、インターネット上のさまざまなサービスをシームレスに使えるようになります。ID連携(アイデンティティ・フェデレーション)と呼ばれる技術です。同時に二要素認証が利用できるなら積極的に利用するよう心がけたいところです。信頼のおけるWebサイトに自分の認証情報を預けることで管理を楽にして、サービス利用時はシームレスで便利に使えるようになることが究極の目的です(このようなWebサイトをアイデンティティ・プロバイダ(IdP)と呼びます)。しかし最近、海外ではこのように信頼できるとされていたIdPがサイバー攻撃を受け、大量の認証情報が流出してしまったという事件がありました。利便性の向上は、便利さと引き替えに必ず何かしらのリスクを伴うということを、筆者も身にしみて感じました。

4

認証情報だけでなく、自分のPCやスマホ等で利用する認証情報が盗まれないように、フィッシングや不正プログラムへの対策を怠らない。図2によれば、不正に利用されたサービスのうち、オンラインゲーム、コミュニティサイト、電子メールのサービスを合わせたもので70%を占めています。標的型メール攻撃やフィッシングによる認証情報の搾取もこのようなサービスをきっかけにするものが多いので、常に対策を見直し、強化していくことを忘れてはいけません。

管理者は何に注意すべきか

今まで、サービス利用者側からみた不正アクセスへの認証レベルでの対策を紹介してきました。次に企業システムの管理者が、システムを守るために認証システムをどう整備すべきかを考えてみます。

1ID / パスワード等の適切な設定・運用体制の構築

ここまで述べてきたように、攻撃者が不正アクセスを試みる場合、不正入手した ID / パスワード、もしくは推測した ID / パスワードを使用します。ですから、まずは簡単に推測されないようなパスワードを各人が設定するよう、企業内で徹底することが第一歩でしょう。その際、先ほどあげた文字の置き換え(“o”を“@”)等を例示することも有効だと思われます。また、脆弱なパスワードに起因したセキュリティ事故の事例等を定期的に紹介することも有効な手段の一つだと思われます。

一方で、パスワードの定期的な変更は、最近では必ずしも勧められません。このように書くと、読者の中には驚かれる方もいるかもしれません。あれほど、「パスワードは定期的に変更するように」と言われ続けてきたのに、と。理由は、パスワードの脆弱性を狙った攻撃、特に推測されやすかったり、短かったりするパスワードは、最近のコンピューターの性能向上により、比較的短時間に暴かれてしまう可能性が高くなったからです。定期的に変更を強制させると、利用者の多くは推測されやすいパスワードを使い回す傾向があり、結果として不正アクセスを成功させてしまう確率が高くなる、という考え方が多くなってきました(もちろんこの考え方に異を唱える研究者や企業も多くあります)。読者の皆さんも、1か月ごとにパスワード変更を強要されるとしたら、数個のパスワードを使い回そうとする人も多いのではないでしょうか。時代とともに技術が進化し外部環境も変化します。今までの当然とされていたセキュリティ対策も当然ではなくなる例の一つでしょう。

2ID管理(アイデンティティ・マネジメント)

最近は企業内部者による犯罪、すなわち内部犯罪も増加しています。認証され、職責に応じた権限付与がきちんとされていないシステムが多いのではないでしょうか。人事給与システムにはどのような人だけが利用でき(認証)、権限に応じてどの範囲の情報にアクセスできるか(認可)を想像してみてください。システムによって違いますよね。最近は退職者による不正アクセスも増えているようです。退職者のIDは即座に停止しなくてはいけません。退職者のIDを有効のままにしておいたために、認証システムを通して企業システムに侵入し、情報を搾取した犯罪も報道されているのはご存じだと思います。また、休職者のアクセスはどう取り決めているでしょうか?

IDは作成・有効化・停止・無効化・削除等を、きちんと管理しなくてはなりません。これをIDのライフサイクル管理と呼びます。企業内でIDのライフサイクル管理がきちんとできているかを点検する必要があるでしょう。

3情報システムとしてのセキュリティの確保

システム全体が強靱になるよう、セキュリティポリシー策定が重要です。とはいっても大上段に構えることができない企業は多いと思います。まずは、フィッシングや不正プログラム、セキュリティ・ホール攻撃等、サイバー攻撃に対応するためにも、既知の脆弱性を排除するために、セキュリティパッチを適用することは必須です。「インターネットへの接続に関するシステムのセキュリティ対策は万全だから、企業内システムはパッチを適用しなくてもいい」としている企業も多いと思います。また、安定運用されているシステムにパッチを適用することに不安を覚える担当者の方も多いと思います。「そんなことはわかっている。しかしできないのだよ」と言われる企業の方も多いことは重々承知です。しかし、ベンダーも、そういう企業の状況をわかった上で、パッチの適用を口うるさく唱えるしかない、という状況であることも事実なのです。

先般、世界中で大きな問題となった、ランサムウェアによる被害を思い出してください。日本国内でも世界的な大企業が工場の稼働停止に追い込まれました。認証システムが突破された場合を考えると、認証システムの後方のシステムでの対策も必須です。入口のフロントシステムから企業が持つ中核情報をつかさどるバックエンドシステムまでの防御、すなわち多層防御が重要です。基本的なセキュリティパッチが施されていれば、どこかで食い止められる可能性は高まります。セキュリティ実装から運用体制、パッチ適用までを考慮し、セキュリティ・バイ・デザインの思考を持ってシステムを革新していく時期なのではないでしょうか。

怠ってはいけない!ログによる監視

今の時代、どんなに強固な認証システムを構築しても、攻撃者がその気になれば、いつかは不正にアクセスされると考えるべきでしょう。未知の脆弱性が存在する可能性もあります。この前提の下、利用者や企業の運用管理者は、覚悟を決めて最新の情報を入手するとともに、対策を施さなければなりません。システムの稼働状況や不正が行われていないかの継続的な監視が必須です。監視はルールに基づいて、採取したログを分析するべきです。ツールを導入しただけでは意味がありません。

経産省所管の独立行政法人情報処理推進機構(IPA)が発行している「「高度標的型攻撃」対策に向けたシステム設計ガイド」の中でも、「従来、システム設計は攻撃の初期侵入を防止(入口対策)することを前提として行われていました。高度標的型攻撃はこれを突破して内部に侵入し攻撃を拡大するため、対策の考え方も、内部への侵入を前提とした上で、「侵入拡大防止」および「監視強化」を目的としたシステム設計手法に変更(内部対策)していく必要があります。」と記載されています。ログを定期的に確認することは、システムの健康診断みたいなものであると考えるべきでしょう。

最後に・・・・・・こぼれ話

本稿の締めとして、一つこぼれ話をご紹介しましょう。私がサン・マイクロシステムズに勤務していた時代のことです。15年ほど前に、サン・マイクロシステムズの研究所の研究員だったディフィーとパスワード管理のディスカッションをしたことがあります。「ディフィーって誰?」と思われる方がほとんどでしょう。ディフィーとは、Bailey Whitfield Diffieその人です。まだわかりませんね?ディフィー&ヘルマンのディフィーです。まだわからないでしょうか? ディフィー・ヘルマン鍵共有を発明した2人の暗号研究者のうちの1人です。彼らがいなければ、今日のインターネットがこれほど安全にかつ便利に使えるようにならなかったことと思います!

私はディフィーに「君はパスワードをどうやって管理している?」と聞いたことがあります。彼は何と答えたと思われますか??ディフィーはこう言いました・・・・・・

「ああ、パスワード?大切だから、紙に書いて金庫にしまっているよ!」

・・・・・・あぜん。世の中こんなものなのか、と思った次第です。あれから15年。今聞いたら、ディフィーは何と答えるのでしょうか・・・・・・(おわり)

- 【出典1】:経済産業省「不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況」

- 【出典2】:IPA「オンライン本人認証方式の実態調査」報告書について

- 【出典3】:個人情報の保護に関する法律

- 【出典4】:個人情報の保護に関する法律施行令

- 【出典5】:西日本新聞「人影で人物を見分けます NASAの岩下さん開発 世界初、犯罪捜査など期待」

- 【出典6】:日経BP社「パスワードの強制定期変更」は時代遅れ、企業に再考促す

- 【出典7】:Oracle Corp. 「IDライフサイクル管理」

- 【出典8】:Reuters「ホンダ、狭山工場の操業を一時停止 サイバー攻撃でウイルス汚染」

(「SKYSEA Client View NEWS vol.55」 2017年7月掲載)