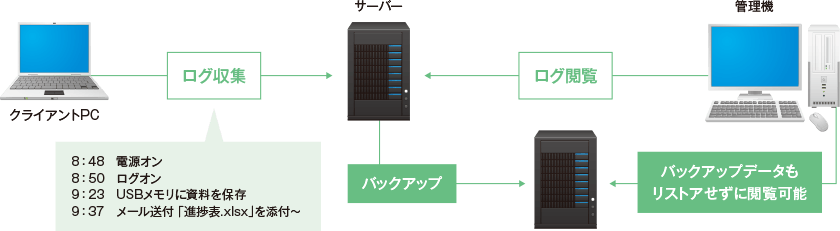

ログ管理

日々のPCの挙動をログとして管理

情報漏洩リスクの早期発見などに活躍

情報漏洩リスクの早期発見などに活躍

クライアントPC上でのユーザーの操作や、外部との通信、ファイルへのアクセス状況など、PCのさまざまな挙動をログとして記録。膨大なデータから必要な情報を抽出することで、「いつ」「誰が」「何をしたのか」を正確に把握し、情報漏洩リスクの素早い発見を支援します。

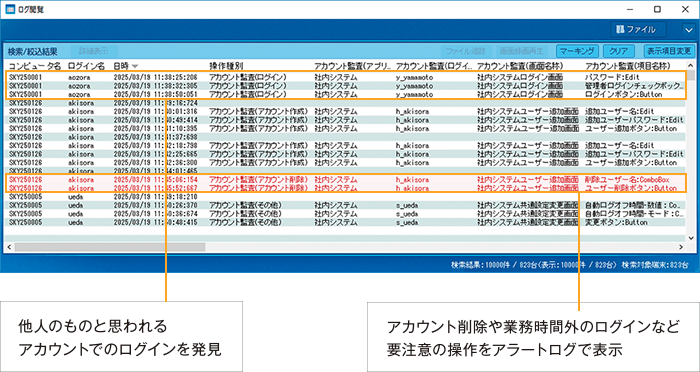

ログ閲覧

特定のファイル操作などをログで確認、状況把握を支援

ログの種別、キーワードや期間などの条件を指定することで、重要データの取り扱いやアプリケーションの起動状況などを一連のログとして表示。PCの不審な挙動がないかを確認でき、状況の早期把握に役立ちます。

全データサーバー一括ログ出力

複数のデータサーバーでログを管理している場合でも、すべてのデータサーバーを検索範囲に指定して、一度にログ検索することができます。

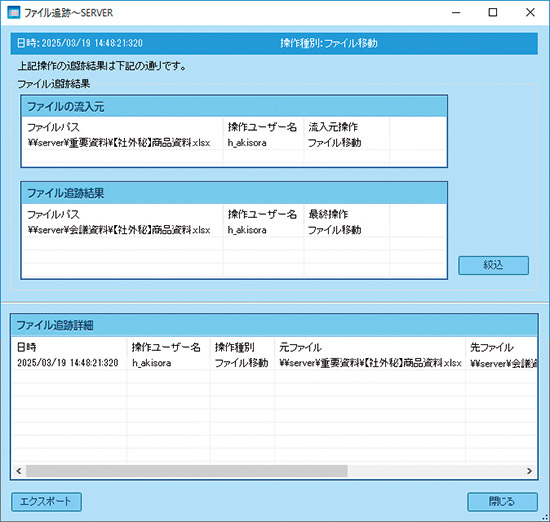

ファイル追跡

別名保存されても、ファイル操作を徹底追跡

外部への情報流出が疑われる操作など、不審なファイル操作について、流出経路の特定が行えます。ファイルコピー、別名保存によって分岐したファイル操作の追跡も可能です。

アクセスログから不審な操作を確認

サーバーの共有ファイルへのアクセスログから、アクセス前後5分のクライアントPCでどんな操作が行われていたか、ファイルがどのように使われていたのかを確認できます。

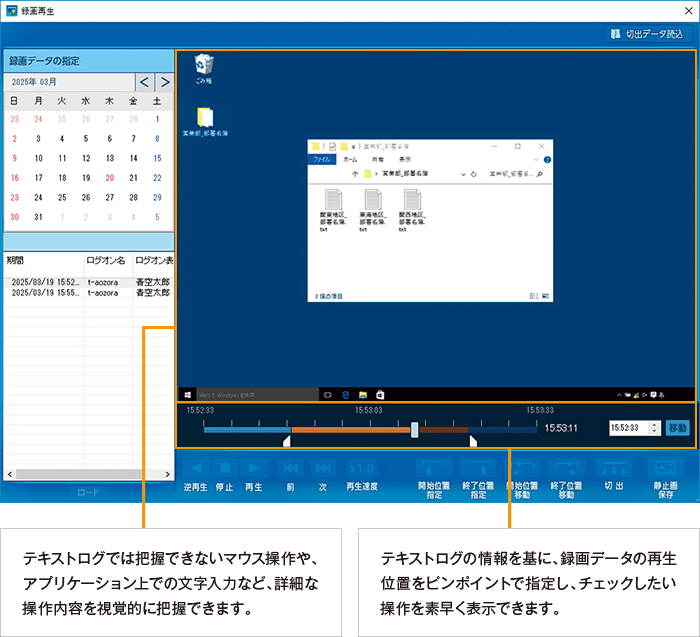

画面操作録画

重要データの取り扱い状況を視覚的に把握

重要データを取り扱う担当者にとっては、それらデータを管理するシステム(データベース)にアクセスすることが業務上必要であり、その操作を制限するのは現実的ではありません。画面操作を録画しておくことで、操作の正当性の確認や、不注意による誤操作の早期発見にお役立ていただけます。

注意すべき操作が行われると、自動で録画を開始

重要データを取り扱うシステムの起動時など、指定した操作が行われると自動的にPC画面の録画が開始されるように設定することもできます。

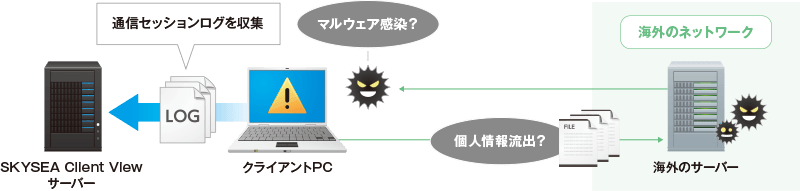

想定外TCP通信ログ

組織内にあるPCの外部との通信状況を把握

各サーバー、クライアントPCの通信セッションをログとして収集、管理。ログの詳細を確認することで、普段通信することのない海外の外部サーバーへのアクセス状況などをいち早く把握し、マルウェア感染などによる不正なデータ送信がないか察知することにお役立ていただけます。

サイバー攻撃の被害発覚時の調査に備え、ログの長期保存・バックアップを

標的型攻撃では、マルウェアがPCに侵入してから、数か月後に情報漏洩の被害が発生しているケースもみられます。そのため、被害の発覚後にマルウェアの侵入経路などの調査を行うためには、ログを長期間保存しておくことが望まれます。SKYSEA Client Viewでは、ログを最大10年間保存するように設定できます。また、バックアップしたログデータをリストア(復元)せずに閲覧・利用でき、過去のログを調査する際もすぐに作業に取り掛かることができます。

Webアプリケーションアカウント監査

業務基幹システムなどのアカウント利用状況を把握

指定したWindowsアプリケーションやWebシステムごとに、アカウントの取り扱いに関するログを記録※1。不審なアカウントの追加や削除がないか、他人のアカウントを利用した「なりすましログイン」がないかなどの状況把握にご活用いただけます。

- 事前にログ取得の対象画面、および対象操作(アカウントの入力、ログイン処理を行うためのボタン操作など)を登録する必要があります。登録できていない場合は、ログ取得が行えません。

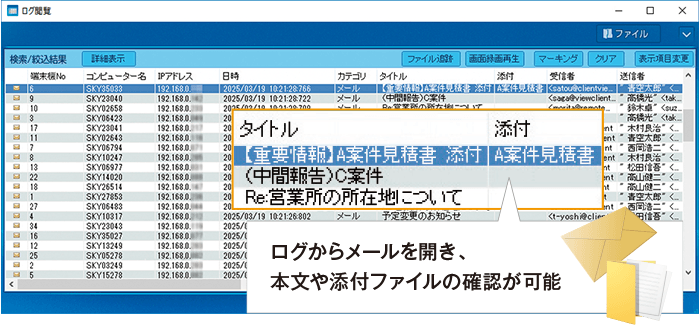

送信メールログ

メール経由での情報漏洩の防止に活用

送信メールとその添付ファイルをログとして記録します。また、メールの件名や本文も対象に含めたキーワード検索ができ、確認したい送信メールログを手間なく絞り込むことができます。

収集できる操作ログ一覧※1

SKYSEA Client Viewでは、種別ごとにカテゴリ分けしてログを管理しています。

| 起動・終了ログ | ユーザーごとのログオン / ログオフや電源ON / OFF、操作開始 / 終了時刻など。 |

|---|---|

| クライアント操作ログ | アクティブ状態のウィンドウタイトルと稼働時間、業務で使用するアプリケーションのログイン状況など。 |

| アプリケーションログ※2 | ユーザーが利用したアプリケーションの実行ファイル名や稼働時間、ファイルパス、ハッシュ値、実行コマンド、ファイルパス(起動元アプリ)、ハッシュ値(起動元アプリ)、プロセスIDなど。 |

| ファイルアクセスログ | ローカルの共有フォルダへのアクセス、アクセスユーザー、操作種別など。 |

| ファイル操作ログ | ファイルの作成、上書き保存、削除、コピー、名前変更、ライティングソフトウェアを用いたCD-R/DVD-Rへの書き込みなど、ファイル・フォルダ操作の履歴(MTP/PTP接続デバイスでファイルコピーしたログも取得)※3。 |

| クリップボードログ | コピー&ペーストしたときのクリップボードの内容※4など。 |

| システムログ | アラート設定変更を行った部署・変更内容、ログ未回収期間に達したクライアントPCのログ、リモート操作のログ(PC操作時、管理機操作時両方)など。 |

| プリントログ | 印刷したドキュメントのプリンター名、プリントタイトル、印刷枚数、印刷対象のファイルパス、IPアドレス、ポート名など。 |

| Webアクセスログ※5 | Mozilla Firefox、Google Chrome、Microsoft Edge(Chromium版)でアクセスしたURL、ウィンドウタイトル、稼働時間、Gmail送信ログ、WindowsアプリケーションやWebシステムへのログイン状況など。

|

| 送信メールログ | 送信メールの宛先(CC / BCCを含む)、件名、本文(一部)、添付ファイル名など。 |

| ドライブ追加・削除ログ | USBデバイスなどのドライブの追加・削除、ドライブ種別などを記録。 |

| フォルダ共有ログ | 共有フォルダの作成・削除、共有元アドレス、共有名など。 |

| 不許可端末ログ (Windowsのみ) |

登録されていないクライアントPCのMACアドレス・IPアドレスなどを検知。デフォルトゲートウェイを新規で利用、または変更されたログなどを収集。 |

| 通信デバイスログ | ネットワークカードやBluetooth等の通信デバイスによる接続に関するログなど。通信状況を基に、社内か社外どちらで操作していたかの参考情報となるログも記録。 |

| 想定外TCP通信ログ | 実行ファイルのTCPによる通信に関するログなど。 |

- M1 Cloud Editionでは一部のログのみ対応しています。詳しくは機能一覧表の「収集できるログ」をご覧ください。

- 実行コマンドや起動元アプリに関する情報の収集は、「ITセキュリティ対策強化」機能<標準搭載(Ent/Pro/Tel/S3H)、オプション(LT/500/ST)>が必要です。

- Mac端末の場合、ファイルコピー、ファイル上書き保存、フォルダコピーは対象外です。

- Mac端末の場合、Print Screenは対象外です。

- Mac端末の場合、Safariでの書き込みログは対象外です。