やはり、最新のセキュリティ対策製品を購入することも検討いただきたいですが、まずは皆さまの組織において、以前から推奨されているサイバー攻撃対策が、確実に行われているかを確認してみてください。WindowsやAdobe Acrobat Reader、Flash Playerなどの脆弱性は、サイバー犯罪者が攻撃を仕掛ける際に絶好の標的となってしまいます。脆弱性に対しては、最新の更新プログラムが自動適用されるという最低限の対策を実施するだけでも効果は期待できますが、残念ながら、更新プログラムの自動適用を設定していない組織が多いという実態があります。しかし、昨今のサイバー攻撃による被害を考慮すると、ソフトウェアの脆弱性対策は必ず行わなければいけないと言えます。「自動更新して何か問題が発生したら面倒だから有効にしない」のではなく、今後は組織を守るために「自動更新を必須として、何か問題が発生したらすぐに元の環境に戻す」と運用方針を切り替えることが重要です。更新プログラム適用により、社内システムに問題が発生するようなことがあれば、「SKYSEA Client View」などのツールを使用してすぐに元に戻すという対策もあるでしょう。

当社の製品ですと、法人のお客様向けのエンドポイントセキュリティ対策に「ウイルスバスター コーポレートエディション」、サーバーのセキュリティ対策として「Trend Micro Deep Security」などをご用意しています。「ウイルスバスター コーポレートエディション」のライセンスの中には、脆弱性対策を行う「Trend Micro Virtual Patch for Endpoint」を搭載した「Client/Server Suite Premium」がありますので、どうしても更新プログラムの適用がすぐにできない場合は、これらの機能で一時対策をすることもできます。

当社製品を導入後、一度も設定を見直したことがないお客様は、当社のランサムウェア対策の手引書に詳細がありますので、ご確認ください。当社では「スマートプロテクションネットワーク」というクラウド上のセキュリティインフラで、さまざまな情報セキュリティの脅威を監視しています。そこで得た不正なWebサイトやC&CサーバーのURL・IPアドレスに関する情報をデータベースに反映し、最短15分に1回のペースで更新していますので、一定以上の検知精度を確保できていると思います。

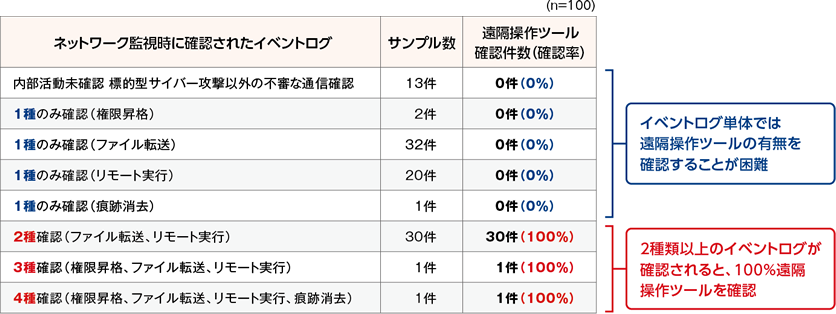

標的型サイバー攻撃ではいかにして「侵入を早期に発見できるか」が重要なポイントとなります。侵入後にサイバー犯罪者が行うのは、普段から従業員や情報システム担当者がクライアントPCやサーバーに対して行う操作と基本的には同じですので、単発の操作ログを確認しても不審な操作だと気づくことは困難です。ただ、これまでの私どもの調査結果から、侵入後に行われる操作の傾向がわかっていて、「ファイルをPCへ転送後、リモート操作により転送したファイルを実行する」「何らかの操作を実行した後、ログを削除するなどの痕跡消去を行う」といった特徴があります。図7のいずれかの組み合わせの操作が実行されている場合には、ほぼ確実に標的型サイバー攻撃の被害に遭っていると言えます。

標的型サイバー攻撃対策としてログを活用するという観点では、一つの挙動を注視するのではなく、一連の流れの中にある「挙動の因果関係」を把握することが一番重要です。こうした考え方はランサムウェアにも共通する部分が多いのです。

2015年1月~12月の期間に、トレンドマイクロがネットワーク監視を行った100社の事例を集計

日本年金機構の個人情報流出事案では、攻撃に使用されたとされる「Emdivi」と呼ばれるマルウェアに注目が集まりました。当社にも、どのパターンファイルが被害を出した「Emdivi」に対応しているのかという問い合わせが相次いだのですが、サイバー攻撃対策で重要なのはそこではありません。メディアで大きく取り上げられると、どうしても「あの事案で問題になった検体への対策」という視点で考えてしまうことが多いのですが、サイバー攻撃という「大きな枠」に対して、どこまで対策が行えているかが大事なポイントです。

例えば、ご近所の住宅が空き巣の被害に遭ったとき、「同じ空き巣の手口に対して、うちは対策できているか?」と考えるよりも、「空き巣の被害に遭わないための対策がどこまでできているか」という視点が重要なのと同じです。先にも住宅を例にあげましたが、情報セキュリティ対策は、住宅の防犯対策と同様の考え方で対策にあたっていただきたいと思います。

サイバー攻撃対策を行う上で、経営者の方の理解を得ることは必須と言えます。経営者がサイバー犯罪の脅威を経営リスクとしてどれだけ認識されているかが対策の充実度に直結します。これも私どもの調査データで明示されています。

理解いただくためには、サイバー攻撃による被害の現状を知っていただくことも必要です。セキュリティ事故が原因で株価に影響があったり、お客様や取引先との信頼関係に悪影響が出た、さらには自社が提供するサービスが止まってしまったなど、現在のサイバー攻撃は事業継続に直結する危険性をはらんでいると知っていただくことが重要です。

情報システム部門の方々から経営者の方へ説明される際には、ぜひ私どものようなメーカーが発信している情報を活用していただければと思います。また、サイバー犯罪に対しては、攻撃を100%完全に防ぐことは不可能で、被害を未遂に終わらせる、少なくとも最小化することが対策であり、これを購入すれば絶対に大丈夫というものは存在しないこともお伝えください。

ランサムウェアは1989年から存在しており、決して新しい攻撃ではありません。近年ランサムウェアが急増している理由には、通信インフラが整備されたことに加え、ビットコインなどの仮想通貨が登場したことで銀行口座を経由することなく匿名性を維持しながら身代金が受け取れるようになり、攻撃者にとって犯罪を完遂しやすい環境が出来上がったこともあります。また、攻撃用のツールキットを売買するブラックマーケットの存在が、サイバー犯罪を下支えしている状況も要因の一つです。

ほとんどのマルウェアは海外で猛威を振るった後、数年たって日本国内に入ってきます。ランサムウェアも同様ですが、以前に比べ海外とのタイムラグが短くなってきています。新種が入ってくるスピードが速くなっているだけでなく、脅威の手法が急速に変わっていることもランサムウェアの特徴で、より巧妙で凶悪化している傾向にあります。

凶悪化・巧妙化が進むランサムウェアに対し、トレンドマイクロでは大きく2つの強化ポイントを掲げています。まずは、当社の製品で侵入されたことをいかに早く見つけられるか、被害を最小化または未遂に終わらせるかです。さらに、当社が対策のポイントごとにご提供している製品を連携させ、発見されたウイルス等の情報を即座にほかの製品に自動反映させていくというような仕組みを目指しています。自動化されることで管理者のメンテナンスの手間は軽減されると思いますので、ご期待ください。

(2016年6月取材 / 「SKYSEA Client View NEWS vol.49」 2016年7月掲載)