ラック『自診くん』が見た

モバイルセキュリティリスクの現状

チーフ・リサーチャー 仲上 竜太 氏

株式会社ラック

サイバー・グリッド・ジャパン 次世代技術開発センター

チーフ・リサーチャー 仲上 竜太 氏

株式会社ラック

サイバー・グリッド・ジャパン 次世代技術開発センター

株式会社ラック

ラックは、1986年にシステム開発事業で創業、多くの実績を誇る「金融系の基盤システム開発」「マーケティング・オートメーション支援」「ビッグデータ・アナリティクス」をはじめ、社会の基盤システムの開発を行っています。1995年にはいち早く情報セキュリティ事業を開始し、現在ではサイバーセキュリティ分野のリーディングカンパニーとして、官公庁・企業・団体等のお客様に業界屈指のセキュリティ技術を駆使した、先端のITトータルソリューションサービスを提供しています。2015年、2016年には日本市場におけるセキュリティサービスの実績、事業戦略が高く評価され、総合力を有する企業として米フロスト&サリバンから年間最優秀賞を受賞しています。

サイバー・グリッド・ジャパン

ラックは2014年に、高度かつ巧妙化するサイバー攻撃とそれによる被害発生を防ぐため、セキュリティ専門家を参集した研究部門「サイバー・グリッド・ジャパン」を設立しました。サイバー・グリッド・ジャパンは、サイバー攻撃に関連する技術研究、ナショナルセキュリティ事情に関する情報研究、セキュリティ防御技術の研究そして、利用者啓発と人材育成に取り組み、日本のセキュリティ対策の成熟に寄与します。

2017年は年間を通じてランサムウェアの脅威が大きく報道された年でした。ランサムウェアとは、感染するとPC内のファイルを勝手に暗号化してしまい、ファイルの回復を人質に身代金を要求するマルウェアです。

5月にはWannaCry、続く6月にはNotPetya(またはGoldenEye)、そして10月にはBad Rabbitによる被害が世界各国で発生。特に、WannaCryについては国内の企業にも実際に被害が発生したこともあり、身近に起こった影響度の高い脅威として大きく注目を集めました。

これらのランサムウェアの特徴は、従来型とは感染経路が異なる点にあると言えます。従来型のランサムウェアのようなバラマキ型スパムメール等からの拡散だけでなく、ランサムウェアそのものが拡散機能を持ち、ワームと同様の自律的拡散を行って被害を拡大する能力を持ちます。

2017年4月、Windows SMBのコードがリモートで実行される脆弱性を利用する攻撃ツールが、Shadow Brokersを名乗る攻撃グループによって公開されました。その前月の3月にはMicrosoftからこの脆弱性を修正したセキュリティ更新プログラム(マイクロソフトセキュリティ情報MS17-010)が緊急リリースされていたのですが、攻撃者はこの攻撃ツールを利用し、外部からネットワーク経由でパッチ未適用のPCの内部に侵入、自由にプログラムコードを実行できてしまいました。

5月に発生したWannaCryも、この攻撃ツールを利用していることが知られています。WannaCryによる被害の拡大が確認されて間もなく、当初サポート適用外であったWindows XPなどへの緊急パッチリリースも行われましたが、結果的に日本を含む世界150か国23万台以上のPCに感染し、被害にあった組織では復旧に多くの時間と費用を要しました。

株式会社ラックでは、WannaCryによるサイバー攻撃の発生後から、PC利用者が自分で簡単にインターネット設定の安全性を診断できるツール「自診くん」を無料で提供しています図1。

このサービスは、WannaCryをはじめとするワーム型ランサムウェアが利用するSMBの通信ポート(TCP/445)や、既知の攻撃で利用される通信ポートに対して、インターネットから接続できるかどうかを確認(診断)するためのサービスです。

WannaCryの被害が広範囲にわたった要因として、インターネットを経由した感染の拡大が挙げられます。これは、SMBが使用するポートが、LAN環境内だけでなくインターネットに接続した際に外部から自由にアクセスできる状態になっていたことが、大きな要因として考えられます。

WannaCryに感染したPCは、ランダムに生成されたインターネット上のIPアドレスに対して感染活動を行うため、たまたまIPアドレスが一致したというだけで攻撃を受ける可能性があります。その際、SMBが利用するポートがインターネットからアクセス可能な状態でなければ、WannaCryに感染することはありません。

しかしながら、PCの開放ポートを確認する方法はWindowsネットワーク設定への影響を考慮する必要があることや、専門的なコマンドを使用する必要があるため、一般のPC利用者が気軽に確認する方法がありませんでした。

そこで、外出先などでも手軽に確認できる診断ツールとして開発したのが「自診くん」です。

ラックが提供する無料の診断サービス「自診くん」 https://jisin.lac.co.jp/

「自診くん(https://jisin.lac.co.jp/)」は外出先などでネットワークの安全度が気になるときに利用できます。

まず「自診くん」サービスサイトにアクセスし、利用規約に同意いただきます。次のページで過去に攻撃に悪用されたネットワークポート番号のリストが表示されますので、診断したいポートを選択します。

診断を開始すると、「自診くん」サービスが設置されたネットワークから、インターネットを通じて利用者のPCの該当ポートにアクセスが行われます。

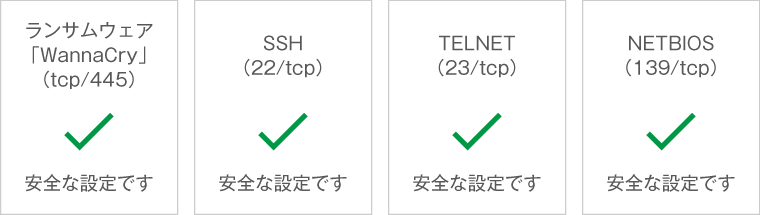

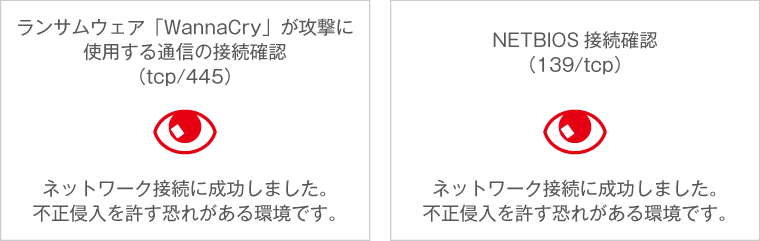

診断サーバーがインターネット側からPCの診断対象ポートに対して通信ができなければ「安全」と表示されます図2。「自診くん」のネットワークから診断対象ポートに通信が行える場合、攻撃者からも同様にアクセスできる可能性があるため「不正侵入を許す恐れがある環境」と判断して結果を表示します図3。

このように不正侵入を許す恐れがある結果が表示された場合には、PC利用者から自社のシステム管理部門にチェック結果が伝わる仕組みを作っていただき、システム管理者の方から適切な対策方法を指示していただく必要があります。

手軽にいつでも診断が可能ですので、外出先などでPCからネットワークを利用する際に、この「自診くん」でインターネットの設定状況をご確認いただければと思います。

安全な設定の表示例

不正侵入を許す恐れがある場合の表示例

「自診くん」は6月の公開以来、約2万件(2017年12月現在)を超えるネットワーク診断にご活用いただいています。

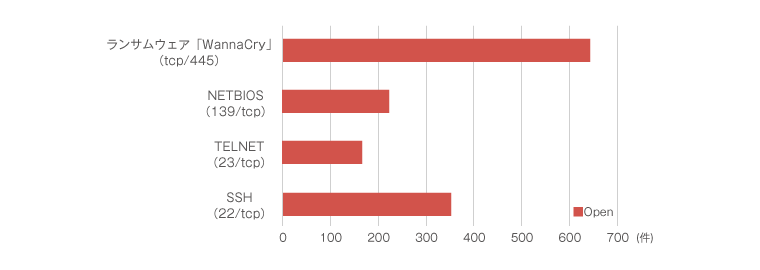

このグラフは、公開から約6か月の間に実施された約2万件の診断結果のうち、ポートが攻撃可能な状態(オープン)になっていた件数を表しています図4。特に注目したいのが、ランサムウェア「WannaCry」をはじめとする昨今のワーム型ランサムウェアがインターネット経由での拡散に使用しているTCP/445番ポートの診断結果です。

診断回数約2万件のうち600件以上でTCP/445ポートへの接続を検知しています。これは、診断者全体のおよそ3%の環境において開放されている結果となります。

この結果は、「自診くん」公開1週間後の診断結果とほぼ同等の数値で推移しており、今もなお、多くのPCが気づかない間にWannaCry感染PCからの接続にさらされた状態でインターネットに接続されていることを示しています。

同じくNETBIOSで使用されるTCP/139番も同様にSMBで利用されているポートであり、本来はインターネット側に開放するべきではないポートです。

「自診くん」診断結果約2万件のうち、ポートが攻撃可能状態となっていた件数

「自診くん」調査の結果から、本来インターネット側に開放すべきではないポートがアクセス可能になっているPCが約3%存在するという実態が見えてきました。いったいどのような場合にこのポートがインターネット側に開放されてしまうのでしょうか。

ラックが実施した事例調査の結果、これらの状態に至るPC利用環境において、以下の注意すべきポイントがわかりました。

モバイルインターネットについては、タブレット型PCなど携帯性に優れたPCで採用されている、モバイル回線用SIMカードを内蔵したモデルにおいて特に注意が必要です。通信キャリアによっては、モバイルインターネット接続の際にプライベートIPアドレスが割り当てられるものと、グローバルIPアドレスを割り当てられるものがあります。PCそのものにグローバルIPアドレスが割り当てられる場合、インターネット上に設置されたサーバーと同じように、誰からも直接アクセスが可能となってしまうため、プライベートネットワークとは異なるレベルでのセキュリティが求められます。

割り当てられるIPアドレスがグローバルかプライベートかを一般のPC利用者が確認することは難しいため、企業や組織では、システム部門が把握しておく必要があります。

セキュリティソフトウェアの設定については、大変興味深い事象を確認しました。パーソナルファイアウォール機能を有する一部のエンドポイントセキュリティソフトウェアでは、標準でWindowsのファイル共有を使用する通信トラフィックの通過を常時許可する状態になっています。そのため、モバイルインターネットを使用してPCそのものにグローバルIPアドレスが割り当てられるような場合、セキュリティソフトウェアを使用している場合でもTCP/139とTCP/445がインターネット上に開放されるという現象を確認しました。

通常セキュリティソフトウェアを使用していれば、自動的に守られ安全な状態だと考えがちですが、これは甘い認識です。オフィスや家庭内LAN、モバイルインターネットなどPCの使用場所が変わることによって、接続設定を変更しなければネットワークを利用できない場合があります。接続環境やセキュリティ設定など、さまざまな条件が重なった結果、意図しない設定状況になっている場合がありますので、外部に開放している通信ポートの診断を行うことが重要です。定期的に診断することにより、甘い認識から、確かな自信につなげていくことができるものと考えます。

「自診くん」診断結果では、WannaCryなどで狙われるTCP/445のほか、SSHサービス(TCP/22)・TELNETサービス(TCP/23)の開放を多く検知しています。SSHサービスは、OSの一種であるLinuxで標準的に利用されるコマンド実行用のサービスで、ネットワークの接続に使用するルーターなどでも多くの機種で利用されています。本来はネットワーク管理者が装置の設定を行う際に利用するサービスであり、インターネットへの開放は外部からの不正侵入のリスクを伴います。通常これらこのサービスには、遮断やアクセス元IP制限などの慎重な設定を行うべきですが、装置によっては標準で開放状態になっている場合があります。

2016年には、外部からインターネットを経由し、接続可能なルーターやネットワーク装置のTELNETサービスを介して不正に装置を乗っ取り、DDoS攻撃によって他人のWebサイトをアクセス不能にするボットネット※を構築するIoTマルウェアが登場しています。

Mirai(ミライ)と呼ばれる攻撃ボットは、パスワードがデフォルトから変更されていないルーターやネットワーク装置を対象に、インターネットに開放されたTELNETサービスを介して侵入を試みます。感染後は、攻撃者からDDoS攻撃の指示を待つだけでなく、さらにほかのルーターへの感染活動を行うことが知られています。

近年のDDoS増加の背景には、このような方法で構築されたネットワークが利用されるケースが多いと考えられます。個人での利用においても、ルーターなどのインターネットに接続されるネットワーク機器設置の際には、注意を払いたいところです。

5月にWannaCryのインシデントが大々的に報道され、日本での被害も発生するなど、大きく注目を集めました。それから本原稿執筆時点で約半年が経過しましたが、変わらずTCP/445ポートの開放検知が同水準で検出されている状況であり、外部ポートへの開放に対して具体的な対策があまり進んでいない現状を示していると考えられます。今後においても、インターネットに無防備に開放されたポートは、自律拡散型ワームの攻撃に利用されると考えられます。

「サポート期限の切れたOSを使用しない」「Windows Updateを実行する」などのPCの守りを固める内部対策とともに、利用するネットワークが適切にコントロールされているかということにPC利用者自身が注意を傾けていただくことによって、新たに発生する脅威から自分たちの被害を最小限にとどめることにつながるのではないかと思います。

PC利用者「自身」が「自診くん」を利用して診断することで、「自信」を持ってインターネットを利用していただければ幸いです。