被害に遭わないために

知っておくべきこと

オレオレ詐欺の企業版とも言うべき「ビジネスメール詐欺」の恐ろしさと求められる対策について、セキュリティの専門家としてさまざまなセキュリティの脅威に対する調査・研究を行われている、トレンドマイクロ株式会社のご担当者にお話を伺いました。

トレンドマイクロ株式会社

スレットマーケティンググループ

シニアスレットマーケティングスペシャリスト

山外 一徳 氏

ビジネスメール詐欺という名称のとおり、業務メールを盗み見た上で、最終的には不正送金や偽の支払請求書を送りつけるといった詐欺を行うサイバー犯罪です。不正送金というと、一般的にはサイバー犯罪ではなく「振り込め詐欺」と認識されることが多いのですが、トレンドマイクロではサイバー犯罪によるビジネスメール詐欺に対して2015年から警鐘を鳴らしてきました。

海外では米連邦捜査局(FBI)が2013年ごろから情報を追っていましたが、国内では一般的な詐欺との違いがわかりにくいということもあり、被害が公表されるようになったのは、ビジネスメール詐欺の実被害が認識され始めた2017年からだと思います。公表されている被害事例は、主に海外の取引先とメールのやりとりを行う企業で、当社では今のところ日本語メールの被害は確認していません。しかし、こういった海外で利用された犯罪の手口が、日本でも実行されることは、これまでのサイバー犯罪が証明しています。すでに昨年には、ビジネスメール詐欺に関与したサイバー犯罪者が国内で捕まっており、近い将来日本語メールによるビジネスメール詐欺の脅威は起こり得ると考えています。

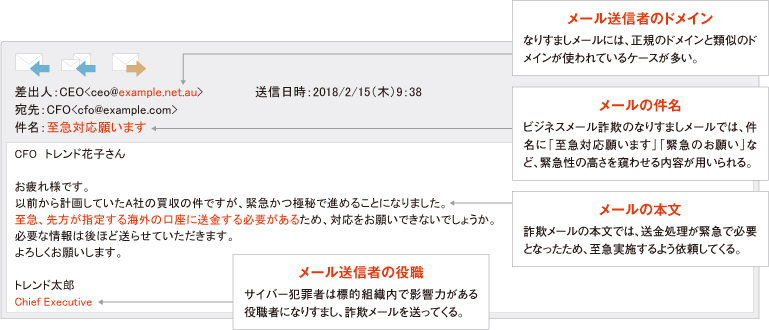

犯罪者から送られるなりすましメールは、一見すると本物の取引先とのやりとりだと信じて疑わない内容で、「緊急」「極秘」などの文言を巧みに使って被害者の冷静な判断を奪います。「自分たちは中小企業だからサイバー犯罪者に狙われることはない」と思っている方もいらっしゃるかもしれませんが、その心理を巧みに突いてくるのがビジネスメール詐欺です。「オレオレ詐欺」と言われていた振り込め詐欺でも、被害に遭った方の多くが「自分には関係ない」「自分はだまされない」と思っていたように、サイバー犯罪者はそういう認識を持っている方こそだましやすいと考えて狙ってきます。実際にビジネスメール詐欺では、中小企業の被害事例が目立っています。

近年、金銭目的のサイバー犯罪が増加していますが、ビジネスメール詐欺はほかのサイバー犯罪と比べ、非常に高額な被害が発生することも特徴です。FBIが公表している被害報告件数と総被害金額から算出したところ、一件あたりの平均が1,000万円以上にもなることがわかっています。今後、犯罪者は感染させても確実に支払ってくれるかわからないランサムウェアよりも、1回で多額の利益を得られるビジネスメール詐欺に注力してくると考えられます。

| 時期 | 業種 | 概要 |

|---|---|---|

| 2016年3月 | 不動産管理会社 | 外国人オーナーを装った犯人に、ペンションの宿泊代金など約2,000万円を騙し取られる |

| 2016年11月 | 貿易会社 | サウジアラビアの取引先に成りすまし、ライバル会社にメールを送り見積もりを不正に入手、逮捕 |

| 2017年2月 | 農機具販売会社 | 海外取引先に農機具を発注。300万円を騙し取られる |

| 2017年2月 | 貿易会社 | フィリピンの農業用肥料販売会社から貿易会社への取引代金580万円が国内別会社に送金、逮捕 |

| 2017年3月 | 農機具販売会社 | 海外取引先に農機具を発注。500万円を騙し取られる |

| 2017年12月 | 航空会社 | 取引先を装った犯人に約3億8,000万円を騙し取られる |

当社では報道から得た情報のみとなりますが、概要をご紹介しておきます。まず、被害を免れた航空会社のケースでは、2度にわたって詐欺メールが送られています。1回目はメールを信じて実際に振り込み送金してしまったものの、すでに振込先の口座が凍結していたことで実被害を免れました。2回目の詐欺メールが送られてきた際には、1回目の教訓が生きて、振り込み作業を行う前に怪しいと気づくことができています。

一方、約3億8,000万円もの詐欺被害に遭ってしまった航空会社のケースでは、海外の支店担当者が現地のリース会社とメールでやりとりしていた中でビジネスメール詐欺の被害に遭いました。メールには指定された期限内に振り込まなければリース契約違反になってしまうと記載されていたため、担当者は急いで振り込んでしまったと思われます。これは相手の心理をうまく利用した方法で、「普段の冷静な判断を奪う」ビジネスメール詐欺の常套手段です。

どちらの企業も、攻撃を受けた時点ではビジネスメール詐欺に対する脅威の認識が薄かったと思われますが、被害を免れた航空会社にとって、送金先の口座が凍結されていたことが幸運でした。そもそも大手航空会社の送金処理プロセスは、一人の従業員による処理だけで完了するような単純なものではないはずです。それでも実被害に遭ってしまったということは、非常に巧妙な手口が使われていると考えられます。

国内で確認されているのは取引先を装った詐欺ですが、海外では「CEO詐欺」と呼ばれる企業の最高経営責任者(CEO)や代表取締役社長になりすました偽装メールが横行しています。実際にフランスで発生した事例では、まず社長を装った犯罪者がターゲットの会計担当者に送金指示メールを送りつけています。次に顧問弁護士を装った犯罪者が会計担当者へ電話して、先に送った送金指示メールの件についてやりとりをします。会計担当者はこの段階ですでにメールの内容が本物であると信用しているため、疑うことなく送金処理へ進んでしまいました。このようにビジネスメール詐欺は、メールを技術的に盗み見るだけでなくうまく演技して相手をだますなど、いくつかの役割を巧みに演じ分けることが必要となるため、個人ではなくサイバー犯罪グループによる攻撃だと考えられています。

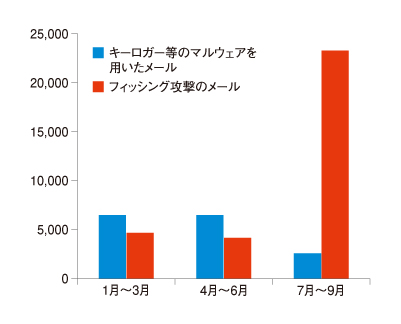

認証情報窃取を目的としたビジネスメール詐欺

関連メールの四半期別推移(2017年、n=48,215)

出典:トレンドマイクロ

攻撃は2段階に分けて行われます。まず業務メールを盗み見るためにターゲットのPCをマルウェアなどに感染させます。その後、実際にメールを盗み見て不正送金の指示メールを送りつけます。マルウェアに感染させる最初の攻撃には、主に感染した端末の入力情報を外部に送信するマルウェア「キーロガー」や、偽のログイン画面を表示して従業員が入力した認証情報を盗む「フィッシング」の2つが使われています。

キーロガーの場合、攻撃者はウイルス対策ソフトウェアに検出されにくい新しいものを探して購入し続ける必要があります。そのため、最近はキーロガーに比べてコストと労力がかからないフィッシングを好んで利用している傾向が見られます。さらに、ID・パスワードを入力して使用するクラウドメールサービスにシフトしている企業・組織が増えていることも、この手口が増えてきている要因と考えられます。犯罪者は効率よく攻撃できるよう、より多くの企業・組織がビジネスプラットフォームとして利用しているものを狙ってきます。

そのほかに、メールサーバーに直接侵入して設定を変更することで、従業員のメールを外部へ転送させる手口も考えられます。これまでに実際の攻撃で使われたかは別として、過去にも知らないうちにメールサーバーの設定が変更されていて、経営幹部のメールだけが外部へ送信されていたという事例が報道されているので、今後ビジネスメール詐欺でも使用される可能性もあると考えています。

犯罪者は、金曜日にメールを送って当日の送金が間に合わなかった場合、土日を挟むことで被害者が冷静さを取り戻すことを懸念しています。そのため、振り込みを促すメールは、木曜日に送信される傾向があります。犯罪者は、攻撃を仕掛ける先のビジネスアワーを知っていて、土日祝日を避けてメールを送ってきます。

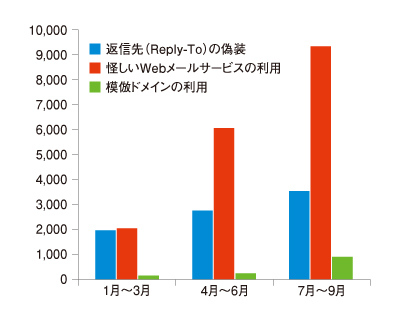

当社の調査から、なりすましメールの送金指示には、3つの代表的な手口があることが見えてきました。まず「模倣ドメイン」ですが、これは多くのなりすましメールに見られる、メールアドレスのドメインを微妙に一文字変えて送られてくるものです。例えば、アルファベットの「l」を数字の「1」にしたり、「o」を「0」にしたりといった具合です。少しだけ変えることで、ひと目では偽物だと気づきません。メールの件名にも「RE:」をつけていて、前のメールの続きと思わせるように工夫しています。また、署名の正規の電話番号を1文字変える手口もあり、これは警戒心の強いメール受信者であれば、メールの内容を怪しいと感じて取引先に連絡しようとする可能性があるからです。署名に正しい電話番号を記載すれば、正規の取引先とすぐに連絡がつき、メールの内容がうそだとバレてしまいます。犯罪者はそこまで頭を働かせ、念には念を入れて攻撃を仕掛けてきます。

「偽送金指示メール」に利用される偽装手口別

ビジネスメール詐欺関連メールの四半期別推移

(2017年、n=27,182)

出典:トレンドマイクロ

次に「返信先(Reply To)の偽装」ですが、こちらは本来の取引先とメールでやりとりしている途中から、相手がサイバー犯罪者にすり替わってしまうというものです。犯罪者は、ターゲット企業の担当者が本来の相手とメールをやりとりしている途中でメールのヘッダ項目の一部であるReply Toに犯罪者のメールアドレスを設定したなりすましメールを送りつけます。偽装されたメールを受け取った担当者がメールの返信ボタンを押すと、Fromに書かれた宛先ではなく、Reply Toに設定された犯罪者のメールアドレス宛てに送られ、ここからは犯罪者とのやりとりが始まってしまいます。そのまましばらくメールのやりとりを続けることで、相手に詐欺だと気づく余地を与えません。

そして、このところ急増しているのが「怪しいWebメールサービスの利用」です。例えば、会計事務所をターゲットにするなら「会計」がイメージできるアカウントを使うなど、業種を連想させるアカウントが選べるメールサービスを利用して、なりすましメールを送ってきます。

ビジネスメール詐欺に対しては、技術的対策と組織的対策が求められます。メールが盗み見られるということが起点となっているため、まずは技術的対策としてメールに対するセキュリティ対策の見直しが必要です。企業・組織の多くが、スパムメールや不正プログラムへの対策に注力されていると思いますが、ビジネスメール詐欺のように普段の業務メールのやりとりの一部として送られてくる脅威への対策は、まだまだ足りないと言えます。日本では、業務でのメール依存度が非常に高いことから、メールセキュリティの強化が重要です。

Reply Toや模倣ドメインなど、怪しいドメインを使っていると思われるメールに対してアラートを上げられる機能を持ったセキュリティソリューションを導入すれば、なりすましメールの検出に活用できます。当社でも「Trend Micro Hosted Email Security」や「Trend Micro Cloud App Security」をご提供していますので、メールセキュリティサービスとしてご検討ください。

フィッシング攻撃に対しては、WebサイトのセキュリティソリューションでWebフィルタリングを設定し、不正サイトへのアクセスを少しでも減らしてください。クラウドメールサービスを利用している場合、二要素認証を使ってIDとパスワードだけの認証によるなりすましのリスクを減らしていくことも必要です。また基本的なことですが、キーロガーも不正プログラムの一種ですので、エンドポイントセキュリティソリューションを導入して検出することも重要です。

組織的対策として重要なのは、送金処理のポリシーやプロセスをあらためて確認、整備しておくことです。例えば、一定額を超えるような高額な送金処理であれば、複数人の承認がなければ実施できないようにしておくことで、急な振込先変更があっても何度かの承認の過程で、誰かが「この振り込みは本当に大丈夫なのか?」とアラートを上げることもできると思います。急な送金指示や振込先変更の連絡に対しては、いったん立ち止まって本当に問題ないのかを冷静に考え、本来の取引先にメール以外の方法で確認を取る。電話をかけるのであればメールの署名に書かれた番号ではなく、名刺などに記載されている番号を確認して「必ず取引先の担当者本人と連絡を取ること」を徹底してください。

また、一番重要なのは、企業・組織の全員にビジネスメール詐欺に対する理解を深めてもらうことです。送金処理のポリシーやプロセスを整備した後は、ルールを徹底させるための従業員教育が必要です。大手航空会社の事例でも、システムに詳しい人ではなく、リース契約を担当している一担当者が大きな被害をもたらす原因となっていることから、経営幹部から送金業務の担当者にいたるまで、十分に理解を深めることが求められます。

入社時にセキュリティ研修を義務づけている企業・組織は多いと思いますが、定期的なセキュリティ教育の実施が必要です。サイバー犯罪は巧妙化が進み、新しい攻撃も次々に登場しています。数年前に受けた研修内容では、最新の脅威に対しては対応できません。最新の脅威について経営幹部や従業員、すべての人に知ってもらうことは、サイバー犯罪から企業・組織を守るためには非常に重要です。研修の時間を取ることが難しければ、朝礼の時間を利用して2~3分でもいいので注意喚起するだけでも効果はあります。ビジネスメール詐欺に対しては、「認識すること」「担当者がアラートを上げられること」が有効な対策となりますので、企業・組織のセキュリティ担当者の皆さまには研修や周知に注力いただきたいと思います。

また、ビジネスメール詐欺は自社の対策だけでは安全と言えないところがさらに困った問題です。取引先が攻撃を受ければ、自社が被害に遭うリスクがあることはぜひとも認識してください。さらには自社が振り込み被害に遭わなかったとしても、調査した結果、自社のマルウェア感染が原因だと判明すれば自社の信頼性にも影響します。自社だけでなく、すべての関係先を守るためにもセキュリティ対策の見直しを実施していただき、足りない要素があれば追加するということにできるだけ早く着手いただきたいと思います。

クライアントPCを守るという意味で、ウイルス対策ソフトウェアは非常に効果的なソリューションです。一方で、AIなどの新しい技術だけでサイバー攻撃から守り切れるかというと、決してそうではありません。当社では、以前からの実績ある技術に先進技術をプラスすることによって、より良い製品やサービスを提供できると考えています。当社の「ウイルスバスターコーポレートエディション XG」は、最新のAI技術など新しい世代の技術を取り入れ、これまで培ってきた従来のセキュリティ技術と融合させています。そのため、複数の技術を使う多層防御がエンドポイントであるクライアントPCで実現できます。

また、従来の技術で白黒判別できる部分は従来の技術に任せることで、残った巧妙な攻撃に対して効果的に最新の技術を活用できます。このようなアプローチにより、パフォーマンスやリソースを有効活用しつつ、高いセキュリティを実現できるところが当社製品の特長です。

ランサムウェアの脅威は高止まりしています。2016年にランサムウェアが急増して世界的に被害を及ぼしましたが、2017年からはサイバー犯罪者にとって一つの攻撃手法として定着してしまい、LOCKYやCERBERなど以前からのランサムウェアの亜種やさまざまな新種が作られました。2017年5月にWannaCryによる被害が大々的に報じられましたが、WannaCryの検出台数は年末にかけての方が増加しています。今後、新種のランサムウェアが引き続き出現すると考えられますし、脅威の高止まりはしばらく続いていくのではないでしょうか。

そのほかにも、多額の仮想通貨を盗むために取引所を狙うなど、仮想通貨を狙う犯罪者の動きが顕著になってくると考えられます。また、さまざまなシーンでIoTが活用されていますので、IoTのセキュリティリスクがバズワードではなく現実のものとして現れてくると思います。タブレット端末やスマートフォンなどのIoT機器は、デバイスメーカーによる脆弱性への対応が後手に回ってしまうケースもあり、ユーザー側のセキュリティ意識に頼らざるを得ない状況です。

ビジネスメール詐欺に限らず、現在はサイバー攻撃の大半が金銭目的です。犯罪者は金銭または金銭に変わる情報をビジネス化して利益を上げようとしています。企業・組織もそれらに対抗するためにセキュリティ対策を強化していくことが重要です。

トレンドマイクロ株式会社は、「デジタルインフォメーションを安全に交換できる世界の実現」を目指す、サイバーセキュリティソリューションのグローバルリーディングカンパニーです。個人、企業、政府向けの革新的な当社のソリューションは、データセンター、クラウド、ネットワーク、エンドポイントでの多層防御を実現します。詳細は こちら をご覧ください。