大阪生まれ。1989年大阪大学大学院工学研究科博士後期課程通信工学専攻修了、工学博士。同年、京都工芸繊維大学工芸学部助手。愛媛大学工学部講師、同助教授、1995年徳島大学工学部教授を経て、現在、神戸大学大学院工学研究科教授。情報セキュリティ大学院大学客員教授。専門は情報通信工学、特にサイバーセキュリティ、インターネット、暗号理論、情報理論等を研究している。また企業等とIT関連、セキュリティ関連製品の開発を担当している。加えて、インターネットの文化的社会的側面、それを基盤としたサイバー(IT)社会、およびビジネス、ベンチャー企業についてテレビ出演、講演会、新聞・雑誌記事等を通して啓蒙、教育活動を行っている。

森井 昌克 氏

神戸大学大学院工学研究科

サイバーセキュリティ対策と聞いて、アンチウイルスソフト(マルウェア対策ソフト)を想定する人が何と多いことか。あらためてサイバーセキュリティの脅威を再考するときが来ているのである。一昔前までは、サイバー攻撃と言えば、中小企業を含めて一般の人々にとっては無縁のものであった。映画や小説の世界の話だったのである。インターネットの普及によって、それが現実化したとはいえ、国家や大企業での計画的な大規模犯罪のイメージが強く、せいぜい情報漏えいやマルウェア感染を思い浮かべるのみであり、それがいかに企業経営にとって大きなリスクを伴うか、さらにそのリスクが生じる可能性を評価できないことが大きな問題となっている。

情報漏えいにおいても、最近では2015年5月に発覚した日本年金機構の情報漏えいが大きく報道されたが、一般に注目されたのは、その情報漏えいの内容が日本国民全体に及ぶ年金に関連した個人情報であることと、その漏えいした個人情報を利用した二次被害(振り込み詐欺等)であった。必ずしもその漏えいの過程について大きな関心を持たれるまでには至らなかったのである。本稿の主題である「サイバーセキュリティの脅威」からみれば、一番の問題であり、かつ関心事は、当初まったく無関係な事件で押収されたサーバに蓄積されたデータの警察による解析結果が、その発見につながったということなのである。日本年金機構の事件以後も、大きな情報漏えいの枚挙にいとまがないが、ほとんどの場合、日本年金機構同様、第三者からの通報によって発見されるのが通例である。情報漏えいに関わる事件自体も大企業や国民生活に密着する機関以外は報道におけるニュース性がなくなり、公になることが少ない。そしてそれ以上に実際には情報漏えいが行われているものの、発見されること自体が少ないのである。

2017年末、JAL(日本航空)がビジネスメール詐欺(Business Email Compromise, BMC)に遭い、3億8千万円をだまし取られた事件も記憶に新しいが、著名な大企業であること、そして被害が多額であることで注目を浴びたのであり、事件自体は決して珍しくも、新しくもなく、企業の電子決済、ネット送金が一般化してから多発している。ここ数年では、少なくない数の中小企業が数百万円から数千万円の単位で被害に遭っており、いくつかは被害届を警察に届け、事件化しているものの、さまざまな理由から公にしていない事例も少なくない。JALに代表されるように、被害に遭った企業自体がサイバーセキュリティ対策をおろそかにしていたわけではなく、手口が巧妙化し、その被害を防ぐことが極めて難しくなっているのである。ましてやその対策をほとんど取っていない、被害を想定すらしていない企業を欺くことは極めて容易であろうことは想像に難くない。

そして仮想通貨取引所であるコインチェックによる560億円相当の仮想通貨流出事件である。何者かがコインチェックのサーバに侵入し、大量の仮想通貨を不正に第三者の口座に移動させたのである。口座の所有者を特定することができず、その口座からさらに別の口座へと次々に移動され、別の仮想通貨に交換されるなどして、結局、流出したほとんどすべての仮想通貨が一般に流通、つまり、いわゆるマネーロンダリング(資金洗浄)されてしまった。犯人については捜査が続いており、検挙される可能性があるとはいえ、その仮想通貨自体が戻ることはほとんどなくなったのである。この560億円相当の仮想通貨の実態は、突き詰めると日本国民の資産が大部分であり、それが反社会集団や国際的テロ集団の資金源になっていることも否めない。仮想通貨取引所におけるサイバーセキュリティ対策については十分でなかったとの指摘があるものの、最小限の対策は取っており、それを乗り越えての不正アクセス被害なのである。攻撃元である犯罪者は常に不正アクセスによるコストパフォーマンスを考慮しており、盗み取れる想定額(被害額)が大きいほど、コストをかけて攻撃を行うのである。攻撃方法も日々進化、巧妙化し、コストが急激に下がっていることから、金融機関、大企業のみならず、対策が必ずしも十分でない中小企業は十分その対象になりえるのである。

本稿では、特に中小企業を対象としたサイバー攻撃の実態、およびその最も有効なツールとしてのマルウェア、そして現実的な対策について論ずることとする。

IoT(アイ・オー・ティ)、AI(エー・アイ)というアルファベットが新聞記事やニュースで取り上げられて久しい。IoTはすべての「モノ」をインターネットにつなげることによって社会変革が起こるという概念であり、すでにその兆しが現れている。例えば、テレビ録画機(ハードディスクレコーダー等)はインターネットと結ばれ、出張先等で、スマホ(スマートフォン)等を用いて遠隔から録画予約をすることが可能である。また録画された番組をスマホで見ることも可能になっている。これだけでテレビ番組を見るという時間的制約から解放される。すべてがインターネットにつながることによって、時間や場所から解き放たれるだけでなく、そのつながった「モノ」自体が新たな情報を生み出す社会が目前なのである。情報が価値を生み、さらにその価値が「モノ」を生むという循環が新たな産業構造を構築するのである。いわゆるIndustry4.0(インダストリー・ヨン・テン・ゼロ)と呼ばれる第四次産業革命である。AIは人工知能と訳され、その一分野である機械学習と呼ばれる分野での進展は著しく、記憶やその記憶を利用した、一定の規則に従う作業に対しては人間の能力を超えていると言っても過言ではない。

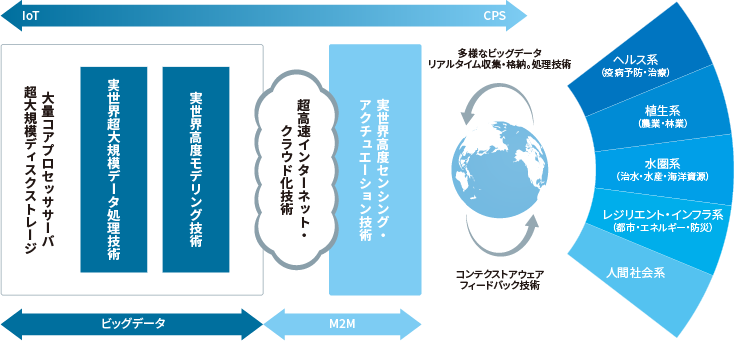

CPS(シー・ピー・エス)はCyber Physical System(サイバー・フィジカル・システム)の略で、サイバー空間とフィジカル空間の連携を超え、さらに融合した社会を目指すシステム(体系)のことである図1 。

フィジカル空間とは人間がその行動を基本に、実体のある「モノ」と接することによって生活している空間である。サイバー空間とは「モノ」ではなく、情報を介して人間が生活する空間である。フィジカル空間は人間が意識を持って社会を形成して以来、数万年にわたる歴史があり、それに対してサイバー空間はたかだか数十年の歴史しかない。これらを融合した社会の実現には課題が山積している。特にサイバー空間の急激な成長は、人間との関わり、そしてフィジカル社会を鑑みたとき、大きなひずみを生んでいる。その一つがサイバー攻撃なのである。

フィジカル空間、つまり今までの「モノ」を中心とした社会において、例えば深夜に泥棒が入り、現金や重要書類を盗んでいくということはめったにない。あり得るとしても、その対策や予防方法は十分理解でき、対応可能である。警察や警備会社等を含む社会組織として、それらの脅威を排除できる構造になっているのである。残念ながらサイバー空間はまだまだ成熟しておらず、すべての脅威を排除できるほどにはなっていない。特に脅威に相対する社会としての構造が未熟ゆえ、エンティティ(サイバー社会を構築する機械や、その機械の恩恵にあずかる人間)それぞれが脅威に対して十分な対策を取る必要がある。そしてその最大の脅威こそ、サイバー攻撃なのである。

サイバー攻撃について無縁と考える人は少なくないであろう。しかしサイバー攻撃はすべての組織、企業、人にとって身近な存在となっている。IoTの時代には、すべてのモノがサイバー攻撃の対象になり、その中の少なくない数がマルウェア(コンピュータウイルス)に感染している。「情報漏えいの事実はなく、不審なことは起こっていない」と反論する人も少なくないが、それは気づいていないだけなのである。現在のサイバー攻撃は気づかせることなくひそかに活動する。日本年金機構やJTBの個人情報漏えいが世間を騒がせたのは先に記述したとおりであるが、それらの組織は第三者からの通報や、対策を十分にとっているがゆえに犯行が判明したのである。

最も身近で注意すべき攻撃は標的型メール攻撃であろう。「私は標的にならないから。漏れては困る情報もないので……」と考える人も少なくない。しかし、現在の標的型メール攻撃は標的を選ばない。また現在のところ、メールを含めて漏れては困る情報がないとしても、今後、未来永劫ないとは言い切れない。標的型メール攻撃では、その被害に遭ったとしても、いきなり情報が漏えいすることはまれで、バックドアと呼ばれる、いつでも再度遠隔から情報を盗み取る「抜け穴」を作られることもある。数年後、あらためて情報が盗み取られるのである。またパソコン等が遠隔操作され、そのパソコンを踏み台(起点)にし、ほかをサイバー攻撃することもあり得る。その場合、そのパソコンが警察に押収されて長期間戻されず、業務に大きな差し支えが出てくることが考えられる。

サイバー攻撃への対策は、以前から言われているように、まず「OSや利用するソフトウェアのバージョンを最新のものにする」「アンチウイルスソフト(統合セキュリティ対策ソフト)を入れ、その指示に従う」そして「怪しい添付ファイルを開かない」というものである。これで十分であろうか。まず怪しい添付ファイルは誰も好んで開かないであろうし、怪しくないようにメールの内容等を工夫するのが常である。これを見破るのは、そうたやすいことではない。次にアンチウイルスソフトがすべてのマルウェアを見破る(検出する)ことができるかと言えば、大きな疑問である。99%のマルウェアを見破るとしても、100個に1個は見逃してしまう。まったく無防備なパソコンをネットワークにつないだ場合、数分もしないうちに大量のマルウェアが押し寄せ、すぐに感染してしまうとの報告もあり、数百、数千のマルウェアが短時間に押し寄せることは十分想定され、その中の1個でも感染すればサイバー攻撃としては十分なのである。

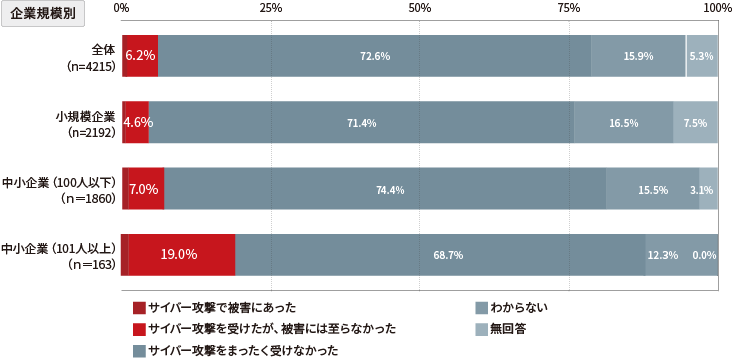

独立行政法人情報処理推進機構(IPA)では従業員300人以下の中小企業を対象にした情報セキュリティに関する調査報告を行っている。セキュリティ対策や意識等、多岐にわたるアンケート調査であり、中小企業に対するサイバー攻撃の現状としては興味深い結果を表している図2。

その要点として、中小企業ではその規模にほとんど関わらず、サイバー攻撃の被害に遭っていない、正確には1%前後の企業しかサイバー攻撃の被害に遭っていないと答えている。しかし、被害はともかく、サイバー攻撃を受けたと答えている企業においては、101人以上300人以下の規模であれば19.0%であるのに対して、100人以下の企業では7.0%であり、規模の小さい企業ほどサイバー攻撃を受けていないと答えている。また、規模が同じであれば、情報通信関連の企業ほどその割合は多い。大企業であれば、昨今のほとんどの調査で、少なくとも70%以上の会社が何がしかのサイバー攻撃を受けたと回答している。すなわち、規模が小さい企業ほどサイバー攻撃を受けていないのではなく、規模に関わらずサイバー攻撃を受けているものの、気づいていないと考えるほうが妥当である。

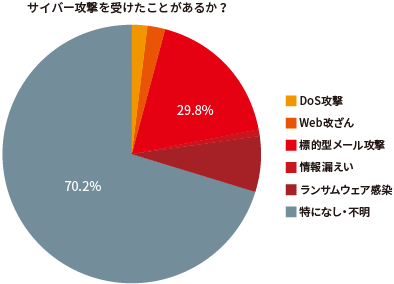

さらに興味深い調査結果が大阪商工会議所から報告されている図3。大阪商工会議所の調査では、中小企業の中でも従業員数50人以下の規模で、建設、製造、卸売り、そしてサービス業を中心に対象が各種業種に及んでいる。その中で、図3のグラフのように30%近くが被害に遭っている。大阪商工会議所の調査では、設問は15問以下、回答は選択制で実施、回答が容易で、かつ事実を述べやすいように工夫している。その中で実数として315社中97社がサイバー攻撃の被害を受けており、特にランサムウェアに感染したと述べている企業が22社(6.8%)もあることが注目に値する。

ランサムウェアとは身代金ウイルスとも呼ばれ、感染するとパソコンのハードディスク上のデータが暗号化され、指定された口座に現金、もしくは仮想通貨を振り込まなければ、その暗号化鍵を取得できず、永久に使用不能となる。以前からこのランサムウェアの被害が深刻であると言われていたものの、実際の被害については明確になっていなかった。今回の調査では具体的に22社も感染していたことが明らかになるとともに、公開はしていないものの、その約半数である10社近くが、実際に仮想通貨を振り込んでいるのである。

大阪商工会議所の調査では、約80%の企業がサイバーセキュリティのリスクを認識しているものの、アンチウイルスソフトの導入だけで対策を済ませている企業が、全体の30%に達している。つまりリスクを認識している企業ですら、アンチウイルスソフトの導入程度の対策しか取られていないのである。

IPAの調査と大阪商工会議所の調査を合わせて考察するに、規模の小さな中小企業ほどサイバー攻撃に対するリスクは認識しているものの、実際にサイバー攻撃を受けていても、それを認識できず、さらに少なくない割合でそのサイバー攻撃が成功していると考えられる。

以前はパスワードを定期的に変更すること、例えば三か月ごとに、以前と異なった新しいパスワードに変更することが推奨されていた。特にネットバンクや株取引のネットトレーディング等、そのセキュリティ強化が問われるサービスにおいては、パスワードの定期変更を執拗に要求される場合が多い。パスワードの定期変更が推奨されるもっとも大きな理由は、かつて米国立標準技術研究所(NIST)がパスワードの定期変更を推奨していたためである。NISTとは米国の技術、産業の規格や利用について、その要件等を定める機関であり、そこで決められたことは米国での利用基準となっている。日本政府でも、それに準じて、例えば総務省ではパスワードの利用に関し「パスワードの定期変更」を推奨していたのである。もちろん、それだけではなく、第一にパスワードへの関心を高めるため、第二にはもしそのパスワードが漏れていた、あるいは推測されていたとしても、利用期間における制限から限定的な被害に収まるだろうという期待からである。

NISTでは最近になって、パスワードの定期変更を推奨することはなくなり、それどころか、昨年の6月には「一般には、パスワードの定期変更を求めてはいけない」という、今までと真逆の推奨が提示された。それに伴って今年の3月には、総務省が「パスワードの定期変更は不要」との発表を行った。なぜパスワードの定期変更が勧められないのか。パスワードにとって一番大事なことは他人に漏れないことである。パスワードの定期変更はその一つの現実的な実現方法のはずであった。しかし、実際はそうでなく、大多数の人にとって、パスワードの定期変更が他人に漏れない、推定されない複雑なパスワードにならないことが判明したのである。

今では、スマホの普及によって、ほとんどの人が数多くのネットサービスを利用しており、それぞれに対してやはり数多くのパスワードを使うことになり、その数多くのパスワードを管理できなくなっている。そこで定期変更を強いることは、小数のパスワードを使いまわしたり、変更する際に、変更前のパスワードを一部だけ変えたり、数字の部分に1を足していくなどして、本来一番大事な他人に漏れないような複雑なパスワードにならないどころか、さらに簡単で規則的なパスワードをつけてしまうことになる。

サイバーセキュリティの基本は想定される脅威から守ることである。オールマイティーのセキュリティ対策はあり得ない。パスワードの定期変更はパスワードの漏えいに対して一定の効果が期待された。それはスマホ登場以前で、利用するネットサービスも少なく、管理するパスワードの数が少ない場合であった。しかもパソコンを使うという一定の知識、特にネットリテラシーと呼ばれるネットの使い方、パスワードの使い方にほんの少しでも注意を向けられる人が大半だったのである。現在では、以前と比べて数多くのネットサービスを利用し、しかも誰もがパスワードを使っている。サイバーセキュリティの根本的な常識が変わったのではなく、パスワードを取り巻く状況が変化したのである。

標的型メール攻撃についてもマルウェアを感染させる有効な手段として大きな脅威と捉えられている。送られる相手の状況を十分調査した上で信頼できるメールを装って、あるいは誰もが信じ込むようなメールの内容、例えば銀行口座の確認やソフトウェアのアップデート通知、宅配便等の配送確認を装って、添付ファイルやダウンロードサイト(URL)にアクセスすることでマルウェアを感染させる攻撃方法である。この脅威の深刻さゆえに、多くの組織では、標的型メール攻撃に対する訓練を行っている。これは疑似的に標的型メールを送り、それにだまされて添付ファイルを開いたり、記載されているURLにアクセスした人に注意喚起することが一般的であり、その数を減らすことに注意が捉えられがちである。しかし、100人が10人に、10人が1人に減ったとしても、組織内でたった1人でもマルウェアに感染すれば、組織に対する攻撃は成功してしまうのである。この訓練の本質は「だまされる人の数を減らすことではなく、万が一、だまされてしまった場合に、どのような対策を取り行動するか」という訓練なのである。

セキュリティ対策の本質は、極論すれば、マルウェアに感染しないことでも、不正アクセスを受けないことでもなく、被害をなくすこと、あるいは被害を極小化することである。特に具体的な対策を取るためには、一つひとつの攻撃を想定するのではなく、被害を想定することが肝要である。最近、「レジリエントセキュリティ」という言葉が聞かれるようになった。レジリエントとは、復元力、回復力と訳され、心理学では困難な状況でも打ち勝つ力、防災の分野では、万が一災害にあったとしても被害を最小にとどめ、復旧を容易にすることである。セキュリティの分野でも想定した被害に対して十分対応できるシステム構築、そして運用が求められている。

古代中国の兵法書である孫子の一節、「知彼知己、百戰不殆」は「敵を知り、己を知れば百戦危うからず」と訳され、サイバーセキュリティの分野では、副題となっているテキストすら見受けられる。敵がサイバー攻撃を試みようとする輩であり、その攻撃方法を指す。己とは、当然、守るべきシステムや情報資産、それにそれらを扱う人間を指すのであるが、この後者に重点を置いているサイバーセキュリティの兵法書、特に技術的な指南書は決して多くない。もちろん、数々のセキュリティガイドライン等は己を知ることに通じるが、防御策としての対策であり勝つための対策、要は被害を皆無、もしくは極小化する対策、つまり危機管理としては十分ではないのである。己を知ることは、己の弱点をしっかり把握することでもある。

史記にある「千慮の一失」とは、十分に注意をしていたにも関わらず失敗を犯してしまうことであるが、セキュリティに「確実」あるいは「絶対」という言葉は存在しない。万が一に起こるというリスクを冷静に判断し、起こった場合の被害を最小にするセキュリティ技術や運用方法を考えるべきである。先の「千慮の一失」は原文で、「智者千慮必有一失、愚者千慮必有一得」と表されている。意味は、「賢者でさえ、多くの考えの中では、失敗もあるものだが、逆に愚か者でも、多くの考えの中には、一つぐらい良い考えもあるものだ」となる。人を分け隔てすることなく、耳を傾けることが肝要であると解釈できるが、サイバーセキュリティの分野では、「いくら堅固なシステムを準備したとしても、セキュリティホールは存在し、思わぬ不正アクセスを被る場合もある」と解釈すべきであり、その被害を想定した対策、運用が求められる。