DIYによるセキュリティ対策

株式会社FFRI

取締役 事業推進本部長

川原 一郎 氏

以前、当社の代表は北米のセキュリティ開発ベンダーに在籍していましたが、その際、日本にはサイバーセキュリティ対策分野において自国に研究開発機能がなく、海外ベンダーの製品に頼っていることが問題だと感じていました。標的型攻撃を含む未知のリスクが拡大している状況下において自国で問題を解決できないようでは、日本特有のセキュリティリスクを解決できないという危機感から帰国を決意。2007年に、日本では唯一の「セキュリティ研究開発専門」の会社として「フォティーンフォティ技術研究所」を設立し、「標的型サイバー攻撃」を防御する製品「FFRI yarai」の開発に着手しました。2013年に、現在の「FFRI」へ社名を変更しています。

日本は欧米に比べサイバーセキュリティへの対策が遅れていると言われていますが、この数年で国の機関や大企業を中心にサイバーセキュリティに対しての意識は高まってきていると感じています。しかし、「攻撃者に狙われるような情報は自社にはない。だから攻撃者のターゲットになるはずがない」と考えられている方もまだ少なからずいらっしゃるようです。現段階でこのような認識を持たれていることは非常に危険です。

| 年 | 年間総観測パケット数 | 観測IPアドレス数 | IPアドレス当たりの年間総観測パケット数 |

|---|---|---|---|

| 2005 | 約3.1億 | 約1.6万 | 19,066 |

| 2006 | 約8.1億 | 約10万 | 17,231 |

| 2007 | 約19.9億 | 約10万 | 19,118 |

| 2008 | 約22.9億 | 約12万 | 22,710 |

| 2009 | 約35.7億 | 約12万 | 36,190 |

| 2010 | 約56.5億 | 約12万 | 50,128 |

| 2011 | 約45.4億 | 約12万 | 40,654 |

| 2012 | 約77.8億 | 約19万 | 53,085 |

| 2013 | 約128.8億 | 約21万 | 63,655 |

| 2014 | 約256.6億 | 約24万 | 115,323 |

| 2015 | 約545.1億 | 約28万 | 213,523 |

| 2016 | 約1,281億 | 約30万 | 469,104 |

| 2017 | 約1,504億 | 約30万 | 559,125 |

近年は、「サプライチェーン攻撃」が増加傾向にあります。さまざまなセキュリティ対策が施されている大手企業のネットワークは、いきなり狙うには労力が必要です。そこで、攻撃者は大手企業のネットワークに侵入するための踏み台として、大手企業に比べサイバー攻撃対策が十分でない中小企業のネットワークを狙います。世界最大の軍需産業企業のロッキードマーティン社でも、取引先に侵入した攻撃者により情報を盗まれる被害に遭っています。高度なセキュリティ対策を行っていると思われる軍需産業企業であっても、取引先のセキュリティ対策が十分でなければ被害に遭ってしまう。一企業単独の対策では守り切れないのがサプライチェーン攻撃の特徴です。日本でも2017年に相次いだランサムウェアの被害の中に、大手企業の端末がサプライチェーン経由で感染した事例が報告されています。日本の大手企業もサプライチェーンがセキュリティの弱点とならないよう、傘下のビジネスパートナーに対して自社と同様のセキュリティポリシーを課し、対策の強化を図っています。しかし、各種調査結果によるとサプライチェーン攻撃に対する日本企業の対策状況は諸外国に比べて遅れています。

日本では、被害に気づいていないケースが相当数あると言われているため、サイバー攻撃による情報漏洩が多発している実態が一般に伝わりにくいのかもしれません。情報通信研究機構(NICT)が公開しているデータを見ても、日本へのサイバー攻撃は年々増加していることがわかります。実際には、標的型攻撃による被害が相次いでいるとともに、ランサムウェアの被害も続いていますし、ビジネスメール詐欺やIoTマルウェア、マイニングマルウェアといった新しい脅威も次々に出現し、多くの被害が発生しています。

今年7月に内閣官房内閣サイバーセキュリティセンター(NISC)発行の「政府機関等の情報セキュリティ対策のための統一基準群」が改定されました。サイバー攻撃の増加と巧妙化を反映して、以前よりもかなり踏み込んだ指針が盛り込まれています。将来像を見据えた対策も記載され、どのような機能を持ったツールの導入が必要か明記されています。「端末、サーバーにおける『未知の不正プログラムの検知 / 実行の防止の機能の導入』」には私どもの「FFRI yarai」が、「ソフトウェア等の情報を自動的に収集する『IT資産管理ソフトウェアの導入』」には「SKYSEA Client View」が該当します。企業・組織が最低限対応しなければならないセキュリティ対策が記載されていますので、自社の対策に漏れがないかを確認する意味でも、企業・組織のセキュリティご担当者は内容をご確認ください。

| 主な内容 | 端末、サーバにおける『未知の不正プログラムの検知 / 実行の防止の機能の導入』 ⇒ 未知の不正プログラム対策を「侵入後の検知」から「感染の未然防止」へ、 「境界監視」に加え「プログラムが動作する内部」へ進化 |

|---|---|

| ソフトウェア等の情報を自動的に収集する『IT資産管理ソフトウェアの導入』 ⇒ 脆弱性の所在の効率的な把握を可能とし、 ゼロデイ攻撃等のソフトウェアの脆弱性を狙った攻撃に迅速に対応 |

|

| 情報へのアクセス制御機能として、『デジタル著作権管理による方式』を導入 ⇒ 万が一ファイルが外部に流出しても、オンプレミス※ / クラウドを問わず 記録された内容の漏洩を防止し、ダメージを無効化 |

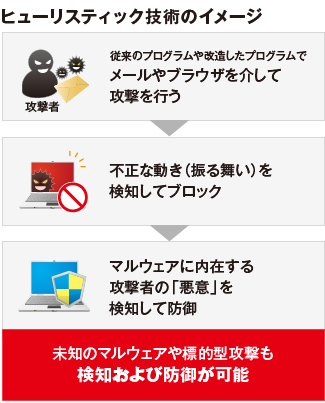

企業・組織では、サイバー攻撃に備えて外部ネットワークとの間にゲートウェイセキュリティを導入したり、サンドボックス技術を使って入口を可視化するなどの対策が進んでいます。しかし、攻撃者はすでにそれらをすり抜ける技術を開発済みで攻撃も行っています。そこで今、注目されているのは情報が保存されている端末、エンドポイントに対するセキュリティ対策です。中でも、未知の脅威に対応した次世代エンドポイントセキュリティと呼ばれる「ヒューリスティック」技術を用いたシグネチャレス製品への関心が高まっています。

以前から用いられてきたパターンマッチング技術を使用したアンチウイルス製品が検知できるのは、リストに記載されたウイルスのみとなるため、指名手配ポスターに写真が掲載されている者しか捕まえることができません。現在のように毎日何十万個もの新種のウイルスが作成されている状況では、手配写真(パターンファイル)の作成が追いつかなくなっています。また、標的型攻撃に使われるマルウェアは標的に特化して作られているため毎回初犯で、指名手配ポスターには写真が載りません。さらに、実行ファイルを使用せずメモリ上で不正なコードを実行するファイルレス攻撃の増加もあり、マルウェアの挙動から悪意のあるプログラムを識別し検知する「振る舞い検知」が新たな対策として注目されるようになりました。

万引犯であれば犯行前に周りを異常に警戒するなど、犯罪者が犯行に及ぶ直前には普通とは違う行動パターンがいくつか見られます。マルウェアにも「自分自身を削除するバッチを生成し実行した後、最後にはプログラムファイル(exe)もバッチファイルも残らない」など、普通ではない特徴的な動きがあります。このようなプログラムの挙動を分析して悪意あるプログラムかを識別し検知できるのがヒューリスティック技術で、その技術を使ったものが次世代エンドポイントセキュリティ製品と言われています。

今後、さらにサイバー攻撃の猛威が増すことが予想されるため、既知の脅威に対してはアンチウイルス製品、未知の脅威に対しては振る舞い検知型の製品で防御する「ハイブリッド防御」による対策が求められます。サイバーセキュリティ対策に「これさえ導入すれば大丈夫」という製品は存在しません。そのようなフレーズを使用されている製品があれば、マーケティング的に使われているだけではないかと思います。

ヒューリスティックの本来の意味は「ある程度のレベルで正解に近い解を得ることができる方法」であるため、ヒューリスティックに振る舞いを検知するということは、マルウェアでなくてもマルウェアの振る舞いに近しい動きをすれば「黒」と判断して検知対象とする可能性があります。一方でもし確実に黒と判定できるものだけを検知した場合、未知の脅威を検知することは難しくなります。ただし、これは導入前に十分な検証を行えば、日々の過剰な検知によって運用が回らなくなるようなことはありません。

「FFRI yarai」は、まず評価端末、あるいは検知ログのみを出力するモードで展開して導入前の評価を行います。この段階で自社で作り込んだような業務アプリケーションなどがマルウェアとして検知されている場合には、そのアプリケーションをホワイトリストに入れてポリシーを作成することで、全社に展開した際の過検知を防止でき、運用を円滑に進めていただけます。

攻撃が高度化・巧妙化するなか、企業・組織ではさまざまなセキュリティ対策を講じられていると思います。しかし、湯水のごとくコストをかけ続けることは難しいため、どこにコストをかけることが最も効率の良い対策につながるのかを見極めることが課題になっていると思います。これに対する一つの答えとなるような研究結果を、東京電機大学 未来科学部情報メディア学科 教授 / サイバーセキュリティ研究所所長 佐々木良一氏の研究チームが発表されています。

この研究は、マルウェアに感染する確率や、感染後に情報の流出が発生するかといったことをイベントツリーで分析。さらに、それぞれのイベントにどのような対策が可能で、コストがどれくらいかかるのかについても分析されています。その結果、さまざまな対策の中でも「入口対策をしっかり行った方が、対策コストが少なくて済む」ことがわかったということです。このような、感染を未然に防ぐことの経済性を裏付ける研究結果は、セキュリティ対策強化を検討されている方々にとって、とても参考になるデータではないでしょうか。

このところ、マルウェアの侵入経路・感染原因調査のためのエンドポイント(端末)の解析を目的として、多くのメーカーから「EDR(Endpoint Detection & Response)」製品が発売されています。EDR製品を導入することもセキュリティ対策強化の一つだと思いますが、「高機能過ぎて自社では運用できない」「運用を業者に任せると予算内に収まらない」などの理由から、導入を見送られている企業・組織もあるのではないでしょうか。そのような企業・組織で検討いただきたいのは、最低限必要な対策に対応したツールを組み合わせることです。

例えば、「メールの添付ファイルを開いたときに検知している」「USBメモリを接続したときに検知している」などマルウェアへの感染原因の特定は、「FFRI yarai」の検知ログと「SKYSEA Client View」のPCの操作ログを時系列で確認することでわかります。また、不正プログラムがPC内に潜んでいないか、検知されたPCではマルウェアが活動した形跡はないが、すでにほかのPCに感染し活動していないかといったこともチェックできるので、EDR製品導入の主な目的であるマルウェアの侵入経路・感染の原因調査に活用いただけます。製品の特徴を生かしてうまく組み合わせることで、自社に適した対策を実施する。これは、リビングにぴったりな家具をDIY(Do It Yourself)で作るようなイメージではないでしょうか。

ここ数年、大手企業ではセキュリティのアウトソースが進んでいますが、中小企業で同じように取り入れるのは難しい面があります。高額なサービスの導入が難しい状況で、いかにセキュリティを担保するか。これには、最低限必要な対策に対応した「FFRI yarai」と「SKYSEA Client View」を組み合わせた相乗効果による対策、「セキュリティのDIY」が解決策の一つになるのではないかと考えます。

2007年、日本において世界トップレベルのセキュリティリサーチチームを作り、IT社会に貢献すべく設立されました。日々進化するサイバー攻撃技術を独自の視点で分析し、日本国内で対策技術の研究開発に取り組み、研究から得られた知見やノウハウを製品やサービスとしてご提供しています。主力製品「FFRI yarai」はミック経済研究所調べ※による次世代エンドポイントプロテクションプラットフォーム市場における出荷金額においてNo.1を獲得。