侵入後の被害の最小化に必要なのは

ログを活用した情報の見える化

セキュリティ対策の中でもログ分析が注目されている背景について

お聞かせください。

Splunk Services Japan

セールスエンジニアリング本部

部長

三船 亜由美 氏

近年のサイバー攻撃は高度化・巧妙化が進み、ファイアウォールやプロキシサーバーなど、入口の防御だけでは対処しきれなくなっています。今では攻撃に用いられるマルウェアの半数以上が暗号化された状態で届くため、サンドボックスなどのセキュリティ対策をすり抜けてしまっているという背景もあり、侵入された後の対策に注目が集まっています。多くの企業・組織がリスクを低減するために多層防御に取り組まれていると思いますが、私どもは以前から防御だけでなく「検知」に注力することが大切だと考えてきました。今後は、侵入される前提で被害を最小限に止める対策、一見すると正常な挙動の中から怪しい挙動を見つけ出せるようにしておくことがセキュリティ対策の要になります。

怪しい挙動の検知には、ネットワークや端末内におけるすべての動作の痕跡を取っておくことが欠かせません。今後発生する脅威に対しては、ネットワークフローやパケットデータなど、エンドポイントからの通信に関連するすべてのデータを集めて分析し、取得した情報を誰にでもわかるよう見える化することが求められます。そして、情報を外部に漏らさないためにはエンドポイントのログが果たす役割は極めて大きいと言えます。

以前から、セキュリティ対策は早期に異常に気づくことが重要で、そのためにはログは取っておくだけでなく分析が必要だと言われてきました。しかし、分析に使用するログはエンドポイント以外にもファイアウォールやプロキシサーバーなどさまざまな場所に散在している上、製品ごとにフォーマットが異なるため、それぞれのインタフェースでの確認が必要です。このように分析までに多くの時間と労力を費やさなければならないことが、ログを活用して情報を見える化することのハードルを上げていた要因の一つではないかと思います。

2018年5月から欧州連合(EU)では、個人情報の保護による基本的人権の確保を目的として、個人データの収集、処理を行う事業者に対して多くの義務が課される法律「EU 一般データ保護規則(GDPR)」が適用されました。日本政府も個人情報を漏洩した企業に報告を義務づける方針で、近く個人情報保護法を改正する検討を始めるという報道もあります。GDPRのようにデータへの侵害を認識してから72時間以内の報告が義務づけられるかはさておき、今後はグローバルスタンダードに合わせた規制強化が行われると予想されます。データへの侵害が発生してしまった場合には、必要なログがすぐに取り出せるだけでなく、早急な原因分析が求められますので、これまでのようにログは何かあったときのために取りためておけばいいという体制では対処できません。ログを活用できる環境の整備が、企業・組織を維持することにも直結していきます。

Splunkのように統合ログ管理に分類されるツールの特長について

お聞かせください。

Splunk Services Japan

セールスエンジニアリング本部

シニア セールス エンジニア

西浦 秀之 氏

統合ログ管理ツールは、さまざまなログを横断的に確認することができ、一つの製品では見えなかった事実や状況の確認を容易にすることができます。企業・組織で発生するさまざまな問題に対する原因の究明になくてはならないログですが、それを少しでも目に見える形で具体的にわかりやすくします。

統合ログ管理に分類されるツールの選定ポイントは、ログを取り込める(連携している)製品が多いことや、お客様自身が目的に合わせて容易にカスタマイズできることだと思います。求められる情報は企業・組織によって異なるため、提供されている標準機能だけでは必要な分析を行えないことがあります。また、ログデータはツールベンダーによってフィールド定義などのフォーマットが異なります。そのため、面倒な設定をすることなく取り込んですぐに横断的な検索ができる仕組みが用意されていることが必須です。

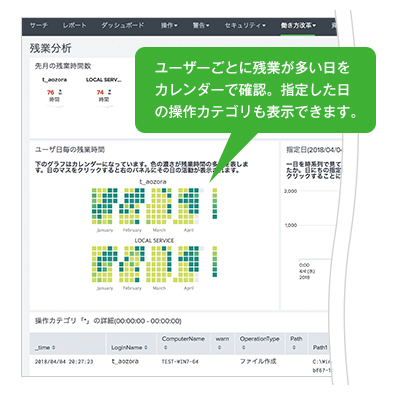

Splunkには、Appという分析のためのテンプレートがあり、導入されているツールやアプリケーションを目的ごとにセットしたAppを利用することで、ログ分析、レポート作成などが効率的に行えます。サービス残業や内部情報の持ち出しが行われていないかなど、知りたい情報をダッシュボード(さまざまな情報を見せる画面)で素早く確認いただけます。導入されているツールやアプリケーション、求めている情報が同じであれば、Appをコピーすることができるので自組織用に一からセットする必要がなく、自治体や学校など共通の環境が存在している組織では、より簡単に運用を始めていただけると思います。SplunkのWebサイトからは現在、約2,000のAppをダウンロードしてお使いいただくことができますが、今後、日本のお客様に活用いただけるAppをさらに充実させていく予定です。

マルウェア侵入後の相関分析には手間と時間がかかりますが、

考えられる短縮策についてお聞かせください。

マルウェアの大半は長期間潜伏するタイプで、外部から指摘される前に自社で発見することができても、見つかった時点ではすでに情報が窃取された後ということが少なくありません。見つかったマルウェアの振る舞いや被害、影響について分析するためには、ファイアウォールやプロキシ、認証ログなどとの相関分析が欠かせませんが、企業・組織のログデータは膨大な量であるため、ハンドリングが難しいという問題があります。

侵入経路の特定にはメールやWebなどのログを合わせて分析、感染したマルウェアがどのように特権を取得し情報を窃取しようとしたのかを調査します。さらに外部への攻撃の踏み台に利用された形跡がないかを調べるには、Active Directory等の認証ログやDNSサーバーのログを分析しなければなりません。検出したマルウェアがどのような変遷をたどったのかは、いくつもの工程を経てようやく可視化にたどり着きます。このような状況では、Splunkのようにさまざまなマシンデータをリアルタイムに取り込んで分析できる統合ログ管理ツールが必要なのではないかと思います。

あるお客様の事例ですが、その企業ではウイルスを検出してから原因を特定して結論が出るまでに、最大で4週間もかかっていることが問題になっていました。そこで、短期間での解決を目的にSplunkのプラットフォームを導入された結果、ウイルスの検出からわずか数時間で原因を特定できるようになり、感染により止まってしまったシステムの早期復旧に役立ったそうです。

各ツールのログを結びつけて相関分析するためには、大変な労力と時間を費やすことになるため、これまではセキュリティベンダーや専任部隊を要する大規模な組織でなければ実現できませんでした。私どもは、セキュリティベンダーから提供されるマルウェア情報と、導入されているファイアウォールやプロキシのログ、 ActiveDirectory等の認証ログをSplunkに取り込むことが、 中小企業のお客様にもそれらのログを横断的に分析、効率的に解決していただける環境のご提供につながると考えています。

ログを分析・可視化することで

内部不正や勤務実態の把握が容易に

サイバー攻撃対策以外に、ログを分析・可視化することによる効果について

お聞かせください。

情報漏洩は、サイバー攻撃だけでなく内部関係者による不正行為によっても発生します。以前から、退職する従業員が転職先への手土産として顧客情報などの営業秘密や技術情報を持ち出すことが問題になっています。そのため、退職予定者の情報を人事部門から情報システム部門へ連絡し、退職の1か月前から、徹底してログをチェックする体制を取られている企業・組織が増えています。機密情報の不正持ち出しを証明するためには、退職した従業員が機密情報フォルダにアクセスした記録や、メール、ファイル転送サービス等を使って外部に情報を持ち出した証拠の記録が重要です。これらのログは、早急な提出が求められる場面で必要になることが多く、膨大なログから素早く情報を得て結果を「分析」しなければなりません。分析結果を得るためには、SKYSEA Client Viewを単独で使用するよりも、Splunkのようなツールを活用することをお薦めします。また、Splunkは機械学習を利用したAI技術も利用できるようになっていますので、普段の振る舞いを学習し、これまで難しかった通常とは異なる行動の検出、不正のあぶり出しが可能になってきています。

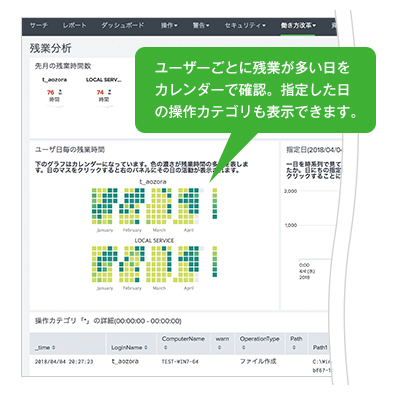

そのほか、働き方改革に取り組む企業・組織では、業務実態の把握に活用いただけます。今後、ライフスタイルに応じて、従業員が自ら場所や時間を選んで仕事ができるテレワークを取り入れる企業・組織の増加が予測されていますが、社外での業務は実態の把握が難しいことが懸念されます。また、残業代の未払いには罰金や懲役などの罰則が与えられるため、多くの企業・組織でサービス残業の撲滅に取り組まれていると思いますが、勤怠管理システムだけではサービス残業を把握できません。PCの操作ログと照らし合わせても、ログのデータ量が膨大で、集計・分析には時間がかかってしまいます。

USBデバイスに関連したデータの持ち出しについて分析

※画面は開発中のもので、変更になる可能性があります。

このようなシーンでは、Splunkのダッシュボードを活用することで、PCの稼働時間が長い従業員を素早く抽出できます。さらに従業員のユーザーIDをクリックすると、その従業員が操作したログがカテゴリ別に表示され、続けてカテゴリをクリックすると、選んだログに関係する内容がドリルダウンで表示されるというように、知りたい情報が素早く動的に確認できます。このように、気になる情報を順に選んでいくことで、サービス残業で見積もりや資料を作成することが常態化し、法律で決められた残業時間の上限である45時間に収めている社員を見つけ出すことも可能になります。サービス残業だけでなく、定時内に行うべき業務を先送りして、本来必要のない残業をしている社員を見つけ出すといったことにも活用いただけます。

大手企業以外にもSplunkは導入されているのでしょうか?

残業の状況を分析

※画面は開発中のもので、変更になる可能性があります。

大手企業では、セキュリティだけでなくビジネスに関わる分析にもログを活用されており、マシンデータのプラットフォームとして導入いただくケースが増えています。ログの活用が進んでいないと思われている中小企業でも、先にご紹介したようなログデータの調査負荷の軽減を目的に導入いただけることが多くなっています。ログは重大なインシデント以外にも問題の原因特定に活用されますが、対象の要素が少量であっても調査には時間がかかることが多いため、複数のマシンデータの可視化・分析の負荷軽減に必要だと感じていただけているようです。Splunkの料金体系は、取り扱うデータのボリュームに応じた従量課金制なので、まずは少量のデータから試してみたいというお客様にとって導入しやすいということもあるのかもしれません。

また、中小企業では、ITに関わる業務は例外なく情報システム部門の方が担われ、一人の担当者が何から何まで対応しなければならない状況が少なくありません。そのため、用途ごとにツールが変わると管理対象のIT資産が増えてしまいますので、一つのツールで複数の用途に対応できる方が良いと考えられているということもあります。Splunkに取り込んだマシンデータをIT運用管理やビジネス分析など、さまざまな用途で活用できるということが、中小企業でも選ばれる理由の一つになっています。

そのほか、Splunkのお客様が主催されているGOJAS( Go Japan Splunk User Group)というユーザーコミュニティに参加して情報交換できることも導入のメリットと感じられているお客様が多いようです。数か月に一度集まって、Splunkの活用方法や運用ノウハウを共有されており、効果的な対策や自社では気づかなかった活用方法を知ることができると聞いています。

最後に

私どもが調査した結果、約8割のログデータはIT運用など、ほかの用途にも再活用できることがわかっています。これまで生かせていなかった膨大なログを一つのプラットフォームからさまざまなシーンで価値ある情報に変えることは、マシンデータ・プラットフォームであるSplunkの役割です。

また、最初にも申しましたが、これからのセキュリティ対策は、これまでのような「防御」だけでなく、すでに脅威が侵入していることを前提として取り組んでいかなければ企業・組織を守ることはできません。そのために、脅威がはっきりと姿を現す前に「いつもと違う」状況を見つけられる環境を整備しておくことが求められます。その答えの一つがログを有効に活用できるツールの導入ではないかと考えます。