原田 要之助 氏

情報セキュリティ大学院大学客員教授

1954年京都生まれ。1979年京都大学大学院工学部数理工学専攻修了。電信電話公社(現NTT)の研究所で通信ネットワークの監視、制御システムを開発。1999年から情報通信総合研究所にてセキュリティのコンサルや監査に従事、大阪大学工学部大学院工学研究科の特任教授を経て2010年から2019年まで情報セキュリティ大学院大学教授。マネジメントと事業継続を講義。2019年より客員教授。経産省のIT関連の委員会の委員、2008年から2010年までISACA(情報システムコントロール協会)国際本部副会長、セキュリティマネジメント学会会長、日本ITガバナンス協会理事などを歴任。

今日、ITはビジネスのさまざまな場面で用いられ、組織のビジネス活動にとって欠かすことのできないものとなりました。多くの人が日常的に業務のなかでメールやスケジュール管理、SNSなどを使っており、組織内部や外部とのコミュニケーションにとってもITが重要な役割を果たしています。そのため、トラブルの発生は組織の機能がまひすることにつながります。

ここでは、 組織が災害やトラブルに備えてITをどのように管理すればよいかということを、ビジネス(本稿では事業と呼ぶ)の継続という観点から述べていきます。

ただし、ITの重要性は組織によって異なるため、ここで述べるのは一般的な内容にとどめます。自組織でどのように利用していくかについては、皆さま自身で考えていただきたいと思います。

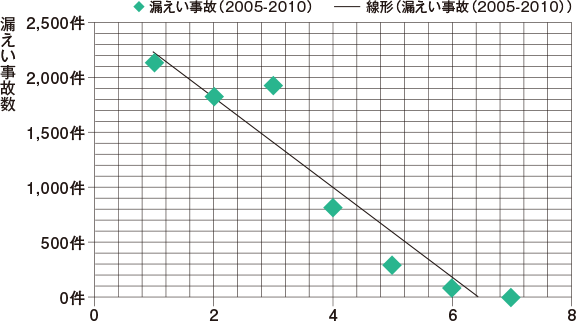

まず、災害は必ず来ると考える必要があります。 地震のエネルギーを示すマグニチュード(リヒタースケール)と発生頻度の関係はグーテンベルグ・リヒター則と呼ばれ、べき乗則に従うことが広く知られています。 この法則は、さまざまな自然現象の規模と頻度を占める法則でもあります。筆者が情報漏えいの規模(漏えい件数)と発生頻度を調べた結果、情報漏えいにもさまざまな自然現象と同様に、べき乗則が当てはまることを示しました。図1 1 2

ここから読み取れるのは、事業に影響を及ぼす災害などの事象は大多数が小規模なものであるが、頻度は少なくとも極めて大きな規模の事象も起こり得るということです。すなわち、大規模な被害をもたらすとんでもない事象は、いつか必ず起きると想定しておかなければなりません。

近年、気象庁は甚大な被害をもたらした災害に対し「この規模の地震(台風)は想定できなかった」と発表することがあります。しかし、組織に必要なのはそのような想定外の事象に対しても、近い将来起きることと想定し、自組織を守るために事前の対策を講じておくことです。

事業継続を脅かす要因には、組織外部からの事象である地震や津波、雷等の自然災害に加え、停電※1やネットワークサービス事業者等のトラブル※2、サイバー攻撃(標的型メール攻撃、サーバーなどへの不正侵入など)があります。3また、そのほかにも組織内部には、建物火災やシステムの誤作動・故障、個人情報の漏えいなど、さまざまなリスクが存在します。

このような事象が発生した際には、ITを安定して使用することが困難になり、組織の事業が継続できない事態に陥ります。被害を最小限に食い止めるためには、トラブルに遭う機会を減らすこと、すぐにトラブルを察知することが必要となります。また、トラブルからいかに素早く回復させ、トラブル前の状態に復旧させられるかが重要で、この一連の流れをまとめたのが「IT事業継続」です。

「IT事業継続」については、自然災害などを中心として考える方が多いようですが、ITについては個人情報の漏えいやサイバー攻撃によるものを含めて考えていく必要があります。

例えば、「台風や地震でオフィスが壊れ事業が続けられなくなった」「使っているネットワークの故障や個人情報の漏えいなどの事象が起きて事業を中止せざるを得なくなった」と想定してみましょう。このような状況では、通常の事業を続けていくことが困難になります。しかし、一般的にはこのような状態に陥っても、ある一部の事業のみを早期に復旧させたり、停止した事業を徐々に復旧させて、時期を決めて元の状態に回復させる必要があります。この事業回復までの流れを「事業継続マネジメント(BCM:Business Continuity Management)」、具体的な計画については「事業継続計画(BCP:Business Continuity Planning)」と呼びます。このBCMやBCPにおいてITが重要な役割を果たすのが「IT事業継続」です。4

ITから見たBCMは「ITに関わる機器やクラウドサービスの停止でITが利用できなくなり、事業が継続できなくなる事態を予防するとともに、早期に重要な事業を復旧させ、事業全体を回復させること」と言えるでしょう。ただし、BCMの役割はITの停止により事業が停止したり大きな影響を受けた場合に「できるだけ早く主要な事業に関係するITを復旧させること」だけではありません。被害を受けて動作しなくなったITの復旧も重要ですが、ここで忘れてはならないのが「事業の復旧のため」という観点です。例えば、インターネットのオンラインショップが「臨時の実店舗を開設する」ことも復旧の選択肢となり得ます。しかし、組織の事業を部分的に復旧しても本来の事業とはかけ離れているため、顧客や利用者が離れてしまいます。「事業の復旧」のためには、ITを含めた事業の本格的な回復が必要です。

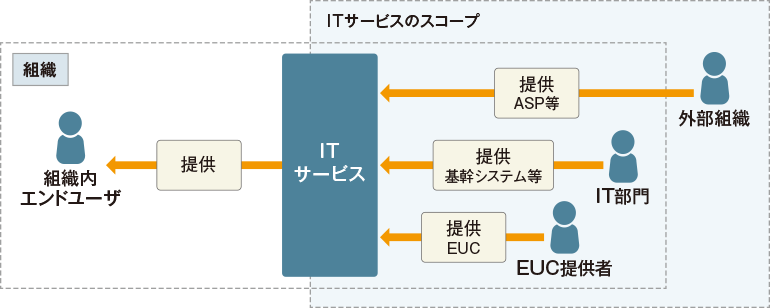

さらに、組織が事業を最優先するにあたって、「ITの継続」が課題とならないように備えておかなければなりません。経済産業省の「ITサービス継続ガイドライン」 4では、図2に示すように、「組織におけるITの位置づけ」を、組織内部で事業を実施する組織内エンドユーザーや外部の顧客に対して「ITサービス」を提供することであると述べています。早期にITを復旧することはそのために必須の課題となるため、この観点の十分な理解が求められます。従って、事業継続を検討する際には「IT事業継続」のみを考えるのではなく、「事業継続のなかでのIT」として全体のバランスを考えてください。

昨今のビジネスはわれわれが思っている以上にITに依存しています。そのため、ITサービスが停止するとすべての業務遂行に影響が及ぶため「IT事業継続」では、BCMやBCPで実施されている優先度をベースに対策することになります。

一般的に、BCPを策定する場合には「ビジネスインパクト分析」と呼ばれる手法が用いられます。「リスク分析」がリスクレベルを決定するプロセスであるのに対し、「ビジネスインパクト分析」では業務やシステムが停止・中断した際に被る損害の大きさや影響度合いを分析します。一度の災害や事故により事業が継続できなくなってしまったということがないよう、起こり得る災害を「リスク」ではなく「ビジネス」視点で捉えることがポイントです。

一般的なリスク分析では、発生頻度・確率が極めて低く規模も小さくなる傾向にあるため、リスクを受容することを選択できるかもしれません。しかし、東日本大震災クラスの災害は300年に一度の確率で発生すると言われています。組織そのものが消滅してしまう可能性を考慮すれば事業継続のための対策は必要です。この違いは、ITについても同様となります。5

一方、昨今の事業運営では、組織内部・外部を問わず、メールやSNSに依存し、情報の収集や共有には一般のオープンなSNSサービスなどを用いることも増えてきています。メールやSNSは、いつでも使える便利なツールという前提で使用されていると思いますが、災害時には、インターネットが使えなくなるためメールやSNSも使えません。そのため、事業がこれらのサービスに依存している場合には、SNSに対してもサービス継続のための対策が重要であり、「IT事業継続」の対象に含まれます。また、SNSなどのサービスを、非常時に使用できれば事業の復旧にも役立ちます。しかし、一般的な組織のBCMやBCPでは、SNSサービスについて忘れられていることも多いので注意が必要でしょう。次項では、非常時におけるコミュニケーションの観点からITサービスを見ていきます。

| ISMS | BCMS | |

|---|---|---|

| 主な分析手法 | リスク分析 | ビジネスインパクト分析 |

| パラエータ | 影響度および頻度 | 影響度、時間 |

| 対象 | 情報資産に対するリスク | 事業中断や停止につながるリスク |

| リスクの規模 | あらゆる規模のリスク | 事業の中断に脅威となるリスク |

経営者が非常時に対応しなければならないことの中で特に重要なのは、「非常事態を宣言する」ことです。非常時は、収益を目指した日常の事業が停止されるため、株主に対して説明責任を負う経営者は、どのように判断して事業を停止したのかについての責任を問われます。すなわち、経営者は自己の判断でもうけを出す事業を止めるということを内外に明らかにするために、非常事態だと宣言しなければならないということです。これは、政府や自治体が大規模な災害時に実施する非常事態宣言の民間版と考えることができます。

しかし、収益をあげることを目的としている企業は、 非常事態の宣言に対して慎重にならざるを得ません。非常事態モードになったあとは、モノを作る製造業のみならず、すべての企業においても、早期の事業再開が求められます。

事業継続モードで必要となるのは、全従業員や取引先との連絡、相談、スケジュール調整です。そのための手段として、メールやSNSなどの情報連絡ツールが用いられますが、災害時などの非常時にはそれらを使うことが難しくなると想定しておかなければなりません。未曾有の大災害であった東日本大震災においては、被害の大きさから安否確認や連絡に手間取り、多くの企業で非常事態宣言までに大変な時間を要しました。経営者自身も被災者であるため、非常事態を宣言して事業継続計画モードに移行できない、従業員も連絡が取れないなどによって、事前に立てていた事業継続計画を生かしきれなかったという声も多くあがりました。IT部門のサポートが必須です。 3

事業継続モードで事業継続を進めるには、ITのどのサービスがどの時点で必要になるかを事前に決めておくことです。多くの組織の事業継続にはこの視点が欠けています。IT事業継続計画において、事業に直結したITサービスの復旧については細かく計画されていることが多いのですが、メールなどのコミュニケーションツールについても早期に復旧できるようきちんと盛り込んでおかなければなりません。

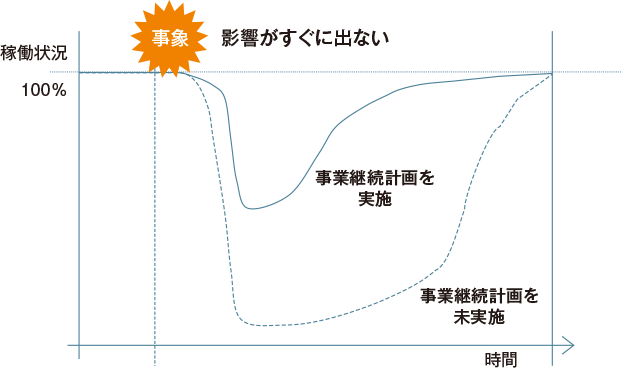

地震や火災、水害などと違い、サイバー攻撃などセキュリティの脅威による被害は、多くが図3に示すように発生直後には事象が伴いません※3。そのため、被害を最小限にとどめるためには事象が起きたことをいち早く検出することが求められます。

標的型攻撃に用いられるマルウェアは、長期間潜伏してスパイ活動を行います。そのため標的型攻撃と疑われるメールの受信を検知後、表面的には何も被害がなかったとしても安心することはできません※4。このようにサイバー攻撃などのセキュリティの脅威に対しては、実際の事象が起きた時点ではトラブルを検知できないということを知っておかなければなりません。

個人情報漏えい事件の原因の多くは、ITシステムの問題に起因するものではありません。しかし、組織としては問題が解決するまでITシステムを停止せざるを得ません。セキュリティの脅威に対しての事業継続は、工場などの施設が災害で破壊されたりするのとは大きく状況が異なります。すなわち、ITについては、一般的な事業継続で実施する内容とは異なることに注意してください。従って、復旧や回復においては必ずしも図3のように時間の経過とともに復旧できない場合もあります。

組織では、火災訓練や標的型メール攻撃訓練など多様な訓練を実施していますが、災害などさまざまな事象(トラブル)を想定した訓練を平常時に行っておくことは、突然襲ってくる事象に備える意味で重要です。これは、事前に訓練しておくと、何か事象や事件が起きたときに、自然に体が動くということが言われているからです。とっさの機転が利く人もいますが、すべての従業員にそれを期待することはできません。起こり得る事態を想定して訓練しておくと、いざというときに役立ちます。特に、災害やサイバー攻撃などの緊急時、人間には冷静に考える余裕がありません。そのため、非常事態に組織内のITがどうなるのか、どのようなITサービスを使って安否確認などの連絡するのかなどを訓練しておくことが望まれます。

また、ITサービスでは、標的型メールを受けたときの訓練に加え、運用者にはITサービスをどのように復旧するかなどの訓練も必要となります。BCMでは範囲が広いため、ITについて十分に対応されていないことも多いので注意が必要です。

ITサービスについては、レイヤー構造で考えるとわかりやすいでしょう。例えば、ネットワークはすべてのITがつながっているプラットフォームであるため、ネットワーク機器の損傷によりITサービスが停止する事態となり、ネットワークに問題がなくてもサーバーが使えなければWebアプリケーションが使えません。そのため、ITサービスをレイヤーごとに分けておき、依存関係を把握しておくことが求められます。

また、Webサービスなどは、ほかのサーバーと連携してサービスを提供しているので、どことつながってサービスを提供しているかを把握することも重要です。

| 1ネットワークレイヤー(ネットワーク機器とプロバイダ接続) |

|---|

| ● インターネット ● 組織内部のネットワーク ● ネットワークOS |

| 2サーバーレイヤー |

| ● 自組織のサーバー(ファイルやデータ、メール、スケジュールほか) ● 外部クラウド ● OSおよびミドルウェア |

| 3アプリケーションレイヤー |

| ● アプリケーションの機器(コンピューターほか) ● アプリケーションのソフトウェア |

| 4データレイヤー |

| ● 事業に関するファイルやデータ ● 個人情報などのデータベース |

非常時の事業モードは通常とは異なります。ITサービスが使えないことで平常時とは流れが変わってしまうため、困惑してしまうことが多いでしょう。例えば、今までできていたメールの一斉連絡ができなくなると、個々に連絡を取らなければならず負荷がかかります。

また、非常時に何が重要かはその事態になってみなければわからないことが多々あります。不幸にして、大規模な個人情報漏えいを起こしてしまった場合には、原因が解明できるまでITサービスを停止しなければなくなりますが、ハードウェアに問題がなければ早期に復旧したいと思うのがIT担当者ではないでしょうか。しかし、問題解決には漏えいの原因分析やフォレンジクスなどが必須で復旧には時間がかかります。いつ復旧させられるかは経営者マターとなることを覚えておいてください。

原田要之助「大規模な情報漏えい事件の特性と対策の考え方」情報セキュリティ総合科学 第4号2012年11月

https://www.iisec.ac.jp/proc/vol0004/harada.pdf

鈴木 宏幸 新原 功一 原田 要之助「大規模個人情報漏えい事故の特性を考慮した事業継続対策」システム監査学会論文誌2016年、Vol29,No.1

https://www.sysaudit.gr.jp/gakkaishi/ronbun/201603article_suzuki.pdf

原田要之助「東日本大震災に学ぶ事業継続計画とITの在り方 組織におけるITリスク管理」情報セキュリティ総合科学、第3号2011年11月

https://www.iisec.ac.jp/proc/vol0003/iisec_proc_003_p054.pdf

「IT サービス継続ガイドライン」改訂版、2012年

https://www.meti.go.jp/policy/netsecurity/docs/secgov/2011_IoformationSecurityServiceManagementGuidelineKaiteiban.pdf

「IT-BCP 策定モデル」内閣サイバーセキュリティセンター(NISC)

https://www.nisc.go.jp/active/general/pdf/IT-BCP.pdf

(「SKYSEA Client View NEWS vol.66」 2019年4月掲載)