上原 哲太郎 氏

立命館大学 情報理工学部 セキュリティ・ネットワークコース 教授

京都大学博士(工学)

1995年 京都大学大学院工学研究科博士後期課程研究指導認定退学。1996年 京都大学博士(工学)。京都大学大学院工学研究科助手、和歌山大学システム工学部講師、京都大学大学院工学研究科助教授、京都大学学術情報メディアセンター准教授を経て、2011年総務省技官。通信規格と情報セキュリティ政策に従事。2013年より現職。NPO情報セキュリティ研究所理事、NPOデジタルフォレンジック研究会理事。京都府警サイバー犯罪対策テクニカルアドバイザー、和歌山県警サイバー犯罪対策アドバイザー、芦屋市CIO補佐官。

日本では10秒に1人がサイバー攻撃の被害者になっているというレポートもあるほど、サイバー攻撃の存在が当たり前となり、企業・組織においてもその脅威は日常業務と隣り合わせの状況です。しかし、セキュリティ対策の重要性が広く認知され始めているとは言え、情報システムご担当者の皆さまは今も予算の確保に苦労されているのではないでしょうか。改元により新しい時代が訪れた今、企業・組織のセキュリティ対策を取り巻く状況と今後取り組むべき対策について、サイバーセキュリティ、システム管理、自治体情報システムなどを専門に研究されている立命館大学情報理工学部 教授 上原 哲太郎 氏にお話を伺いました。

改元に伴って企業・組織が気をつけることは、「金融機関から、改元対応のシステム変更があったので、ネットバンキング用にプログラムをアップデートしてください。」というような便乗商法くらいかと思います。かつて、実際にある銀行をかたりCDを送りつけてインストールさせ、ネットバンキングに使う電子証明書を入れ替えて口座から現金を引き出して盗む事案が発生しましたが、これは典型的な詐欺の手口です。対策は、それが本当に銀行から送られてきたものなのかを確認する従来の詐欺への対応と同じです。これについては、近年、企業のWebサイトに取引先銀行を記載することが減ってきていますので、あまり心配はいらない気がしています。

むしろ、改元で大変な思いをされているのは、平成が始まった30年前のレガシーシステムをだましだまし使ってきた企業・組織ではないでしょうか。例えば、近年のWindows系のシステムで、.NET Framework系のソフトウェアであれば、レジストリを書き換えれば一発で「令和」に対応できるので、プログラムは一行も変える必要がありません。しかし、COBOLでプログラミングされ、びっしり書き込まれているようなレガシーなシステムが現役で活躍しているような企業・組織は、とても苦労されていると思います。

一つのシステムを長期間稼働させることの是非については、そろそろ真剣に検討されてもいいのではないでしょうか。ある方が、伊勢神宮で行われる式年遷宮のようにシステムの棚卸やセキュリティの見直しも、決まった年数で定期的に行うべきだとおっしゃっていましたが、そのとおりだと思います。伊勢神宮は20年に一度すべての社殿を造り替え、神様は新しい神座へ遷りますが、同じようにシステムも思い切って強制的な切り替えを実施するべきです。業務フローを含め見直しの機会を失ってしまっている企業・組織は多いと思いますが、働き方改革に取り組まなければならない今が、システムの“遷宮”を実施するチャンスです。

また、道具を変えることでセキュリティを高めるという意味では、極端な話PCを捨てることが一番有効な手段だと思います。例えば、営業事務のデータ入力の大半はすでにWebシステム上で行われているので、PCでなくても業務に支障はないはずです。また、WordやExcelなどの入力作業もOffice 365等を活用すればWeb上で対応できます。事務的な業務であればシンクライアント環境を整備してタブレット端末を使うことで、十分業務に対応できるのではないでしょうか。

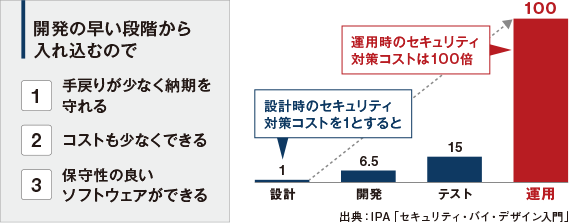

セキュリティ・バイ・デザインは、情報セキュリティを企画・設計段階から確保するための方策なので、開発の早い段階から対処が必要です。そのため、設計を担うエンジニア側の役割が大きくなりますが、そこには二つの問題があります。一つは、セキュリティを考慮に入れたプログラミングの必要性についての教育を受けた人材が非常に少ないこと。もう一つは、セキュリティを考慮したプログラミングが大切だと理解しているが、それに対応するべきなのは自分が関わるプログラムではなく、ファイアウォールやアンチウイルス製品など、ほかのシステムだと感じていることです。後者の自分の仕事ではないという感覚は、特に問題だと感じています。

最近関わった二つのセキュリティインシデントは、どちらもプログラムやシステムを長く使用している間に、想定から外れた使われ方をしていたことに起因していました。そのうちの一つは、閉鎖系のネットワークで使用することを前提としたプログラムだったにもかかわらず、クラウド接続しているなどいくつもの例外措置が発生した結果、インターネットにつながることが常態化してセキュリティ対策が穴だらけになっていました。しかも、プログラムを書いた人や実際に運用している人たちは直接インターネットにつながっていることには気づいておらず、マルウェアに入り込まれ、とんでもない状況に陥って初めて惨状を知ることになりました。もし、セキュリティ・バイ・デザインが取り入れられたシステムであったなら、事前にリスクを想定した対策が施されているので、このような事態は防げていたはずです。

新たなシステムの企画・設計段階で、セキュリティ・バイ・デザインを取り入れようと考えたとき、最初の段階ではマニュアルをインターネットで検索されることもあると思いますが、検索結果の上位には「SBDマニュアル(情報システムに係る政府調達におけるセキュリティ要件策定マニュアル)」が出ています。このマニュアルは、セキュリティ・バイ・デザインで設計する手法ではなく、発注者が受託者に対してセキュリティ・バイ・デザインで作るようお願いするために、NISC(内閣サイバーセキュリティセンター)が作成したものです。もちろん、構築に関係する内容も含まれますが、それを見て、そのとおりにシステムを作れる業者がどれだけあるかというと、現状はかなり難しいと思います。今後、企業・組織がセキュリティの強化を続けていくなかで、セキュアコーディングが何たるかの教育を受けたエンジニアが不足していることは、深刻な課題となってきます。

従業員に大量の運用ルールを守ってもらうことで何とか乗り切るタイプの「運用でどうにかする」日本人が得意とするセキュリティ対策は、今後も増えていくと思います。企業・組織のセキュリティにとって、最も大きな脅威である標的型攻撃は「人のミスを狙う」という戦略で成功し続けているわけです。受け取ってはいけないメールが受け取れてしまう、受け取っても開いてはいけないと注意喚起されているメールを開いてしまう。いかに人間のミスを誘うか、攻撃側の巧みな戦略が成功しているのを見るにつけ、メールに関する運用ルールが追加され面倒になっていくのは仕方がないことだと感じます。

しかし、だまされてしまう根本的な原因は、メールの添付ファイルを開くことが多くの従業員の業務フローに含まれていることです。いつまでも従業員の頑張りに頼るセキュリティ対策には無理があり、メールでのファイルのやりとりが必要な業務のやり方を見直したり、メールにファイルを添付できる業務を限定するなどの対策が急務です。攻撃者が、今後もあの手この手で新たな攻撃を仕掛けてくることは間違いありません。数年前の日本年金機構の事案でも、職員は最初の攻撃ではメールの添付ファイルを開封しませんでした。その後、攻撃者は件名を変えて送信するなどの波状攻撃を仕掛け、4回目の攻撃で成功しています。標的型攻撃は、成功するまで何度でも続けられる恐ろしい攻撃です。

近年、メールの添付ファイルを使った攻撃が最も多い攻撃パターンとなっている現状を考えると、「メールの添付ファイルを原則禁止」することはやむなしと考えています。この話をすると、メールにファイルが添付できなくなったら仕事にならないと言われますが、そもそもそうしないと仕事にならない業務の運用自体を見直せばいいのではないでしょうか。その上でどうしてもメールへのファイル添付が必要な業務があれば、許可する場合のセキュリティはどのように担保するのかをセットで提示していかなければなりません。

セキュリティ対策の強化は、綿密な業務設計の上に成り立ちます。しかし、そこまでして対策を強化しても、五月雨にやって来る現場からの要望にその都度応えていれば、メールにファイルが添付されていることが当たり前の状況となり、結局怪しい添付ファイルも開いてしまう穴だらけの対策になるのは当然のことです。添付ファイルを安易に開いてはいけないことの本質は、誰から送られてきたかを厳密に確かめるすべがないことです。今後、セキュリティが不確かなメールには頼らず、受信者が送信者をしっかりと確認できる仕組みを構築し運用していけるようになれば、かなりセキュアな世の中になっていくはずです。

このところ、ファイル共有サービスを利用する企業・組織が増えていますが、メールよりもセキュアであることは間違いないので、取引先等とネゴシエーションが取れるのであれば、そちらを使用していくべきだと思います。ただ、送る側、受け取る側が共に安心して使うためには、もう少しサービス提供側に工夫してもらうことが必要だと感じています。例えば、この会社はこのサービスを使ってファイルを送っているということが、メッセージの最初に自動で入ったり、URLに送信元の企業名が入るなど、もう一歩踏み込んだサービスが提供されることを期待しています。

セキュリティを広める際の一番のネックは、あらゆる階層の人を対象にした、してはいけないNG事項をまとめた「べからず集」の存在です。しかも、NG事項はどんどん増えていくため、追加するたびに配付しなければなりません。仕方がないとは言え、サイバーセキュリティに関わる者として、この状況を容認せざるを得ないことにジレンマを感じています。

セキュリティを担保するためのセキュリティ・バイ・デザインやセキュアコーディングは、自分の作成したプログラムの中に「べからず集」に該当する箇所がないかを確認することが重要ですが、大量のNG事項をチェックするのは気の遠くなる作業です。この問題に対する一つの成功例だと思うのが、自動車の業界団体であるMISRAが開発した、C言語のためのソフトウェア設計標準規格であるMISRA-Cです。

この規格は、サイバー攻撃により人命に関わる事態となり得る自動車の車載プログラムを攻撃からいかに守るかということに、ある種の答えを出そうとしたものです。MISRA-Cの「べからず集」にも大量のNG項目がありますが、基本的にすべて機械的にチェックできるので、プログラマーは確認用のプログラムを実行するだけで、「べからず」が自分のプログラムに含まれていないかをチェックできます。さらに、プログラムに問題発生の可能性がある記述が含まれていても、別のシステム等を用いた運用で回避できるため、警告されなかった場合には、本当に回避できるのか再度運用ルールに置き換えてチェックを行います。「別の視点」による調査で「この部分がこういう理由で警告を出す書き方になっている」と記録でき、セキュリティの担保に欠かせない「証拠を残すこと」が自動的に完了します。MISRA-Cの「別の視点」の仕組みは、自動車業界以外でもぜひ参考にして取り入れていただきたいと思います。

多くの企業・組織でもセキュリティに関するチェックリストの作成とチェックが行われ、「べからず」に該当していた場合には記録を残しているはずです。MISRA-Cのように機械的なチェックの実施は難しいと思いますが、「べからず」に該当する本来NGな運用を行っている場合には、該当しているという事実だけでなく、それを補完するためにどのようなセキュリティ対策を行っているのかまで記録として残すことが重要になります。近年発生しているセキュリティ事故の多くは、そこまでやっていないことに原因の一端があると感じています。

企業・組織においては、そろそろ「知識情報」「所持情報」「生体情報」を用いる多要素認証を必須にしてもいいのではないかと思っています。しかし、多要素認証を普及させる一番のハードルはインテグレーションの問題で、ほぼすべてのシステムが多要素認証をサポートできるようになるには、もう少し時間がかかります。また、多要素認証が普及しなければ、ID管理を一元化できる統合認証の浸透も難しいと言えます。近年、多くの企業・組織がクラウドサービスを活用するようになったことで、ようやくさまざまなシステムの認証をマイクロソフトやGoogleのサービスを活用してまとめて対応させる方向に進んできました。マイクロソフトのAzure上で展開されている多要素認証システムAzure MFAは、この一年でずいぶん進化してきましたので、そろそろ普及段階に入っていくのではないかと考えています。

クラウドサービスの普及により、このところクラウドのIDやパスワードを狙う攻撃が多発していますが、中でもOffice 365は外見的なわかりやすさもあって集中的に狙われているように感じています。攻撃者は、Office 365のWebサイトにリスト型攻撃やフィッシング攻撃を仕掛けることでIDやパスワードを奪いますが、基本的にクラウドサービスは一部を除いて均一な構造になっているので、IDを盗めばOffice 365以外のサービスに対しても何ができるかよくわかっています。そのIDが社内ネットワークの認証とつながっていれば社内システムに入り放題、やりたい放題できるため、非常に狙われやすくなっています。さまざまなシステムの認証をクラウドサービスに束ねているのであれば、できるだけ早く多要素認証に移行した方がいいでしょう。

Googleは、自社がフィッシング被害に遭ったことをきっかけに全社員に多要素認証を強制したところ、急激に被害が減少したと公表しています。多要素認証がスタンダードになれば、本人以外が認証しようとしたことがわかりやすくなり、攻撃の前兆の把握にも活用できるようになると思います。

RPA(Robotic Process Automation)の使い方として適切ではないのは、人間が行っていた「定型的な作業」をRPAに置き換えることです。一般にRPAの導入が成功していると言われているのが、帳票をOCR(Optical Character Reader)で文字認識させ、その結果を入力させるデータ入力オペレーターの作業です。しかし、本来は最初からWebサイトの入力フォームで帳票を入力すれば大幅に効率がアップするにもかかわらず、手書きの帳票をRPAで文字認識させれば「手書きの帳票を使用する」ことが固定化されてしまい、結局は業務の効率化につながりません。

このような言い方をするとRPAを否定しているようですが決してそうではなく、使いどころを間違えなければ有効なツールだと思っています。情報システムご担当者の業務でも、あるシステムのデータベースをCSVファイル出力し、Excelで修正して別のシステムに取り込む作業が頻繁に発生していると思います。RPAが役立つのは、このような二つの互換性のないシステムをつないで有効活用したいが、それぞれのシステムの改修はやりたくない場合や、パッケージにAPI(Application Programming Interface)が提供されていないのでプログラミングができない場合です。これらの用途でRPAを導入することは、システム化を進めるという意味でも適切だと思います。業務の効率化を妨げている問題を把握しないまま導入してしまえば、本来必要としている業務には活用できず、業務改革の機会を失ってしまいます。

数年前に「ビッグデータ」というキーワードがはやったとき、これをIT戦略として掲げてキーワード経営を行う企業が現れました。しかし、その多くは現場に丸投げのような状態で、上から「よろしく頼む」と言われた各現場では、保有しているデータソースをかき集め、それを一生懸命Excelで分析することでビッグデータを活用したように見せていました。今もまた「働き方改革」というキーワードのために「RPA」の導入を検討されている企業があると思いますが、二つの殺し文句が並んでいることに注意してください。

RPAを形だけの導入としないために、まずは組織内に多くの無駄な間接業務が潜んでいることに着目し、導入前に業務整理しておくことが重要です。例えば、スタンプラリーのようになっている書類への押印などは、責任者のチェック済みだと証拠が残ることが重要なので、画面のクリックやログを見るだけでチェック済みだとわかるようにするなど、形骸化している業務に対してシステム化を急ぐことを優先していただきたいと思います。

一番の問題点は、いまだに「セキュリティ対策はコスト」と考えられている経営者が多いことです。企業・組織の担当者は、セキュリティのための予算をどう確保するか悩まれているとお聞きしますが、解決にはさまざまな手段を駆使していくしかないと思います。その一つが、経営者への報告・相談の際、セキュリティを主文にしないことです。今はちょうど「働き方改革」という、主文にすべきとてもわかりやすいキーワードがあります。「IT化を進めたことで残業代が減りました」「IT化により人件費を抑制できました」など、経営層に成果をアピールできるタイミングです。もう何年も日本の生産性は先進国の中で最下位のため改善が求められていますが、業務を見直せばたくさんの無駄が見つかり、削り代がたくさん出てくるはずです。

よく「デジタルトランスフォーメーションで働き方改革」と提唱されていますが、デジタルトランスフォーメーションを推進するのであれば、セキュリティリスク対策の強化も同時に進める必要があります。RPAを業務効率化のためのデジタルトランスフォーメーションとして取り入れるなら、セキュリティの強化もワンセットだと経営層に知ってもらえる機会です。まずは、各部門の業務内容を把握し、IT化が進んでいない業務に投資し続ければ将来的に業務効率が上がり間接経費を抑えることができると経営陣にわかってもらうこと。さらにIT化を進める段階で、セキュリティ・バイ・デザインを考慮し、セキュリティリスクを低減させる必要があることを知ってもらえれば、情報セキュリティ担当者にとっての課題である組織全体のセキュリティ強化も達成できるのではないでしょうか。

一度、いわゆるホワイトハッカーに全力で攻撃してもらうことも有効だと思います。すでにそういったサービスを事業として展開している会社もあります。ある大企業が実際にホワイトハッカーへ攻撃を依頼したところ、社内ネットワークの奥深くまで入られてしまい、経営陣が震え上がる事態になりました。これが悪意ある攻撃だったらその企業は今ごろどうなっていたのかと思いますが、この実例を見てホワイトハッカーに攻撃してもらうことはセキュリティの強化にかなりの効果があると感じました。

その組織では、ホワイトハッカーによる攻撃が行われることは、経営陣から承認を受けたごく少数の社員を除いて誰にも知らされませんでした。本気の攻撃が仕掛けられた結果、ファイアウォールや誰でも入れる場所とそうでない場所をきちんとゾーニングしているセキュアなはずのネットワークをすべて突破され、一番奥にある重要な機密データだけがコピーされていました。このようなホワイトハッカーは、セキュリティ技術者の良いロールモデルになると思いますが、残念ながらこのような「本気の攻撃」によるセキュリティ検査はまだ大企業でもそれほど浸透していません。現在、企業・組織の多くが取り入れているIT監査やシステム監査は、管理項目を自己チェックしたり各部署へヒアリングするだけで完了してしまいます。チェック項目上は守れることになっていても本当にそうなのか、思い切ってホワイトハッカーの攻撃を受けてみることで事実を知ることができるのではないでしょうか。将来的に証券取引所での取引は、攻撃サービスを提供している監査法人が作成した対応結果を添付していなければ受けつけられないくらいになっても構わないのではないかと思っています。

情シスと呼ばれる人たちの仕事の質は、この20年くらいかけて徐々に変わってきました。大型から中型の計算機を使用していた頃の情シスは、プログラミング言語を記述するコーディングが主な業務でしたが、それは次第にアウトソーシングされるようになり、SI事業者への発注が業務になりました。それに代わるものとして、社内業務コンサルティング、セキュリティコンサルティングのような業務や、内部監査担当としてのスキルを積むことをやっていける方は、間接部門としての価値を認められ活躍されています。情シス担当者にとって、働き方改革に伴う業務のIT化、デジタルトランスフォーメーションの風が吹いている今が、会社に対して自分たちの存在価値をアピールする最大のチャンスです。さらに、そこにいかにセキュリティマインドを入れ込んでいけるかがポイントではないでしょうか。

長い間に情シスの方々の業務の中心はヘルプデスク的な内容となり、社内を走り回ることが多くなっているのではないかと思います。しかし、自組織のセキュリティを強化していくために、今後はトラブルシューターとしての業務を徐々に減らしていき、各部署の業務をよく見ていかにIT化できるかを考え提案することに力を注いでいただくことに期待しています。