森井 昌克 氏

神戸大学大学院工学研究科 工学博士

大阪生まれ。1989年大阪大学大学院工学研究科博士後期課程通信工学専攻修了、工学博士。同年、京都工芸繊維大学工芸学部助手。愛媛大学工学部講師、同助教授、1995年徳島大学工学部教授を経て、現在、神戸大学大学院工学研究科教授。情報セキュリティ大学院大学客員教授。専門は情報通信工学、特にサイバーセキュリティ、インターネット、暗号理論、情報理論等を研究している。また企業等とIT関連、セキュリティ関連製品の開発を担当している。加えて、インターネットの文化的社会的側面、それを基盤としたサイバー(IT)社会、およびビジネス、ベンチャー企業についてテレビ出演、講演会、新聞・雑誌記事等を通して啓蒙、教育活動を行っている。

経済産業省とIPA(独立行政法人情報処理推進機構)は今年(2019年)、地域の中小企業のサイバーセキュリティ対策支援として、サイバー攻撃の実態や対策のニーズを把握するとともに、中小企業が利用可能な支援体制の構築を進めるための実証事業を行っている。東北地方から九州地方の19府県にまたがる8地域を対象とした「サイバーセキュリティお助け隊」と呼ばれる事業で、各地域から提案された方法で、中小企業のサイバーセキュリティ対策を行っている。

この支援事業の背景には、重要インフラに関係する企業や社会的影響力のある、いわゆる大企業のサイバーセキュリティ対策がその認識も含めて一段落し、それら企業のサプライチェーン傘下の中小企業に対するサイバーセキュリティ対策が注目されたことにある。中小企業のサイバーセキュリティ対策については以前から問題視されていたものの、中小企業自体の関心が必ずしも高くなく、その実態についても明らかでなかった。最近になってIPAをはじめ、各所で中小企業へのサイバーセキュリティ対策の実態調査がなされ、その被害についても、アンケート等での調査を中心に明らかになりつつある。

本稿では、IPAや大阪商工会議所が中小企業に対して行った、サイバーセキュリティに関するアンケート調査の最新結果を受けて、中小企業のサイバーセキュリティ意識の実態を考察する。さらに、2018年9月から翌年1月にかけて行われた、大阪市内の中小企業30社へのサイバー攻撃の実態調査結果を報告し考察を与える。

本調査は実質的に著者らのグループが行った。この調査は個々の中小企業のネットワークを観測し、その分析を第三者的に行い、かつ相互比較、相互分析したところに新規性があり、特に中小企業に対しては、同様の実証調査は国内初である。また、得られた結果についても中小企業に対するセキュリティ攻撃の実態と、その被害、すなわちセキュリティ対策の実情をあらわにし、今後のセキュリティ対策全般に対して十分な知見を与えるものである。

わが国において、サイバー攻撃の脅威が叫ばれて久しい。フロッピーディスクが雑誌の付録として用いられていた1980年代、マルウェアはコンピュータウイルスと呼ばれていた。当時は、パソコン通信のほか、それらフロッピーディスク等の情報媒体経由で感染が発生。被害は企業にも及んでいたが、大きな事件にはなり得なかった。マルウェアが脅威として認知されたのは、企業にとってインターネットの利用が必須となった1990年代後半からであろう。筆者は1980年代からサイバーセキュリティの分野に赴いているが、その方面で企業への講演やアドバイザー業務が急激に増加したのは、同じく1990年代の後半からである。そしてミレニアムと呼ばれた2000年、当時の科学技術庁のホームページが改ざんされたことが大々的に報道され、さらに次々と中央省庁のホームページが改ざんされて大騒ぎとなった。この事件は、現在のNISCと称される内閣サイバーセキュリティセンター設立の契機となった。

その後も企業や自治体のホームページが改ざんされる事態が続いたが、さらなる大きな転機となる事件が2011年に起こっている。三菱重工へのサイバー攻撃である。各種サーバがマルウェアに汚染され、防衛機器(兵器)情報等が漏洩した可能性が指摘されている。この事件を契機にサイバー攻撃の深刻さが一般に認知されたと考えてもよいであろう。その後も個人情報漏洩を中心に、日本年金機構をはじめ、大手旅行会社等、少なくはない企業が被害を受け現在に至っている。最近では、BEC(ビジネスメール詐欺)と呼ばれる、広くはサイバー攻撃に属する犯罪も蔓延しており、日本航空が3億8千万をだまし取られた事件は記憶に新しいところである。BECもまた、詐欺の基となる機微な情報を不正アクセスによって漏洩されていることも多い。報道される範囲では、これらの被害を受けた企業は大企業に限られる。一般に、サイバー攻撃による中小企業の被害が報道されることは極めて少ないことから、中小企業へのサイバー攻撃の被害実態が明らかにならないばかりか、ほとんど皆無のように理解されている。しかし実態は、大企業以上に深刻なのである。

2016年になって、IPAでは従業員300人以下の中小企業を対象とした情報セキュリティに関する調査報告を行っている。セキュリティ対策や意識等、多岐にわたるアンケート調査であり、中小企業に対するサイバー攻撃の現状としては興味深い結果を表している。しかしながら、書面上のアンケートであることもあって、必ずしもサイバー攻撃、それも被害について実情を表しているとは言えない。特にサイバー攻撃を受けたと答えている企業においては、101名以上300名以下の規模であれば19.0%であるのに対して、100名以下の企業では7.0%であり、規模の小さい企業ほどサイバー攻撃を受けていないと答えている。これは規模が小さい企業ほどサイバー攻撃を受けていないのではなく、規模にかかわらずサイバー攻撃を受けているものの、「気づいていない」と考えるほうが妥当である。

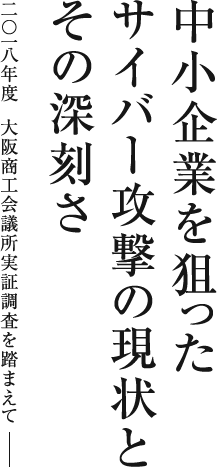

2017年に大阪商工会議所が行ったサイバーセキュリティの現状についての調査は、従業員数50人以下の建設、製造、卸売り、そしてサービス業を中心とした各種業種に対して実施された。この調査では、設問が15問以下の選択制で、回答が容易、かつ事実を述べやすいように工夫。さらに、中小企業にとって比較的親密な関係にある商工会議所が行った調査ということもあり、図1のように30%近くが被害に遭っていたということがわかった。実数として315社中97社がサイバー攻撃の被害を受けており、特にランサムウェアに感染したと述べている企業が22社(7%)もあることが注目された。

ランサムウェアとは身代金ウイルスとも呼ばれる。感染するとパソコンのハードディスク上のデータが暗号化され、指定された口座に現金、もしくは仮想通貨を振り込まなければ、その暗号化鍵を取得できず、そのパソコンは永久に使用不能となる。以前からこのランサムウェアの被害が深刻であると言われていたものの、実際の被害については明確になっていなかった。この調査では具体的に22社も感染していたことが明らかになるとともに、公開はしていないものの、その約半数にもなる10社近くが、実際に仮想通貨を振り込んでいたのである。

大阪商工会議所の調査では、約80%の企業がサイバーセキュリティのリスクを認識しているものの、全体の約30%がアンチウイルスソフトを導入するだけで、対策済みとしていることが報告されている。つまり、リスクを認識している企業ですら、アンチウイルスソフトを導入する程度の対策しか取っていないのである。多くの企業がサイバー攻撃に対するリスクを認識しているものの、規模の小さな中小企業ほど実際にサイバー攻撃を受けていてもそれを認識できず、さらに少なくない割合で、そのサイバー攻撃が成功していると考えられる。

さらに深刻なのは、サプライチェーン上の中小企業である。大阪商工会議所が2019年5月、サプライチェーン上にある従業員100名以上の大企業、中堅企業118社における、質問回答文書およびヒアリングによる調査結果を発表した。その要旨は以下のとおりである。

以前から、サプライチェーンにつながる中小企業へのサイバー攻撃が、その上位の大手企業、さらに鉄道、道路、電力、通信等のインフラ関係企業に影響を及ぼすことが指摘されていた。特に、本来、サイバー攻撃対策が十分に行われているにもかかわらず、中小企業を踏み台とすることで不正アクセスが成功する可能性が危惧されていた。大阪商工会議所の調査により、この危惧が現実のものであることが明らかとなった。4社に1社という少なくない企業が、自社のサプライチェーンにある中小企業のサイバー攻撃対策不備によって危険にさらされていたのである。改めてサプライチェーン上の中小企業におけるセキュリティ対策の重要性が示され、看過できない現状が露呈される結果となった。さらにこのような現状にもかかわらず、自社のサプライチェーン上の中小企業のサイバー攻撃対策の現状をほとんど把握していないという状況も明らかになった。この危機的な状況の一因は、必ずしも中小企業のサイバー攻撃対策の不備ではなく、その状態を把握し管理すべき大企業の責任でもあり、大企業が積極的に中小企業のサイバー攻撃対策に関与する必要性があらわになったと言える。具体的には、サイバー攻撃対策について、6割以上の会社が取引先に求めることは「注意喚起」程度であり、被害が及んだ場合でも、5割以上の企業が「注意喚起」程度の対策しか取らないことがわかった。つまり、サプライチェーンを考えた場合、大企業においても、必ずしもサイバー攻撃の被害とその深刻さについて理解があるとは言えないのである。その証拠として、「取引先のWindows 7 / Windows Server2008サポート終了への対応に関して把握しているか」との問いに、6社以上が「把握していない」と回答し、「対応済みだと把握している」と回答したのは、たったの5社にすぎなかったことが上げられる。

先の大阪商工会議所における「中小企業におけるサイバー攻撃対策に関するアンケート調査」により、中小企業であっても、標的型攻撃メールの受信(18%)やランサムウェアによる被害(7%)が示された。そして、「現在実施している情報セキュリティ対策では十分ではない」と回答した企業も約7割(68%)となっており、その理由として「経費がかけられない」(60%)、「専門人材がいないのでわからない」(48%)を挙げている。すなわち人材がいない、経費がかけられないといった理由から対策が十分に行われていないことで、サイバー攻撃による不正アクセスの被害を受けているにもかかわらず、それ自体を把握していない可能性が明白となった。

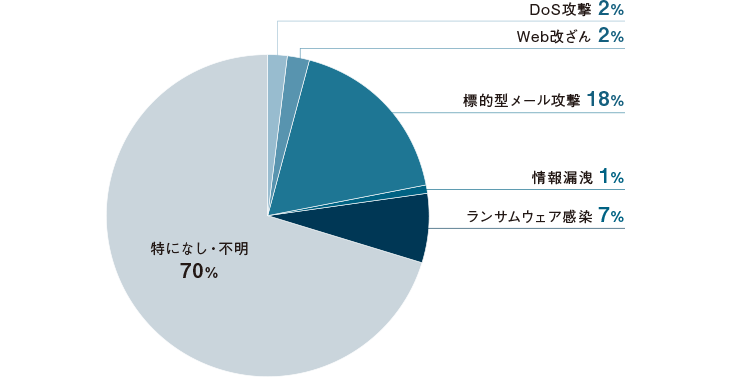

そこで2018年、中小企業に対するサイバー攻撃の現状を把握することを目的に、調査対象機関である中小企業のネットワークにセンサを置いてパケット情報を収集、それを直接分析することで、それぞれの中小企業に対するサイバー攻撃の有無を実証調査した。

本調査では、オープンソースの侵入検知システム(IDS)であるSuricataを利用したセンサを用いて、パケット情報を収集する。さらに、解析システムを構築することによって、サイバー攻撃の分析を行う。センサで取得したパケット情報に基づくIDSのアラート情報は、係員が定期的にUSBデバイス等の蓄積媒体でコピーして収集した。パケットは、ヘッダと呼ばれる送受信先IPアドレス、パケットの種類等を観測し、ペイロードと呼ばれるパケットの内容については原則観測することはない。調査期間の中間および終了後に全体の詳細解析を行うことで、サイバー攻撃の現状を分析した。本調査で設置するセンサは、各機関の現有ネットワークに流れるパケットを複製、分岐させ収集するため、現有ネットワークには影響を与えないことを確認している。また、対象の中小企業には、収集したデータを分析したレポートを定期的に送付することとした。図2

Suricataは、ノートパソコン上で機能させる。ノートパソコンにはUbuntu 16.04 LTSをインストールし、Windows Update等による、予期しない端末の再起動などを避けるため、Linux OSを利用している。UbuntuにSuricata 4.04をインストールし、セットアップを行う。Suricataで監視するネットワークアドレス空間は機関ごとに設定する必要がある。

本調査で取得するログは表1のとおりである。解析には主に1と2のログデータを利用する。1のログデータは、観測したすべてのパケットの送信元IPアドレスとポート、宛先IPアドレスとポート、利用プロトコルなどのパケット情報を記載している。Suricataは、観測した各パケットをルールに従って悪性か悪性でないかを判定し、悪性である場合にはアラートを出力している。2はアラート情報を記載したログデータである。3から7のログデータは必要に応じて参照し、発生したアラートの詳細な解析に利用する。

| ログファイル名 | 概要 | |

|---|---|---|

| 1 | eve.son | アラート、http、DNS、TLS、fileの送受信などのパケットおよびイベント情報のログである。 |

| 2 | fast.log | アラート情報を記載したログである。 |

| 3 | alert-debug.log | パケットのペイロードを含む詳細なアラートイベントのログである。 |

| 4 | http.log | 1からhttpトラフィックを抽出したログである。詳細ログ出力のために、extendを有効にしている。 |

| 5 | dns.log | 1からDNSイベントを抽出したログである。 |

| 6 | stats.log | 統計情報のログである。デフォルトの8s間隔から1h間隔に変更している。 |

| 7 | files-json.log | ファイルの送受信に関するログである。 |

この実証調査では、2018年9月から2019年1月にかけての約5か月にわたり、数人から数百人規模のさまざまな業種の中小企業30社を選択し、その企業のネットワーク(パソコン)に出入りする情報(パケット)を調べ上げ、不正な通信が行われていないかを調査した。業種は飲食、製造、運輸、食品卸業等、多岐にわたった。その結果、ほぼすべての企業が毎日のように、ポートスキャンという一種の脆弱性検査を始めとする各種のサイバー攻撃にさらされており、数社以上の企業が何らかの被害に遭っているという結果が示された。

本調査においては、企業のネットワーク(パソコン)とインターネットを介した外部との通信について調査しており、パソコンがマルウェアに感染しているか否かを決定づけることはできないが、通信状況からマルウェアに感染しているパソコンが存在している可能性は極めて高い。また不正な通信の多くが、パソコンをマルウェアに感染させ、情報を不正に取得しようとする悪性サイトと呼ばれるサーバ群との通信である。さらにどのWebサイトと通信しているか、具体的にどの国に登録されているサーバと通信しているか等も調査している。30社の中には、自社および取引先、ならびにネットワークサービスを受けているインターネット関係会社とまったく無関係な国との通信が大部分を占めている企業もあり、明らかに正常とは言えない状況も見られた。

Suricataは、オープンソースのネットワーク侵入検知システム(IDS)であり、公開されているルールセットを利用して、ネットワークトラフィックを監視し、悪性が疑われるイベントが発生したときに、アラートを出力するシステムである。ここでは対象とする中小企業がどのような攻撃にさらされているかを検証するために、複数企業で共通したアラートが検出された事例を分析する。サイバー攻撃の疑いのあるイベントの内訳は、大きく分類すると下記のとおりである。それぞれ複数の中小企業が検出されている。

サイバー攻撃にはさまざまな攻撃手法が存在するが、最も憂慮すべきは、パソコンを含むネットワーク機器やOS(基本ソフトウェア)、運用しているシステムの脆弱性に対する攻撃である。アラートログを分析した結果、複数企業に対して下記の8種類の脆弱性やポートを狙った攻撃が行われている事例が存在した。

利用された脆弱性は、2014年に発見されたOpenSSL通信の脆弱性であるHeartBleedや、同じく2014年に公開されたSSL3.0の脆弱性であるPOODLEなど、すでに周知され対策が公開されているものも存在した。大阪商工会議所が実施した先のアンケート調査で判明した「セキュリティ人材不足」や「セキュリティに経費がかけられない」などの理由から、多くの中小企業では既知の脆弱性が放置されていると考えられる。

中小企業のネットワークにおいては、主に取引先との通信、つまりパケットの送受が中心となる。通常、ネットワークサービスに必要な通信を含めて、取引先以外との通信は不正な通信である可能性が高い。特にさまざまな調査等、検索によって正当なサービスとして広く認知されているWebサービスではない場合は顕著であろう。

例えば、中国のWebサイトとして登録されているIPアドレス122.228.***.***(*は伏せ字)から調査対象企業に通信が行われている。なお、上記のIPアドレスサイトは悪性サイト、つまりマルウェア等を配布するために使われる悪意を持ったWebサイトとして認定されている。さらに、これらWebサイトは、調査対象となった30社のうち、4社と通信を行っており、この4社については、業種も含めてまったく相互関係がない企業である。

調査対象30社については、送受信元IPアドレスごと、サービス(ポート番号)ごとに、そのIPアドレスの詳細とともに各社およびIPアドレスの時系列的な相関についても調査している。複数の企業において、悪性と判定されているIPアドレスとの通信が確認され、悪性と判定されなくとも、通信の必要性が認められない大量のIPアドレスとの通信が確認された企業も複数存在する。

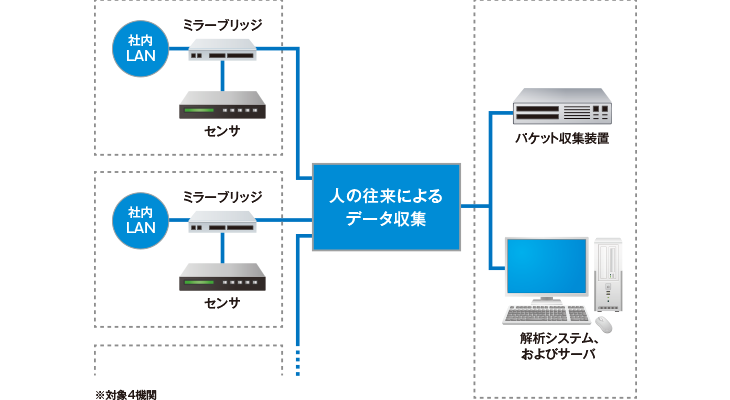

例えばD社では、インバウンド通信(企業外から企業内への通信)はアメリカが約60%、ルーマニアが約25%、日本が約15%を占める。アウトバウンド通信(企業内から企業外への通信)は日本が約50%、アメリカが約25%、ルーマニアが約20%を占めている。ほかの企業と比較して、ルーマニアと通信が多く見られている。H社では外部から社内のパソコンにアクセスし、リモートで操作を試みるための通信が検知されていた。図3

先に述べたようにIPAや大阪商工会議所をはじめ、各所でのアンケート調査において、目に見えないサイバー攻撃の被害、例えば情報流出やバックドア等の設置、あるいはBot等のリモート操作の被害については企業の自覚がないゆえに実数に現れないことが予想されていた。セキュリティ関連会社の技術者・有識者の知識・経験から、中小企業の少なくとも1割はすでにサイバー攻撃の被害、つまり不正アクセスに遭遇しているということが言われているものの、実際の調査事例はなく、その実態は不明のままであった。今回、種々の業種の中小企業30社において約5か月という長期間、しかも各中小企業にセンサを設置し、出入りしているパケットをすべて観測するという過去に例を見ない調査を行った。さらに、それぞれの中小企業に対するサイバー攻撃の現状だけでなく、不正アクセスの可否についても詳細に調査した。その結果、

とされる中小企業がそれぞれ複数存在することが明らかになった。外部からのリモート操作に関しては、海外からのアクセスであり、通常ではあり得ないアクセス手法を取っていることから、正常な企業活動とは程遠く、悪意のある端末(パソコン)操作であると考えられる。悪性サイトとの通信に関しても、公に悪性と認定されているサイトであり、正常な企業活動としてアクセスすることはあり得ないDDoS攻撃に関しても、それにまったく気づかない状況である。また、その通信に関しては、ほとんど双方向の通信であり、社内情報が漏洩している可能性も捨てきれない。さらに攻撃としては、ポートスキャンやSSH等へのサービスへのパスワード試行といった攻撃だけでなく、OpenSSLの脆弱性「HeartBleed」を狙った攻撃や、SSL3.0の脆弱性「POODLE」を狙った攻撃、あるいはエクスプロイトキットというハッキングツールを利用した高度な攻撃手法も観測されている。決して中小企業がサイバー攻撃されていないわけではなく、それどころか常に高度な攻撃手法を用いての攻撃にさらされていることが実証された。

大阪商工会議所の実証調査から言える、中小企業におけるセキュリティ対策の第一の課題は「サイバー攻撃自体に気づいていない」、さらに「被害にも気づいていない」ということである。セキュリティ対策において、「マルウェア対策ソフトを導入する」「OSを含めてソフトウェアのバージョンを常に最新にする」「怪しい添付ファイルを開かない」「怪しいWebサイトにアクセスしない」等が要求されているものの、本実証調査の30社すべてがこれらの対策を行っていたと回答している。対策を行っていることと、それを確実に実行していることは別なのである。この30社ではないが、いくつかの中小企業に調査に入った際、経営者や管理者がマルウェア対策ソフトを導入していると回答したものの、実際に調べると、パソコンの操作者が過負荷を理由にマルウェア対策ソフトを止めていたり、使用期限が切れていたまま利用していたこともあった。

結局のところ、中小企業にとって現実的に実行可能で、かつ実効力のある対策は、経営層を含む従業員全体のセキュリティ意識を高めることはもちろん、サイバー攻撃による見えない被害の正しい認識なのである。

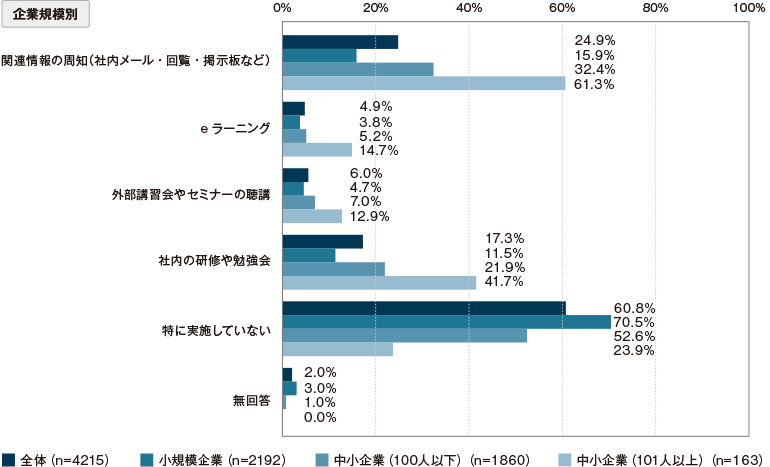

IPAの調査結果からもわかるように、規模が小さな中小企業ほど従業員の教育と呼べるほどの従業員対策、利用者対策を怠っている。図4たとえ管理者が細心の注意と可能な限りの対策を行ったとしても、利用者である従業員がそれに従わない、あるいは反する行為を無意識に行うことで、セキュリティ対策は水泡に帰するのである。

(「SKYSEA Client View NEWS vol.69」 2019年11月掲載 / 2019年9月執筆)